Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Un certificado de Key Vault (KV) se puede crear o importar en un almacén de claves. Cuando se crea un certificado de KV, la clave privada se crea en el almacén de claves y no se expone al propietario del certificado. Las siguientes son formas de crear un certificado en Key Vault:

Creación de un certificado autofirmado: cree un par de claves pública y privada para asociarlo a un certificado. El certificado se firmará con su propia clave.

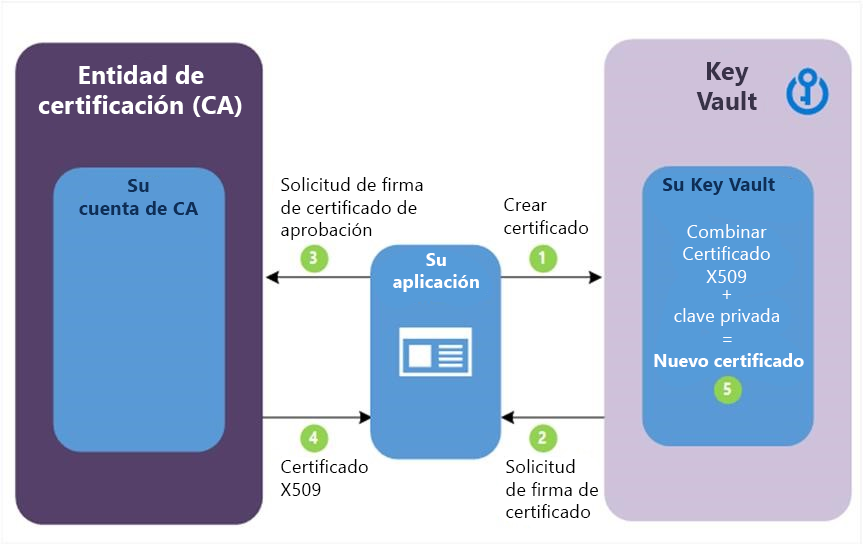

Creación manual de un nuevo certificado: cree un par de claves pública y privada y genere una solicitud de firma de certificado X.509. La solicitud de firma puede estar firmada por la autoridad de registro o la entidad de certificación. Para completar el certificado KV en Key Vault, el certificado X.509 se puede combinar con el par de claves pendiente. Aunque este método requiere más pasos, proporciona mayor seguridad, ya que la clave privada se crea en Key Vault y se restringe.

Las siguientes descripciones se corresponden con los pasos indicados con letras verdes del diagrama anterior.

- En el diagrama, la aplicación crea un certificado que comienza con la creación interna de una clave en el almacén de claves.

- Key Vault devuelve una solicitud de firma de certificado (CSR) a la aplicación.

- La aplicación pasa la CSR a la entidad de certificación seleccionada.

- La entidad de certificación elegida responde con un certificado X.509.

- La aplicación termina de crear el certificado con una combinación del certificado X.509 de la entidad de certificación.

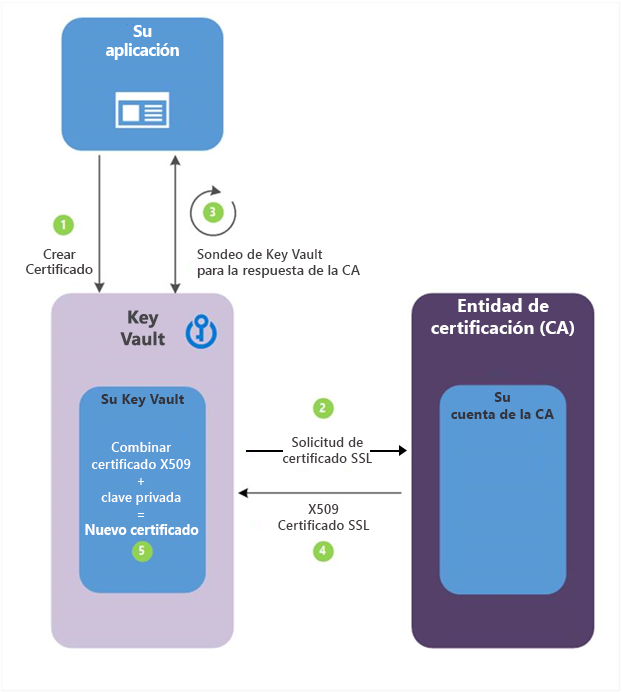

- Crear un certificado con un emisor conocido: este método requiere una tarea de creación de un objeto de emisor solo una vez. Cuando el objeto de emisor se haya creado en el almacén de claves, se puede hacer referencia a su nombre en la directiva del certificado KV. Una solicitud para crear este tipo de certificado KV creará un par de claves en el almacén y se comunicará con el emisor con la información del objeto de emisor a la que se hace referencia para obtener un certificado X.509. El certificado X.509 se recupera del servicio emisor y se combina con el par de claves para terminar la creación del certificado KV.

Las siguientes descripciones se corresponden con los pasos indicados con letras verdes del diagrama anterior.

- En el diagrama, la aplicación crea un certificado que comienza con la creación interna de una clave en el almacén de claves.

- Key Vault envía una solicitud de certificado TLS/SSL a la entidad de certificación.

- La aplicación sondea, en proceso de bucle y espera, que Key Vault termine el certificado. La creación del certificado se completa cuando Key Vault recibe la respuesta de la entidad de certificación con el certificado X.509.

- La entidad de certificación responde a la solicitud de certificado TLS/SSL de Key Vault con un certificado TLS/SSL X.509.

- La creación del certificado se completa con la combinación del certificado TLS/SSL X.509 de la entidad de certificación.

Proceso asincrónico

La creación de certificados KV es un proceso asincrónico. Esta operación crea una solicitud de certificado KV y devuelve un código de estado http de 202 (Aceptado). Puede realizar el seguimiento del estado de la solicitud por sondeo en el objeto pendiente que crea esta operación. En el encabezado LOCATION se devuelve el URI completo del objeto pendiente.

Cuando se completa una solicitud para crear un certificado KV, el estado del objeto pendiente cambia de "inprogress" a "completed" y se crea una nueva versión del certificado KV, que se convierte en la versión actual.

Primera creación

Cuando se crea un certificado de KV por primera vez, también se crea una clave direccionable y un secreto con el mismo nombre que el certificado. Si el nombre ya está en uso, se produce un error en la operación con código de estado http 409 (conflicto). La clave direccionable y el secreto obtienen sus atributos de los del certificado KV. La clave direccionable y el secreto que se crean de esta manera se marcan como claves y secretos administrados, cuya vigencia se administra desde Key Vault. Las claves y los secretos administrados son de solo lectura. Nota: Si un certificado KV expira o está deshabilitado, la clave y el secreto correspondientes dejan de funcionar.

Si esta es la primera operación de creación de un certificado de KV, se requiere una directiva. También se puede suministrar una directiva con operaciones de creación sucesivas que reemplacen el recurso de la directiva. Si no se proporciona la directiva, se utiliza el recurso de directiva del servicio para crear la siguiente versión del certificado de KV. Mientras está en curso una solicitud de creación de una versión siguiente, el certificado de KV actual, junto con la clave direccionable y el secreto correspondientes, permanece sin cambios.

Certificado de emisión propia

Para crear un certificado de emisión propia, establezca el nombre del emisor como "Self" en la directiva de certificado como se muestra en el siguiente fragmento de código de la directiva de certificados.

"issuer": {

"name": "Self"

}

Si no se especifica el nombre del emisor, se establece como "Desconocido". Cuando el emisor es "Desconocido", el propietario del certificado debe obtener manualmente un certificado X.509 del emisor que elija y combinar el certificado X.509 público con el objeto pendiente del certificado de Key Vault para completar la creación del certificado.

"issuer": {

"name": "Unknown"

}

Proveedores de entidades de certificación asociados

La creación de certificados puede completarse manualmente o con un emisor "Self". Key Vault también se asocia con determinados emisores para simplificar la creación de certificados. De estos emisores asociados se pueden solicitar para Key Vault los siguientes tipos de certificados.

| Proveedor | Tipo de certificado | Configuración |

|---|---|---|

| DigiCert | Key Vault ofrece certificados SSL OV o EV con DigiCert | Guía de integración |

| GlobalSign | Key Vault ofrece certificados SSL OV o EV con GlobalSign | Guía de integración |

Un emisor de certificados es una entidad que se representa en Azure Key Vault (KV) como un recurso CertificateIssuer. Se utiliza para proporcionar información sobre el origen de un certificado de KV; el nombre del emisor, el proveedor, las credenciales y otros detalles administrativos.

Cuando se realiza un pedido al emisor, puede respetar o reemplazar las extensiones del certificado X.509 y el período de validez del certificado en función de su tipo.

Autorización: se requiere el permiso certificates/create.

Consulte también

- Guía paso a paso para crear certificados en Key Vault con el uso de Portal, la CLI de Azure o Azure PowerShell

- Supervisión y administración de la creación de certificados