La eliminación temporal se habilitará en todos los almacenes de claves

Advertencia

Cambio importante: debe habilitar inmediatamente la eliminación temporal en los almacenes de claves. A continuación, encontrarás más información.

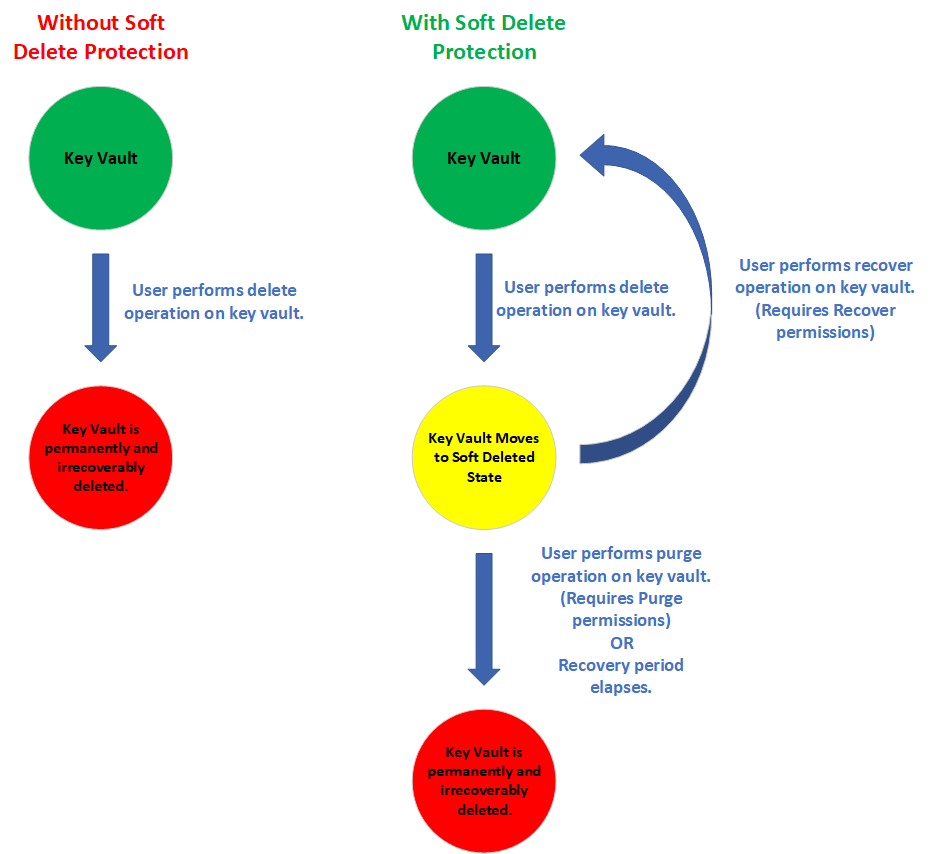

Si se elimina un secreto y el almacén de claves no tiene protección contra la eliminación temporal, se elimina permanentemente. Aunque los usuarios pueden optar por no activar la eliminación temporal durante la creación del almacén de claves, esta capacidad se ha depreciado. En febrero de 2025, Microsoft habilitará la protección contra la eliminación temporal en todos los almacenes de claves, y los usuarios ya no podrán rechazar ni desactivar la eliminación temporal. Es protegerá los secretos frente a la eliminación accidental o malintencionada por parte de un usuario.

Para obtener detalles completos sobre la funcionalidad de eliminación temporal, consulte Información general sobre la eliminación temporal de Azure Key Vault.

¿Puede mi aplicación funcionar con la eliminación temporal habilitada?

Los nombres de los almacenes de claves son únicos globalmente. Los nombres de los secretos almacenados en un almacén de claves también son únicos. No podrá volver a usar el nombre de un almacén de claves o de un objeto de almacén de claves que exista en el estado de eliminación temporal.

Por ejemplo, si la aplicación crea mediante programación un almacén de claves denominado "Almacén A" y, posteriormente, lo elimina, el almacén de claves pasará al estado de eliminación temporal. La aplicación no podrá volver a crear otro almacén de claves denominado "Almacén A" hasta que el almacén de claves se purgue del estado de eliminación temporal.

Además, si la aplicación crea una clave denominada test key en ”Almacén A” y, posteriormente, la elimina, la aplicación no podrá crear una clave denominada test key en ”Almacén A” hasta que el objeto test key se purgue del estado de eliminación temporal.

Si se intenta eliminar un objeto del almacén de claves y se vuelve a crearlo con el mismo nombre sin purgarlo primero del estado de eliminación temporal, se pueden causar errores de conflicto. Esto puede provocar errores en las aplicaciones o la automatización. Antes de realizar los cambios necesarios en la aplicación y la administración, póngase en contacto con el equipo de desarrollo.

Cambios en la aplicación

Si la aplicación supone que la eliminación temporal no está habilitada y espera que los nombres del secreto o del almacén de claves eliminados estén disponibles para su reutilización inmediata, tendrá que realizar los siguientes cambios en la lógica de aplicación.

- Elimine el almacén de claves o el secreto original.

- Purgar el almacén de claves o el secreto con el estado de eliminación temporal.

- Espere a que se complete la purga. La nueva creación inmediata podría producir un conflicto.

- Volver a crear el almacén de claves con el mismo nombre.

- Si la operación de creación sigue produciendo un error de conflicto de nombres, intente volver a crear el almacén de claves. Los registros de Azure DNS pueden tardar hasta 10 minutos en actualizarse en el peor escenario posible.

Cambios en la administración

A las entidades de seguridad que necesitan acceso para eliminar secretos de forma permanente se les deben conceder más permisos de directiva de acceso para purgar estos secretos y el almacén de claves.

Deshabilite cualquier asignación de Azure Policy en los almacenes de claves que exija que la eliminación temporal esté desactivada. Es posible que tenga que escalar este problema a un administrador que controle las asignaciones de Azure Policy que se aplican a su entorno. Si no se deshabilita esta asignación de directivas, puede perder la capacidad de crear nuevos almacenes de claves en el ámbito de la asignación de directivas aplicada.

Si su organización está sujeta a requisitos legales de cumplimiento normativo y no puede permitir que los almacenes de claves y secretos eliminados permanezcan en un estado recuperable durante un período de tiempo prolongado, tendrá que ajustar el período de retención de la eliminación temporal para cumplir los estándares de su organización. Puede configurar el período de retención para que dure de 7 a 90 días.

Procedimientos

Auditoría de los almacenes de claves para comprobar si la eliminación temporal está habilitada

- Inicie sesión en Azure Portal.

- Busque Azure Policy.

- Seleccione Definiciones.

- En Categoría, seleccione Key Vault en el filtro.

- Seleccione la directiva Key Vault should have soft delete enabled (El almacén de claves debe tener habilitada la eliminación temporal).

- Seleccione Asignar.

- Establezca el ámbito de la suscripción.

- Asegúrese de que el efecto de la directiva se establece en Auditar.

- Seleccione Revisar + crear. Un examen completo de su entorno puede tardar hasta 24 horas en realizarse.

- En el panel de Azure Policy, seleccione Cumplimiento.

- Seleccione la directiva que ha aplicado.

Ahora ya puede filtrar y ver cuáles de los almacenes de claves tienen habilitada la eliminación temporal (recursos compatibles) y cuáles no (recursos no compatibles).

Activación de la eliminación temporal para un almacén de claves existente

- Inicie sesión en Azure Portal.

- Busque su instancia de Key Vault.

- En Configuración, seleccione Propiedades.

- En Eliminación temporal, seleccione la opción Enable recovery of this vault and its objects (Habilitar la recuperación de este almacén y de sus objetos).

- Establezca el período de retención para la eliminación temporal.

- Seleccione Guardar.

Concesión de permisos de directiva de acceso de depuración a una entidad de seguridad

- Inicie sesión en Azure Portal.

- Busque su instancia de Key Vault.

- Seleccione Directivas de acceso en Configuración.

- Seleccione la entidad de servicio a la que le gustaría conceder acceso.

- Desplácese por los menús desplegables en Clave, Secreto y Permisos de certificado hasta que vea las operaciones con privilegios. Seleccione el permiso Purgar.

Preguntas más frecuentes

¿Me afecta este cambio?

Si ya tiene activada la eliminación temporal o si no elimina y vuelve a crear objetos del almacén de claves con el mismo nombre, es probable que no observe ningún cambio en el comportamiento del almacén de claves.

Si tiene una aplicación que elimina y vuelve a crear objetos del almacén de claves con las mismas convenciones de nomenclatura con frecuencia, tendrá que realizar cambios en la lógica de la aplicación para mantener el comportamiento esperado. Consulte la sección Cambios en la aplicación en este artículo.

¿Cómo puedo aprovechar este cambio?

La protección contra la eliminación temporal proporciona a su organización otra capa de protección frente a la eliminación accidental o malintencionada. Como administrador del almacén de claves, puede restringir el acceso a los permisos de recuperación y de purga.

Si un usuario elimina accidentalmente un almacén de claves o un secreto, puede concederle permisos de acceso para recuperar el secreto sin crear el riesgo de que elimine permanentemente el secreto o el almacén de claves. Este proceso de autoservicio minimizará el tiempo de inactividad en el entorno y garantizará la disponibilidad de los secretos.

¿Cómo puedo averiguar si es necesario realizar alguna acción?

Siga los pasos de la sección Auditoría de los almacenes de claves para comprobar si la eliminación temporal está habilitada en este artículo. Este cambio afectará a cualquier almacén de claves que no tenga activada la eliminación temporal.

¿Qué acción debo llevar a cabo?

Una vez que haya confirmado que no tiene que realizar cambios en la lógica de la aplicación, active la eliminación temporal en todos los almacenes de claves.

¿Cuándo debo realizar alguna acción?

Para asegurarse de que las aplicaciones no se vean afectadas, active la eliminación temporal en los almacenes de claves lo antes posible.

Pasos siguientes

- Póngase en contacto con nosotros si tiene alguna pregunta sobre este cambio en akvsoftdelete@microsoft.com.

- Consulte la introducción a la eliminación temporal.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de