Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Importante

Azure Lab Services se retirará el 28 de junio de 2027. Para más información, consulte la guía de retirada.

Nota:

En este artículo se hace referencia a las características disponibles en planes de laboratorio, que reemplazaron las cuentas de laboratorio.

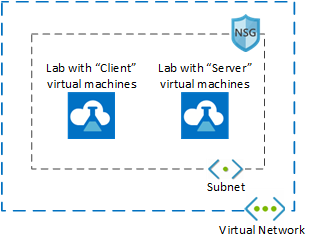

La red avanzada de Azure Lab Services le permite controlar la red de los laboratorios creados mediante planes de laboratorio. Puede usar las redes avanzadas para implementar varios escenarios, como la conexión a servidores de licencias, el uso del modelo tipo hub-spoke para Redes de Azure o la comunicación entre laboratorios. En este tutorial, configurará la comunicación de laboratorio a laboratorio para una clase de desarrollo web.

Después de completar este tutorial, tendrá un laboratorio con dos máquinas virtuales de laboratorio que se pueden comunicar entre sí: una máquina virtual de servidor y una máquina virtual cliente.

Obtenga más información sobre los escenarios de red admitidos en Azure Lab Services.

En este tutorial, aprenderá a:

- Crear un grupo de recursos

- Creación de una red virtual y una subred

- Delegación de la subred en Azure Lab Services

- Crear un grupo de seguridad de red

- Actualización de las reglas de entrada del grupo de seguridad de red

- Asociación del grupo de seguridad de red con una subred

- Creación de un plan de laboratorio mediante redes avanzadas

- Creación de dos laboratorios

- Habilitación del ICMP en las plantillas de máquinas virtuales

- Publicación de ambos laboratorios

- Prueba de la comunicación entre máquinas virtuales de laboratorio

Prerrequisitos

- Una cuenta de Azure con una suscripción activa. Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

- Una cuenta de Azure con permiso para crear y administrar recursos en la suscripción, como el rol RBAC Colaborador o Propietario de Azure.

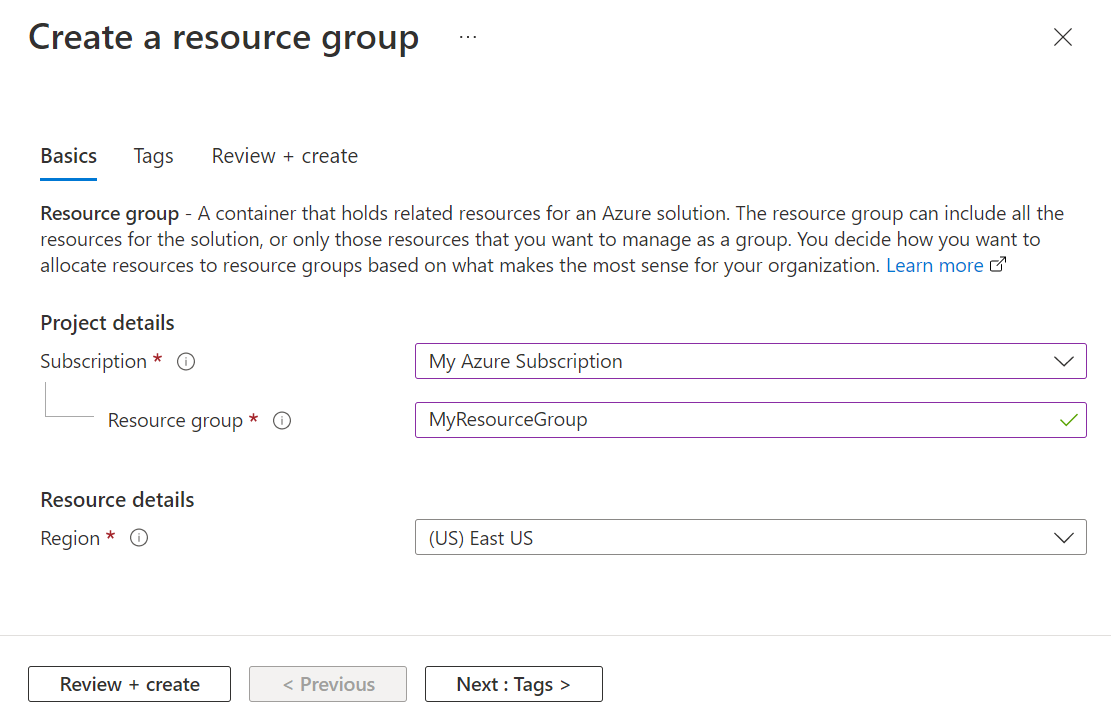

Crear un grupo de recursos

Un grupo de recursos es un contenedor lógico en el que los recursos de Azure, como aplicaciones web, bases de datos y cuentas de almacenamiento, se implementen y administren. Por ejemplo, más adelante puede elegir eliminar todo el grupo de recursos en un solo paso.

Los pasos siguientes muestran cómo usar Azure Portal para crear un grupo de recursos. Para simplificar, cree todos los recursos para este tutorial en el mismo grupo de recursos.

- Inicie sesión en Azure Portal.

- Seleccione Grupos de recursos.

- Seleccione + Crear en el menú superior.

- En la pestaña Conceptos básicos de la página Crear un grupo de recursos, realice las siguientes acciones:

- En Suscripción, escoja la suscripción en la que desea crear los laboratorios.

- En Grupo de recursos, escriba MiGrupoDeRecursos.

- En Región, seleccione la región más cercana a usted. Para obtener más información sobre las regiones disponibles, consulte Zonas geográficas de Azure.

- Seleccione Revisar + crear.

- Revise el resumen y luego seleccione Crear.

Creación de una red virtual y una subred

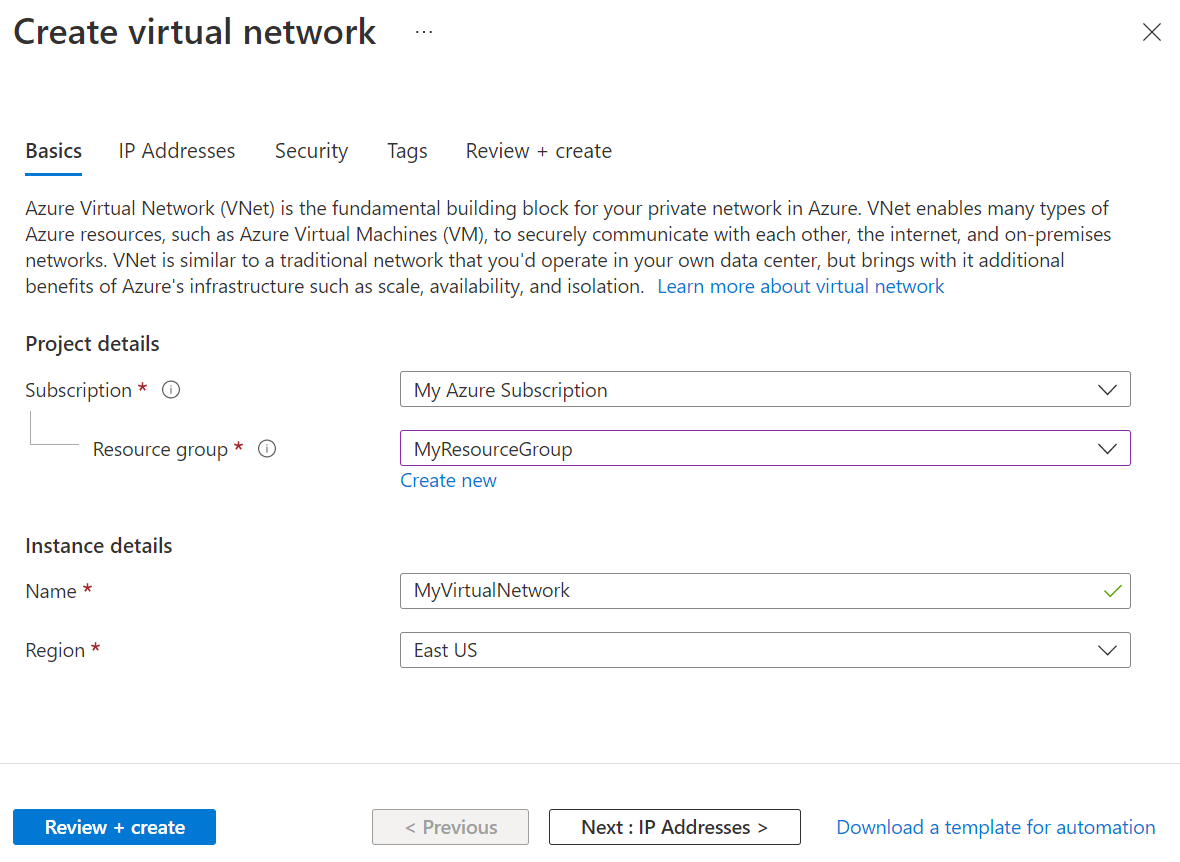

En los pasos siguientes se muestra cómo usar el Azure Portal para crear una red virtual y una subred que se pueden usar con Azure Lab Services.

Importante

Al usar Azure Lab Services con redes avanzadas, la red virtual, la subred, el plan de laboratorio y el laboratorio deben estar en la misma región. Para más información sobre qué regiones son compatibles con varios productos, consulte Productos de Azure por región.

Abra el MiGrupoDeRecursos creado anteriormente.

Seleccione + Crear en la esquina superior izquierda del Azure Portal y busque "red virtual".

Seleccione el mosaico Red virtual y, después, seleccione Crear.

En la pestaña Conceptos básicos de la página Crear una red virtual, realice las siguientes acciones:

- En Suscripción, elija la misma suscripción que el grupo de recursos.

- En Grupo de recursos, elija MiGrupoDeRecursos.

- En Nombre, escriba MiRedVirtual.

- En Región, elija la región que también sea compatible con Azure Lab Services. Para más información sobre las regiones admitidas, consulte Azure Lab Services por región.

- Seleccione Siguiente: Direcciones IP.

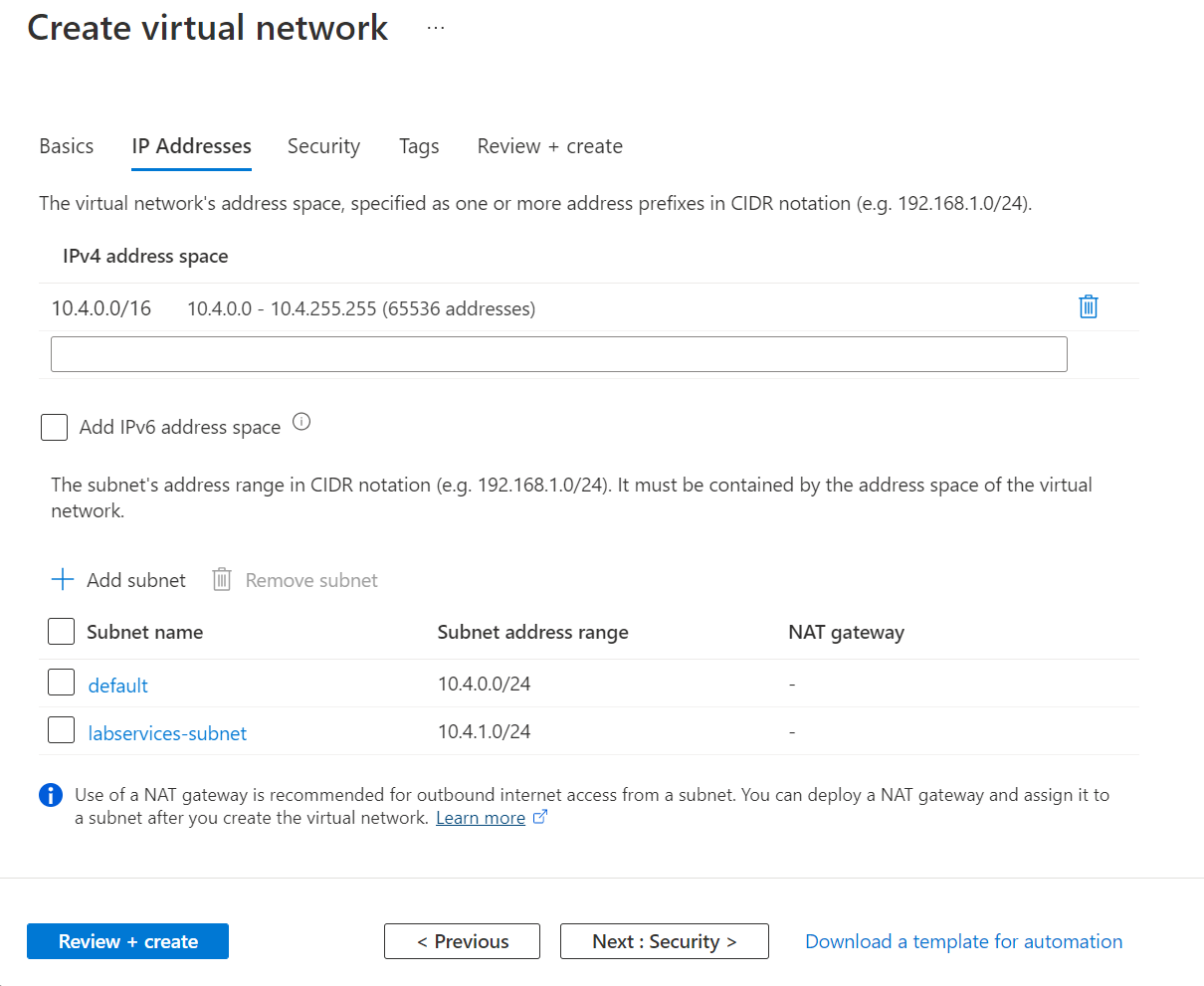

En la pestaña Direcciones IP, cree una subred para usarla en los laboratorios.

- Haga clic en + Agregar subred.

- En Nombre de subred, escriba labservices-subnet.

- En Intervalo de direcciones de subred, escriba el intervalo en notación CIDR. Por ejemplo, 10.0.1.0/24 tiene suficientes direcciones IP para 251 máquinas virtuales de laboratorio. (Azure reserva cinco direcciones IP para cada subred). Para crear una subred con más direcciones IP disponibles para las máquinas virtuales, use una longitud de prefijo CIDR diferente. Por ejemplo, con 10.0.0.0/20 tendría espacio para más de 4000 direcciones IP para las máquinas virtuales de laboratorio. Para más información acerca de cómo agregar subredes, consulte Incorporación de una subred.

- Seleccione Aceptar.

Seleccione Revisar + crear.

Una vez pasada la validación, seleccione Crear.

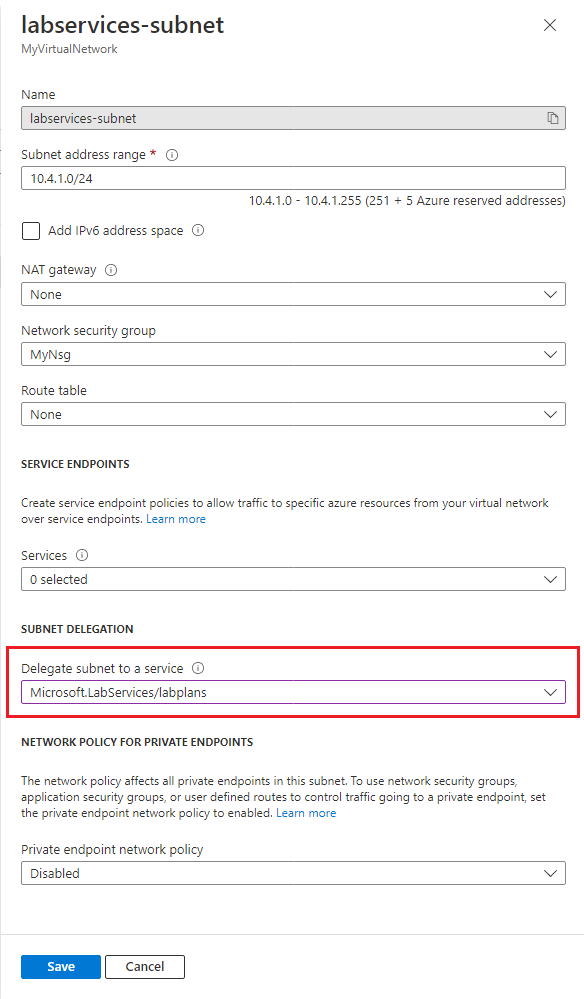

Delegación de la subred en Azure Lab Services

A continuación, configurará la subred que se usará con Azure Lab Services. Para usar una subred con Azure Lab Services, la subred debe estar delegada al servicio.

- Abra el recurso MiRedVirtual.

- Seleccione el elemento Subredes en el menú de la izquierda.

- Seleccione la subred labservices-subnet.

- En la sección Delegación de subred, seleccione Microsoft.LabServices/labplans en la configuración de Delegar subred en un servicio.

- Seleccione Guardar.

Crear un grupo de seguridad de red

Puede usar un grupo de seguridad de red para controlar el tráfico a una o más máquinas virtuales, instancias de rol, adaptadores de red o subredes de su red virtual. Un grupo de seguridad de red contiene reglas de control de acceso que permitan o denieguen el tráfico según la dirección del tráfico, el protocolo, la dirección de origen y el puerto, y la dirección de destino y el puerto. Las reglas de un grupo de seguridad de red pueden cambiarse en cualquier momento; los cambios se aplican a todas las instancias asociadas.

Para obtener más información sobre NSG, visite ¿Qué es un NSG.

Se requiere un grupo de seguridad de red (NSG) cuando se usan redes avanzadas en Azure Lab Services.

Para eliminar un NSG, complete los pasos siguientes:

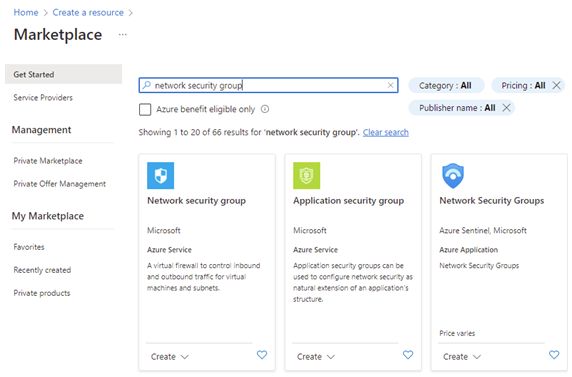

- Seleccione + Crear un recurso en la esquina superior izquierda del Azure Portal y busque "grupo de seguridad de red".

- Seleccione el mosaico Grupo de seguridad de red y, a continuación, seleccione Crear.

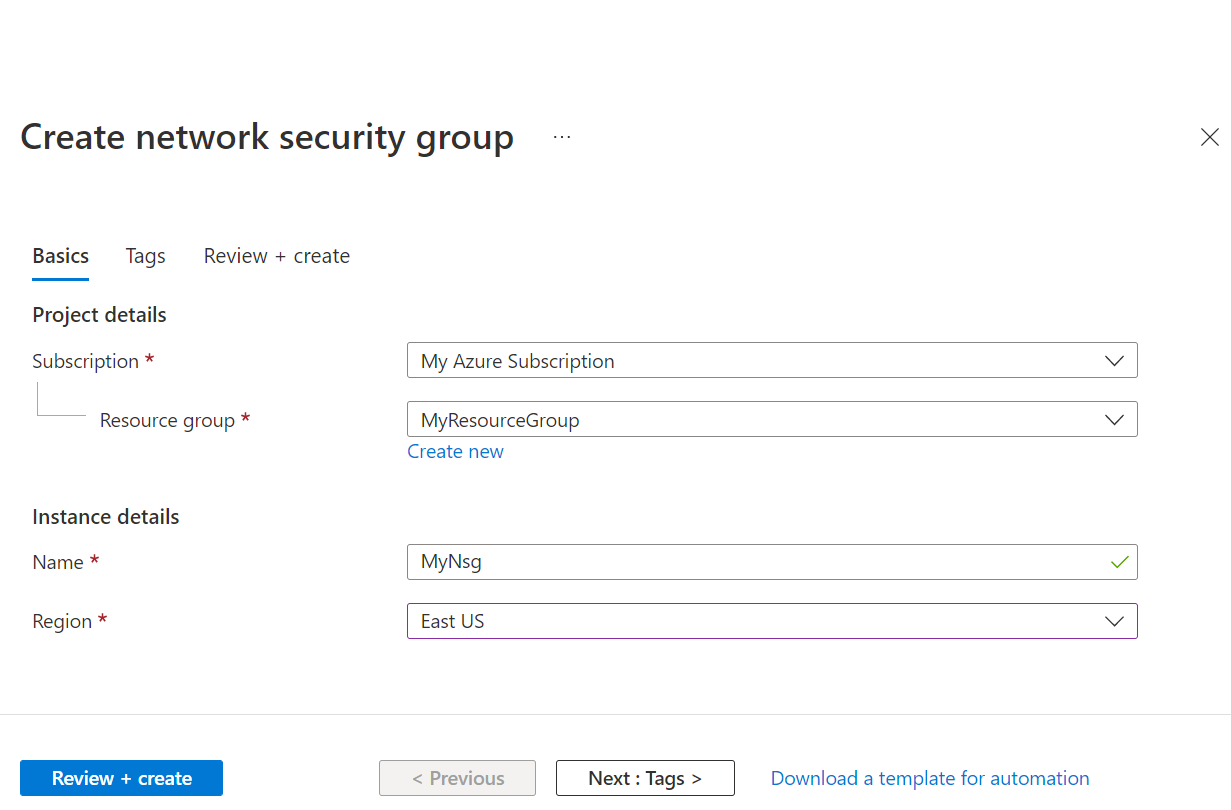

- En la pestaña Aspectos básicos del Crear grupo de seguridad de red, realice las siguientes acciones:

- En Suscripción, elija la misma suscripción que usó anteriormente.

- En Grupo de recursos, elija MiGrupoDeRecursos.

- En Nombre, escriba MyNsg.

- En Región, elija la misma región que MiRedVirtual, que creó anteriormente.

- Seleccione Revisar + crear.

- Cuando se supera la validación, seleccione Crear.

Actualización de las reglas de entrada del grupo de seguridad de red

Para asegurarse de que los usuarios del laboratorio pueden usar escritorio remoto para conectarse a las máquinas virtuales de laboratorio, debe crear una regla de seguridad para permitir este tipo de tráfico. Al usar Linux, hay que adaptar la regla para SSH.

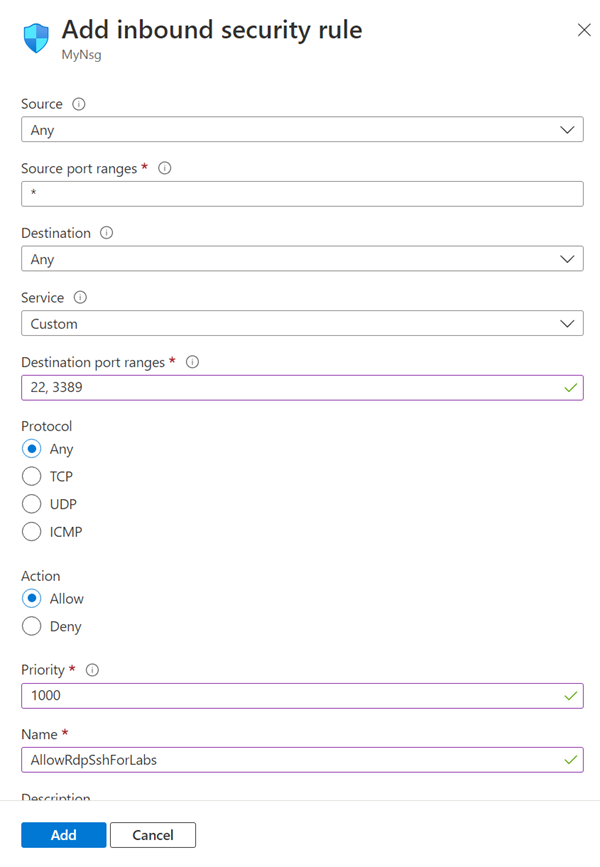

Para crear una regla que permita el tráfico RDP y SSH para la subred que ha creado anteriormente:

Abra MyNsg.

Seleccione Reglas de seguridad de entrada en el menú de navegación izquierdo.

Seleccione + Añadir en la barra de menús superior. Rellene los detalles para agregar la regla de seguridad de entrada de la siguiente manera:

- En Origen, seleccione Cualquiera.

- En Intervalos de puertos de origen, seleccione *.

- En Destino, seleccione Direcciones IP.

- En Direcciones IP de destino o intervalos CIDR, seleccione el intervalo de subredes de labservices-subnet que creó anteriormente.

- En Servicio, seleccione Personalizado.

- En Intervalos de puertos de destino, escriba 22, 3389. El puerto 22 es para el protocolo Secure Shell (SSH). El puerto 3389 es para el Protocolo de escritorio remoto (RDP).

- En Protocolo, seleccione Cualquiera.

- En Acción, seleccione Permitir.

- En Prioridad, seleccione 1000. La prioridad debe ser mayor que otras reglas Denegar para RDP y/o SSH.

- En Nombre, escriba AllowRdpSshForLabs.

- Seleccione Agregar.

Espere a que se cree la regla.

Seleccione Actualizar en la barra de menús. La nueva regla se muestra ahora en la lista de reglas.

Asociación del grupo de seguridad de red con una red virtual

Ahora tiene una NSG con una regla de seguridad de entrada para permitir que las máquinas virtuales de laboratorio se conecten a la red virtual.

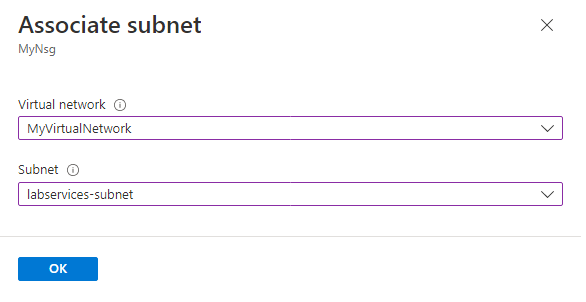

Para asociar la NSG a la red virtual creada anteriormente:

- Abra MiRedVirtual.

- En el menú de la izquierda, seleccione Subredes.

- Seleccione + Asociar en la barra de menús superior.

- En la página Asociar subred, realice las acciones siguientes:

- En Red virtual, seleccione MiRedVirtual.

- En Subred, seleccione labservices-subnet.

- Seleccione Aceptar.

Advertencia

Conectar el grupo de seguridad de red a la subred es un paso obligatorio. Los usuarios de laboratorio no pueden conectarse a sus máquinas virtuales de laboratorio a menos que haya un grupo de seguridad de red asociado a la subred.

Creación de un plan de laboratorio mediante redes avanzadas

Ahora que se crea y configura la red virtual, puede crear el plan de laboratorio:

Haga clic en Crear un recurso en la esquina superior izquierda de Azure Portal.

Busque el plan de laboratorio.

En el mosaico Plan de laboratorio, seleccione la lista desplegable Crear y elija Plan de laboratorio.

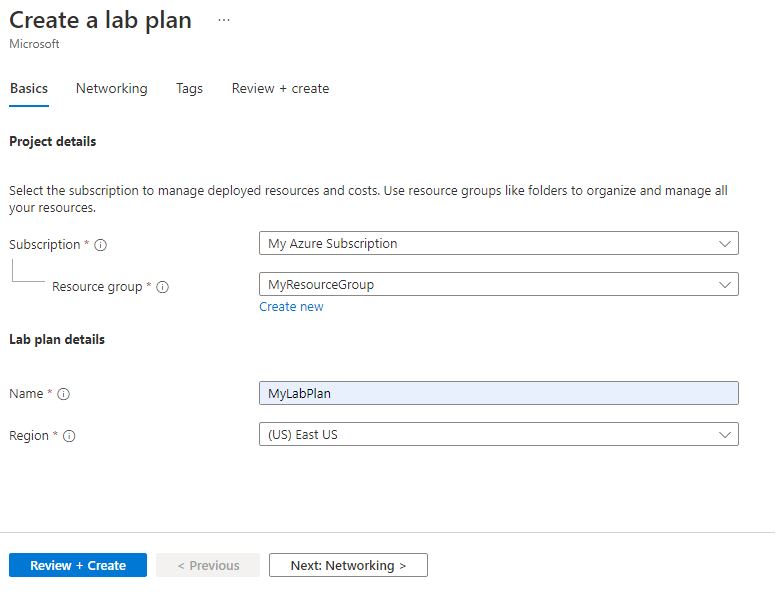

En la pestaña Conceptos básicos de la página Crear un plan de laboratorio, realice las siguientes acciones:

- En Suscripción de Azure, seleccione la suscripción usada anteriormente.

- En Grupo de recursos, seleccione un grupo de recursos existente o Crear nuevo y escriba un nombre para el nuevo grupo de recursos.

- En Nombre, escriba un nombre del plan de laboratorio. Para obtener más información sobre las restricciones de nomenclatura, consulte Reglas de nombre de recurso de Microsoft.LabServices.

- En Región, seleccione la ubicación o región en la que desea crear el plan de laboratorio.

Seleccione Siguiente: Redes.

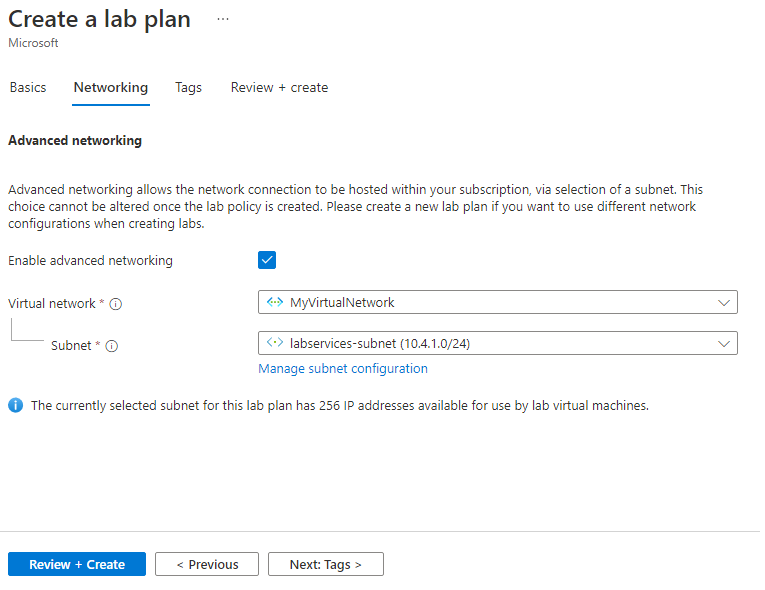

En la pestaña Redes, realice las acciones siguientes:

- Marque la casilla Habilitar redes avanzadas.

- En Red virtual, seleccione MiRedVirtual.

- En Subred, elija labservices-subnet.

- Seleccione Revisar + crear.

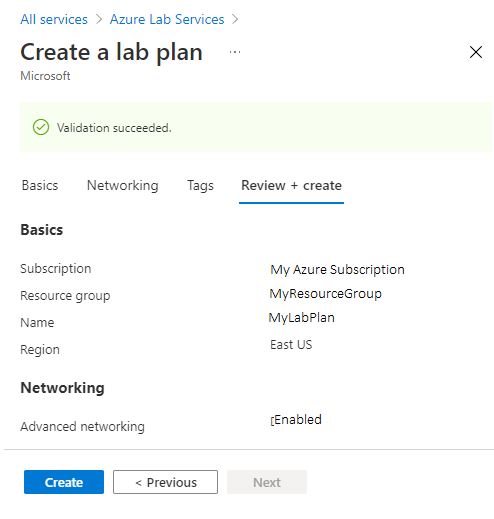

Cuando la validación se realice correctamente, seleccione Crear.

Nota:

Las redes avanzadas solo se pueden habilitar cuando se crean planes de laboratorio. Las redes avanzadas no se pueden agregar más adelante.

Creación de dos laboratorios

A continuación, cree dos laboratorios que usen redes avanzadas. Estos laboratorios usan el labservices-subnet que está asociado a Azure Lab Services. Todas las máquinas virtuales de laboratorio creadas con MyLabPlan pueden comunicarse entre sí. La comunicación puede restringirse a través de NSG, firewalls, etc.

Realice los siguientes pasos para crear ambos laboratorios. Repita estos pasos en la máquina virtual del servidor y la máquina virtual cliente.

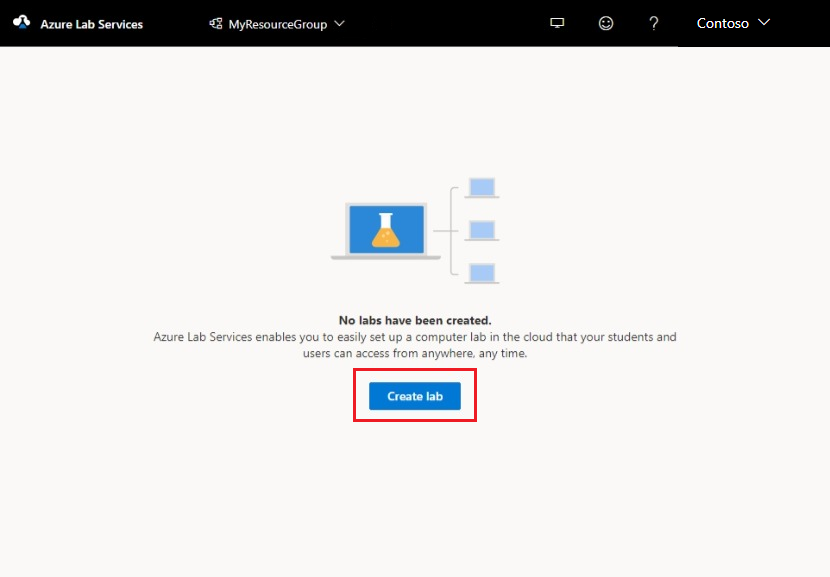

Vaya al sitio web de Azure Lab Services (https://labs.azure.com).

Seleccione Iniciar sesión y escriba las credenciales. Azure Lab Services es compatible con cuentas profesionales y cuentas Microsoft.

Seleccione MiGrupoDeRecursos en la lista desplegable de la barra de menús.

Seleccione New lab (Nuevo laboratorio).

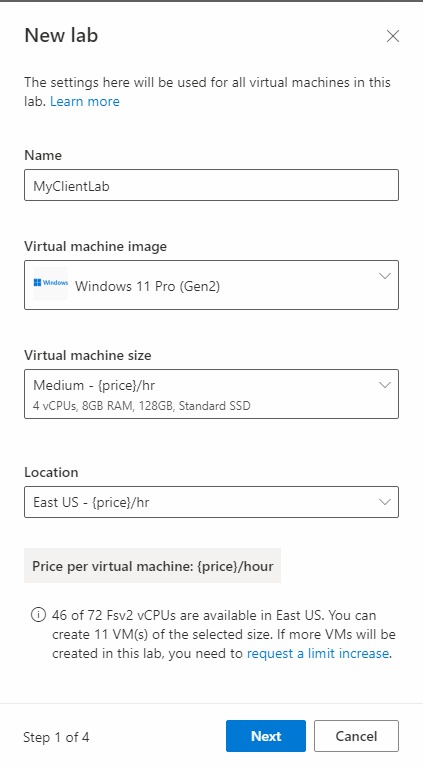

En la ventana Nuevo laboratorio, lleve a cabo las siguientes acciones:

- Especifique un nombre. El nombre debe ser fácilmente identificable. Use MyServerLab para el laboratorio con las máquinas virtuales servidoras y MyClientLab para el laboratorio con las máquinas virtuales del cliente. Para obtener más información sobre las restricciones de nomenclatura, consulte Reglas de nombre de recurso de Microsoft.LabServices.

- Elija una imagen de máquina virtual. Para este tutorial, use Windows 11 Pro, pero puede elegir otra imagen disponible si lo desea. Para obtener más información sobre cómo habilitar imágenes de máquinas virtuales, consulte Especificación de las imágenes de Marketplace disponibles para los creadores de laboratorios.

- Como tamaño, seleccione medio.

- La Región solo tiene una región. Cuando un laboratorio usa redes avanzadas, el laboratorio debe estar en la misma región que la subred asociada.

- Seleccione Next (Siguiente).

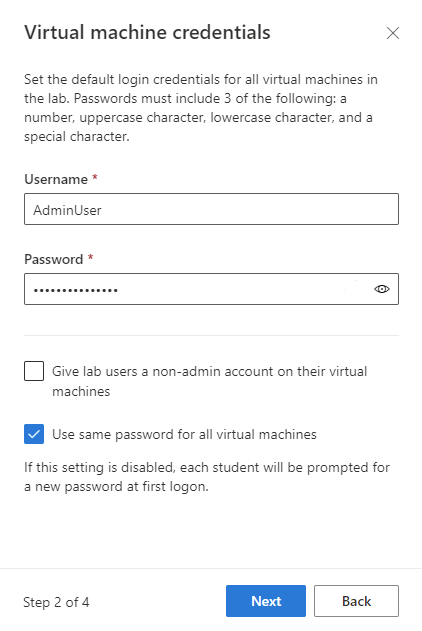

En la página Credenciales de máquina virtual, especifique las credenciales de administrador predeterminadas de todas las máquinas virtuales del laboratorio. Especifique el nombre y la contraseña del administrador. De forma predeterminada, todas las máquinas virtuales de laboratorio tienen la misma contraseña que la especificada aquí. Seleccione Siguiente.

Importante

Tome nota de ambos. No se volverán a mostrar.

En la página Directivas de laboratorio, deje las selecciones predeterminadas y elija Siguiente.

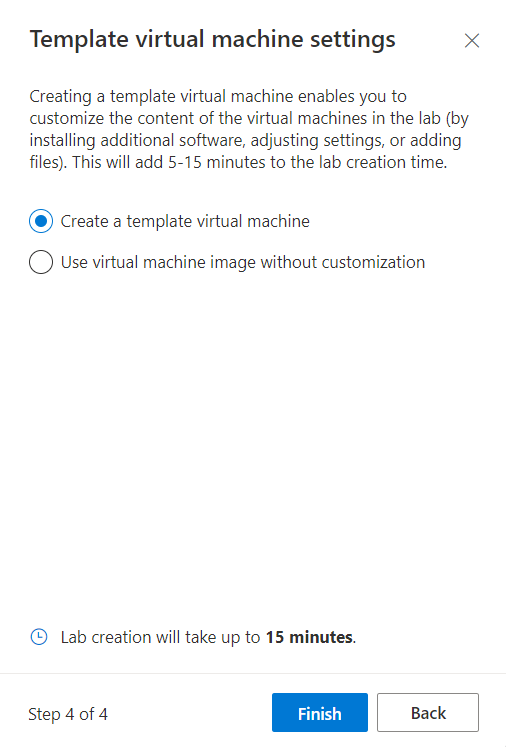

En la ventana Configuración de la máquina virtual de plantilla , deje la selección en Crear una máquina virtual de plantilla. Seleccione Finalizar.

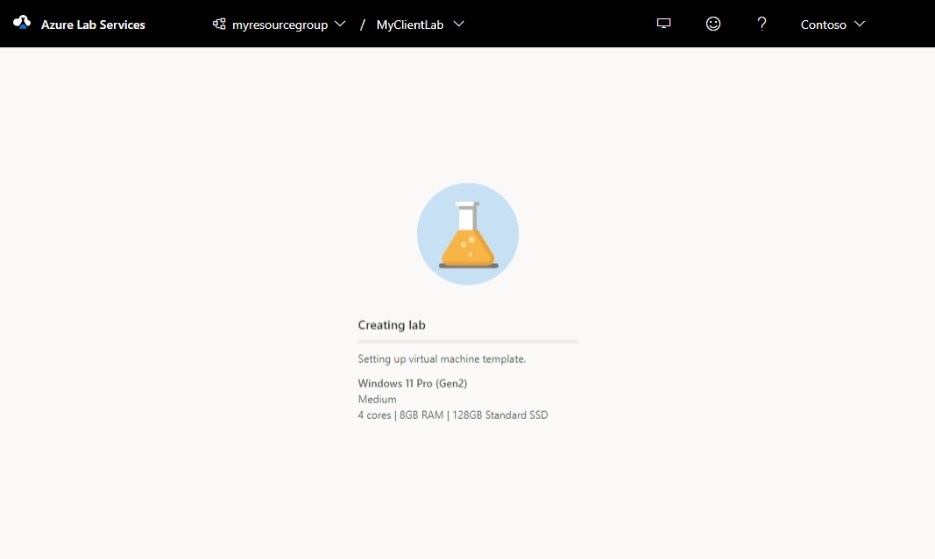

Debería ver la siguiente pantalla, que muestra el estado de la creación de la máquina virtual de plantilla.

Espere a que se cree la plantilla de la máquina virtual.

Habilitación del ICMP en las plantillas de laboratorios

Una vez creados los laboratorios, habilite ICMP (ping) para probar la comunicación entre las máquinas virtuales del laboratorio. En primer lugar, habilitar ICMP en las máquinas virtuales de plantilla para ambos laboratorios. La habilitación de ICMP en la máquina virtual de plantilla también la habilita en las máquinas virtuales de laboratorio. Una vez publicados los laboratorios, las máquinas virtuales se pueden anclar entre sí.

Para habilitar el ICMP, complete los pasos siguientes para cada plantilla de máquina virtual de cada laboratorio.

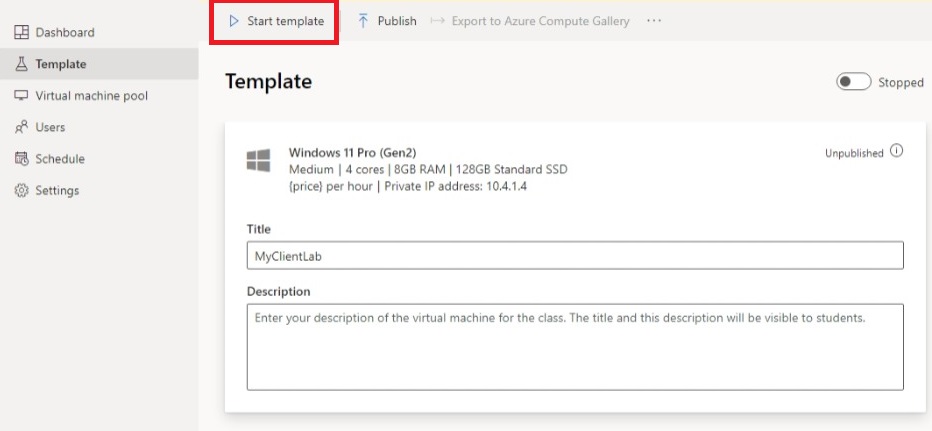

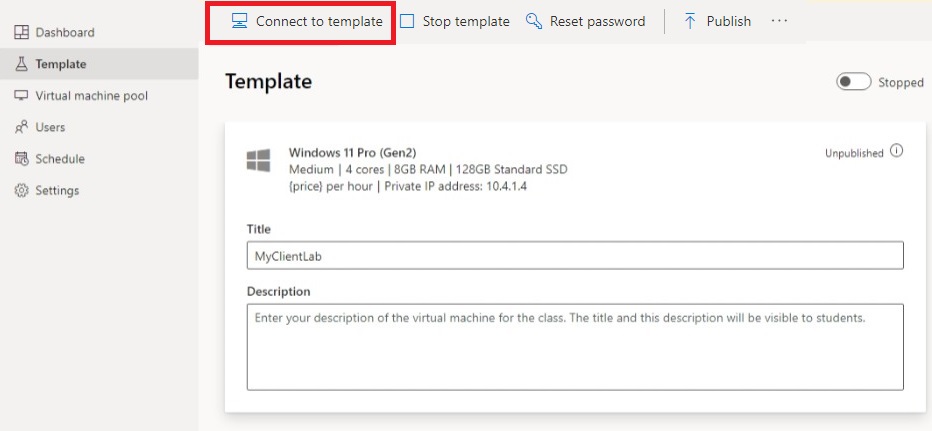

En la página Plantilla del laboratorio, inicie y conéctese a la plantilla de máquina virtual.

- Seleccione Iniciar plantilla.

Nota:

Las máquinas virtuales de plantilla incurren en un costo al ejecutarse, por lo que debe asegurarse de que la máquina virtual de la plantilla se cierre cuando no sea necesario que se esté ejecutando.

- Una vez iniciada la plantilla, seleccione Conectar a plantilla.

Cuando haya iniciado sesión en la máquina virtual de plantilla, modifique las reglas de firewall de la máquina virtual para permitir ICMP. Dado que usa Windows 11, puede usar PowerShell y el cmdlet Enable-NetFirewallRule. Para abrir una ventana de PowerShell:

- Seleccione en el botón Inicio.

- Escriba "PowerShell"

- Seleccione la aplicación Windows PowerShell.

Ejecute el código siguiente:

Enable-NetFirewallRule -Name CoreNet-Diag-ICMP4-EchoRequest-In

Enable-NetFirewallRule -Name CoreNet-Diag-ICMP4-EchoRequest-Out

En la página Plantilla del laboratorio, seleccione Detener para detener la plantilla de máquina virtual.

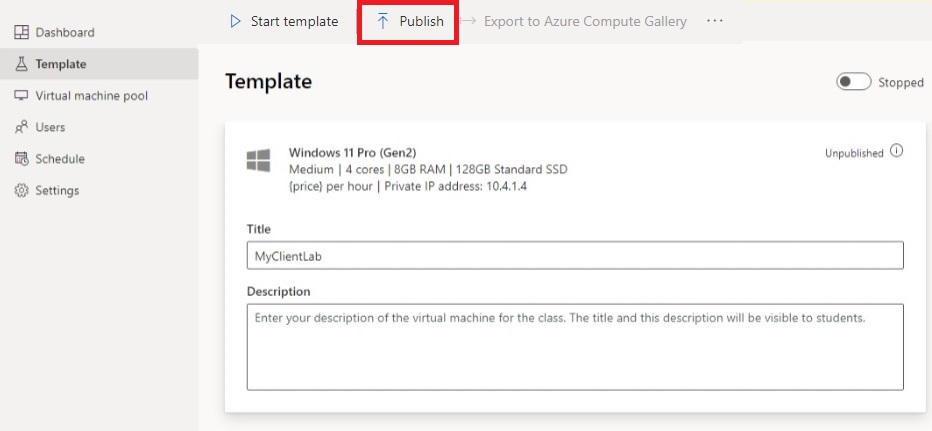

Publicación de ambos laboratorios

En este paso, se publica el laboratorio. Al publicar la máquina virtual de plantilla, Azure Lab Services crea máquinas virtuales en el laboratorio mediante la plantilla. Todas las máquinas virtuales tienen la misma configuración que la plantilla.

En la página Plantilla, seleccione Publicar.

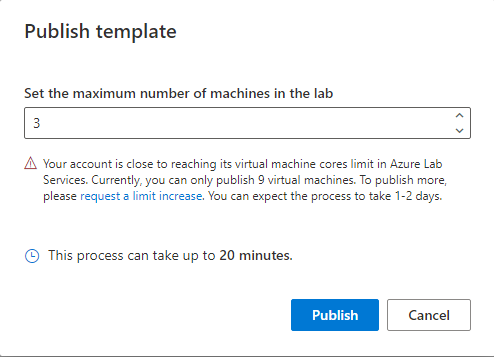

Introduzca el número de máquinas necesarias para el laboratorio y, a continuación, seleccione Publicar.

Advertencia

La publicación es una acción irreversible. No se puede deshacer.

Puede ver el estado de la publicación de la página de la plantilla. Espere hasta que la publicación se haya completado.

Prueba de la comunicación entre máquinas virtuales de laboratorio

En esta sección, se mostrará que las dos máquinas virtuales de los alumnos de diferentes laboratorios pueden comunicarse entre sí.

En primer lugar, inicie y conéctese a una máquina virtual de cada laboratorio. Complete los siguientes pasos para cada laboratorio.

Abra el laboratorio en el sitio web de Azure Lab Services.

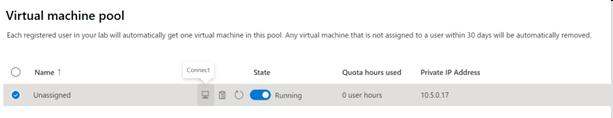

Seleccione Grupo de máquinas virtuales en el menú de la izquierda.

Seleccione una sola máquina virtual de las que aparecen en el grupo de máquinas virtuales.

Tome nota de la dirección IP privada de la máquina virtual. Necesitará las direcciones IP privadas de las máquinas virtuales del laboratorio servidor y del laboratorio cliente más adelante.

Seleccione el control deslizante Estado para cambiar el estado de Detenido a Iniciando.

Nota:

Cuando un formador de laboratorio inicia una máquina virtual de laboratorio, la cuota del usuario del laboratorio no se ve afectada. La cuota para un usuario especifica el número de horas de laboratorio disponibles para un usuario de laboratorio fuera del horario de clase programado. Para más información sobre las cuotas, vea Establecimiento de cuotas para los usuarios.

Una vez que el Estado esté En ejecución, seleccione el icono de conexión de la máquina virtual en ejecución. Abra el archivo RDP descargado para conectarse a la máquina virtual. Para más información sobre las experiencias de conexión en diferentes sistemas operativos, consulte Conéctese a una máquina virtual de laboratorio.

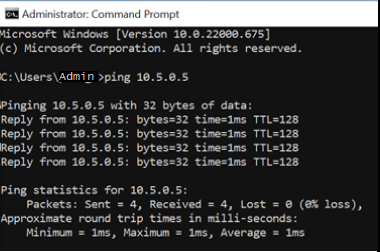

Ahora, utilice la utilidad de anclar para probar la comunicación entre laboratorios. En la máquina virtual del laboratorio de laboratorio del laboratorio servidor, abra un símbolo del sistema. Use ping {ip-address}. La {ip-address} es la dirección IP privada de la máquina virtual cliente, que ha anotado anteriormente. Esta prueba también puede probar desde la máquina virtual del laboratorio del cliente a la máquina virtual del laboratorio del servidor.

Cuando haya terminado, vaya a la página Grupo de máquinas virtuales de cada laboratorio, seleccione la máquina virtual del laboratorio y seleccione el control deslizante Estado para detener la máquina virtual del laboratorio.

Limpieza de recursos

Si no va a seguir usando esta aplicación, elimine la red virtual, el grupo de seguridad de red, el plan de laboratorio y los laboratorios mediante los pasos siguientes:

- En Azure Portal, seleccione el grupo de recursos que quiere eliminar.

- Seleccione Eliminar grupo de recursos.

- Para confirmar la eliminación, escriba el nombre del grupo de recursos.

Solución de problemas

La creación del laboratorio genera un error con el mensaje You are not authorized to access this resource

Al crear un nuevo plan de laboratorio, los permisos pueden tardar algunos minutos en propagarse al nivel del laboratorio. Para evitar este comportamiento, puede asignar el rol de creador de laboratorio en el nivel de grupo de recursos:

- En Azure Portal, vaya al grupo de recursos que contiene el plan de laboratorio.

- Seleccione Control de acceso (IAM) en el panel de navegación izquierdo.

- Seleccione Agregar>Agregar asignación de roles.

- Asigne el rol de creador de laboratorio a la cuenta de usuario.