Uso de identidades administradas para Azure Load Testing

En este artículo se muestra cómo crear una identidad administrada para cuentas de Azure Load Testing. Puede usar una identidad administrada para leer de forma segura secretos o certificados de Azure Key Vault en la prueba de carga.

Una identidad administrada de Microsoft Entra ID permite que el recurso de prueba de carga acceda fácilmente a Azure Key Vault protegido por Microsoft Entra. La plataforma Azure administra la identidad y no es necesario que lleve a cabo la administración ni la rotación de los secretos. Para más información sobre las identidades administradas en Microsoft Entra ID, consulte Identidades administradas para recursos de Azure.

Azure Load Testing admite dos tipos de identidades:

- Una identidad asignada por el sistema está asociada al recurso de prueba de carga y se elimina cuando se elimina el recurso. Un recurso puede tener solo una identidad asignada por el sistema.

- Una identidad asignada por el usuario es un recurso de Azure independiente que puede asignar al recurso de prueba de carga. Al eliminar el recurso de prueba de carga, la identidad administrada permanece disponible. Puede asignar varias identidades asignadas por el usuario al recurso de prueba de carga.

Actualmente, solo puede usar la identidad administrada para acceder a Azure Key Vault.

Requisitos previos

- Una cuenta de Azure con una suscripción activa. Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

- Un recurso de prueba de carga de Azure. Si necesita crear un recurso de prueba de carga de Azure, consulte la guía de inicio rápido Creación y ejecución de una prueba de carga.

- Para crear una identidad administrada asignada por el usuario, la cuenta requiere la asignación del rol Colaborador de identidades administradas.

Asignación de una identidad asignada por el sistema a un recurso de prueba de carga

Para asignar una identidad asignada por el sistema para el recurso de prueba de carga de Azure, debe habilitar una propiedad en él. Puede establecer esta propiedad con Azure Portal o mediante una plantilla de Azure Resource Manager (ARM).

Para configurar una identidad administrada en el portal, primero cree un recurso de prueba de carga de Azure y luego habilite la característica.

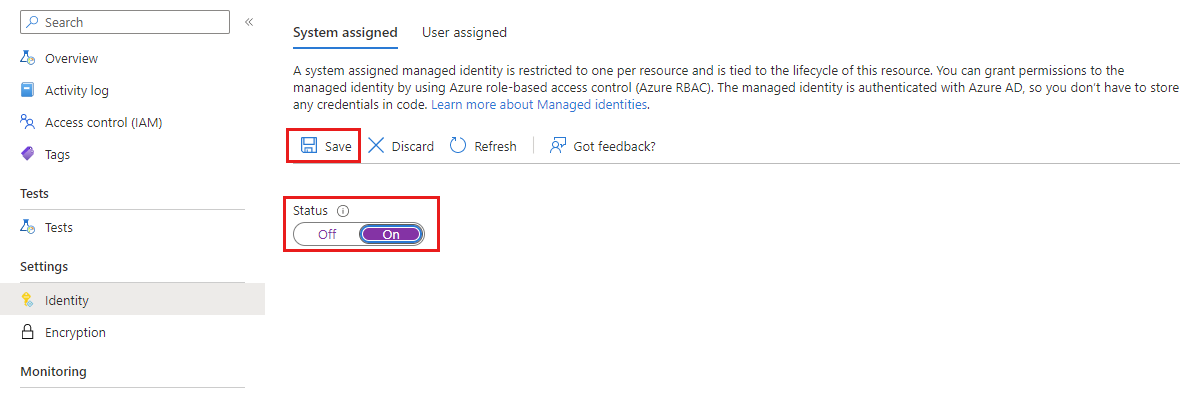

En Azure Portal, vaya al recurso de prueba de carga de Azure.

Seleccione Identidad en el panel izquierdo.

En la pestaña Sistema asignado, cambie Estado a Eny, a continuación, seleccione Guardar.

En la ventana de confirmación, seleccione Sí para confirmar la asignación de la identidad administrada.

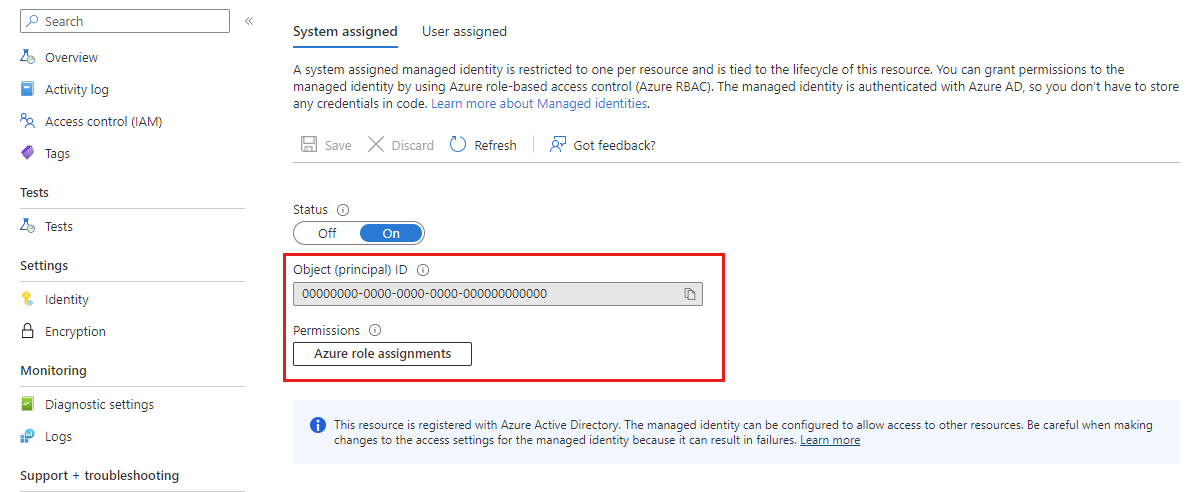

Una vez completada esta operación, la página muestra el id. del objeto de la identidad administrada y le permite asignar permisos.

Asignación de una identidad asignada por el usuario a un recurso de prueba de carga

Para poder agregar una identidad administrada asignada por el usuario a un recurso de prueba de carga de Azure, primero debe crear esta identidad en Microsoft Entra ID. A continuación, puede asignar la identidad mediante su identificador de recursos.

Puede agregar varias identidades administradas asignadas por el usuario al recurso. Por ejemplo, si necesita acceder a varios recursos de Azure, puede conceder permisos diferentes a cada una de estas identidades.

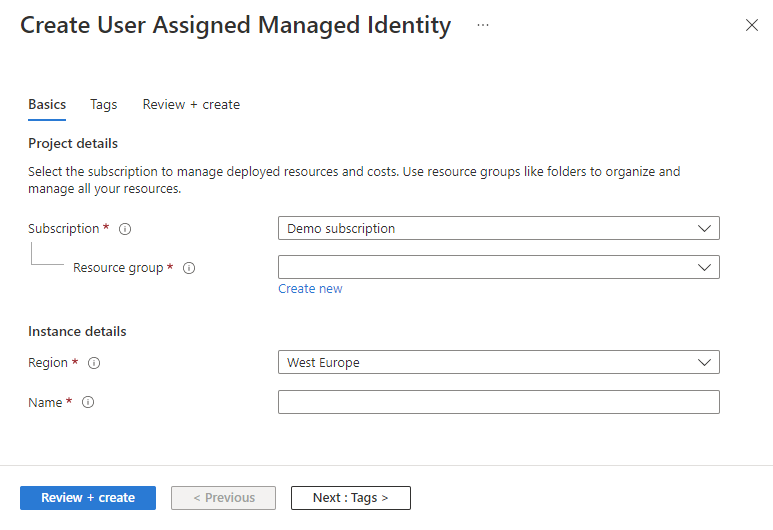

Cree una identidad administrada asignada por el usuario siguiendo las instrucciones mencionadas en Creación de una identidad administrada asignada por el usuario.

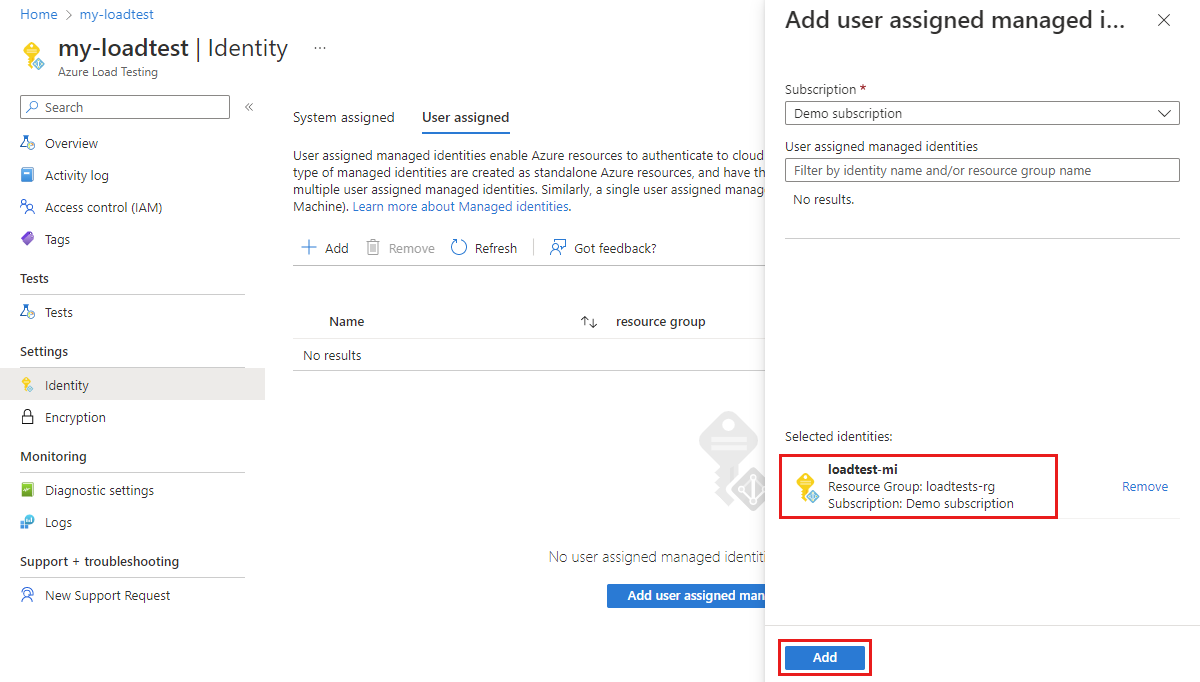

En Azure Portal, vaya al recurso de prueba de carga de Azure.

Seleccione Identidad en el panel izquierdo.

Seleccione la pestaña Usuario asignado y seleccione Agregar.

Busque y seleccione la identidad administrada que creó anteriormente. A continuación, seleccione Agregar para agregarla al recurso de prueba de carga de Azure.

Configurar recurso de destino

Es posible que tenga que configurar el recurso de destino para permitir el acceso desde el recurso de prueba de carga. Por ejemplo, si leer un secreto o certificado de Azure Key Vault, o si usar claves administradas por el cliente para el cifrado, también debe agregar una directiva de acceso que incluya la identidad administrada del recurso. De lo contrario, se rechazan las llamadas a Azure Key Vault, incluso si usa un token válido.

De forma similar, si desea establecer criterios de error en las métricas del servidor, debe especificar una identidad de referencia de métricas para la que capturar las métricas. Debe configurar el recurso de destino de forma que la identidad pueda leer las métricas del recurso.