Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Puede proteger el flujo de solicitudes usando redes privadas. En este artículo se explican los requisitos para usar el flujo de solicitudes en un entorno protegido por redes privadas.

Servicios implicados

Al desarrollar aplicaciones de inteligencia artificial mediante el flujo de prompts, necesita un entorno seguro. Puede configurar el aislamiento de red para los siguientes servicios:

Servicios principales de Azure Machine Learning

- Área de trabajo: configure el área de trabajo de Azure Machine Learning como privada y restrinja su tráfico entrante y saliente.

- Recurso de proceso: aplique reglas entrantes y salientes para limitar el acceso a los recursos de proceso dentro del área de trabajo.

- Cuenta de almacenamiento: restrinja la accesibilidad de la cuenta de almacenamiento a una red virtual específica.

- Registro de contenedores: Proteja su registro de contenedores con la configuración de red virtual.

- Punto de conexión: controle qué servicios o direcciones IP de Azure pueden acceder a los puntos de conexión implementados.

Foundry Tools

- Azure OpenAI: use la configuración de red para que Azure OpenAI sea privado y, a continuación, use puntos de conexión privados para la comunicación de Azure Machine Learning.

- Seguridad de contenido de Azure: configure el acceso a la red privada y establezca puntos de conexión privados para una comunicación segura.

- Azure AI Search: habilite la configuración de red privada y use puntos de conexión privados para la integración segura.

Recursos externos

- Recursos que no son de Azure: en el caso de las API externas, como SerpAPI, agregue reglas de FQDN a las restricciones de tráfico saliente para mantener el acceso.

Opciones en diferentes configuraciones de red

En Azure Machine Learning, tenemos dos opciones para proteger el aislamiento de red: traiga su propia red o use una red virtual administrada por el área de trabajo. Obtenga más información sobre los recursos del área de trabajo segura.

Esta es una tabla para ilustrar las opciones en diferentes configuraciones de red para el flujo de comandos.

| Entrada | Salida | Tipo de proceso en la creación | Tipo de proceso en la inferencia | Opciones de red para el área de trabajo |

|---|---|---|---|---|

| Público | Público | Sin servidor (recomendado), instancia de proceso | Punto de conexión en línea administrado (recomendado) | Administrada (recomendado) |

| Público | Público | Sin servidor (recomendado), instancia de proceso | punto de conexión en línea de K8 | Traiga el suyo |

| Privada | Público | Sin servidor (recomendado), instancia de proceso | Punto de conexión en línea administrado (recomendado) | Administrada (recomendado) |

| Privada | Público | Sin servidor (recomendado), instancia de proceso | punto de conexión en línea de K8 | Traiga el suyo |

| Público | Privada | Sin servidor (recomendado), instancia de proceso | punto de conexión en línea administrado | Administrado |

| Privada | Privada | Sin servidor (recomendado), instancia de proceso | punto de conexión en línea administrado | Administrado |

- En escenarios de red virtual privada, se recomienda usar una red virtual administrada habilitada para el área de trabajo. Es la manera más fácil de proteger el área de trabajo y los recursos relacionados.

- No se admite el uso de la red virtual administrada y traiga su propia red virtual en una sola área de trabajo. Además, dado que el punto de conexión en línea administrado solo se admite con una red virtual administrada, no se puede implementar el flujo de mensajes en el punto de conexión en línea administrado en un área de trabajo con una red virtual habilitada.

- Puede tener un área de trabajo para la creación de flujos de avisos con su propia red virtual y otra área de trabajo para la implementación del flujo de avisos mediante un punto de conexión en línea administrado con una red virtual administrada por el área de trabajo.

Flujo de aviso seguro con red virtual administrada por el área de trabajo

Una red virtual administrada por el área de trabajo es la forma recomendada de admitir el aislamiento de red en el flujo de aviso. Proporciona una configuración sencilla para proteger el área de trabajo. Después de habilitar la red virtual administrada en el nivel de área de trabajo, los recursos relacionados con el área de trabajo de la misma red virtual usarán la misma configuración de red en el nivel de área de trabajo. También puede configurar el área de trabajo para usar puntos de conexión privados para acceder a otros recursos de Azure, como Azure OpenAI, seguridad de contenido de Azure y Azure AI Search. También puede configurar reglas de FQDN para aprobar las conexiones salientes a recursos que no son de Azure utilizados por su flujo de órdenes, como SerpAPI.

Siga las indicaciones que se proporcionan en Aislamiento de red virtual administrada por el área de trabajo para habilitar la red virtual administrada por el área de trabajo.

Importante

La creación de la red virtual gestionada se aplaza hasta que se cree un recurso de proceso o se inicie manualmente el aprovisionamiento. Puede usar el siguiente comando para desencadenar manualmente el aprovisionamiento de red.

az ml workspace provision-network --subscription <sub_id> -g <resource_group_name> -n <workspace_name>Agregue el MSI del espacio de trabajo como

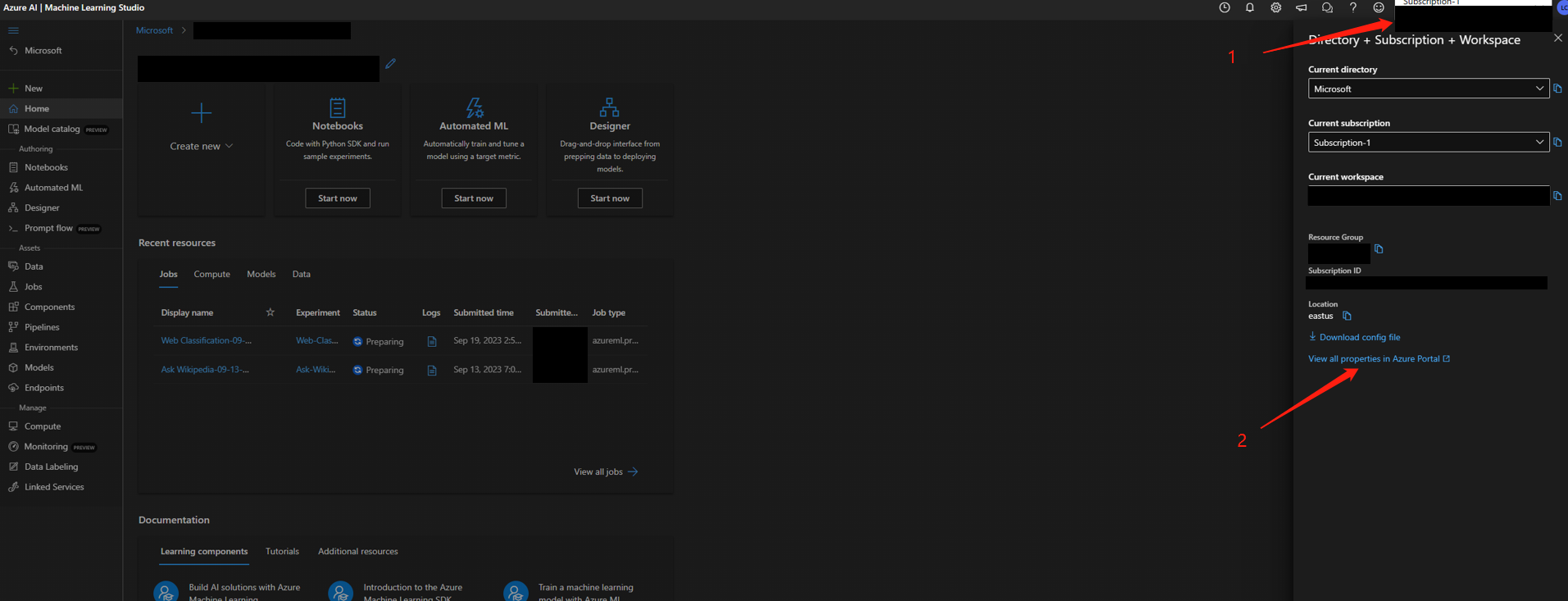

Storage File Data Privileged Contributora la cuenta de almacenamiento vinculada con dicho espacio.2.1 Vaya a Azure Portal y busque el área de trabajo.

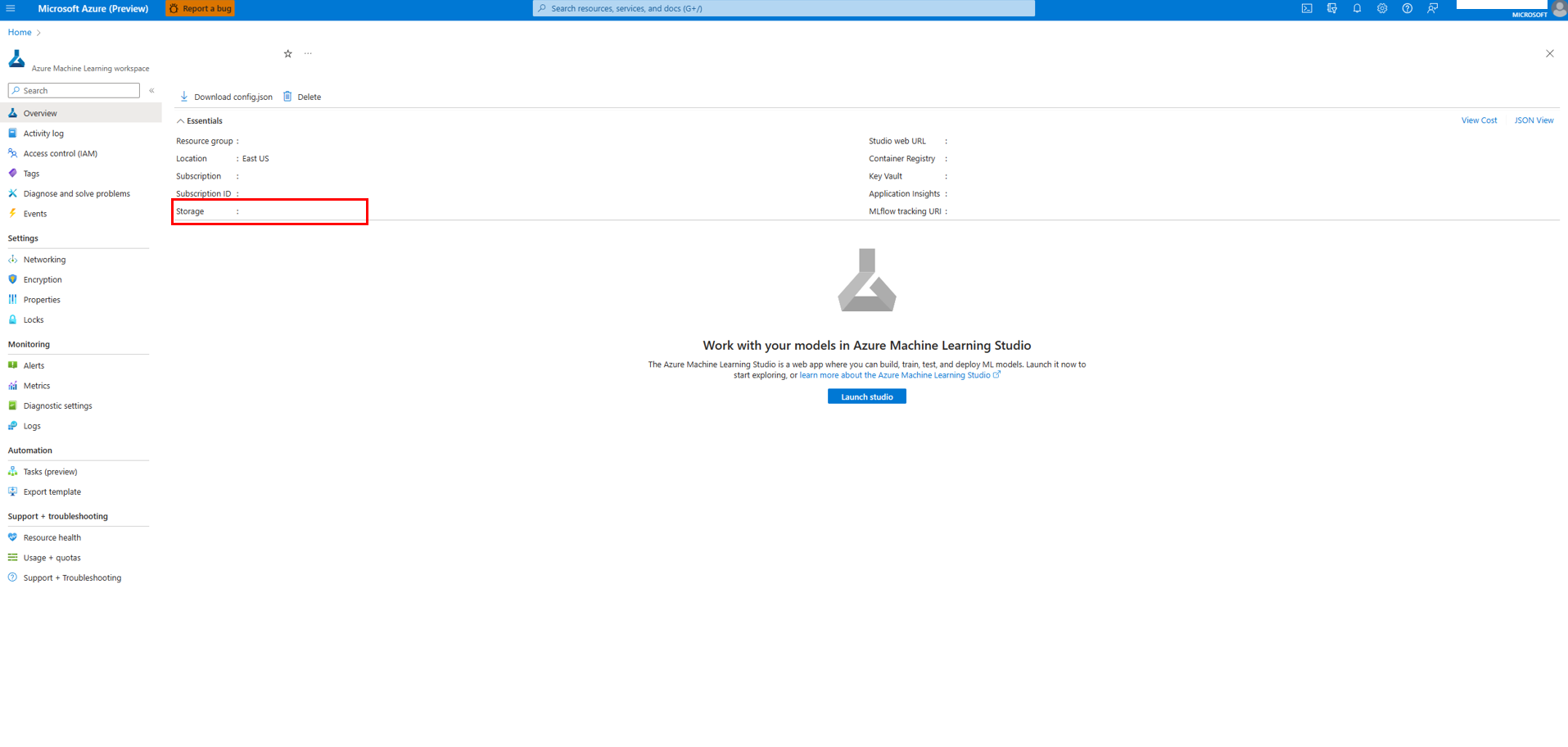

2.2 Busque la cuenta de almacenamiento vinculada al área de trabajo.

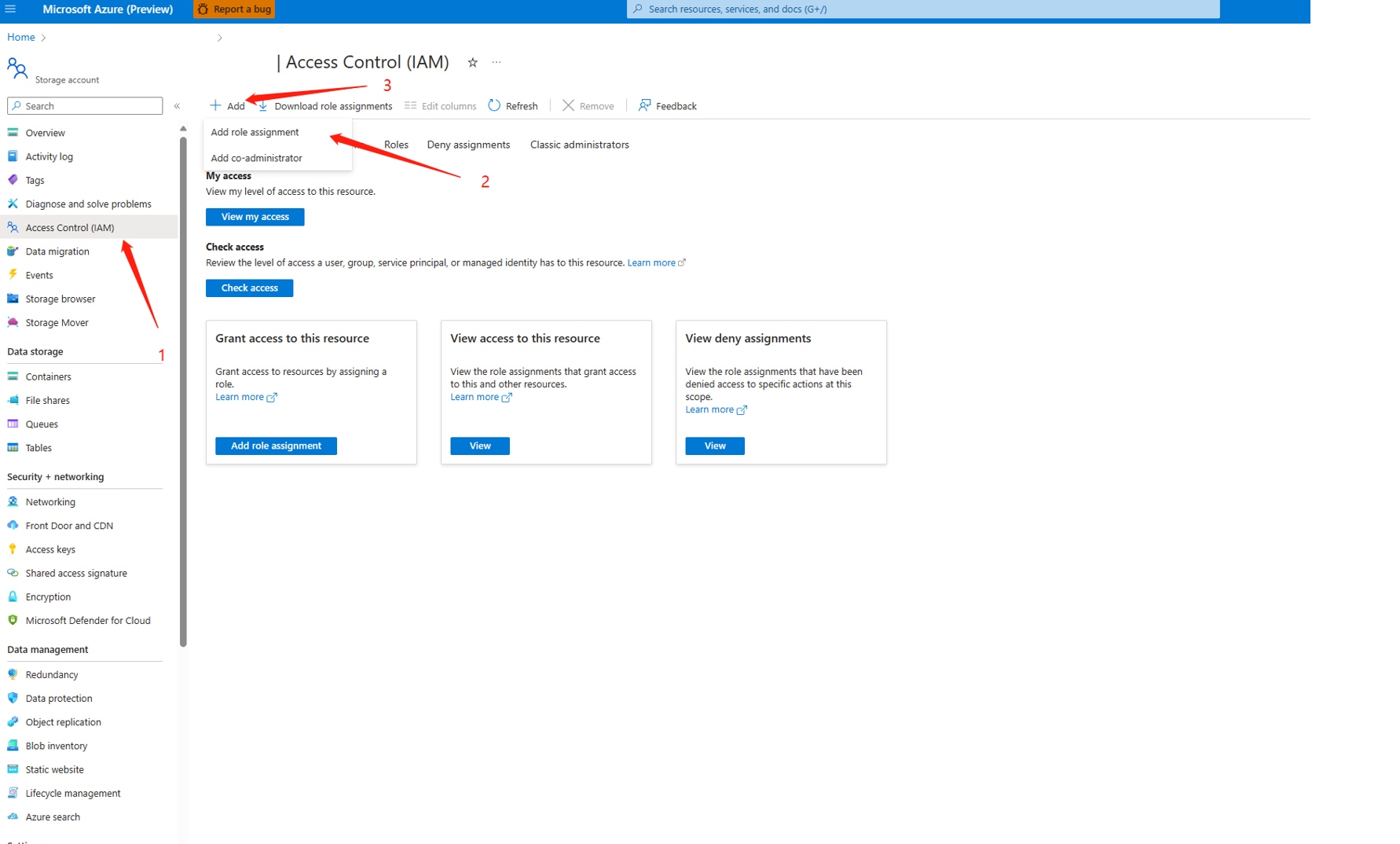

2.3 Vaya a la página de asignación de roles de la cuenta de almacenamiento.

2.4 Busque el rol de colaborador con privilegios de datos del archivo de almacenamiento.

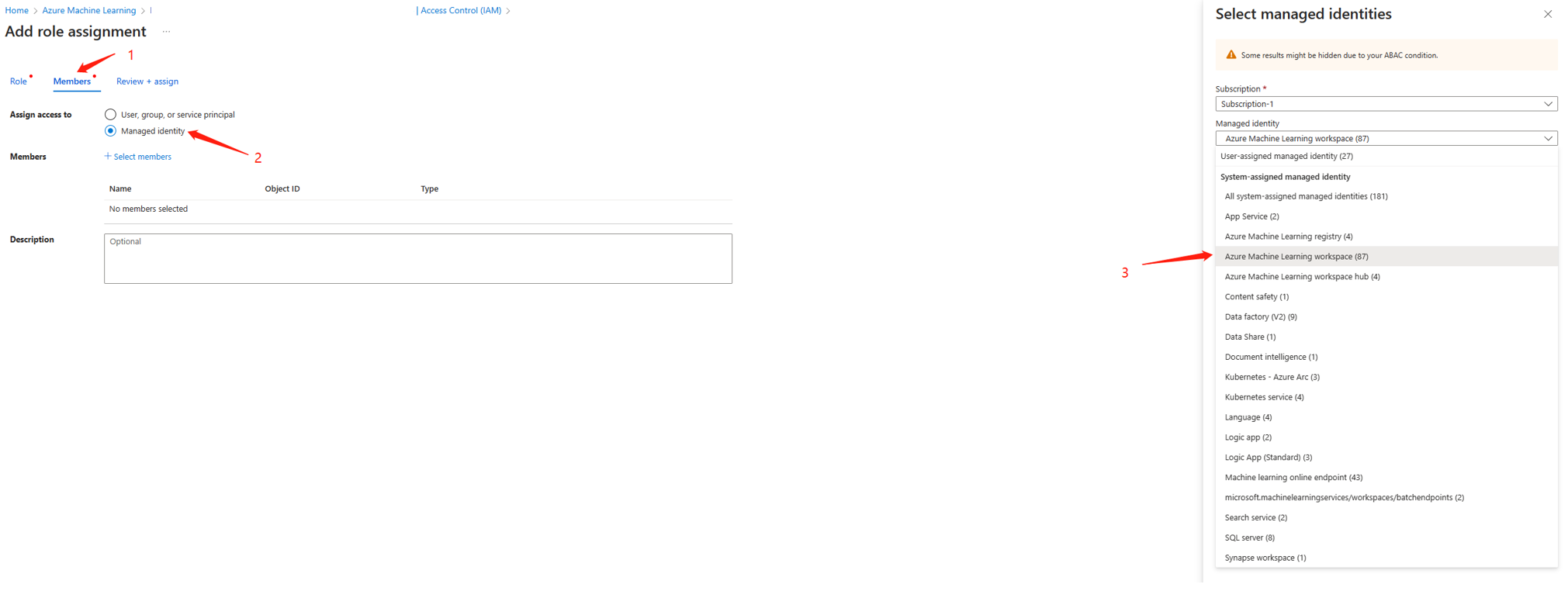

2.5 Asigne el rol de colaborador con privilegios de datos del archivo de almacenamiento a la identidad administrada del área de trabajo.

Nota:

Esta operación puede tardar varios minutos en completarse.

Si desea comunicarse con las Foundry Tools privadas, debe agregar reglas de salida relacionadas definidas por el usuario al recurso relacionado. El área de trabajo de Azure Machine Learning crea un endpoint privado en el recurso relacionado con aprobación automática. Si el estado permanece en pendiente, vaya al recurso relacionado para aprobar manualmente el punto de conexión privado.

Si restringe el tráfico saliente para permitir solo destinos específicos, debe agregar la correspondiente regla de salida definida por el usuario para permitir el FQDN pertinente.

En las áreas de trabajo que habilitan la VNET administrada, solo puede implementar el flujo de mensajes en puntos de conexión en línea administrados. Puede seguir Protección de los puntos de conexión en línea administrados con aislamiento de red para proteger el punto de conexión en línea administrado.

Protección del flujo de mensajes mediante su propia red virtual

Para configurar recursos relacionados con Azure Machine Learning como privados, consulte Protección de un área de trabajo de Azure Machine Learning con redes virtuales.

Si tiene reglas de salida estrictas, asegúrese de que ha abierto el acceso a Internet público obligatorio.

Agregue el MSI del espacio de trabajo como

Storage File Data Privileged Contributora la cuenta de almacenamiento vinculada con dicho espacio. Siga el paso 2 del flujo de avisos seguro con la red virtual administrada por el área de trabajo.Si usa el tipo de proceso sin servidor en la creación de flujos, debe establecer la red virtual personalizada en el nivel de área de trabajo. Para obtener más información, consulte Protección de un entorno de entrenamiento de Azure Machine Learning con redes virtuales.

serverless_compute: custom_subnet: /subscriptions/<sub id>/resourceGroups/<resource group>/providers/Microsoft.Network/virtualNetworks/<vnet name>/subnets/<subnet name> no_public_ip: false # Set to true if you don't want to assign public IP to the computeMientras tanto, puede seguir las Foundry Tools privadas para que sean privadas.

Si desea implementar el flujo de solicitud en un área de trabajo protegida por su propia red virtual, puede implementarlo en un clúster de AKS que se encuentra en la misma red virtual. Puede seguir las indicaciones que se proporcionan en Protección del entorno de inferencia de Azure Kubernetes Service para proteger su clúster de AKS. Obtenga más información sobre cómo implementar el flujo de mensajes en el clúster de AKS mediante código.

Puede optar por crear un punto de conexión privado en la misma red virtual o utilizar el emparejamiento de red virtual para que estas se comuniquen entre sí.

Restricciones conocidas

- Los puntos de conexión en línea administrados con salida seleccionada requieren un área de trabajo con red virtual administrada. Si usa su propia red virtual, considere este enfoque de dos áreas de trabajo: - Use un área de trabajo con su red virtual para la creación de flujo de avisos. - Use un área de trabajo independiente con VNET administrada para la implementación de flujo de avisos a través de un punto de conexión en línea administrado

Pasos siguientes

- Protección de los recursos de un área de trabajo

- Aislamiento de red administrada por el área de trabajo

- Protección de los puntos de conexión en línea administrados con aislamiento de red

- Protección de los puntos de conexión en línea administrados con aislamiento de red

- Protección de los flujos de trabajo RAG con aislamiento de red