Configuración del acceso privado

En esta guía, aprenderá a deshabilitar el acceso público al área de trabajo de Azure Managed Grafana y a configurar puntos de conexión privados. La configuración de puntos de conexión privados en Azure Managed Grafana aumenta la seguridad limitando el tráfico entrante solo a una red específica.

Requisitos previos

- Una cuenta de Azure con una suscripción activa. Cree una cuenta gratuita.

- Una instancia de Azure Managed Grafana existente en el nivel Estándar. Cree una suscripción si todavía no lo ha hecho.

Deshabilitación del acceso público a un área de trabajo

El acceso público está habilitado de forma predeterminada al crear un área de trabajo de Azure Grafana. Deshabilitar el acceso público impide que todo el tráfico acceda al recurso a menos que pase por un punto de conexión privado.

Nota:

Cuando se habilita el acceso privado, los gráficos de ping mediante la característica Anclar a Grafana ya no funcionarán, ya que Azure Portal no puede acceder a un área de trabajo de Azure Managed Grafana en una dirección IP privada.

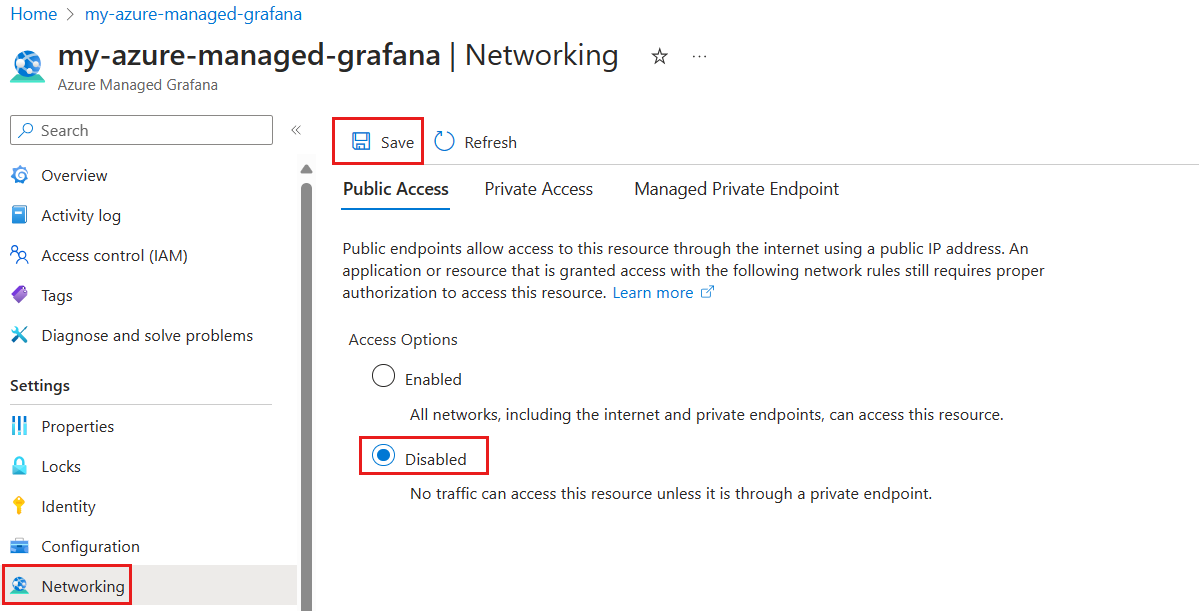

Vaya al área de trabajo de Azure Managed Grafana en Azure Portal.

En el menú de la izquierda, en Configuración, seleccione Redes.

En Acceso público, seleccione Deshabilitado para deshabilitar el acceso público al área de trabajo de Azure Managed Grafana y permitir solo el acceso a través de puntos de conexión privados. Si ya tuviera el acceso público deshabilitado y en su lugar quisiera habilitar el acceso público al área de trabajo de Azure Managed Grafana, seleccionaría Habilitado.

Seleccione Guardar.

Creación de un punto de conexión privado

Una vez que haya deshabilitado el acceso público, configure un punto de conexión privado con Azure Private Link. Los puntos de conexión privados permiten el acceso al área de trabajo de Azure Managed Grafana mediante una dirección IP privada de una red virtual.

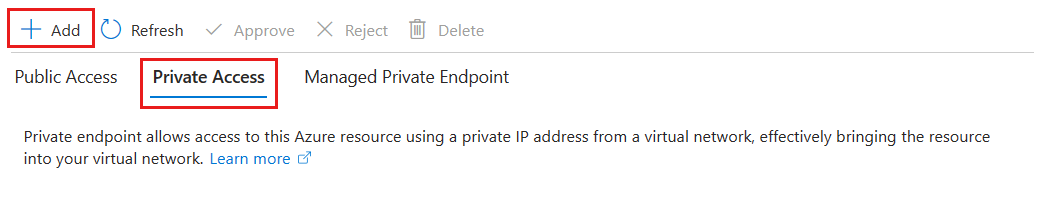

En Redes, seleccione la pestaña Acceso privado y, a continuación, Agregar para empezar a configurar un nuevo punto de conexión privado.

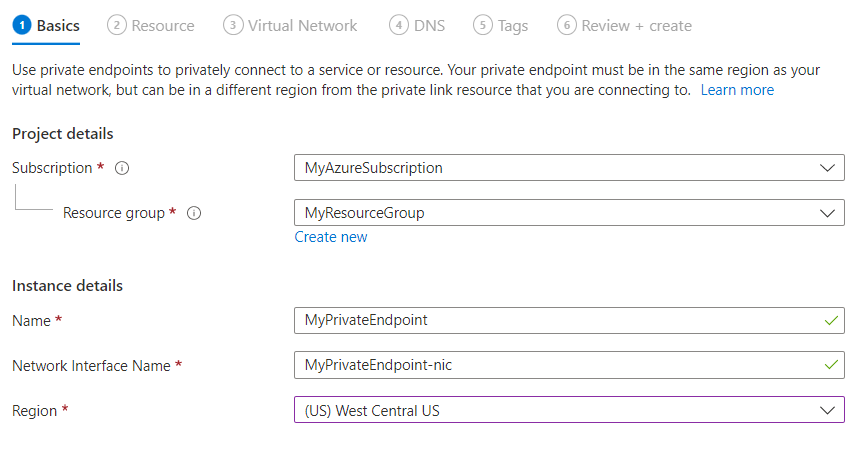

Complete la pestaña Datos básicos con la información siguiente:

Parámetro Descripción Ejemplo Suscripción Seleccione una suscripción de Azure. El punto de conexión privado debe estar en la misma suscripción que la red virtual. Más adelante en esta guía paso a paso, seleccionará una red virtual. MyAzureSubscription Resource group seleccione un grupo de recursos o cree uno. MyResourceGroup Nombre Escriba un nombre para el nuevo punto de conexión privado para el área de trabajo de Azure Managed Grafana. MyPrivateEndpoint Nombre de la interfaz de red Este campo se completa automáticamente. Opcionalmente, edite el nombre de la interfaz de red. MyPrivateEndpoint-nic Region Seleccione una región. El punto de conexión privado debe estar en la misma región que la red virtual. (EE. UU.) Centro-oeste de EE. UU.

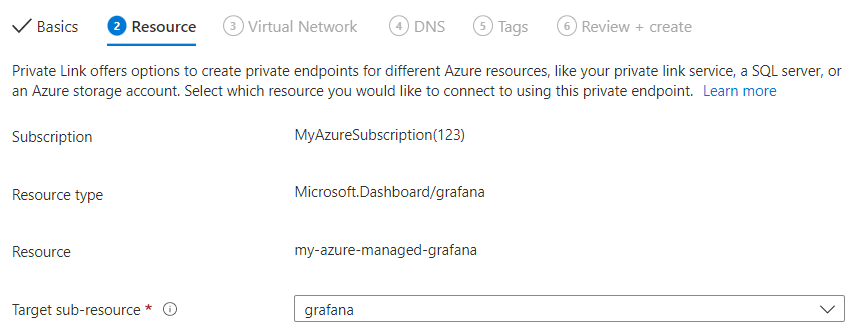

Seleccione Siguiente: Recurso>. Private Link ofrece opciones para crear puntos de conexión privados para distintos tipos de recursos de Azure. El área de trabajo actual de Azure Managed Grafana se rellena automáticamente en el campo Recurso.

El tipo de recurso Microsoft.Dashboard/grafana y el subrecurso de destino grafana indican que está creando un punto de conexión para un área de trabajo de Azure Managed Grafana.

El nombre del área de trabajo aparece en Recurso.

Seleccione Siguiente: Red virtual>.

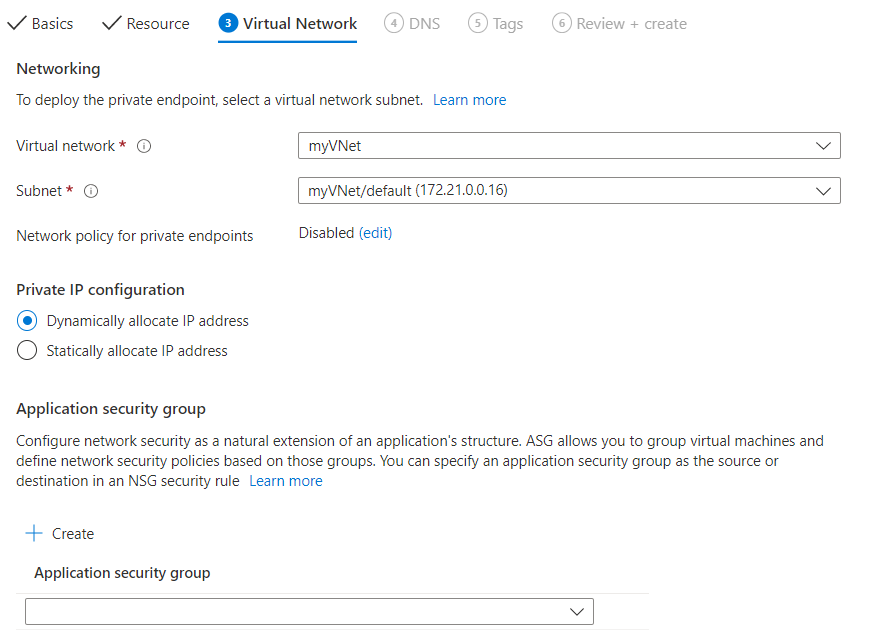

Seleccione una Red virtual existente en la que implementar el punto de conexión privado. Si no tiene una red virtual, cree una.

Seleccione una Subred de la lista.

La directiva de red para puntos de conexión privados está deshabilitada de forma predeterminada. Opcionalmente, seleccione editar para agregar un grupo de seguridad de red o una directiva de tabla de rutas. Este cambio afectaría a todos los puntos de conexión privados asociados a la subred seleccionada.

En Configuración de IP privada, seleccione la opción para asignar direcciones IP dinámicamente. Para obtener más información, consulte Direcciones IP privadas.

Opcionalmente, puede seleccionar o crear un grupo de seguridad de la aplicación. Los grupos de seguridad de la aplicación permiten agrupar máquinas virtuales y definir directivas de seguridad de red basadas en dichos grupos.

Seleccione Siguiente: DNS> para configurar un registro DNS. Si no desea realizar cambios en la configuración predeterminada, puede avanzar a la pestaña siguiente.

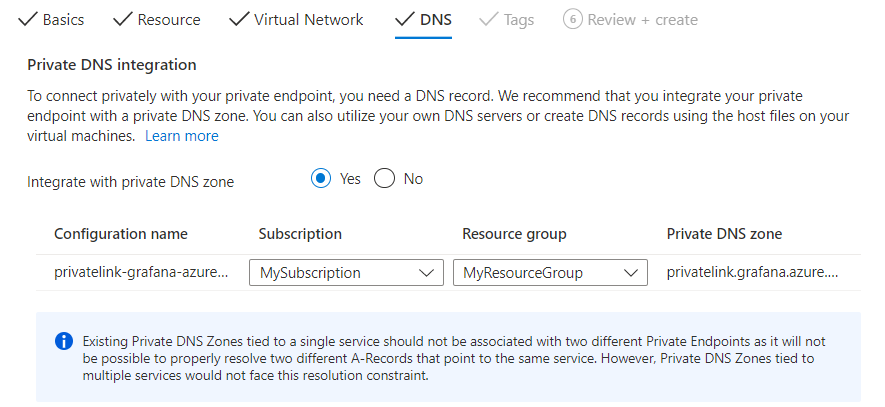

Para Integrar con la zona DNS privada, seleccione Sí para integrar el punto de conexión privado en una zona DNS privada. También se pueden usar los servidores DNS propios o bien crear registros DNS con los archivos de host de las máquinas virtuales.

Se preselecciona una suscripción y un grupo de recursos para la zona DNS privada. Puede cambiarlos opcionalmente.

Para más información sobre la configuración de DNS, vaya a Resolución de nombres para recursos en redes virtuales de Azure y Configuración de DNS para puntos de conexión privados. Los valores de la zona DNS privada del punto de conexión privado de Azure para Azure Managed Grafana se muestran en Zona DNS de servicios de Azure.

Seleccione Siguiente: Etiquetas> y, opcionalmente, cree etiquetas. Las etiquetas son pares nombre-valor que permiten categorizar los recursos y ver una facturación consolidada mediante la aplicación de la misma etiqueta en varios recursos y grupos de recursos.

Seleccione Siguiente: Revisar y crear > para revisar la información sobre el área de trabajo de Azure Managed Grafana, el punto de conexión privado, la red virtual y DNS. También puede seleccionar Descargar una plantilla para la automatización para reutilizar los datos JSON de este formulario más adelante.

Seleccione Crear.

Una vez completada la implementación, recibirá una notificación de que se ha creado el punto de conexión. Si se aprueba automáticamente, puede empezar a acceder al área de trabajo de forma privada. De lo contrario, tendrá que esperar la aprobación.

Administración de una conexión de vínculo privado

Vaya a Redes>Acceso privado en el área de trabajo de Azure Managed Grafana para acceder a los puntos de conexión privados vinculados al área de trabajo.

Compruebe el estado de conexión de la conexión de vínculo privado. Cuando se crea un punto de conexión privado, se debe aprobar la conexión. Si el recurso para el que va a crear un punto de conexión privado está en el directorio y tiene permisos suficientes, la solicitud de conexión se aprobará automáticamente. De lo contrario, deberá esperar a que el propietario de ese recurso apruebe su solicitud de conexión. Para más información sobre los modelos de aprobación de conexión, vaya a Administración de puntos de conexión privados de Azure.

Para aprobar, rechazar o quitar manualmente una conexión, active la casilla situada junto al punto de conexión que desea editar y seleccione un elemento de acción en el menú superior.

Seleccione el nombre del punto de conexión privado para abrir el recurso de punto de conexión privado y obtener acceso a más información o para editar el punto de conexión privado.

Si tiene problemas con un punto de conexión privado, consulte la siguiente guía: Solución de problemas de conectividad del punto de conexión privado de Azure.

Pasos siguientes

En esta guía paso a paso, ha aprendido a configurar el acceso privado de los usuarios a un área de trabajo de Azure Managed Grafana. Para obtener información sobre cómo configurar el acceso privado entre un área de trabajo de Managed Grafana y un origen de datos, consulte Conexión a un origen de datos de forma privada.