Reglas de firewall del servidor de Azure Database for MariaDB

Importante

Azure Database for MariaDB está en proceso de retirada. Se recomienda encarecidamente migrar a Azure Database for MySQL. Para más información sobre la migración a Azure Database for MySQL, consulte ¿Qué ocurre con Azure Database for MariaDB?.

Los firewalls impiden todo acceso al servidor de bases de datos, excepto a aquellos equipos a los que haya concedido permiso. Asimismo, otorgan acceso al servidor según la dirección IP de origen de cada solicitud.

Para configurar un firewall, cree reglas de firewall que especifiquen intervalos de direcciones IP aceptables. Puede crear reglas de firewall a nivel de servidor.

Reglas de firewall: estas reglas permiten a los clientes tener acceso a todo el servidor de Azure Database for MariaDB; es decir, a todas las bases de datos que se encuentren en el mismo servidor lógico. Las reglas de firewall de nivel de servidor pueden configurarse a través de Azure Portal o los comandos de la CLI de Azure. Para crear reglas de firewall en el nivel del servidor, debe ser propietario o colaborador de la suscripción.

Información general de firewalls

De manera predeterminada, el firewall bloquea todos los accesos de base de datos al servidor de Azure Database for MariaDB. Para comenzar a usar el servidor desde otro equipo, debe especificar una o varias reglas de firewall a nivel de servidor para habilitar el acceso a su servidor. Use las reglas de firewall para especificar los intervalos de direcciones IP de Internet que se permitirán. La acción de las reglas de firewall no repercute sobre el acceso al propio sitio web de Azure Portal.

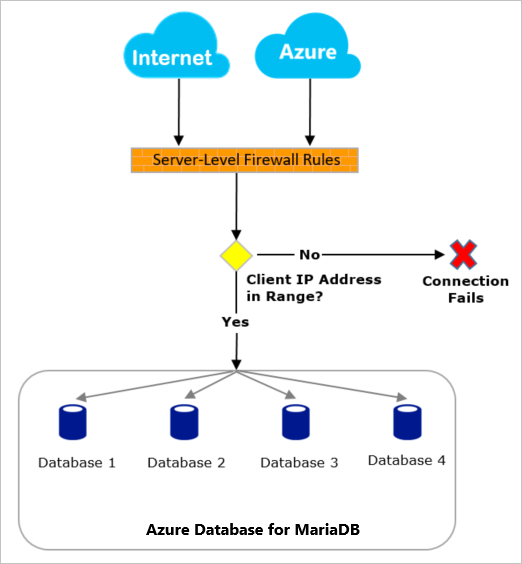

Los intentos de conexión desde Internet y Azure deben atravesar primero el firewall antes de alcanzar la base de datos de Azure Database for MariaDB, tal y como se muestra en el siguiente diagrama:

Conexión desde Internet

Las reglas de firewall a nivel de servidor se aplican a todas las bases de datos del servidor de Azure Database for MariaDB.

Si la dirección IP de la solicitud se encuentra dentro de uno de los intervalos especificados en las reglas de firewall de nivel de servidor, la conexión se concede.

Si la dirección IP de la solicitud se encuentra fuera de los intervalos especificados en cualquiera de las reglas de firewall de nivel de base de datos o de servidor, la solicitud de conexión genera un error.

Conexión desde Azure

Se recomienda encontrar la dirección IP saliente de cualquier aplicación o servicio, y permitir explícitamente el acceso a las direcciones IP individuales o a los rangos. Por ejemplo, puede encontrar la dirección IP saliente de Azure App Service, o bien usar una IP pública asociada a una máquina virtual u otro recurso (a continuación encontrará información acerca de cómo conectar con la IP privada de una máquina virtual a través de puntos de conexión de servicio).

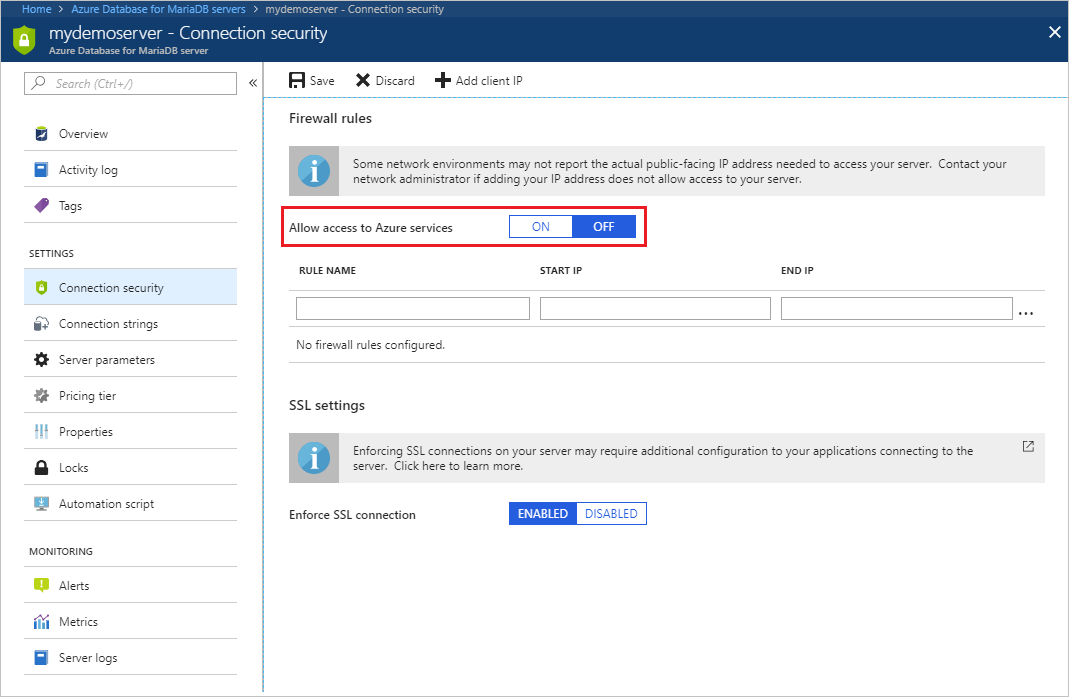

Si no hay ninguna dirección IP saliente fija disponible para su servicio de Azure, puede habilitar las conexiones de todas las direcciones IP del centro de datos de Azure. Este valor se puede habilitar desde Azure Portal. Para ello, en la opción Permitir el acceso a servicios de Azure, seleccione Activado en el panel Seguridad de conexión y pulse Guardar. En la CLI de Azure, un valor de regla de firewall en que la dirección inicial y final sean 0.0.0.0 surte el mismo efecto. Si no se permite el intento de conexión, la solicitud no llega al servidor Azure Database for MariaDB.

Importante

La opción Permitir el acceso a servicios de Azure configura el firewall para permitir todas las conexiones desde Azure, lo que incluye conexiones desde las suscripciones de otros clientes. Al seleccionar esta opción, asegúrese de que los permisos de usuario y el inicio de sesión limiten el acceso solamente a los usuarios autorizados.

Conexión desde una red virtual

Para conectarse de forma segura a Azure Database for MariaDB desde una red virtual, considere la posibilidad de usar puntos de conexión de servicio de red virtual.

Administración mediante programación de reglas de firewall

Además de Azure Portal, las reglas de firewall se pueden administrar mediante programación con la CLI de Azure.

Consulte también Creación y administración de reglas de firewall de Azure Database for MariaDB mediante la CLI de Azure.

Solución de problemas del firewall de base de datos

Tenga en cuenta los siguientes puntos cuando el acceso al servicio del servidor de Microsoft Azure Database for MariaDB no se comporte de la manera prevista:

Los cambios realizados en la lista de permitidos no han surtido efecto todavía: puede haber un retraso de hasta cinco minutos hasta que los cambios en la configuración del firewall del servidor de Azure Database for MariaDB surtan efecto.

El inicio de sesión no está autorizado o se ha usado una contraseña incorrecta: si un inicio de sesión no tiene permisos en el servidor de Azure Database for MariaDB o la contraseña usada es incorrecta, se denegará la conexión al servidor de Azure Database for MariaDB. La creación de una configuración de firewall solo ofrece a los clientes una oportunidad de intentar conectarse al servidor; cada cliente debe ofrecer las credenciales de seguridad necesarias.

Dirección IP dinámica: si tiene una conexión a Internet con direccionamiento IP dinámico y tiene problemas con el firewall, puede probar una de las soluciones siguientes:

Pida a su proveedor de acceso a Internet (ISP) el intervalo de direcciones IP asignado a los equipos cliente que acceden al servidor de Azure Database for MariaDB y agréguelo como regla de firewall.

Obtenga el direccionamiento IP estático en su lugar para los equipos cliente y luego agregue las direcciones IP como reglas de firewall.

Parece que la dirección IP del servidor es pública: las Conectar iones al servidor de Azure Database for MariaDB se enrutan a través de una puerta de enlace de Azure accesible públicamente. Sin embargo, la dirección IP real del servidor está protegida por el firewall. Para más información, consulte el artículo de arquitectura de conectividad.

No se puede conectar desde el recurso de Azure con la dirección IP permitida: Compruebe si el punto de conexión de servicio Microsoft.Sql está habilitado para la subred desde la que se conecta. Si Microsoft.Sql está habilitado, indica que solo desea usar reglas de punto de conexión de servicio de una red virtual en esa subred.

Por ejemplo, puede que aparezca el siguiente error si se conecta desde una máquina virtual de Azure en una subred con Microsoft.Sql habilitado, pero sin ninguna regla de red virtual correspondiente:

FATAL: Client from Azure Virtual Networks is not allowed to access the serverLa regla de firewall no está disponible en formato IPv6: las reglas de firewall deben estar en formato IPv4. Si especifica reglas de firewall en formato IPv6, aparece el error de validación.

Pasos siguientes

- Create and manage Azure Database for MariaDB firewall rules using the Azure portal (Creación y administración de reglas de firewall de Azure Database for MariaDB mediante Azure Portal)

- Create and manage Azure Database for MariaDB firewall rules using Azure CLI (Creación y administración de reglas de firewall de Azure Database for MariaDB mediante la CLI de Azure)

- Puntos de conexión de servicio de red virtual en Azure Database for MariaDB

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de