Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se muestra cómo configurar y administrar el cifrado de datos para Azure Database for MySQL, que se centra en el cifrado en reposo, que protege los datos almacenados en la base de datos.

En este artículo aprenderá a:

- Establezca el cifrado de datos para Azure Database for MySQL.

- Configurar el cifrado de datos para la restauración.

- Configure el cifrado de datos para los servidores de réplica.

La configuración del acceso a la bóveda de claves de Azure ahora admite dos tipos de modelos de permisos: el Control de acceso basado en roles de Azure y la Directiva de acceso a la bóveda. En el artículo se describe cómo configurar el cifrado de datos para Azure Database for MySQL mediante una directiva de acceso de Vault.

Puede optar por usar RBAC de Azure como modelo de permisos para conceder acceso a Azure Key Vault. Para ello, necesita un rol integrado o personalizado que tenga los siguientes tres permisos y asígnelo a través de "asignaciones de roles" mediante la pestaña Control de acceso (IAM) del almacén de claves:

- KeyVault/vaults/keys/wrap/action

- KeyVault/vaults/keys/unwrap/action

- KeyVault/vaults/keys/read. En el caso de HSM administrado de Azure Key Vault, también tendrá que asignar la asignación de roles "Usuario de cifrado de servicio criptográfico de HSM administrado" en RBAC.

Tipos de cifrado

Azure Database for MySQL admite dos tipos principales de cifrado para ayudar a proteger los datos. El cifrado en reposo garantiza que todos los datos almacenados en la base de datos, incluidas las copias de seguridad y los registros, están protegidos contra el acceso no autorizado mediante el cifrado en el disco. El cifrado en tránsito (también conocido como cifrado de comunicaciones) protege los datos a medida que se mueven entre las aplicaciones cliente y el servidor de bases de datos, normalmente mediante protocolos TLS/SSL. Juntos, estos tipos de cifrado proporcionan protección completa para los datos tanto mientras se almacenan como cuando se transmiten.

- Cifrado en reposo: protege los datos almacenados en la base de datos, las copias de seguridad y los registros. Este es el enfoque principal de este artículo.

- Cifrado de comunicaciones (cifrado en tránsito): protege los datos a medida que viaja entre el cliente y el servidor, normalmente mediante protocolos TLS/SSL.

Requisitos previos

- Una cuenta de Azure con una suscripción activa.

- Si no tiene una suscripción a Azure, cree una cuenta gratuita de Azure antes de empezar.

> [! NOTA] > Con una cuenta gratuita de Azure, ahora puede probar El servidor flexible de Azure Database for MySQL de forma gratuita durante 12 meses. Para más información, consulte Uso de una cuenta gratuita de Azure para probar Azure Database for MySQL: servidor flexible de forma gratuita.

Establecimiento de los permisos adecuados para las operaciones de clave

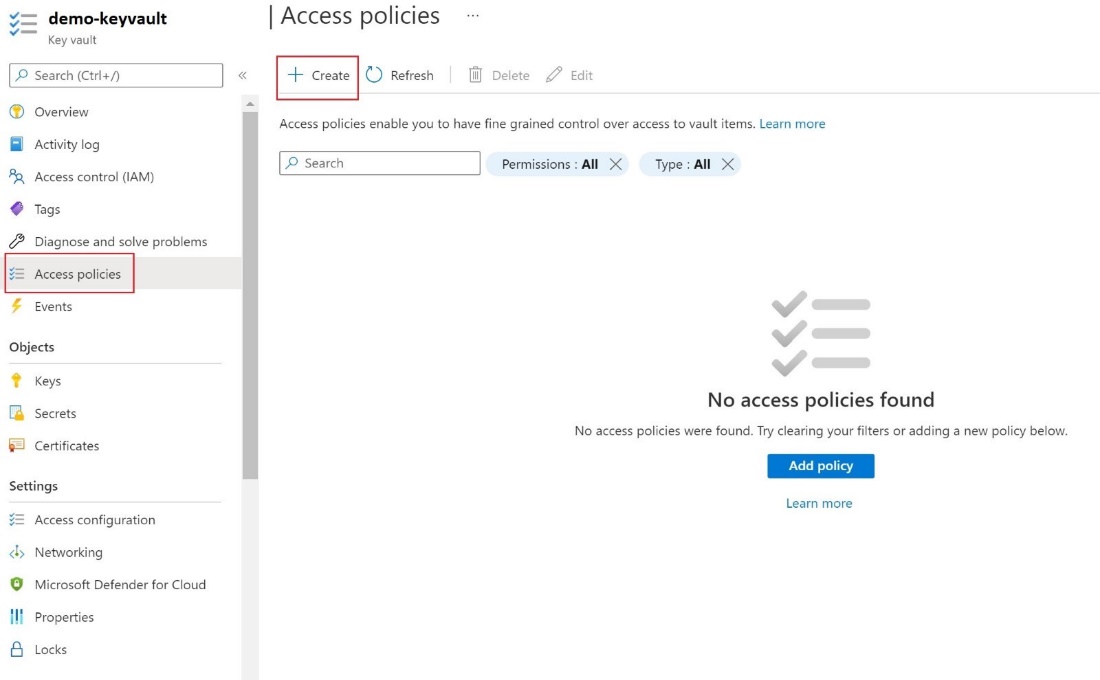

- En Key Vault, seleccione Directivas de acceso y, a continuación, seleccione Crear.

En la pestaña Permisos , seleccione los siguientes permisos de clave: Obtener , Enumerar , Ajustar clave , Desencapsular clave.

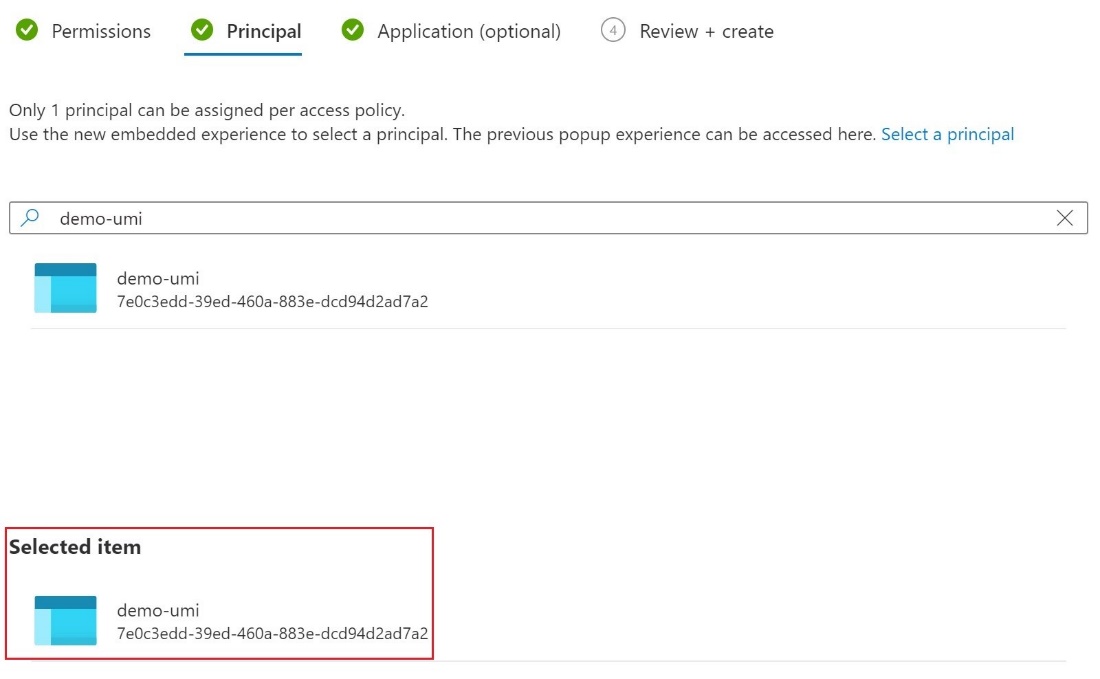

En la pestaña Entidad de seguridad, seleccione la identidad administrada asignada por el usuario.

- Seleccione Crear.

Configuración de la clave administrada por el cliente

Para configurar la clave administrada por el cliente, siga estos pasos.

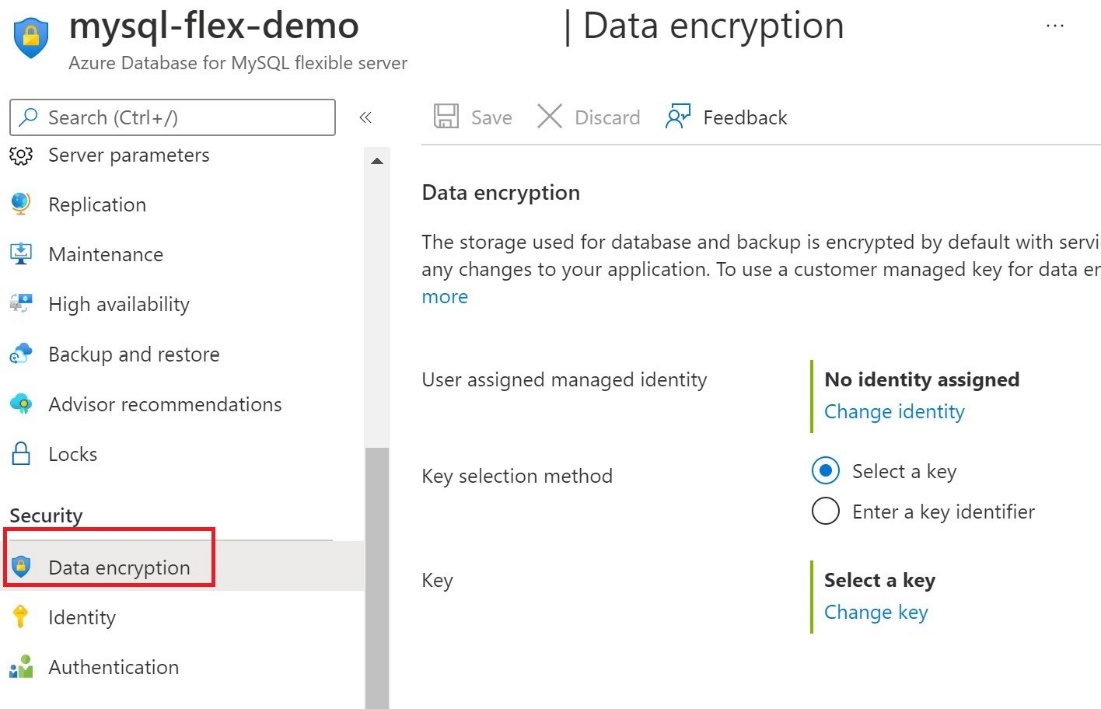

- En el portal, vaya a la instancia de servidor flexible de Azure Database for MySQL y, después, en Seguridad , seleccione Cifrado de datos.

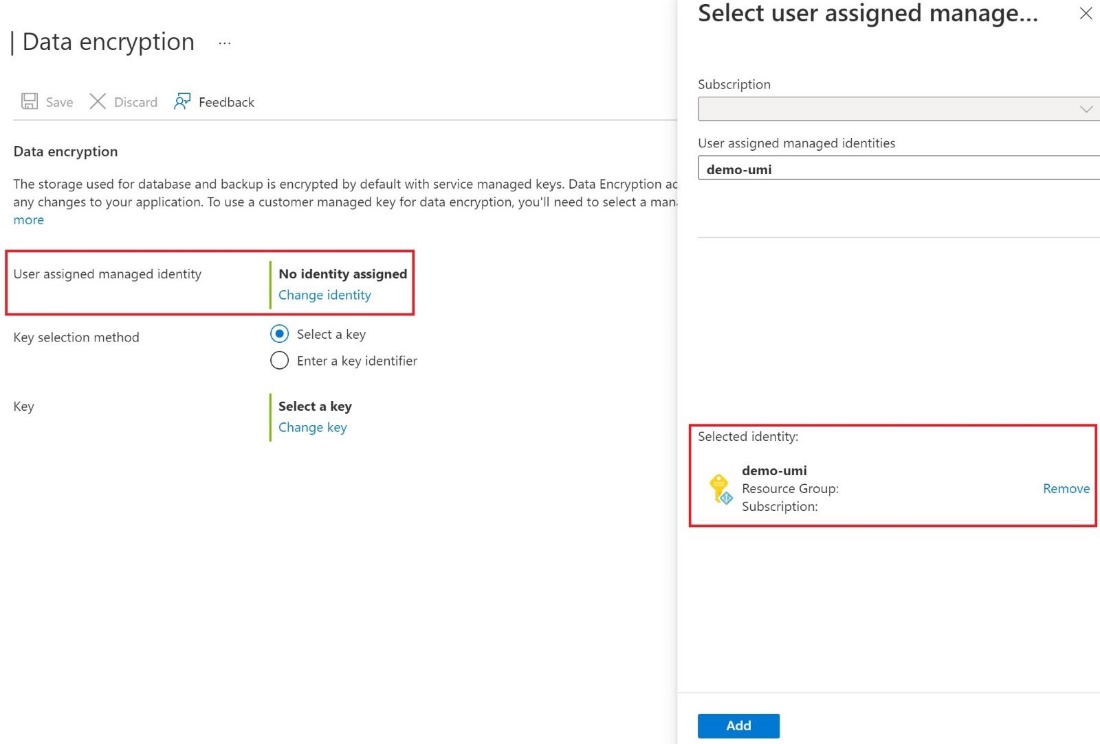

En la página Cifrado de datos , en Sin identidad asignada , seleccione Cambiar identidad ,

En el cuadro de diálogo Seleccionar identidad administrada asignada por el usuario* , seleccione la identidad demo-umi y, a continuación, seleccione Agregar**.

- A la derecha del método de selección de claves, seleccione una clave y especifique un almacén de claves y un par de claves, o bien escriba un identificador de clave.

- Seleccione Guardar.

Uso del cifrado de datos para la restauración

Para usar el cifrado de datos como parte de una operación de restauración, siga estos pasos.

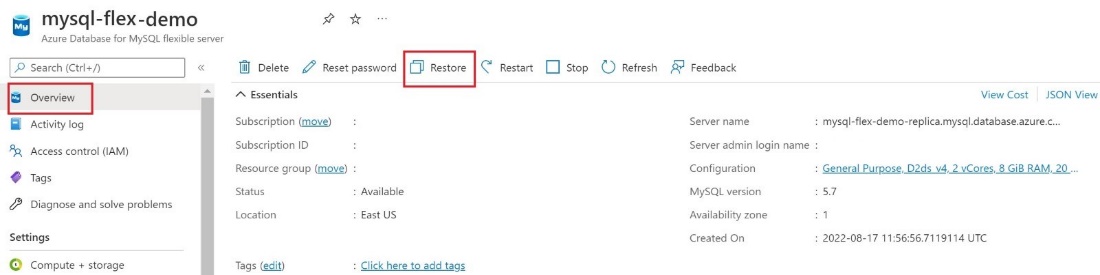

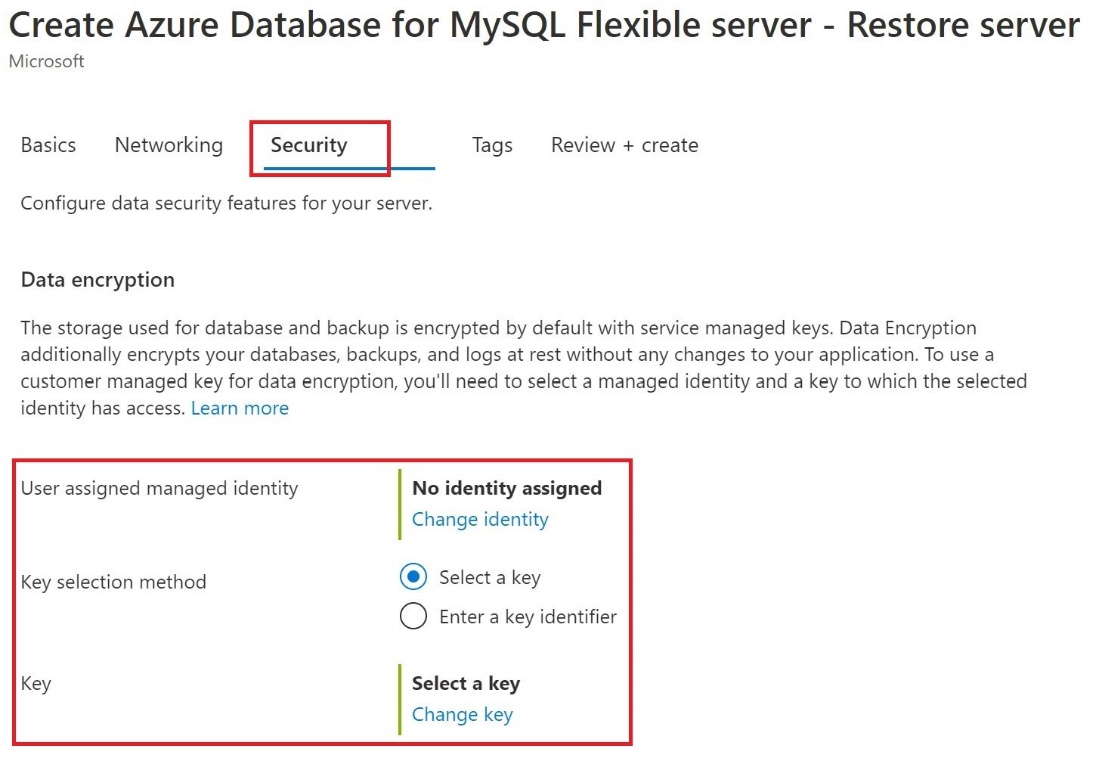

- En Azure Portal, vaya a la página Información general del servidor y seleccione Restaurar. 1. En la pestaña Seguridad , especifique la identidad y la clave.

- Seleccione Cambiar identidad y seleccione la identidad administrada asignada por el usuario y seleccione Agregarpara seleccionar la clave , puede seleccionar un almacén de claves y un par de claves o escribir un identificador de clave

Uso de cifrado de datos para los servidores de réplica

Después de cifrar la instancia de servidor flexible de Azure Database for MySQL con la clave administrada de un cliente almacenada en Key Vault, también se cifra cualquier copia recién creada del servidor.

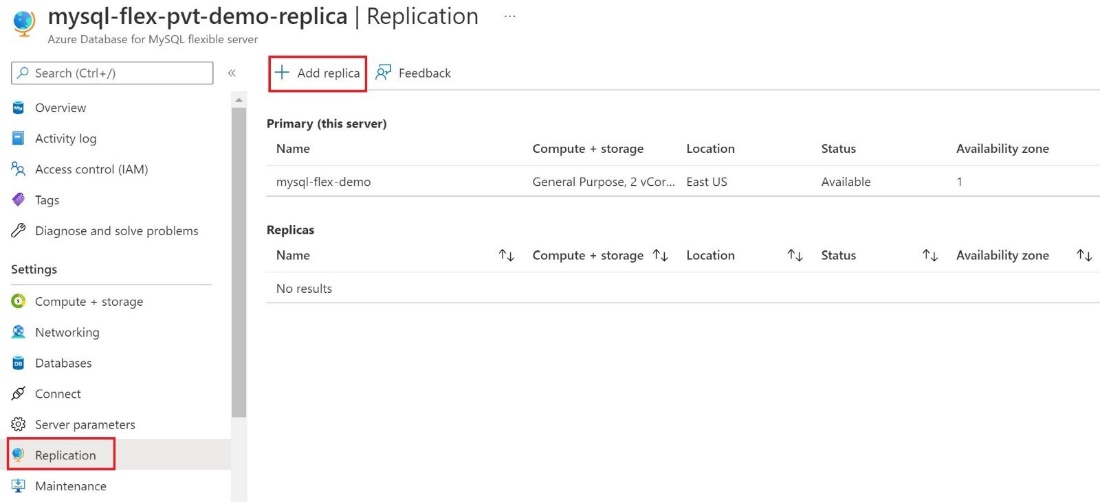

- Para la replicación de configuración, en Configuración , seleccione Replicación y, a continuación, seleccione Agregar réplica.

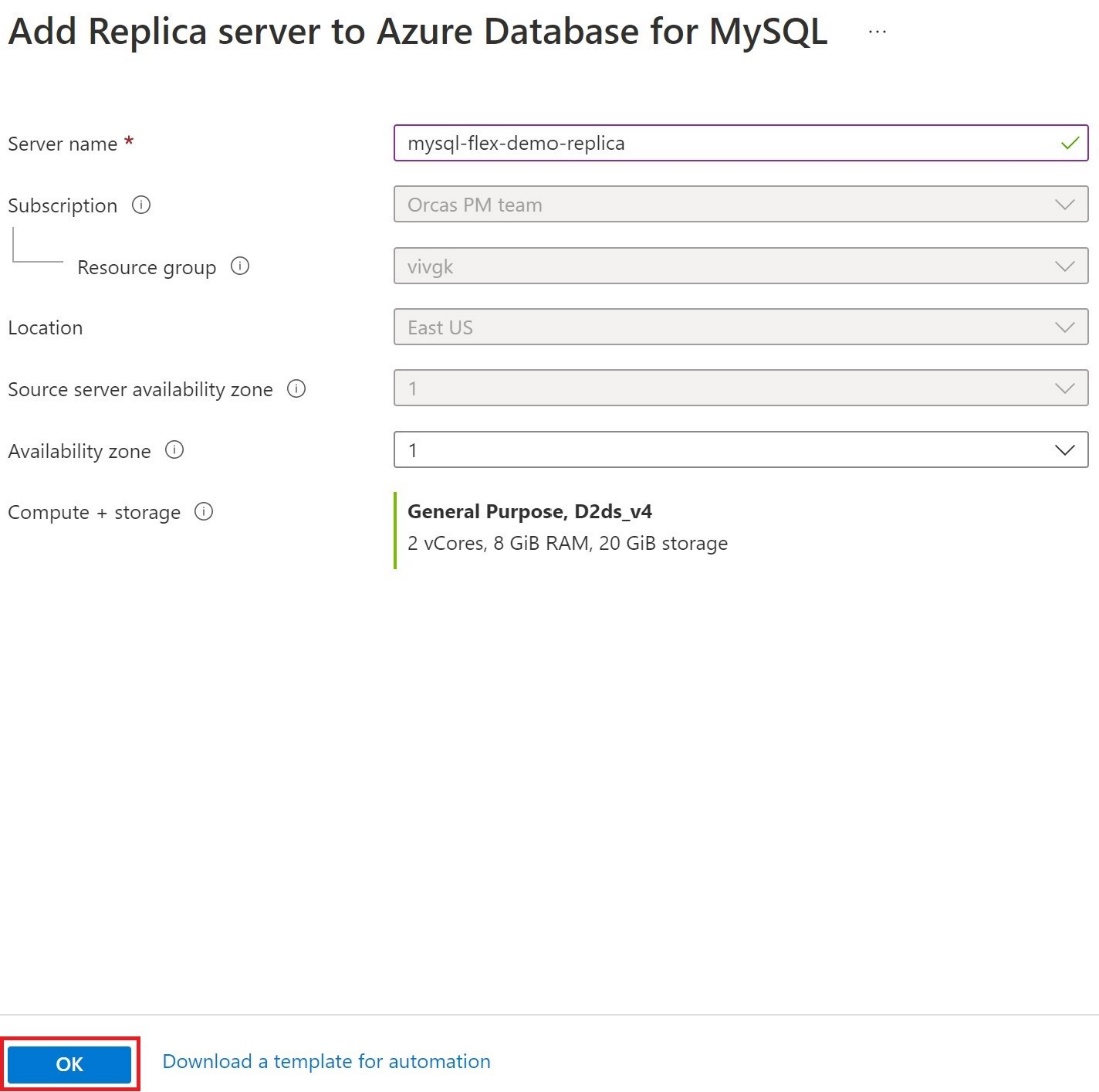

- En el cuadro de diálogo Agregar servidor de réplica a Azure Database for MySQL, seleccione la opción Proceso y almacenamiento adecuada y, a continuación, seleccione Aceptar.

> [! IMPORTANTE] Al intentar cifrar un servidor flexible de Azure Database for MySQL con una clave administrada por el cliente que ya tiene réplicas, se recomienda configurar una o varias réplicas agregando la identidad administrada y la clave.