Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Azure Policy le ayuda a aplicar los estándares de la organización y a evaluar el cumplimiento a gran escala. Entre los casos de uso comunes de Azure Policy se incluye la implementación de la gobernanza para la coherencia de los recursos, el cumplimiento normativo, la seguridad, el costo y la administración. Para más información sobre las políticas de Azure, consulte ¿Qué son las Azure Policy? y Inicio rápido: Cree una asignación de política para identificar los recursos que no cumplen las normas.

En este artículo, aprenderá a usar tres directivas integradas disponibles para análisis de tráfico de Azure Network Watcher para administrar su configuración.

Auditar registros de flujo mediante una política integrada

La directiva de registros de flujo de Network Watcher que debe tener habilitado el análisis de tráfico audita todos los registros de flujo existentes al auditar los objetos de Azure Resource Manager de tipo Microsoft.Network/networkWatchers/flowLogs y comprueba si el análisis de tráfico está habilitado a través de la propiedad networkWatcherFlowAnalyticsConfiguration.enabled del recurso de los registros de flujo. Esta directiva marca el recurso del registro de flujo que tenga la propiedad establecida en false.

Para auditar los registros de flujo mediante la directiva integrada:

Inicie sesión en Azure Portal.

En el cuadro de búsqueda de la parte superior del portal, ingrese directiva. Selecciona Directiva en los resultados de la búsqueda.

Seleccione Asignaciones y, a continuación, seleccione Asignar directiva.

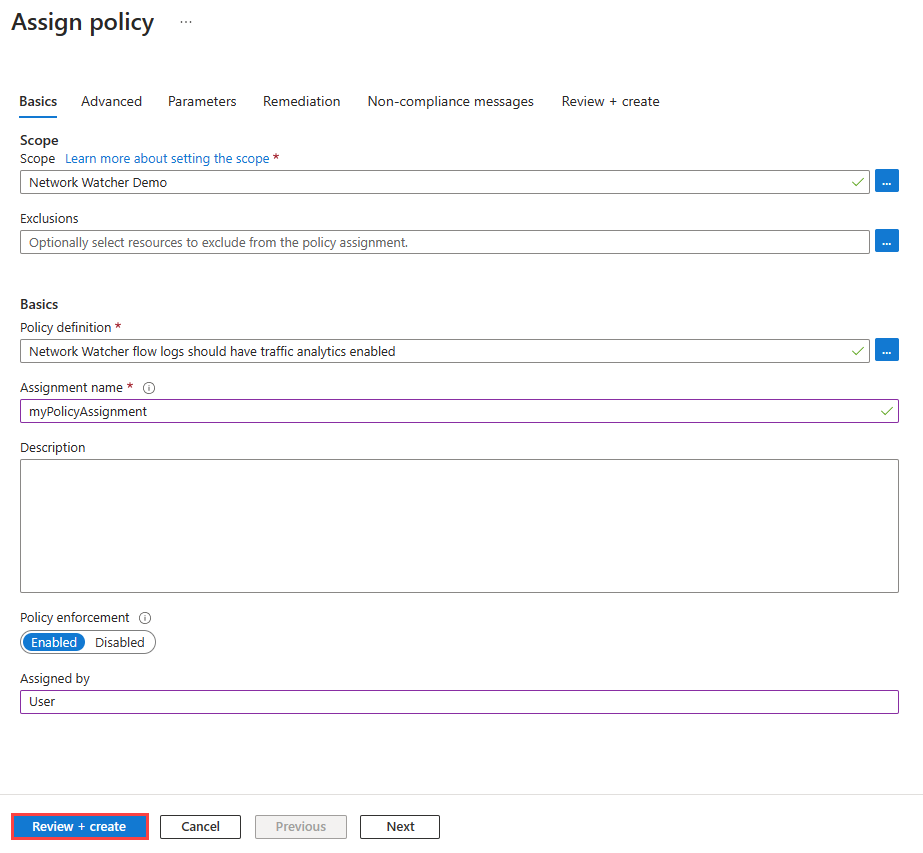

Seleccione la elipsis ... junto a Ámbito para elegir la suscripción de Azure que tiene los registros de flujo que desea que audite la directiva. También puede seleccionar el grupo de recursos que tiene los registros de flujo. Después de realizar sus selecciones, seleccione el botón Seleccionar.

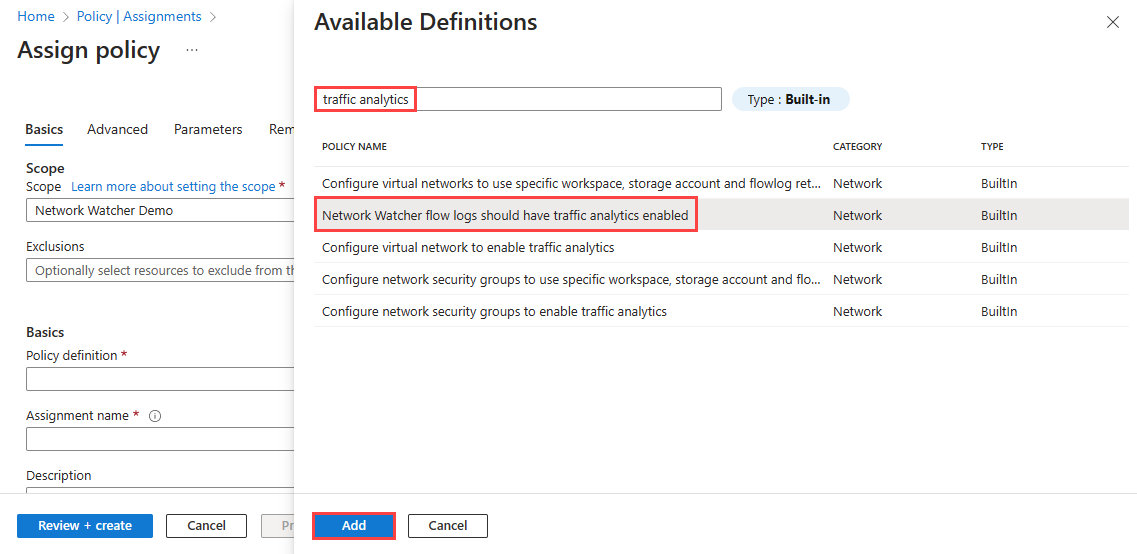

Seleccione la elipsis ... junto a Definición de directiva para seleccionar la política integrada que desea asignar. Escriba análisis de tráfico en el cuadro de búsqueda y seleccione Filtro incorporado. En los resultados de la búsqueda, seleccione Los registros de flujo de Network Watcher deben tener activado el análisis de tráfico y, a continuación, seleccione Agregar.

Escriba un nombre en Nombre de la directiva y su nombre en Asignado por. Esta directiva no requiere ningún parámetro.

Seleccione Revisar y crear y, a continuación, Crear.

Nota:

Esta directiva no requiere ningún parámetro. Tampoco contiene ninguna definición de rol, por lo que no es necesario crear asignaciones de rol para la identidad administrada en la pestaña Remediación.

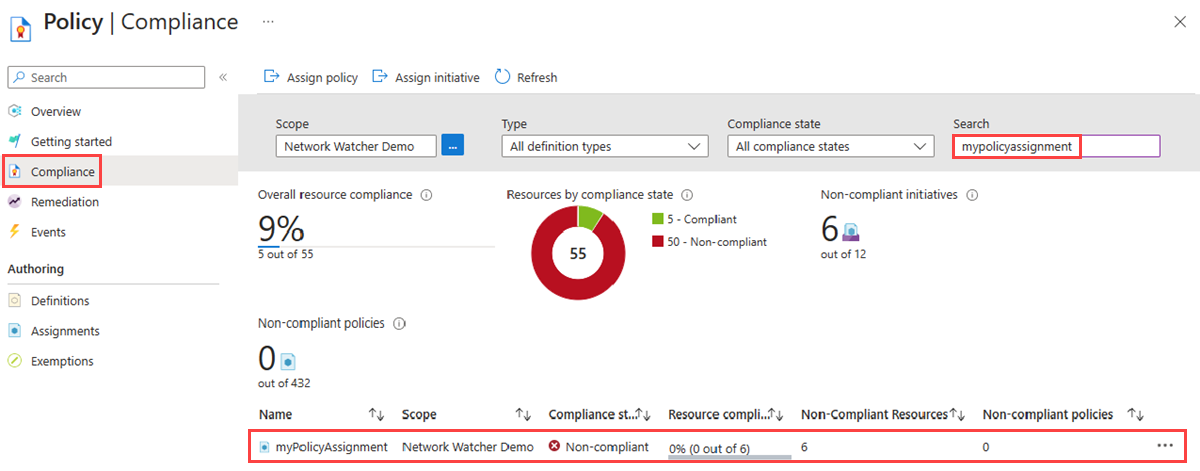

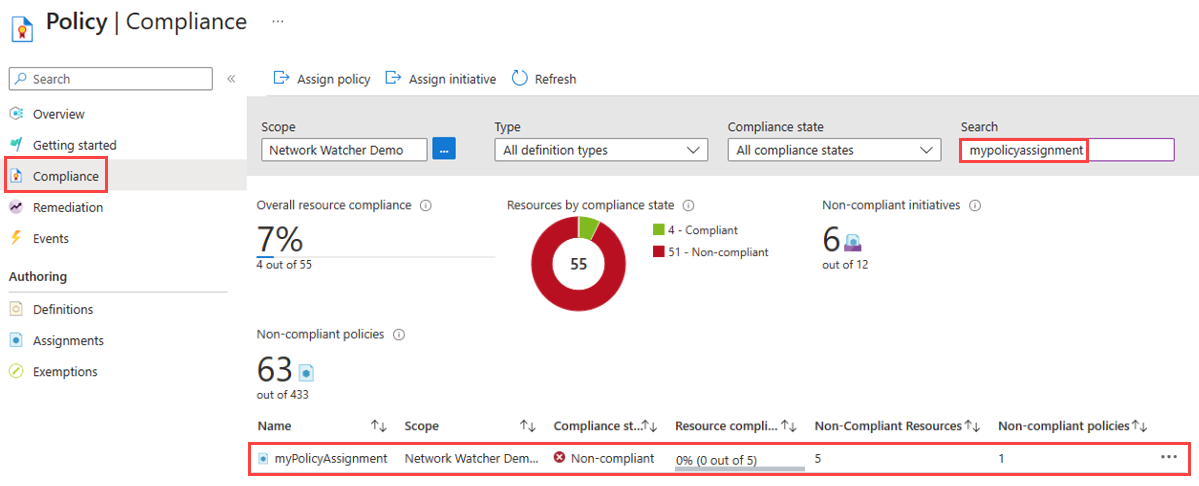

Seleccione Cumplimiento. Busque el nombre de su asignación y selecciónelo.

Cumplimiento de recursos indica todos los registros de flujo no conformes.

Implementación y configuración de análisis de tráfico mediante directivas deployIfNotExists.

Hay dos directivas deployIfNotExists disponibles para configurar los registros de flujo de NSG:

Configurar grupos de seguridad de red para usar un área de trabajo, una cuenta de almacenamiento y una directiva de retención de registros de flujo específicos para el análisis de tráfico: esta política marca el grupo de seguridad de red que no tiene activado el análisis de tráfico. Para un grupo de seguridad de red marcado, o bien el recurso de registros de flujo NSG correspondiente no existe, o bien el recurso de registros de flujo NSG existe pero el análisis de tráfico no está habilitado en él. Puede crear una tarea de remediación si desea que la política afecte a los recursos existentes.

La corrección se puede asignar al mismo tiempo que se asigna la directiva, o bien después de asignarla y evaluarla. La corrección activa el análisis del tráfico en todos los recursos marcados con los parámetros proporcionados. Si un grupo de seguridad de red ya tiene habilitados registros de flujo en un ID de almacenamiento concreto pero no tiene habilitado el análisis de tráfico, la corrección habilita el análisis de tráfico en este grupo de seguridad de red con los parámetros proporcionados. Si el ID de almacenamiento proporcionado en los parámetros es diferente del habilitado para los registros de flujo, este último se sobrescribirá con el ID de almacenamiento proporcionado en la tarea de corrección. Si no desea sobrescribir, use la directiva Configurar grupos de seguridad de red para habilitar análisis de tráfico.

Configurar grupos de seguridad de red para activar análisis de tráfico: esta directiva es similar a la anterior, salvo que, durante la corrección, no sobrescribe la configuración de los registros de flujo en los grupos de seguridad de red marcados que tienen los registros de flujo habilitados pero el análisis de tráfico deshabilitado con el parámetro proporcionado en la asignación de directivas.

Nota:

Network Watcher es un servicio regional, por lo que las dos directivas deployIfNotExists se aplicarán a los grupos de seguridad de red que existan en una región determinada. Para grupos de seguridad de red en una región diferente, cree otra asignación de política en esa región.

Para asignar cualquiera de las dos directivas deployIfNotExists, siga estos pasos:

Inicie sesión en Azure Portal.

En el cuadro de búsqueda de la parte superior del portal, ingrese directiva. Selecciona Directiva en los resultados de la búsqueda.

Seleccione Asignaciones y, a continuación, seleccione Asignar directiva.

Seleccione la elipsis ... junto a Ámbito para elegir la suscripción de Azure que tiene los registros de flujo que desea que audite la directiva. También puede seleccionar el grupo de recursos que tiene los registros de flujo. Tras realizar las selecciones, elija el botón Seleccionar.

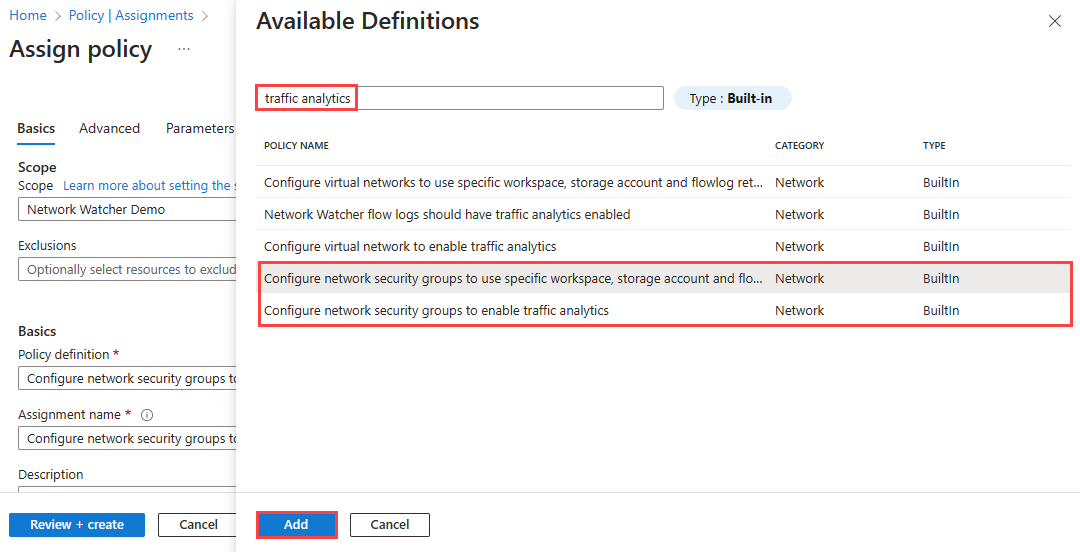

Seleccione la elipsis ... junto a Definición de directiva para seleccionar la política integrada que desea asignar. Escriba análisis de tráfico en el cuadro de búsqueda y seleccione Filtro incorporado. En los resultados de la búsqueda, seleccione Configurar grupos de seguridad de red para usar un área de trabajo específica, una cuenta de almacenamiento y una directiva de retención de registros de flujo para el análisis de tráfico y, a continuación, seleccione Agregar.

Escriba un nombre en Nombre de la directiva y su nombre en Asignado por.

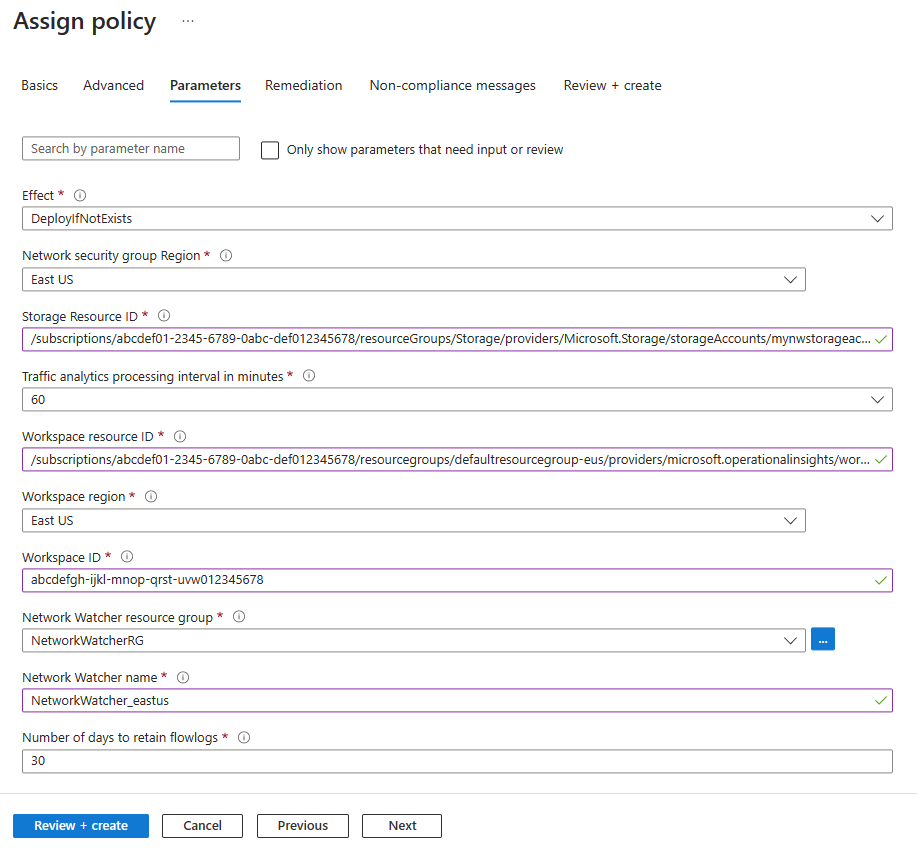

Seleccione el botón Siguiente dos veces o seleccione la pestaña Parámetros. Luego, escriba o seleccione los siguientes valores:

Configuración Importancia Efecto Seleccione DeployIfNotExists. Región de grupos de seguridad de red Seleccione la región de su grupo de seguridad de red a la que se dirige la directiva. Identificador de recurso de Storage Escriba el Id. de recurso completo de la cuenta de almacenamiento. La cuenta de almacenamiento debe estar en la misma región que el grupo de seguridad de red. El formato del Id. de recurso de almacenamiento es /subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Storage/storageAccounts/<StorageAccountName>.Intervalo de procesamiento de análisis de tráfico en minutos Seleccione la frecuencia con la que los registros procesados se introducen en el área de trabajo. Los valores disponibles actualmente son 10 y 60 minutos. El valor predeterminado es 60 minutos. id. de recurso del área de trabajo Escriba el Id. de recurso completo del área de trabajo en la que debe activarse el análisis de tráfico. El formato del Id. del recurso del área de trabajo es /subscriptions/<SubscriptionID>/resourcegroups/<ResourceGroupName>/providers/microsoft.operationalinsights/workspaces/<WorkspaceName>.Región del área de trabajo Seleccione la región de su área de trabajo de análisis de tráfico. Id. del área de trabajo Escriba el ID de su área de trabajo de análisis de tráfico. Grupo de recursos de Network Watcher Seleccione el grupo de recursos de su Network Watcher. Nombre de Network Watcher Introduzca el nombre del Network Watcher. Número de días para conservar los registros de flujo Introduzca el número de días que desea conservar los datos de los registros de flujo en la cuenta de almacenamiento. Si desea conservar los datos para siempre, escriba 0. Nota:

La región del área de trabajo de análisis de tráfico no tiene por qué ser la misma que la región del grupo de seguridad de red objetivo.

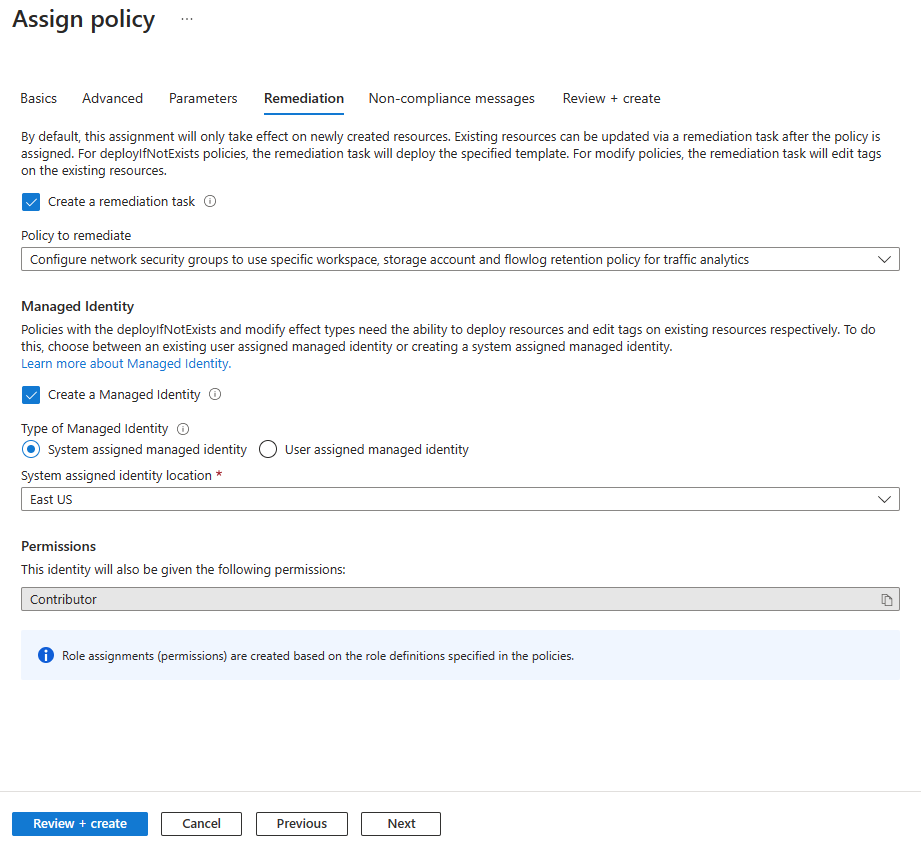

Seleccione la ficha Siguiente o Remediación. Introduzca o seleccione los siguientes valores:

Configuración Importancia Crear tarea de corrección Marque la casilla si desea que la directiva afecte a los recursos existentes. Creación de una entidad administrada Active la casilla. Tipo de identidad administrada Seleccione el tipo de identidad administrada que desea usar. Ubicación de identidad asignada por el sistema Seleccione la región de la identidad asignada por el sistema. Ámbito Seleccione el ámbito de la identidad asignada por el usuario. Identidades existentes asignadas por el usuario Seleccionar la identidad asignada por el usuario. Nota:

Necesitará permisos de colaborador o de propietario para usar esta directiva.

Seleccione Revisar y crear y, a continuación, Crear.

Seleccione Cumplimiento. Busque el nombre de su asignación y selecciónelo.

Seleccione Cumplimiento de recursos para obtener una lista de todos los registros de flujo sin cumplimiento normativo.

Solución de problemas

La tarea de corrección da error con PolicyAuthorizationFailed código de error: ejemplo de error La identidad del recurso de asignación de directivas /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/DummyRG/providers/Microsoft.Authorization/policyAssignments/b67334e8770a4afc92e7a929/ no tiene los permisos necesarios para crear la implementación.

En este caso, se debe conceder acceso manualmente a la identidad administrada. Vaya al grupo de suscripciones o recursos adecuado (que contenga los recursos proporcionados en los parámetros de la política) y conceda acceso de colaborador a la identidad administrada creada por la directiva.

Contenido relacionado

- Obtenga más información sobre las directivas integradas de registros de flujo de NSG.

- Obtenga más información sobre el Análisis de tráfico.

- Para aprender a usar una plantilla de Azure Resource Manager (ARM) para implementar los registros de flujo y el análisis de tráfico, vea Configuración de los registros de flujo de NSG mediante una plantilla de Azure Resource Manager.