Configuración de dominios de aislamiento L2 y L3 mediante un servicio de tejido de red administrado

Los dominios de aislamiento permiten la comunicación entre cargas de trabajo hospedadas en el mismo bastidor (comunicación dentro del bastidor) o en bastidores diferentes (comunicación entre bastidores). En este procedimiento, se describe cómo administrar los dominios de aislamiento de niveles 2 y 3 mediante la interfaz de la línea de comandos de Azure (CLI de Azure). Puede crear, actualizar, eliminar y comprobar el estado de los dominios de aislamiento de nivel 2 y 3.

Requisitos previos

Asegúrese de que se haya creado un controlador de tejido de red (NFC) y tejido de red.

Instale la versión más reciente de las extensiones necesarias de la CLI.

Use el siguiente comando para iniciar sesión en su cuenta de Azure y establezca la suscripción en su identificador de suscripción de Azure. Este debe ser el mismo identificador de suscripción que use para todos los recursos de una instancia de Azure Operator Nexus.

az login

az account set --subscription ********-****-****-****-*********

- Registre los proveedores para un tejido de red administrado:

En la CLI de Azure, escriba el comando

az provider register --namespace Microsoft.ManagedNetworkFabric.Supervise el proceso de registro mediante el comando

az provider show -n Microsoft.ManagedNetworkFabric -o table.El registro puede tardar hasta 10 minutos. Cuando haya terminado, el valor

RegistrationStateen la salida cambia aRegistered.

Los dominios de aislamiento se usan para habilitar la conectividad de nivel 2 o 3 entre las cargas de trabajo hospedadas en la instancia de Azure Operator Nexus y las redes externas.

Nota:

Operator Nexus reserva diversas VLAN (<= 500) para uso de plataforma y, por tanto, las VLAN de este intervalo no se pueden usar para las redes de carga de trabajo (inquilino). Debe usar valores de VLAN entre 501 y 4095.

Parámetros de administración de los dominios de aislamiento

| Parámetro | Descripción | Ejemplo | Obligatorio |

|---|---|---|---|

resource-group |

Use un nombre de grupo de recursos adecuado específicamente para el ISD de su elección. | ResourceGroupName | True |

resource-name |

Nombre del recurso de l2isolationDomain | example-l2domain | True |

location |

Región de Azure de AODS usada durante la creación de NFC | estado | True |

nf-Id |

Id. de tejido de red | "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFresourcegroupname/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFname" | True |

Vlan-id |

Valor de id. de VLAN Las VLAN de 1 a 500 están reservadas y no se pueden usar. El valor del identificador de VLAN no se puede cambiar una vez especificado. El dominio de aislamiento debe eliminarse y volverse a crear si es necesario modificar el valor del identificador de VLAN. El intervalo está comprendido entre 501 y 4095. | 501 | True |

mtu |

La unidad de transmisión máxima es 1500 de forma predeterminada, si no se especifica. | 1.500 | |

administrativeState |

Habilita o deshabilita la indicación del estado administrativo de isolationDomain. | Habilitar | |

subscriptionId |

Valor subscriptionId de Azure para su instancia de Operator Nexus. | ||

provisioningState |

Indica el estado de aprovisionamiento. |

Dominio de aislamiento L2

Use un dominio de aislamiento L2 para establecer conectividad de nivel 2 entre las cargas de trabajo en funcionamiento en los nodos de ejecución de Operator Nexus.

Creación de un dominio de aislamiento L2

Cree un dominio de aislamiento L2:

az networkfabric l2domain create \

--resource-group "ResourceGroupName" \

--resource-name "example-l2domain" \

--location "eastus" \

--nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFname" \

--vlan-id 750\

--mtu 1501

Resultado esperado:

{

"administrativeState": "Disabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFresourcegroupname/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT14:57:59.167177+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT14:57:59.167177+00:00",

"lastModifiedBy": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxx",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 750

}

Mostrar dominios de aislamiento L2

Este comando muestra detalles de los dominios de aislamiento L2, incluidos sus estados administrativos:

az networkfabric l2domain show --resource-group "ResourceGroupName" --resource-name "example-l2domain"

Resultado esperado

{

"administrativeState": "Disabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT14:57:59.167177+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT14:57:59.167177+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e1078890",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 750

}

Enumeración de todos los dominios de aislamiento L2

Este comando enumera todos los dominios de aislamiento L2 disponibles en el grupo de recursos.

az networkfabric l2domain list --resource-group "ResourceGroupName"

Resultado esperado

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxxxxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2022-XX-XXT22:26:33.065672+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2022-XX-XXT14:46:45.753165+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e107873d7",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 750

}

Cambio del estado administrativo de un dominio de aislamiento L2

Debe habilitar un dominio de aislamiento para insertar la configuración en los dispositivos de tejido de red. Use el comando siguiente para cambiar el estado administrativo de un dominio de aislamiento:

az networkfabric l2domain update-admin-state --resource-group "ResourceGroupName" --resource-name "example-l2domain" --state Enable/Disable

Resultado esperado

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT14:57:59.167177+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT14:57:59.167177+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e107873d7",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 501

}

Eliminación de un dominio de aislamiento L2

Use este comando para eliminar un dominio de aislamiento L2:

az networkfabric l2domain delete --resource-group "ResourceGroupName" --resource-name "example-l2domain"

Resultado esperado:

Please use show or list command to validate that isolation-domain is deleted. Deleted resources will not appear in result

Configuración de un dominio de aislamiento L3

Un dominio de aislamiento de nivel 3 posibilita la conectividad de nivel 3 entre las cargas de trabajo en funcionamiento en los nodos de ejecución de Operator Nexus. El dominio de aislamiento L3 permite a las cargas de trabajo intercambiar información de nivel 3 con los dispositivos del tejido de red.

El dominio de aislamiento de nivel 3 tiene dos componentes:

- Una red interna define la conectividad de nivel 3 entre los tejidos de red en funcionamiento en los nodos de ejecución de Azure Operator Nexus y una red externa opcional. Debe crear al menos una red interna.

- Una red externa proporciona conectividad entre Internet y las redes internas a través de sus PE.

El dominio de aislamiento L3 permite implementar cargas de trabajo que anuncian direcciones IP de servicio al tejido a través de BGP.

Un dominio de aislamiento L3 tiene dos ASN:

- El ASN de tejido hace referencia al ASN de los dispositivos de red en el tejido. El ASN de tejido se especificó al crear el tejido de red.

- El ASN del mismo nivel hace referencia al ASN de las funciones de red en Operator Nexus y no puede ser igual que el ASN de tejido.

El flujo de trabajo para un aprovisionamiento correcto de un dominio de aislamiento L3 es el siguiente:

- Cree un dominio de aislamiento L3.

- Crear una o varias redes internas

- Habilitar un dominio de aislamiento L3

Para realizar cambios en el dominio de aislamiento L3, primero deshabilítelo (estado Administrative). Vuelva a habilitar el dominio de aislamiento L3 (estado AdministrativeState) una vez completados los cambios:

- Deshabilitar el dominio de aislamiento L3

- Realizar cambios en el dominio de aislamiento L3

- Volver a habilitar el dominio de aislamiento L3

El procedimiento para mostrar, habilitar o deshabilitar y eliminar dominios de aislamiento basados en IPv6 es el mismo que se usa para IPv4. El intervalo de VLAN para la creación de dominios de aislamiento es de 501 a 4095.

Los siguientes parámetros de servidor están disponibles para configurar dominios de aislamiento L3:

| Parámetro | Descripción | Ejemplo | Obligatorio |

|---|---|---|---|

resource-group |

Use un nombre de grupo de recursos adecuado específicamente para el ISD de su elección. | ResourceGroupName | True |

resource-name |

Nombre de recurso de l3isolationDomain | example-l3domain | True |

location |

Región de Azure de AODS usada durante la creación de NFC | estado | True |

nf-Id |

Valor subscriptionId de Azure usado durante la creación de NFC | /subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFName" | True |

Los parámetros siguientes para los dominios de aislamiento son opcionales.

| Parámetro | Descripción | Ejemplo | Obligatorio |

|---|---|---|---|

redistributeConnectedSubnet |

El valor predeterminado de anuncio de las subredes conectadas es True. | True | |

redistributeStaticRoutes |

El anuncio de rutas estáticas puede tener el valor True o False. El valor predeterminado es False. | False | |

aggregateRouteConfiguration |

Lista de configuraciones de ruta de IPv4 e IPv6. | ||

connectedSubnetRoutePolicy |

Configuración de directiva de ruta para subredes ISD conectadas L3 de IPv4 o IPv6. Consulte el archivo de ayuda para usar la sintaxis correcta. |

Creación de un dominio de aislamiento L3

Use este comando para crear un dominio de aislamiento L3:

az networkfabric l3domain create

--resource-group "ResourceGroupName"

--resource-name "example-l3domain"

--location "eastus"

--nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFName"

Nota:

Para la conectividad 10 (B) de MPLS a redes externas a través de dispositivos PE, puede especificar parámetros de opción (B) al crear un dominio de aislamiento.

Resultado esperado

{

"administrativeState": "Disabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2022-XX-XXT06:23:43.372461+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT09:40:38.815959+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e10787367",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Creación de un dominio de aislamiento L3 que no es de confianza

az networkfabric l3domain create --resource-group "ResourceGroupName" --resource-name "l3untrust" --location "eastus" --nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName"

Creación de un dominio de aislamiento L3 de confianza

az networkfabric l3domain create --resource-group "ResourceGroupName" --resource-name "l3trust" --location "eastus" --nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName"

Creación de un dominio de aislamiento L3 de administración

az networkfabric l3domain create --resource-group "ResourceGroupName" --resource-name "l3mgmt" --location "eastus" --nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName"

Mostrar dominios de aislamiento L3

Puede obtener los detalles de los dominios de aislamiento L3 y su estado administrativo.

az networkfabric l3domain show --resource-group "ResourceGroupName" --resource-name "example-l3domain"

Resultado esperado

{

"administrativeState": "Disabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "2023-XX-XXT09:40:38.815959+00:00",

"systemData": {

"createdAt": "2023-XX-XXT09:40:38.815959+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT09:40:46.923037+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e10787456",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Enumeración de todos los dominios de aislamiento L3

Use este comando para obtener una lista de todos los dominios de aislamiento L3 disponibles en un grupo de recursos:

az networkfabric l3domain list --resource-group "ResourceGroupName"

Resultado esperado

{

"administrativeState": "Disabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT09:40:38.815959+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT09:40:46.923037+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e10787890",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Cambio del estado administrativo de un dominio de aislamiento L3

Use el comando siguiente para cambiar el estado administrativo de un dominio de aislamiento L3 a habilitado o deshabilitado:

##Nota: Debe haber disponible al menos una red interna para cambiar el estado administrativo de un dominio de aislamiento L3.

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "example-l3domain" --state Enable/Disable

Resultado esperado

{

"administrativeState": "Enabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/ResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/NFresourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "NFResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT06:23:43.372461+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT06:25:53.240975+00:00",

"lastModifiedBy": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxx",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Use el comando az show para comprobar si el estado administrativo ha cambiado a Enabled.

Eliminación de un dominio de aislamiento L3

Use este comando para eliminar un dominio de aislamiento L3:

az networkfabric l3domain delete --resource-group "ResourceGroupName" --resource-name "example-l3domain"

Use los comandos show o list para validar que el dominio de aislamiento se ha eliminado.

Creación de una red interna

El paso siguiente después de crear un dominio de aislamiento L3 de forma correcta es crear una red interna. Las redes internas permiten la comunicación de nivel 3 entre cargas de trabajo, tanto dentro de un mismo bastidor como entre distintos bastidores, mediante el intercambio de rutas con el tejido. Un dominio de aislamiento L3 puede admitir varias redes internas, cada una de ellas en una VLAN independiente.

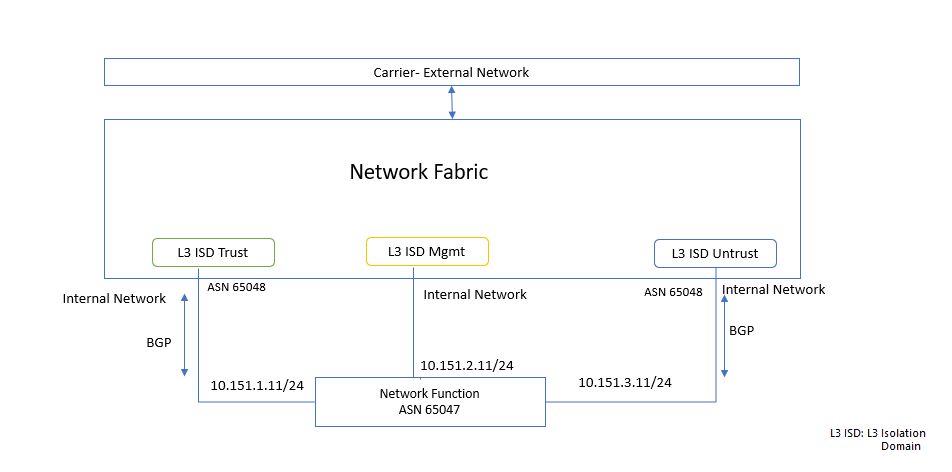

En el diagrama siguiente se representa una función de red de ejemplo con tres redes internas: de confianza, no de confianza y de administración. Cada una de las redes internas se crea en su propio dominio de aislamiento L3.

Los prefijos IPv4 para estas redes son:

- Red de confianza: 10.151.1.11/24

- Red de administración: 10.151.2.11/24

- Red que no es de confianza: 10.151.3.11/24

Los parámetros siguientes están disponibles para crear redes internas.

| Parámetro | Descripción | Ejemplo | Obligatorio |

|---|---|---|---|

vlan-Id |

Identificador de VLAN con un intervalo de 501 a 4095 | 1001 | True |

resource-group |

Use el nombre del grupo de recursos NFC correspondiente | NFCresourcegroupname | True |

l3-isolation-domain-name |

Nombre de recurso de l3isolationDomain | example-l3domain | True |

location |

Región de Azure de AODS usada durante la creación de NFC | estado | True |

Los parámetros siguientes son opcionales para crear redes internas.

| Parámetro | Descripción | Ejemplo | Obligatorio |

|---|---|---|---|

connectedIPv4Subnets |

Subred IPv4 usada por las cargas de trabajo del clúster de HAKS. | 10.0.0.0/24 | |

connectedIPv6Subnets |

Subred IPv6 usada por las cargas de trabajo del clúster de HAKS. | 10:101:1::1/64 | |

staticRouteConfiguration |

Prefijo IPv4/IPv6 de la ruta estática | IPv4 10.0.0.0/24 e Ipv6 10:101:1::1/64 | |

staticRouteConfiguration->extension |

Marca de extensión para la ruta estática de la red interna | NoExtension/NPB | |

bgpConfiguration |

Dirección nexthop de IPv4 | 10.0.0.0/24 | |

defaultRouteOriginate |

True/False "Permite que la ruta predeterminada se origine cuando las rutas se anuncien a través de BGP". | True | |

peerASN |

ASN del mismo nivel de la función de red | 65047 | |

allowAS |

Permite que las rutas se reciban y se procesen incluso si el enrutador detecta su propio ASN en la ruta AS-Path. La entrada como 0 está deshabilitada, los valores posibles son del 1 al 10; el valor predeterminado es 2. | 2 | |

allowASOverride |

Habilita o deshabilita allowAS. | Habilitar | |

extension |

Marca de extensión para la red interna | NoExtension/NPB | |

ipv4ListenRangePrefixes |

Intervalo de escucha IPv4 de BGP, intervalo máximo permitido en /28 | 10.1.0.0/26 | |

ipv6ListenRangePrefixes |

Intervalo de escucha IPv6 de BGP, intervalo máximo permitido en /127 | 3FFE:FFFF:0:CD30::/127 | |

ipv4ListenRangePrefixes |

Intervalo de escucha IPv4 de BGP, intervalo máximo permitido en /28 | 10.1.0.0/26 | |

ipv4NeighborAddress |

Dirección de vecino IPv4 | 10.0.0.11 | |

ipv6NeighborAddress |

Dirección de vecino IPv6 | 10:101:1::11 | |

isMonitoringEnabled |

Habilita o deshabilita la supervisión en la red interna. | False |

Debe crear una red interna antes de habilitar un dominio de aislamiento L3. Este comando crea una red interna con la configuración de BGP y una dirección de emparejamiento especificada:

az networkfabric internalnetwork create

--resource-group "ResourceGroupName"

--l3-isolation-domain-name "example-l3domain"

--resource-name "example-internalnetwork"

--vlan-id 805

--connected-ipv4-subnets '[{"prefix":"10.1.2.0/24"}]'

--mtu 1500

--bgp-configuration '{"defaultRouteOriginate": "True", "allowAS": 2, "allowASOverride": "Enable", "PeerASN": 65535, "ipv4ListenRangePrefixes": ["10.1.2.0/28"]}'

Resultado esperado

{

"administrativeState": "Enabled",

"bgpConfiguration": {

"allowAS": 2,

"allowASOverride": "Enable",

"defaultRouteOriginate": "True",

"fabricASN": 65050,

"ipv4ListenRangePrefixes": [

"10.1.2.0/28"

],

"peerASN": 65535

},

"configurationState": "Succeeded",

"connectedIPv4Subnets": [

{

"prefix": "10.1.2.0/24"

}

],

"extension": "NoExtension",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/internalNetworks/example-internalnetwork",

"isMonitoringEnabled": "True",

"mtu": 1500,

"name": "example-internalnetwork",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT04:32:00.8159767Z",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT04:32:00.8159767Z",

"lastModifiedBy": "email@example.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/internalnetworks",

"vlanId": 805

}

Creación de una red interna que no es de confianza para un dominio de aislamiento L3

az networkfabric internalnetwork create --resource-group "ResourceGroupName" --l3-isolation-domain-name l3untrust --resource-name untrustnetwork --location "eastus" --vlan-id 502 --fabric-asn 65048 --peer-asn 65047--connected-i-pv4-subnets prefix="10.151.3.11/24" --mtu 1500

Creación de una red interna de confianza para un dominio de aislamiento L3

az networkfabric internalnetwork create --resource-group "ResourceGroupName" --l3-isolation-domain-name l3trust --resource-name trustnetwork --location "eastus" --vlan-id 503 --fabric-asn 65048 --peer-asn 65047--connected-i-pv4-subnets prefix="10.151.1.11/24" --mtu 1500

Creación de una red de administración interna para un dominio de aislamiento L3

az networkfabric internalnetwork create --resource-group "ResourceGroupName" --l3-isolation-domain-name l3mgmt --resource-name mgmtnetwork --location "eastus" --vlan-id 504 --fabric-asn 65048 --peer-asn 65047--connected-i-pv4-subnets prefix="10.151.2.11/24" --mtu 1500

Creación de varias rutas estáticas con un próximo salto único

az networkfabric internalnetwork create --resource-group "fab2nfrg180723" --l3-isolation-domain-name "example-l3domain" --resource-name "example-internalNetwork" --vlan-id 2600 --mtu 1500 --connected-ipv4-subnets "[{prefix:'10.2.0.0/24'}]" --static-route-configuration '{extension:NPB,bfdConfiguration:{multiplier:5,intervalInMilliSeconds:300},ipv4Routes:[{prefix:'10.3.0.0/24',nextHop:['10.5.0.1']},{prefix:'10.4.0.0/24',nextHop:['10.6.0.1']}]}'

Resultado esperado

{

"administrativeState": "Enabled",

"configurationState": "Succeeded",

"connectedIPv4Subnets": [

{

"prefix": "10.2.0.0/24"

}

],

"extension": "NoExtension",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/internalNetworks/example-internalnetwork",

"isMonitoringEnabled": "True",

"mtu": 1500,

"name": "example-internalNetwork",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"staticRouteConfiguration": {

"bfdConfiguration": {

"administrativeState": "Disabled",

"intervalInMilliSeconds": 300,

"multiplier": 5

},

"extension": "NoExtension",

"ipv4Routes": [

{

"nextHop": [

"10.5.0.1"

],

"prefix": "10.3.0.0/24"

},

{

"nextHop": [

"10.6.0.1"

],

"prefix": "10.4.0.0/24"

}

]

},

"systemData": {

"createdAt": "2023-XX-XXT13:46:26.394343+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT13:46:26.394343+00:00",

"lastModifiedBy": "email@example.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/internalnetworks",

"vlanId": 2600

}

Creación de una red interna con IPv6

az networkfabric internalnetwork create --resource-group "fab2nfrg180723" --l3-isolation-domain-name "example-l3domain" --resource-name "example-internalnetwork" --vlan-id 2800 --connected-ipv6-subnets '[{"prefix":"10:101:1::0/64"}]' --mtu 1500

Resultado esperado

{

"administrativeState": "Enabled",

"configurationState": "Succeeded",

"connectedIPv6Subnets": [

{

"prefix": "10:101:1::0/64"

}

],

"extension": "NoExtension",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/l3domain2/internalNetworks/example-internalnetwork",

"isMonitoringEnabled": "True",

"mtu": 1500,

"name": "example-internalnetwork",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT10:34:33.933814+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT10:34:33.933814+00:00",

"lastModifiedBy": "email@example.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/internalnetworks",

"vlanId": 2800

}

Creación de redes externas

Las redes externas permiten que las cargas de trabajo tengan conectividad de nivel 3 con el borde del proveedor. También permiten que las cargas de trabajo interactúen con servicios externos, como firewalls y DNS. Para crear redes externas, necesita el ASN de tejido (generado durante la creación del tejido de red).

Los comandos para crear una red externa mediante la CLI de Azure incluyen los parámetros siguientes.

| Parámetro | Descripción | Ejemplo | Obligatorio |

|---|---|---|---|

| peeringOption | Emparejamiento mediante optionA u optionb. Valores posibles de OptionA y OptionB. | OpciónB | True |

| optionBProperties | Configuración de las propiedades de OptionB. Para especificar el uso de exportIPv4/IPv6RouteTargets o importIpv4/Ipv6RouteTargets. | "exportIpv4/Ipv6RouteTargets": ["1234:1234"]}} | |

| optionAProperties | Configuración de las propiedades de OptionA. Consulte el ejemplo de OptionA en la sección siguiente. | ||

| external | Este es un parámetro opcional para la entrada de conectividad MPLS Opción 10 (B) a redes externas a través de dispositivos perimetrales del proveedor. Con esta opción, un usuario puede importar y exportar destinos de ruta como se muestra en el ejemplo. |

Para la Opción A, debe crear una red externa antes de habilitar el dominio de aislamiento L3. Un red externa depende de la red interna, por lo que no se puede habilitar sin una red interna. El valor vlan-id debe estar entre 501 y 4095.

Creación de una red externa con la opción B

az networkfabric externalnetwork create --resource-group "ResourceGroupName" --l3domain "examplel3-externalnetwork" --resource-name "examplel3-externalnetwork" --peering-option "OptionB" --option-b-properties "{routeTargets:{exportIpv4RouteTargets:['65045:2001'],importIpv4RouteTargets:['65045:2001']}}"

Resultado esperado

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/externalNetworks/examplel3-externalnetwork",

"name": "examplel3-externalnetwork",

"optionBProperties": {

"exportRouteTargets": [

"65045:2001"

],

"importRouteTargets": [

"65045:2001"

],

"routeTargets": {

"exportIpv4RouteTargets": [

"65045:2001"

],

"importIpv4RouteTargets": [

"65045:2001"

]

}

},

"peeringOption": "OptionB",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT15:45:31.938216+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT15:45:31.938216+00:00",

"lastModifiedBy": "email@address.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/externalnetworks"

}

Creación de una red externa con la opción A

az networkfabric externalnetwork create --resource-group "ResourceGroupName" --l3domain "example-l3domain" --resource-name "example-externalipv4network" --peering-option "OptionA" --option-a-properties '{"peerASN": 65026,"vlanId": 2423, "mtu": 1500, "primaryIpv4Prefix": "10.18.0.148/30", "secondaryIpv4Prefix": "10.18.0.152/30"}'

Resultado esperado

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/externalNetworks/example-externalipv4network",

"name": "example-externalipv4network",

"optionAProperties": {

"fabricASN": 65050,

"mtu": 1500,

"peerASN": 65026,

"primaryIpv4Prefix": "10.21.0.148/30",

"secondaryIpv4Prefix": "10.21.0.152/30",

"vlanId": 2423

},

"peeringOption": "OptionA",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-07-19T09:54:00.4244793Z",

"createdAt": "2023-XX-XXT07:23:54.396679+00:00",

"createdBy": "email@address.com",

"lastModifiedAt": "2023-XX-XX1T07:23:54.396679+00:00",

"lastModifiedBy": "email@address.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/externalnetworks"

}

Creación de una red externa con IPv6

az networkfabric externalnetwork create --resource-group "ResourceGroupName" --l3domain "example-l3domain" --resource-name "example-externalipv6network" --peering-option "OptionA" --option-a-properties '{"peerASN": 65026,"vlanId": 2423, "mtu": 1500, "primaryIpv6Prefix": "fda0:d59c:da16::/127", "secondaryIpv6Prefix": "fda0:d59c:da17::/127"}'

El tamaño de prefijo IPv6 principal y secundario admitido es /127.

Resultado esperado

{

"administrativeState": "Enabled",

"id": "/subscriptions//xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/externalNetworks/example-externalipv6network",

"name": "example-externalipv6network",

"optionAProperties": {

"fabricASN": 65050,

"mtu": 1500,

"peerASN": 65026,

"primaryIpv6Prefix": "fda0:d59c:da16::/127",

"secondaryIpv6Prefix": "fda0:d59c:da17::/127",

"vlanId": 2423

},

"peeringOption": "OptionA",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2022-XX-XXT07:52:26.366069+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2022-XX-XXT07:52:26.366069+00:00",

"lastModifiedBy": "email@address.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/externalnetworks"

}

Habilitar un dominio de aislamiento L2

az networkfabric l2domain update-administrative-state --resource-group "ResourceGroupName" --resource-name "l2HAnetwork" --state Enable

Habilitar un dominio de aislamiento L3

Use este comando para habilitar un dominio de aislamiento L3 que no es de confianza:

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "l3untrust" --state Enable

Use este comando para habilitar un dominio de aislamiento L3 de confianza:

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "l3trust" --state Enable

Use este comando para habilitar un dominio de aislamiento L3 de administración:

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "l3mgmt" --state Enable

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de