Tutorial: Creación de un conjunto de configuración de control de directivas de ejemplo para Azure Private 5G Core

Azure Private 5G Core proporciona un control flexible del tráfico. Puede personalizar cómo la instancia de la red troncal de paquetes aplica características de calidad de servicio (QoS) al tráfico para satisfacer sus necesidades. También puede bloquear o limitar determinados flujos. Este tutorial le guía por los pasos necesarios para crear servicios y directivas de SIM para casos de uso comunes y, a continuación, aprovisionar SIM para que usen la nueva configuración de control de directivas.

En este tutorial, aprenderá a:

- Crear un nuevo servicio que filtra los paquetes en función de su protocolo.

- Crear un nuevo servicio que bloquea el tráfico etiquetado con puertos y direcciones IP remotos específicos.

- Crear un nuevo servicio que limita el ancho de banda del tráfico en los flujos correspondientes.

- Crear dos nuevas directivas de SIM y asignarles servicios.

- Aprovisionar dos nuevas SIM y asignarles directivas de SIM.

Requisitos previos

- Lea la información de Control de directivas y familiarícese con la configuración del control de directivas de Azure Private 5G Core.

- Asegúrese de que puede iniciar sesión en Azure Portal mediante una cuenta con acceso a la suscripción activa que identificó en Finalización de las tareas previas necesarias para implementar una red móvil privada. Esta cuenta debe tener el rol de colaborador integrado en el ámbito de la suscripción.

- Identifique el nombre del recurso de Mobile Network correspondiente a la red móvil privada.

- Identifique el nombre del recurso de tipo Segmento correspondiente al segmento de red.

- Si quiere asignar una directiva a una SIM 5G, puede elegir cualquier segmento.

- Si quiere asignar una directiva a una SIM 4G, debe elegir el segmento configurado con el valor de tipo de segmento o servicio (SST) de 1 y un diferenciador de segmento (SD) vacío.

Creación de un servicio para el filtrado de protocolos

En este paso, crearemos un servicio que filtra paquetes en función de su protocolo. Concretamente, hará lo siguiente:

- Bloquear los paquetes ICMP que fluyen fuera de UE.

- Bloquear los paquetes UDP que fluyen fuera de UE en el puerto 11.

- Permita el resto del tráfico ICMP y UDP en ambas direcciones, pero ningún otro tráfico IP.

Para crear el servicio:

Inicie sesión en Azure Portal.

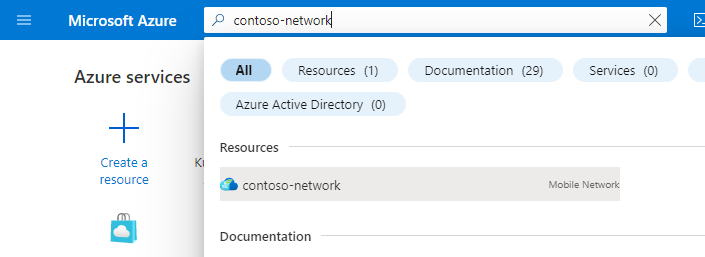

Busque y seleccione el recurso de red móvil que representa la red móvil privada.

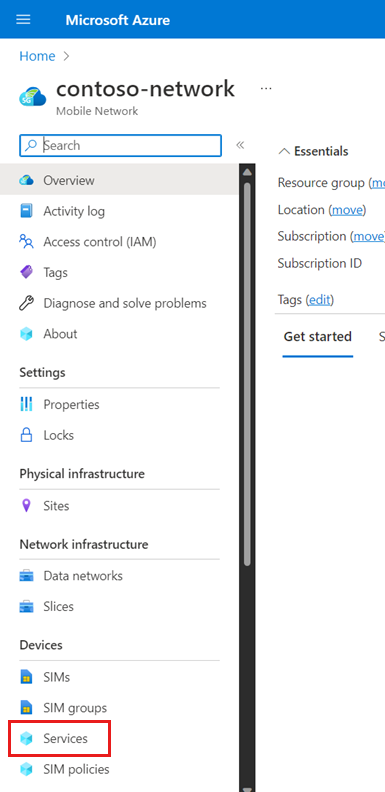

En el menú Recurso, seleccione Servicios.

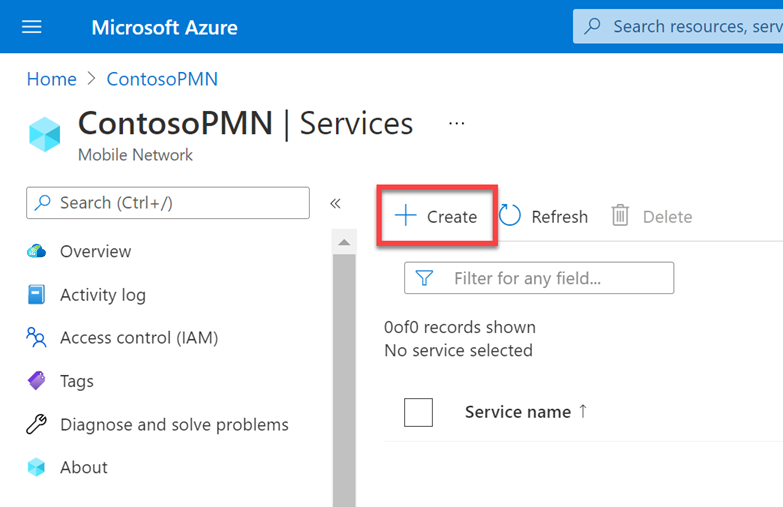

En la barra de comandos, seleccione Crear.

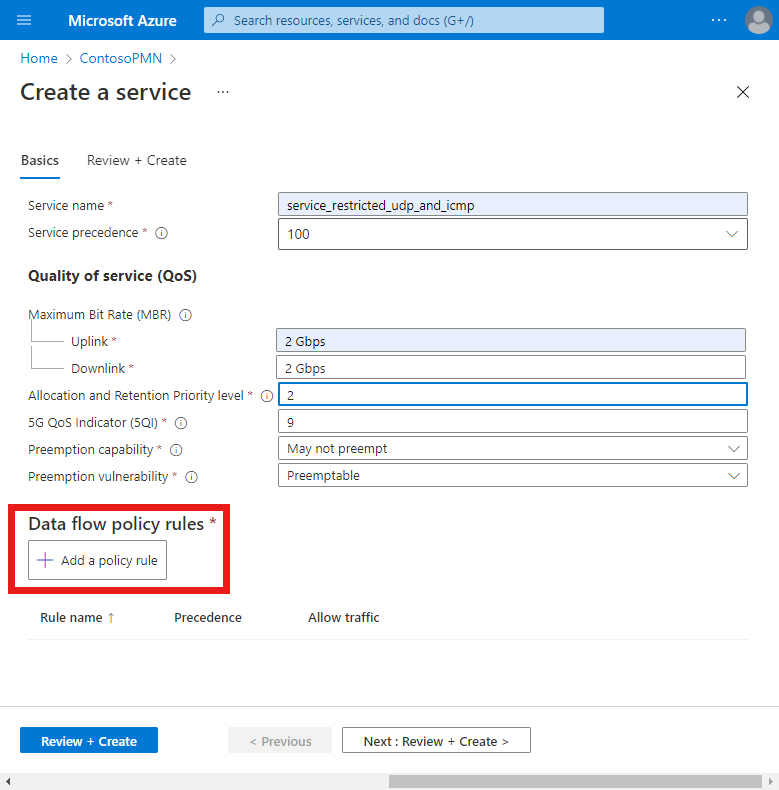

Ahora especificaremos valores para definir las características de QoS que se aplicarán a los flujos de datos del servicio (SDF) que coincidan con este servicio. En la pestaña Datos básicos, rellene los campos como se indica a continuación.

Campo Valor Nombre del servicio service_restricted_udp_and_icmpPrioridad del servicio 100Velocidad máxima de bits (MBR): vínculo superior 2 GbpsVelocidad máxima de bits (MBR): vínculo descendente 2 GbpsNivel de prioridad de asignación y retención 25QI/QCI 9Funcionalidad de adelantamiento Seleccione May not preempt (No se puede adelantar). Vulnerabilidad de adelantamiento Seleccione No preferente. En Data flow policy rules (Reglas de directiva de flujo de datos), seleccione Add a policy rule (Agregar una regla de directiva).

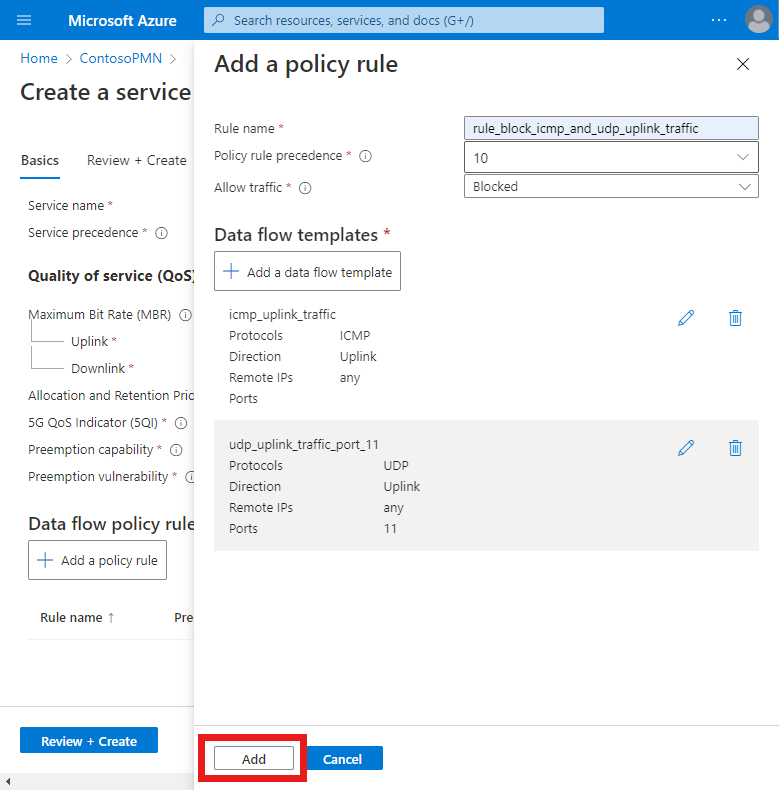

Ahora crearemos una regla de directiva de flujo de datos que bloquee los paquetes que coincidan con la plantilla del flujo de datos que configuraremos en el paso siguiente. En Add a policy rule (Agregar una regla de directiva) a la derecha, rellene los campos como se muestra a continuación.

Campo Valor Nombre de regla rule_block_icmp_and_udp_uplink_trafficPrioridad de la regla de directiva Seleccione 10. Permitir el tráfico Seleccione Bloqueado. Ahora vamos a crear una plantilla de flujo de datos que coincida con los paquetes ICMP que fluyen fuera de los UE, de modo que la regla

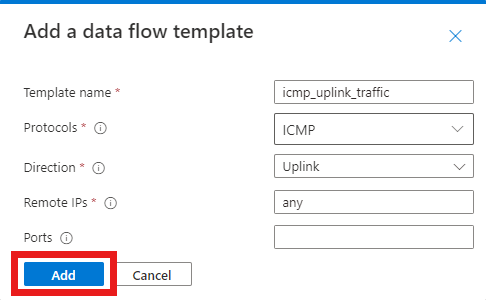

rule_block_icmp_uplink_trafficlos pueda bloquear. En Data flow templates (Plantillas de flujo de datos), seleccione Add a data flow template (Agregar una plantilla de flujo de datos). En el elemento emergente Add a data flow template (Agregar una plantilla de flujo de datos), rellene los campos como se indica a continuación.Campo Valor Nombre de plantilla icmp_uplink_trafficProtocolos Seleccione ICMP. Dirección Seleccione Vínculo superior. IP remotas anyPuertos déjelo en blanco. Seleccione Agregar.

Vamos a crear otra plantilla de flujo de datos para la misma regla que coincide con los paquetes UDP que fluyen fuera de los UE en el puerto 11.

En Data flow templates (Plantillas de flujo de datos), seleccione Add a data flow template (Agregar una plantilla de flujo de datos). En el elemento emergente Add a data flow template (Agregar una plantilla de flujo de datos), rellene los campos como se indica a continuación.

Campo Valor Nombre de plantilla udp_uplink_traffic_port_11Protocolos Seleccione UDP. Dirección Seleccione Vínculo superior. IP remotas anyPuertos 11Seleccione Agregar.

Ahora podemos finalizar la regla. En Add a policy rule (Agregar una regla de directiva), seleccione Agregar.

Por último, crearemos una regla de flujo de directiva de datos que permita el resto del tráfico ICMP y UDP.

Seleccione Add a policy rule (Agregar una regla de directiva) y rellene los campos situados a la derecha como se muestra a continuación.

Campo Valor Nombre de regla rule_allow_other_icmp_and_udp_trafficPrioridad de la regla de directiva Select 15. Permitir el tráfico Seleccione Habilitado. Ahora estamos de vuelta en la pantalla Crear un servicio. Crearemos una plantilla de flujo de datos que coincida con todas las direcciones ICMP y UDP.

En Data flow policy rules (Reglas de directiva de flujo de datos), seleccione Add a data flow template (Agregar una plantilla de flujo de datos). En el elemento emergente Add a data flow template (Agregar una plantilla de flujo de datos), rellene los campos como se indica a continuación.

Campo Valor Nombre de plantilla icmp_and_udp_trafficProtocolos Active las casillas UDP e ICMP. Dirección Seleccione Bidireccional. IP remotas anyPuertos déjelo en blanco. Seleccione Agregar.

Ahora podemos finalizar la regla. En Add a policy rule (Agregar una regla de directiva), seleccione Agregar.

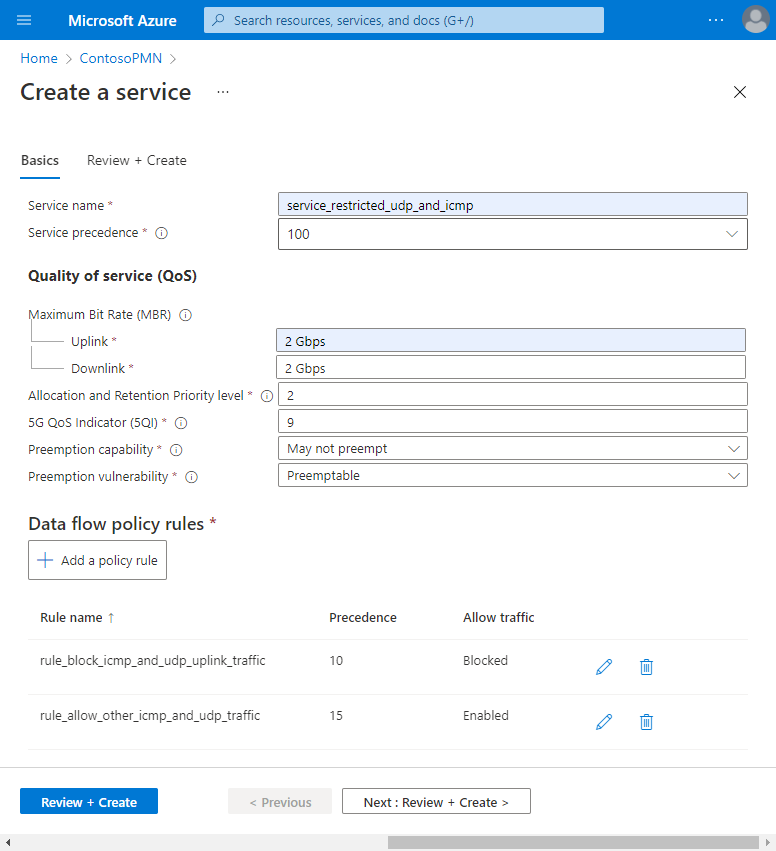

Ahora tenemos dos reglas de directiva de flujo de datos configuradas en el servicio, las cuales se muestran en el encabezado Reglas de directiva de flujo de datos.

Tenga en cuenta que la regla

rule_block_icmp_and_udp_uplink_traffictiene un valor inferior en el campo de prioridad Regla de directiva que el de la reglarule_allow_other_icmp_and_udp_traffic(10 y 15 respectivamente). A las reglas con valores más bajos se les otorga una mayor prioridad. Esto garantiza que la reglarule_block_icmp_and_udp_uplink_trafficpara bloquear paquetes se aplique primero, antes de que se aplique la reglarule_allow_other_icmp_and_udp_trafficmás general al resto de paquetes.

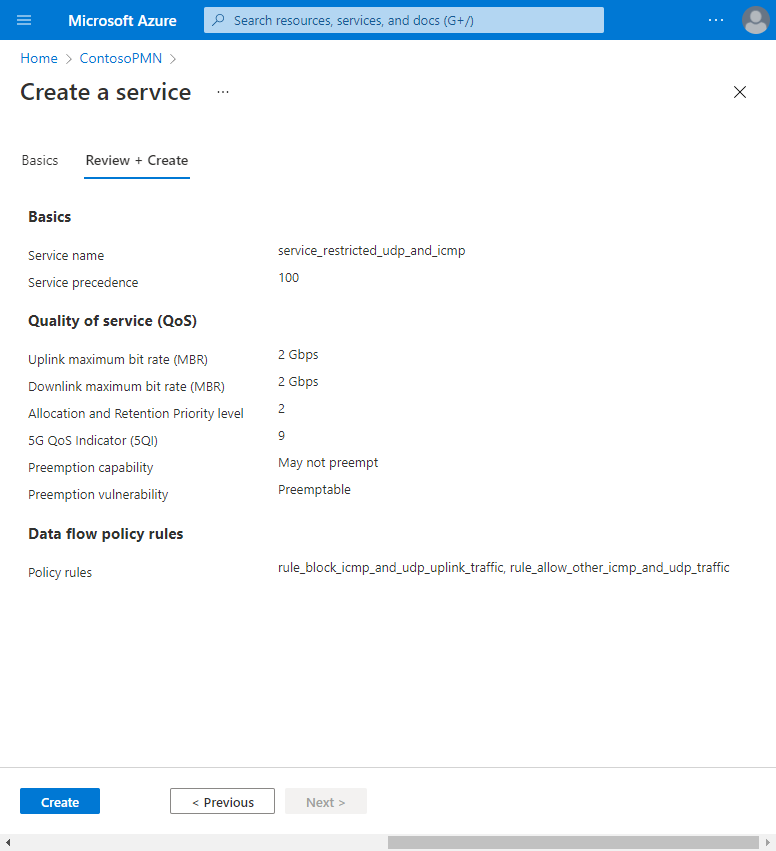

En la pestaña Configuración básica, seleccione Revisar y crear.

Seleccione Crear para crear el servicio.

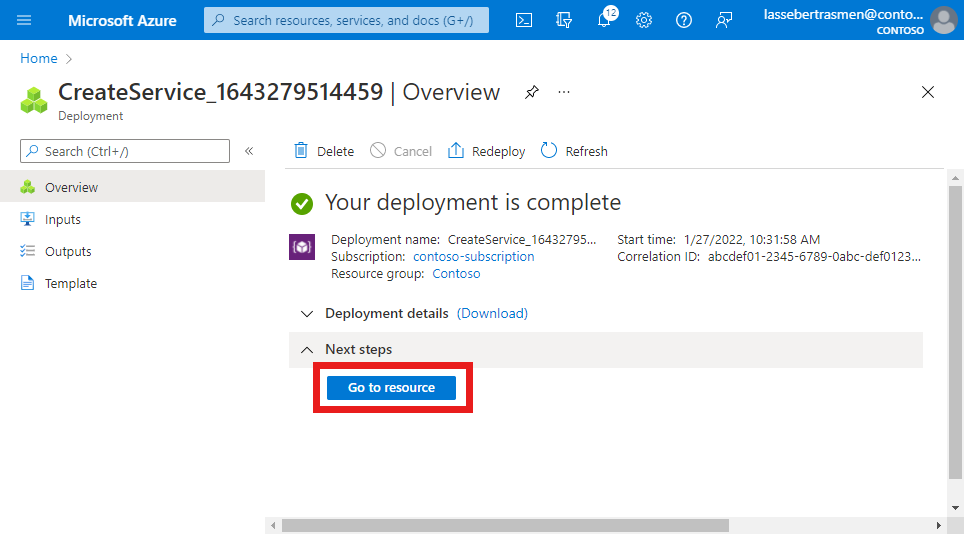

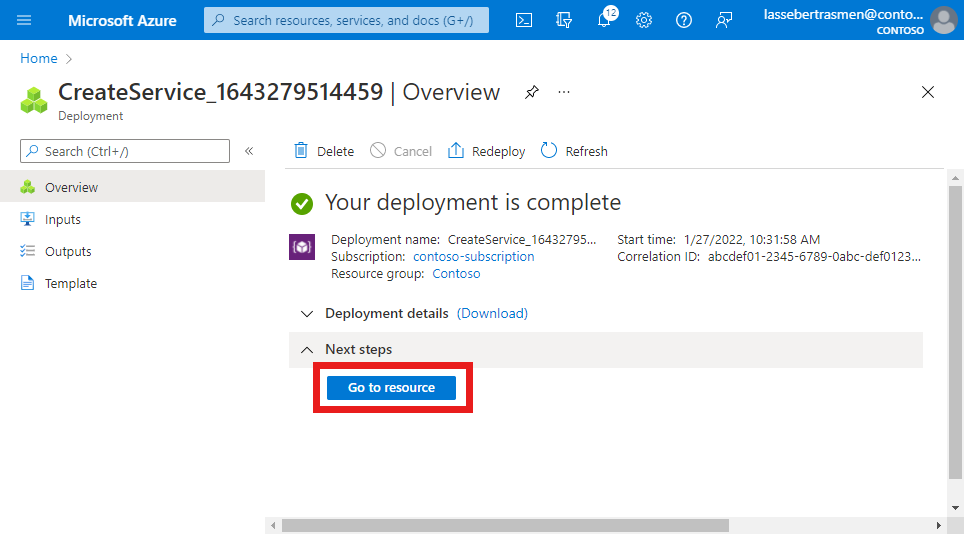

Azure Portal mostrará la siguiente pantalla de confirmación cuando se haya creado el servicio. Seleccione Ir al recurso para ver el nuevo recurso de servicio.

Confirme que las características de QoS, las reglas de directiva del flujo de datos y las plantillas de flujo de datos del servicio que aparecen en la parte inferior de la pantalla están configuradas según lo previsto.

Creación de un servicio para bloquear el tráfico desde orígenes específicos

En este paso, se va a crear un servicio que bloquea el tráfico desde orígenes específicos. Concretamente, hará lo siguiente:

- Bloquear los paquetes UDP etiquetados con la dirección remota 10.204.141.200 y el puerto 12 que fluyen hacia los equipos del usuario.

- Bloquear los paquetes UDP etiquetados con cualquier dirección remota del intervalo 10.204.141.0/24 y el puerto 15 que fluyen en ambas direcciones.

Para crear el servicio:

Busque y seleccione el recurso de red móvil que representa la red móvil privada.

En el menú Recurso, seleccione Servicios.

En la barra de comandos, seleccione Crear.

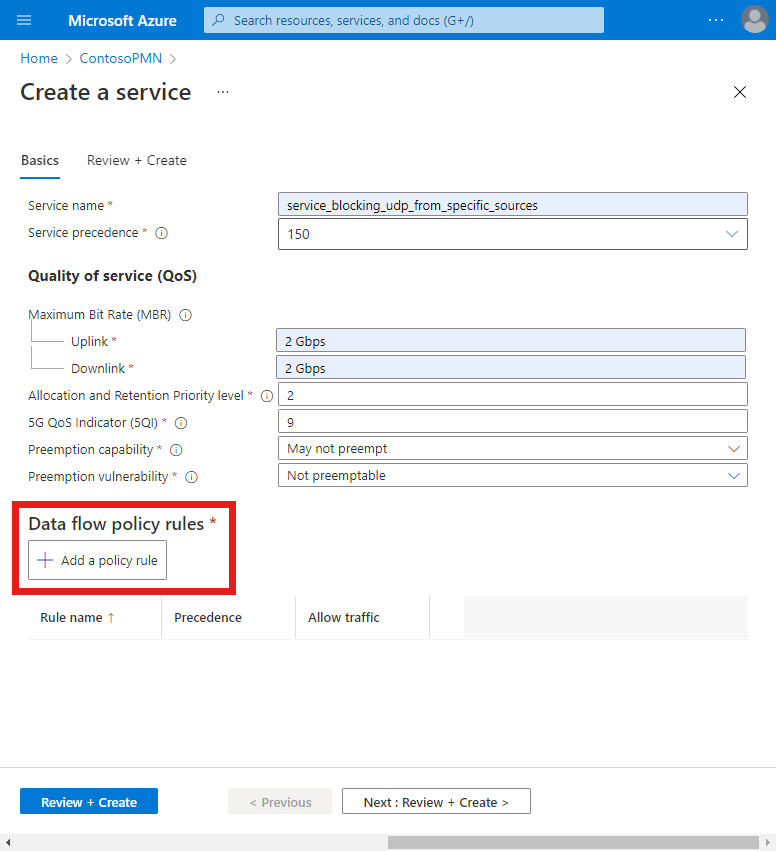

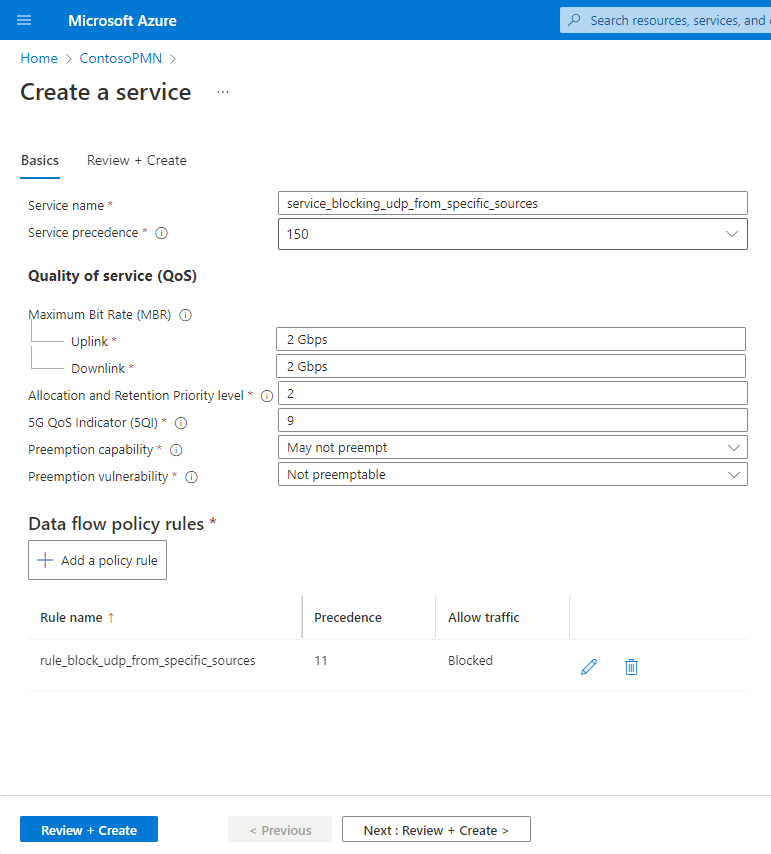

Ahora especificaremos valores para definir las características de QoS que se aplicarán a los flujos de datos del servicio (SDF) que coincidan con este servicio. En la pestaña Datos básicos, rellene los campos como se indica a continuación.

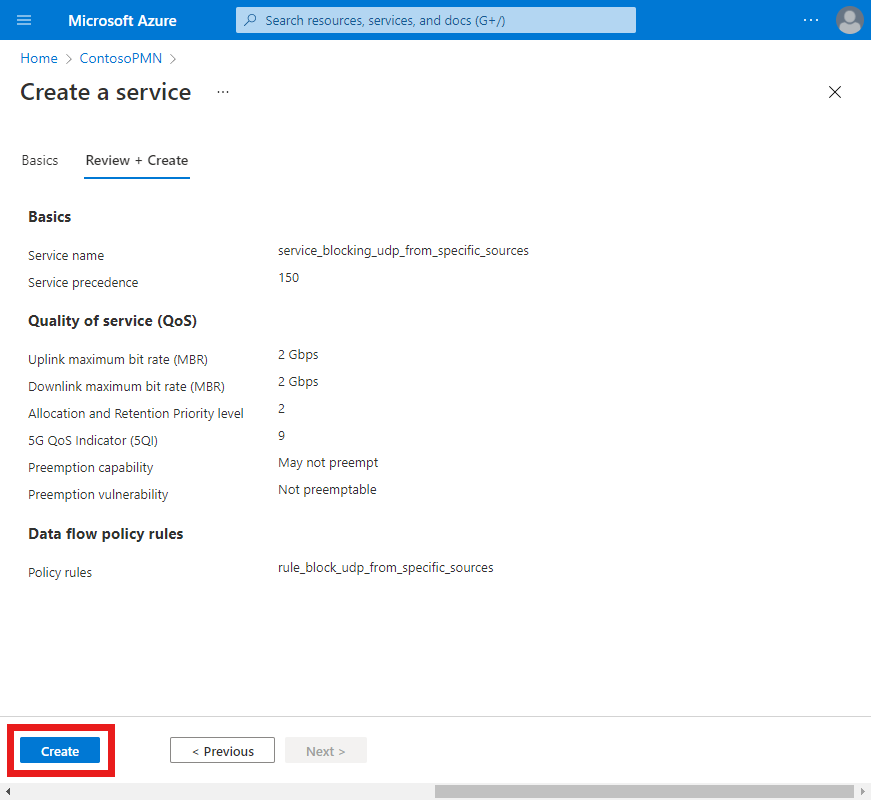

Campo Valor Nombre del servicio service_blocking_udp_from_specific_sourcesPrioridad del servicio 150Velocidad máxima de bits (MBR): vínculo superior 2 GbpsVelocidad máxima de bits (MBR): vínculo descendente 2 GbpsNivel de prioridad de asignación y retención 25QI/QCI 9Funcionalidad de adelantamiento Seleccione May not preempt (No se puede adelantar). Vulnerabilidad de adelantamiento Seleccione No preferente. En Data flow policy rules (Reglas de directiva de flujo de datos), seleccione Add a policy rule (Agregar una regla de directiva).

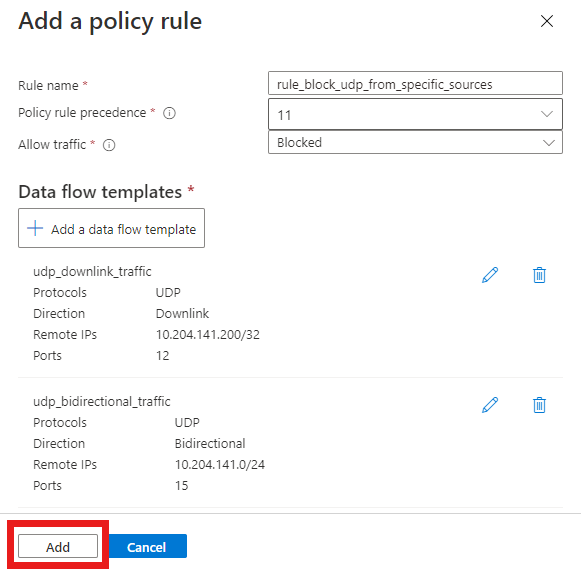

Ahora crearemos una regla de directiva de flujo de datos que bloquee los paquetes que coincidan con la plantilla del flujo de datos que configuraremos en el paso siguiente. En Add a policy rule (Agregar una regla de directiva) a la derecha, rellene los campos como se muestra a continuación.

Campo Valor Nombre de regla rule_block_udp_from_specific_sourcesPrioridad de la regla de directiva Seleccione 11. Permitir el tráfico Seleccione Bloqueado. A continuación, se creará una plantilla de flujo de datos que coincida con los paquetes UDP que fluyen hacia los equipos del usuario desde 10.204.141.200 en el puerto 12, para que la regla

rule_block_udp_from_specific_sourceslos bloquee.En Data flow templates (Plantillas de flujo de datos), seleccione Add a data flow template (Agregar una plantilla de flujo de datos). En el elemento emergente Add a data flow template (Agregar una plantilla de flujo de datos), rellene los campos como se indica a continuación.

Campo Valor Nombre de plantilla udp_downlink_trafficProtocolos Seleccione UDP. Dirección Seleccione Vínculo descendente. IP remotas 10.204.141.200/32Puertos 12Seleccione Agregar.

Por último, se creará otra plantilla de flujo de datos para la misma regla que coincida con los paquetes UDP que fluyen en cualquier dirección y que están etiquetados con cualquier dirección remota del intervalo 10.204.141.0/24 y el puerto 15.

En Data flow templates (Plantillas de flujo de datos), seleccione Add a data flow template (Agregar una plantilla de flujo de datos). En el elemento emergente Add a data flow template (Agregar una plantilla de flujo de datos), rellene los campos como se indica a continuación.

Campo Valor Nombre de plantilla udp_bidirectional_trafficProtocolos Seleccione UDP. Dirección Seleccione Bidireccional. IP remotas 10.204.141.0/24Puertos 15Seleccione Agregar.

Ahora podemos finalizar la regla. En Add a policy rule (Agregar una regla de directiva), seleccione Agregar.

Captura de pantalla de Azure Portal. Muestra la pantalla Add a policy rule (Agregar una regla de directiva) con todos los campos rellenados correctamente para que una regla bloquee un determinado tráfico UDP. Incluye dos plantillas de flujo de datos configuradas. La primera coincide con los paquetes UDP que fluyen hacia los equipos del usuario desde 10.204.141.200 en el puerto 12. El segundo coincide con los paquetes UDP que fluyen en cualquier dirección y que están etiquetados con cualquier dirección remota del intervalo 10.204.141.0/24 y el puerto 15. El botón Add (Agregar) está resaltado.

Ahora tenemos una única regla de directiva de flujo de datos en el servicio para bloquear el tráfico UDP. Esto se muestra en el encabezado Reglas de directiva de flujo de datos.

En la pestaña Configuración básica, seleccione Revisar y crear.

Seleccione Crear para crear el servicio.

Azure Portal mostrará la siguiente pantalla de confirmación cuando se haya creado el servicio. Seleccione Ir al recurso para ver el nuevo recurso de servicio.

Confirme que las reglas de directiva del flujo de datos y las plantillas de flujo de datos del servicio que aparecen en la parte inferior de la pantalla están configuradas según lo previsto.

Creación de un servicio para limitar el tráfico

En este paso, se creará un servicio que limita el ancho de banda del tráfico en los flujos correspondientes. Concretamente, hará lo siguiente:

- Limite la velocidad de bits máxima (MBR) de los paquetes que fluyen fuera de los equipos del usuario a 10 Mbps.

- Limite la velocidad de bits máxima (MBR) de los paquetes que fluyen hacia los equipos del usuario a 15 Mbps.

Para crear el servicio:

Busque y seleccione el recurso de red móvil que representa la red móvil privada.

En el menú Recurso, seleccione Servicios.

En la barra de comandos, seleccione Crear.

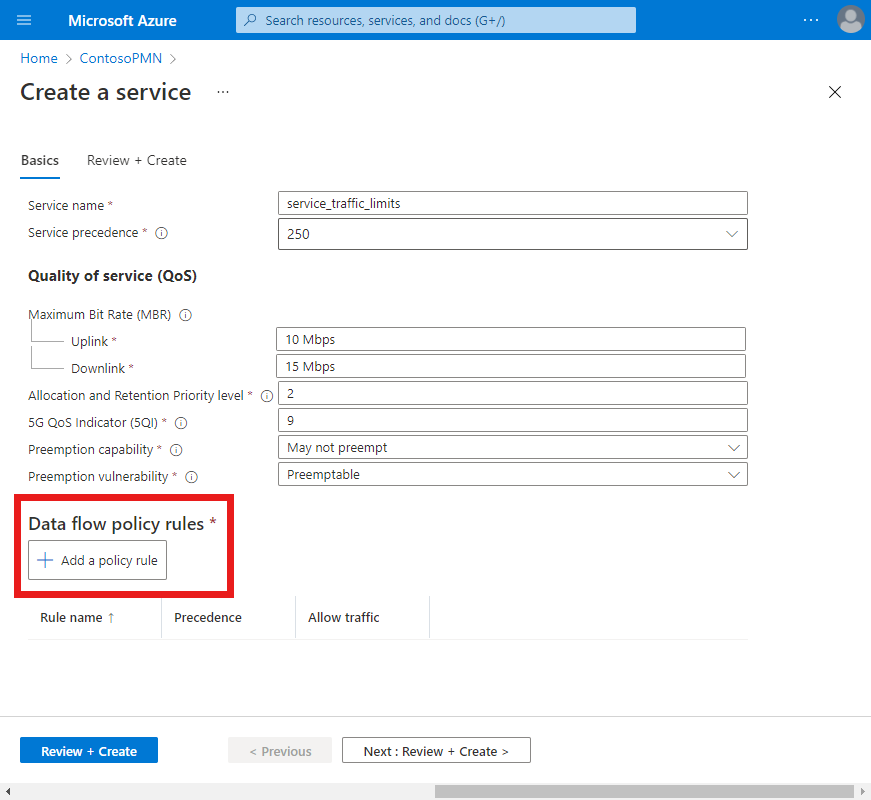

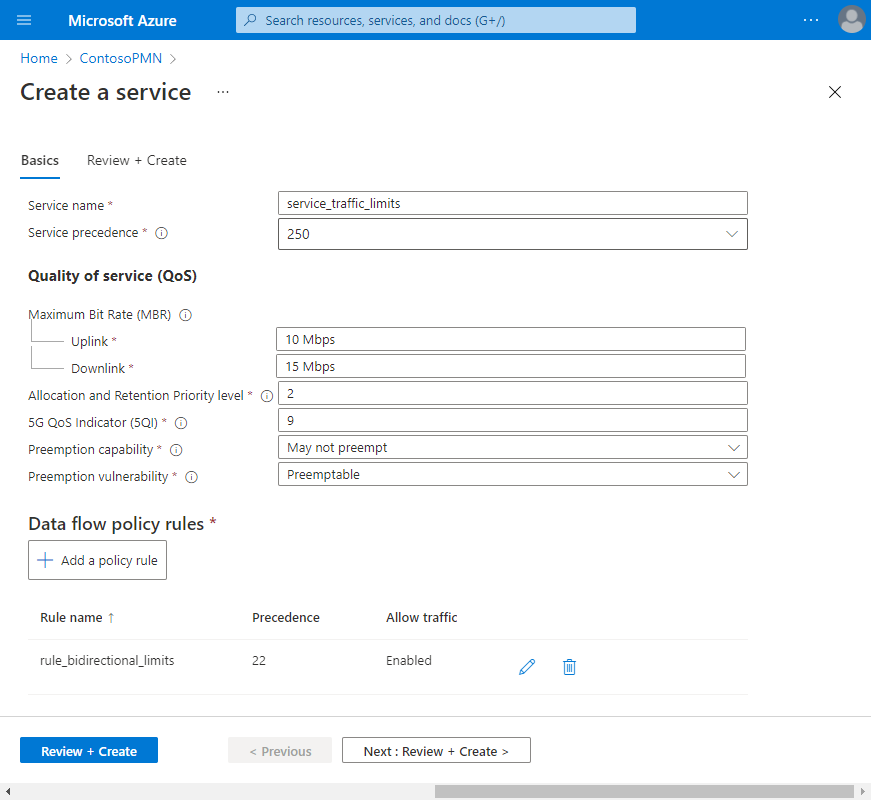

Ahora especificaremos valores para definir las características de QoS que se aplicarán a los flujos de datos del servicio (SDF) que coincidan con este servicio. Se usarán los campos Velocidad máxima de bits (MBR): vínculo superior y Velocidad máxima de bits (MBR): vínculo descendente para establecer nuestros límites de ancho de banda. En la pestaña Datos básicos, rellene los campos como se indica a continuación.

Campo Valor Nombre del servicio service_traffic_limitsPrioridad del servicio 250Velocidad máxima de bits (MBR): vínculo superior 10 MbpsVelocidad máxima de bits (MBR): vínculo descendente 15 MbpsNivel de prioridad de asignación y retención 25QI/QCI 9Funcionalidad de adelantamiento Seleccione May not preempt (No se puede adelantar). Vulnerabilidad de adelantamiento Seleccione Preferente. En Data flow policy rules (Reglas de directiva de flujo de datos), seleccione Add a policy rule (Agregar una regla de directiva).

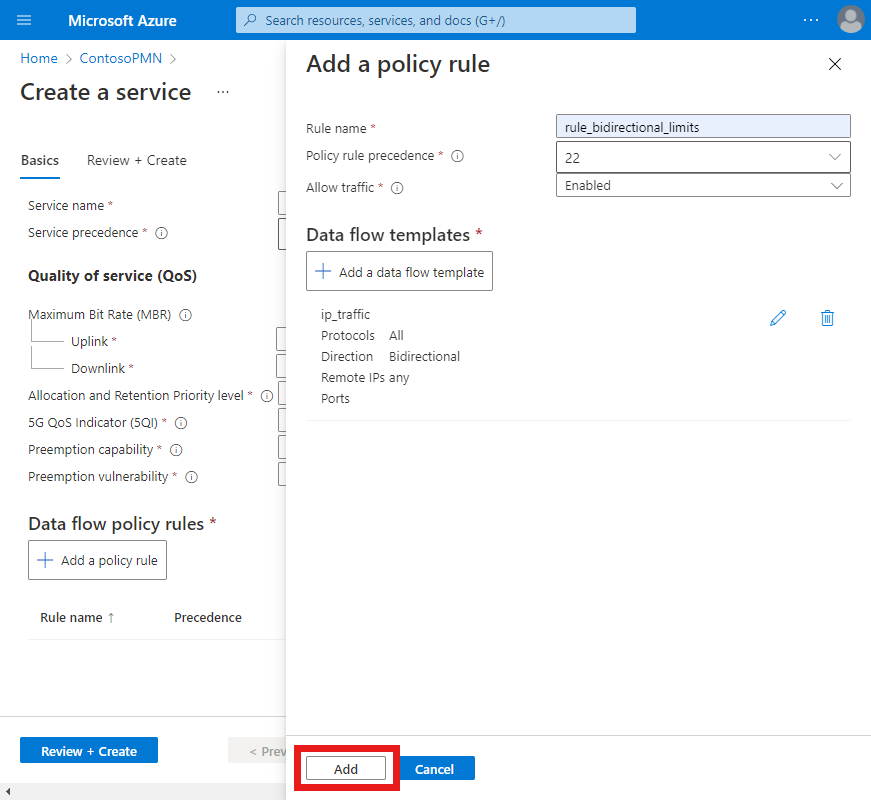

En Add a policy rule (Agregar una regla de directiva) a la derecha, rellene los campos como se muestra a continuación.

Campo Valor Nombre de regla rule_bidirectional_limitsPrioridad de la regla de directiva Seleccione 22. Permitir el tráfico Seleccione Habilitado. Ahora, se creará una plantilla de flujo de datos que coincida con todo el tráfico IP en ambas direcciones.

Seleccione Add a data flow template (Agregar una plantilla de flujo de datos). En el elemento emergente Add a data flow template (Agregar una plantilla de flujo de datos), rellene los campos como se indica a continuación.

Campo Valor Nombre de plantilla ip_trafficProtocolos Seleccione Todos. Dirección Seleccione Bidireccional. IP remotas anyPuertos Déjelo en blanco Seleccione Agregar.

Ahora podemos finalizar la regla. En Add a policy rule (Agregar una regla de directiva), seleccione Agregar.

Ahora tenemos una única regla de directiva del flujo de datos configurada en el servicio.

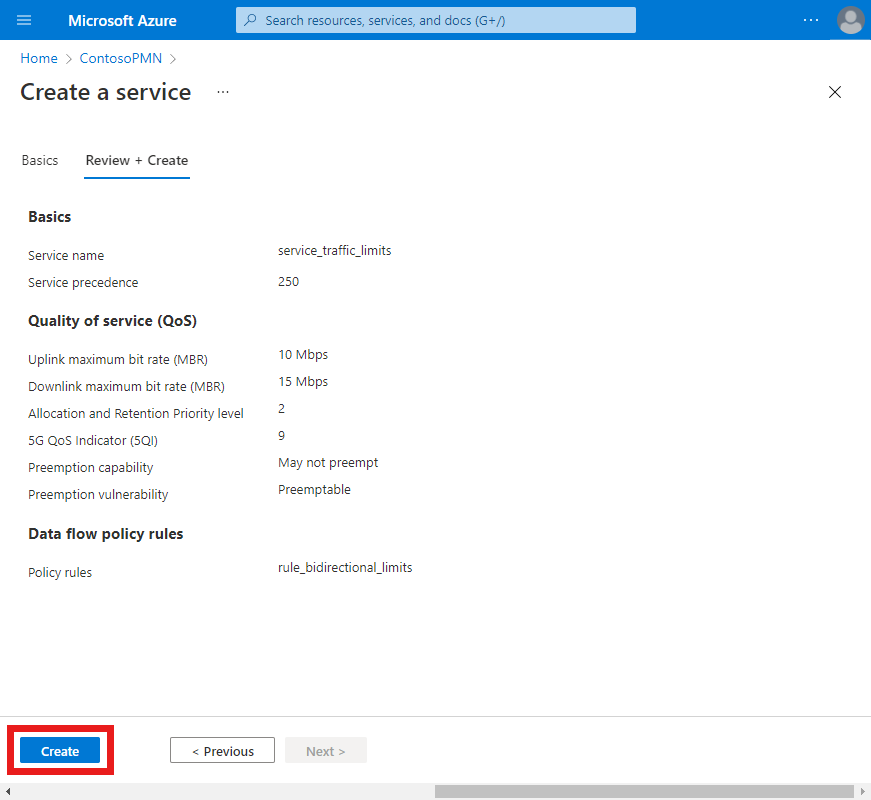

En la pestaña Configuración básica, seleccione Revisar y crear.

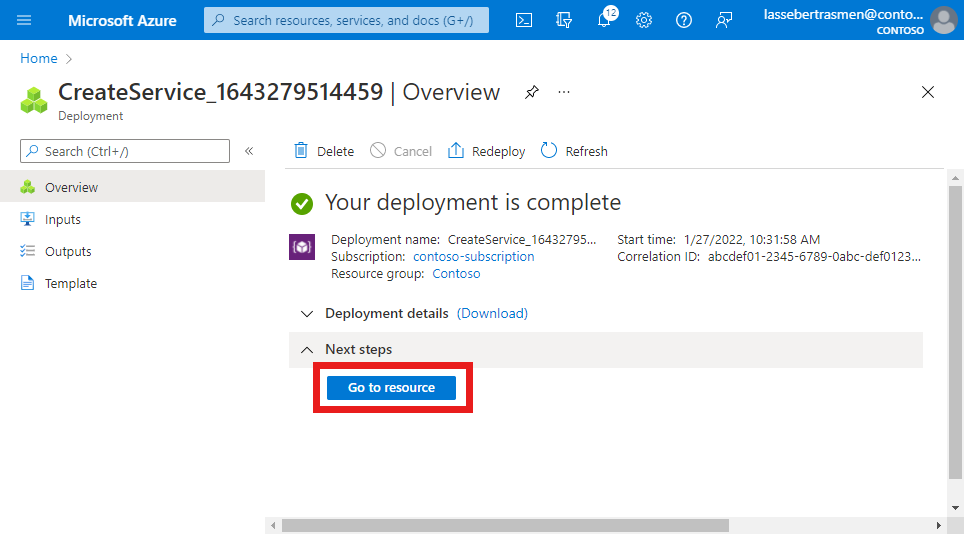

Seleccione Crear para crear el servicio.

Azure Portal mostrará la siguiente pantalla de confirmación cuando se haya creado el servicio. Seleccione Ir al recurso para ver el nuevo recurso de servicio.

Confirme que las reglas de directiva del flujo de datos y las plantillas de flujo de datos del servicio que aparecen en la parte inferior de la pantalla están configuradas según lo previsto.

Configuración de directivas de SIM

En este paso, se crearán dos directivas de SIM. La primera directiva de SIM usará el servicio que se creó en Creación de un servicio para el filtrado de protocolos y la segunda usará el servicio que se creó en Creación de un servicio para bloquear el tráfico desde orígenes específicos. Ambas directivas de SIM usarán el tercer servicio que se creó en Creación de un servicio para limitar el tráfico.

Nota:

Como cada directiva de SIM tendrá varios servicios, habrá paquetes que coincidan con más de una regla en estos servicios. Por ejemplo, los paquetes ICMP de vínculo descendente coincidirán con las reglas siguientes:

- La regla

rule_allow_other_icmp_and_udp_trafficdel servicioservice_restricted_udp_and_icmp. - La regla

rule_bidirectional_limitsdel servicioservice_traffic_limits.

En este caso, la instancia de la red troncal de paquetes dará prioridad al servicio con el valor más bajo en el campo Prioridad del servicio. A continuación, aplicará las características de QoS de este servicio a los paquetes. En el ejemplo anterior, el servicio service_restricted_udp_and_icmp tiene un valor menor (100) que el servicio service_traffic_limits (250). Por lo tanto, la instancia de la red troncal de paquetes aplicará las características de QoS dadas en el servicio service_restricted_udp_and_icmp para vincular de forma descendente los paquetes ICMP.

Vamos a crear las directivas de SIM.

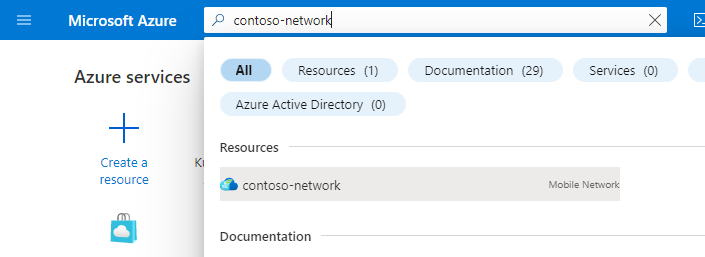

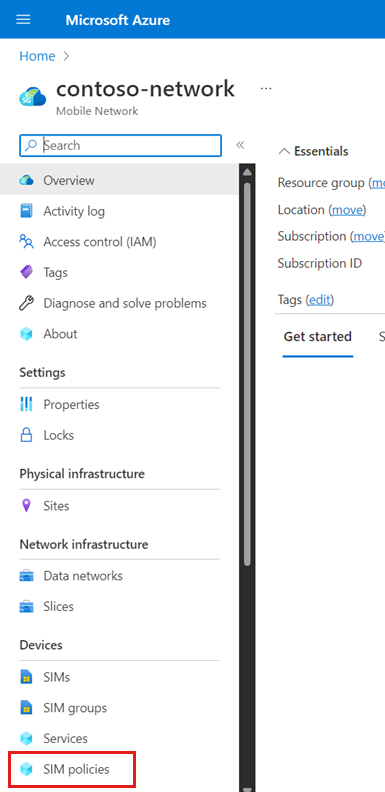

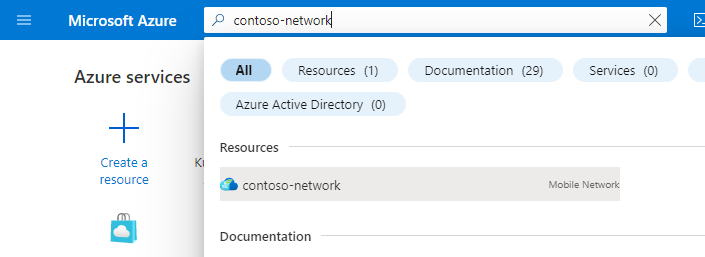

Busque y seleccione el recurso de red móvil que representa la red móvil privada.

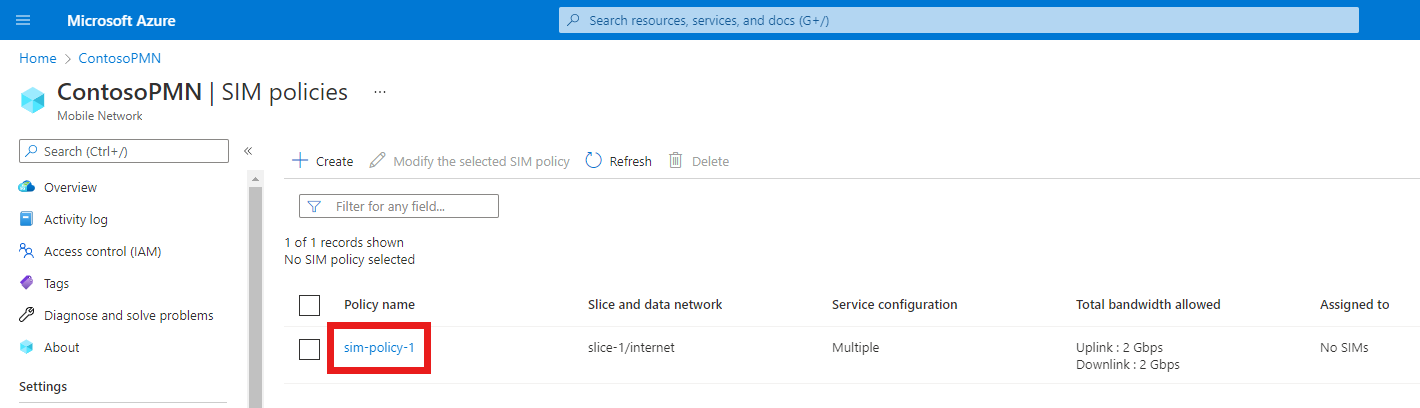

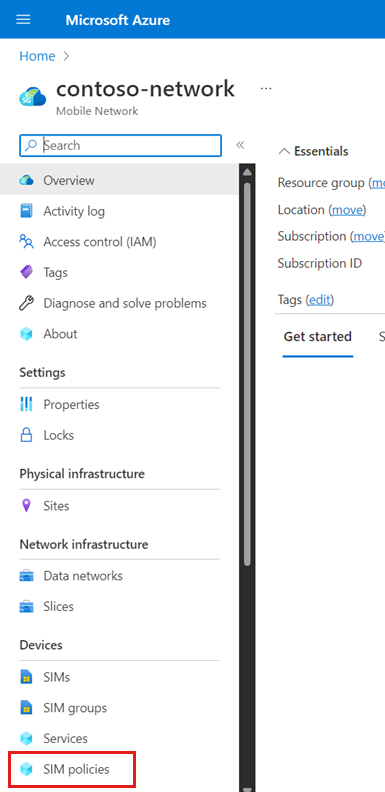

En el menú Recurso, seleccione Directivas de SIM.

En la barra de comandos, seleccione Crear.

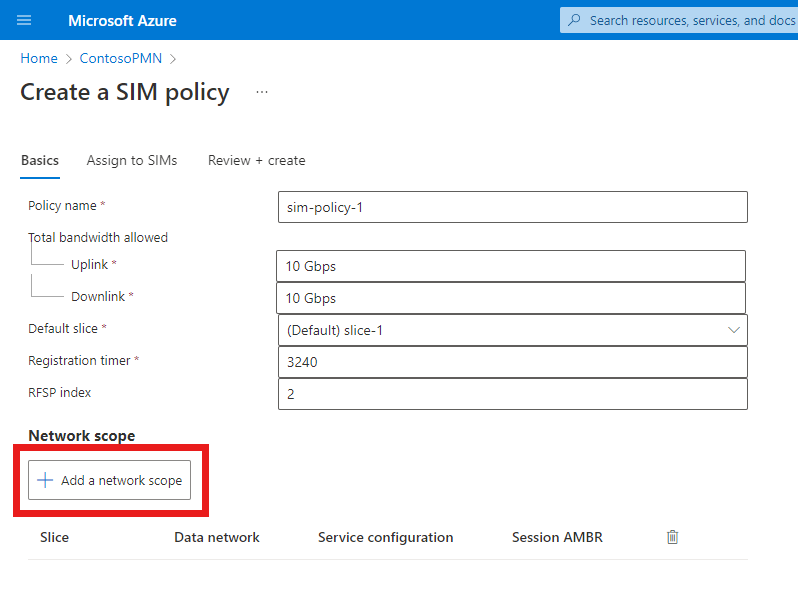

En Create a SIM policy (Crear una directiva de SIM), rellene los campos como se indica a continuación.

Campo Valor Nombre de directiva sim-policy-1Ancho de banda total permitido: Vínculo superior 10 GbpsAncho de banda total permitido: Vínculo descendente 10 GbpsSegmento predeterminado Seleccione el nombre del segmento de red. Temporizador de registro 3240Índice RFSP 2Seleccione Add a network scope (Agregar un ámbito de red).

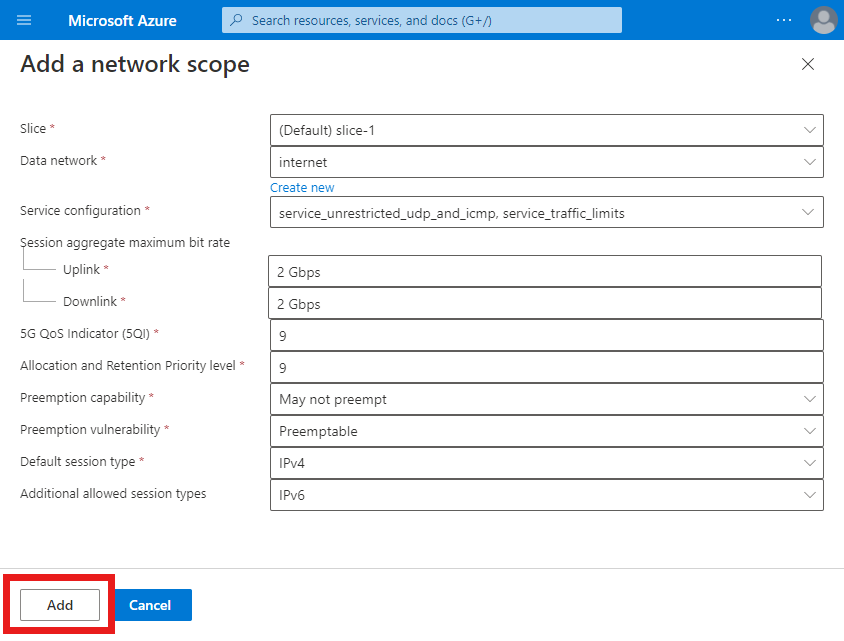

En Add a network scope (Agregar un ámbito de red), rellene los campos como se indica a continuación.

Campo Valor Segmento Seleccione el segmento Predeterminado. Red de datos Seleccione cualquier red de datos a la que se conecta la red móvil privada. Configuración del servicio Seleccione service_restricted_udp_and_icmp y service_traffic_limits. Velocidad máxima de bits de agregado de sesión: Vínculo superior 2 GbpsVelocidad máxima de bits de agregado de sesión: Vínculo descendente 2 Gbps5QI/QCI 9Nivel de prioridad de asignación y retención 9Funcionalidad de adelantamiento Seleccione May not preempt (No se puede adelantar). Vulnerabilidad de adelantamiento Seleccione Preferente. Tipo de sesión predeterminado Seleccione IPv4. Seleccione Agregar.

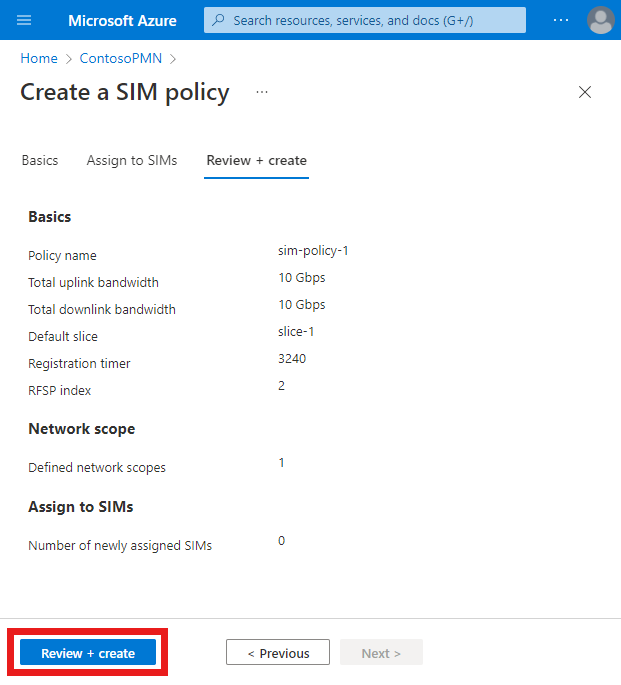

En la pestaña Configuración básica, seleccione Revisar y crear.

En la pestaña Revisar y crear, seleccione Revisar y crear.

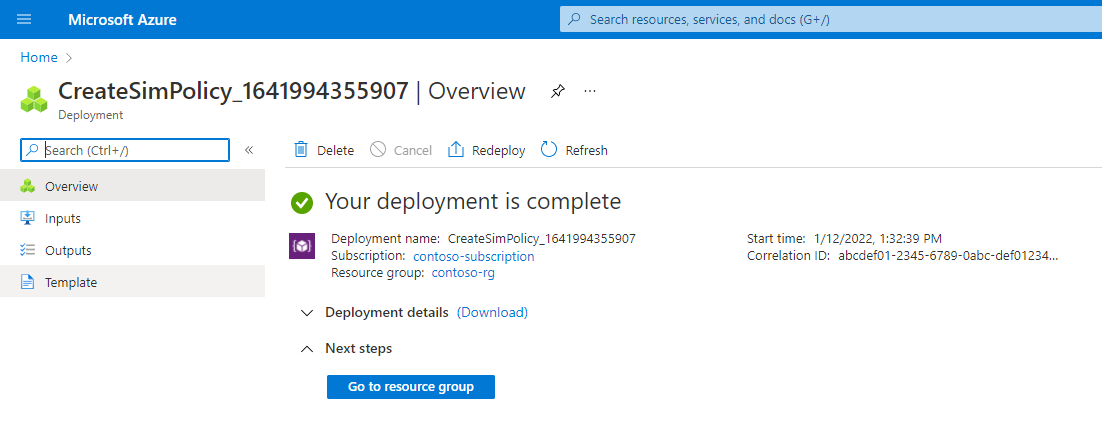

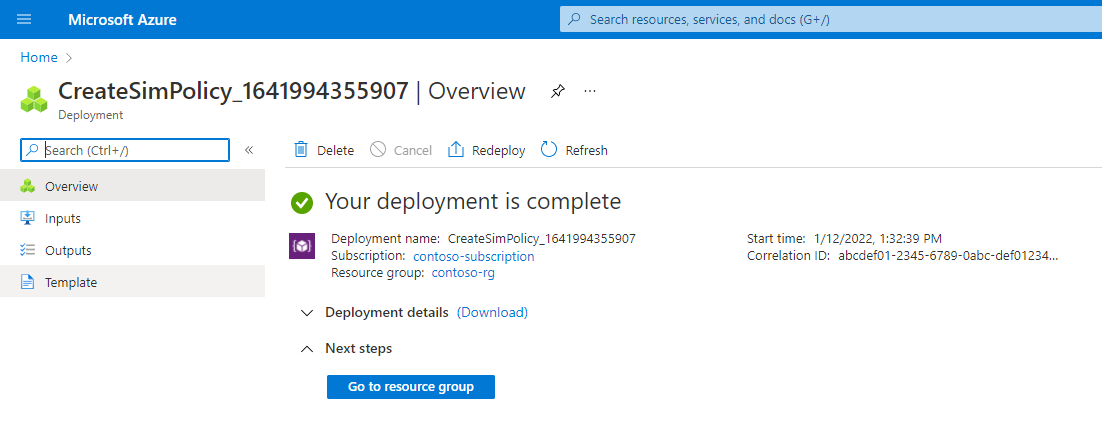

Azure Portal mostrará la siguiente pantalla de confirmación cuando se haya creado la directiva de SIM.

Seleccione Ir al grupo de recursos.

En el grupo de recursos que aparece, seleccione el recurso Mobile Network que representa la red móvil privada.

En el menú Recurso, seleccione Directivas de SIM.

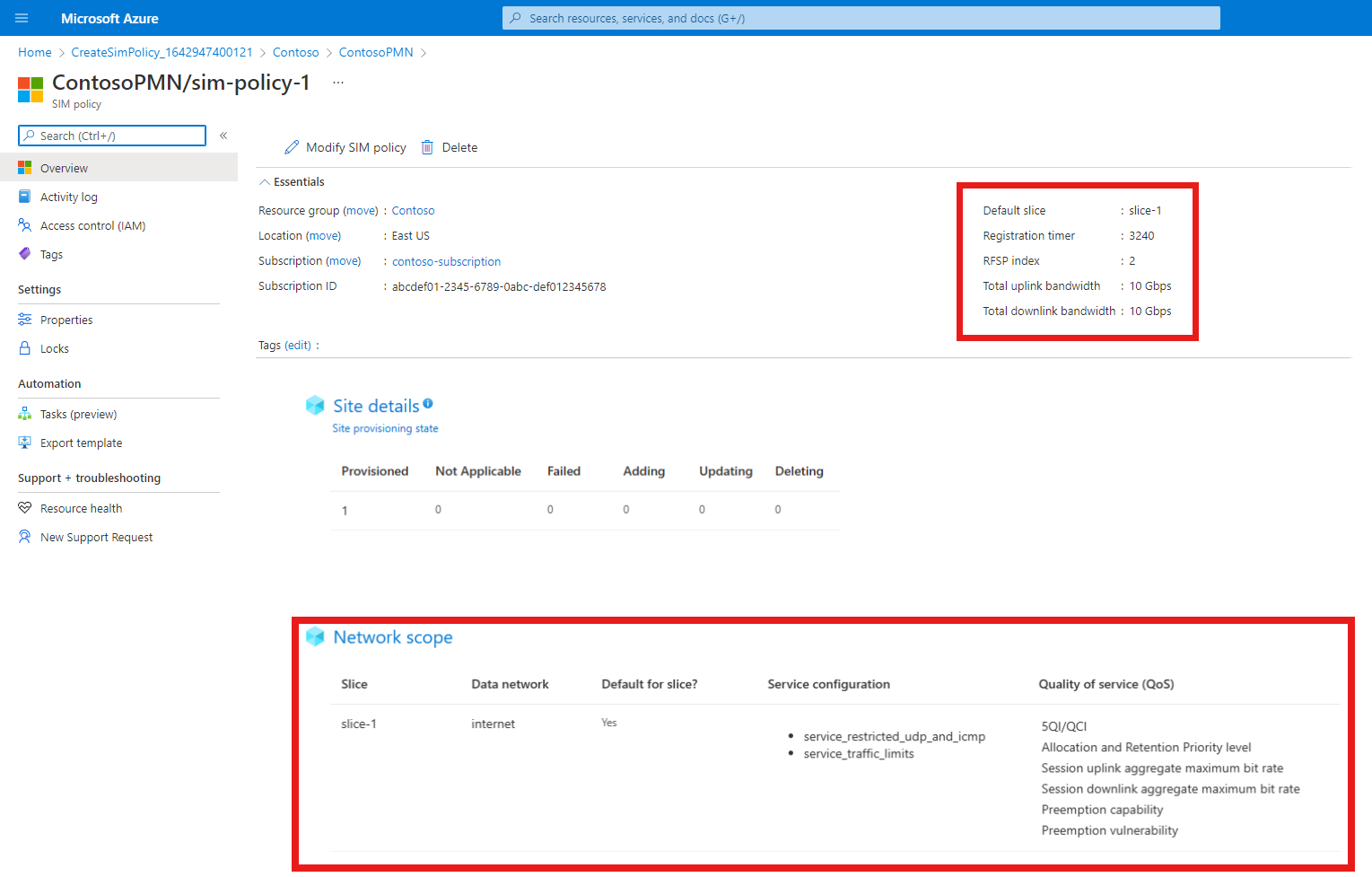

Seleccione sim-policy-1.

Compruebe que la configuración de la directiva de SIM es la esperada.

- La configuración de nivel superior de la directiva de SIM se muestra en el encabezado Información esencial.

- La configuración del ámbito de red se muestra en el encabezado Ámbito de red, incluidos los servicios configurados en Configuración del servicio y la calidad de servicio en Calidad de servicio (QoS).

Ahora se creará la otra directiva de SIM. Busque y seleccione el recurso Mobile Network que representa la red móvil privada para la que desea configurar un servicio.

En el menú Recurso, seleccione Directivas de SIM.

En la barra de comandos, seleccione Crear.

En Create a SIM policy (Crear una directiva de SIM), situado a la derecha, rellene los campos como se indica a continuación.

Campo Valor Nombre de directiva sim-policy-2Ancho de banda total permitido: Vínculo superior 10 GbpsAncho de banda total permitido: Vínculo descendente 10 GbpsSegmento predeterminado Seleccione el nombre del segmento de red. Temporizador de registro 3240Índice RFSP 2Seleccione Add a network scope (Agregar un ámbito de red).

En la hoja Add a network scope (Agregar un ámbito de red), rellene los campos como se indica a continuación.

Campo Valor Segmento Seleccione el segmento Predeterminado. Red de datos Seleccione cualquier red de datos a la que se conecta la red móvil privada. Configuración del servicio Seleccione service_blocking_udp_from_specific_sources y service_traffic_limits. Velocidad máxima de bits de agregado de sesión: Vínculo superior 2 GbpsVelocidad máxima de bits de agregado de sesión: Vínculo descendente 2 Gbps5QI/QCI 9Nivel de prioridad de asignación y retención 9Funcionalidad de adelantamiento Seleccione May not preempt (No se puede adelantar). Vulnerabilidad de adelantamiento Seleccione Preferente. Tipo de sesión predeterminado Seleccione IPv4. Seleccione Agregar.

En la pestaña Configuración básica, seleccione Revisar y crear.

En la pestaña de configuración Revisar y crear, seleccione Revisar y crear.

Azure Portal mostrará la siguiente pantalla de confirmación cuando se haya creado la directiva de SIM.

Seleccione Ir al grupo de recursos.

En el grupo de recursos que aparece, seleccione el recurso Mobile Network que representa la red móvil privada.

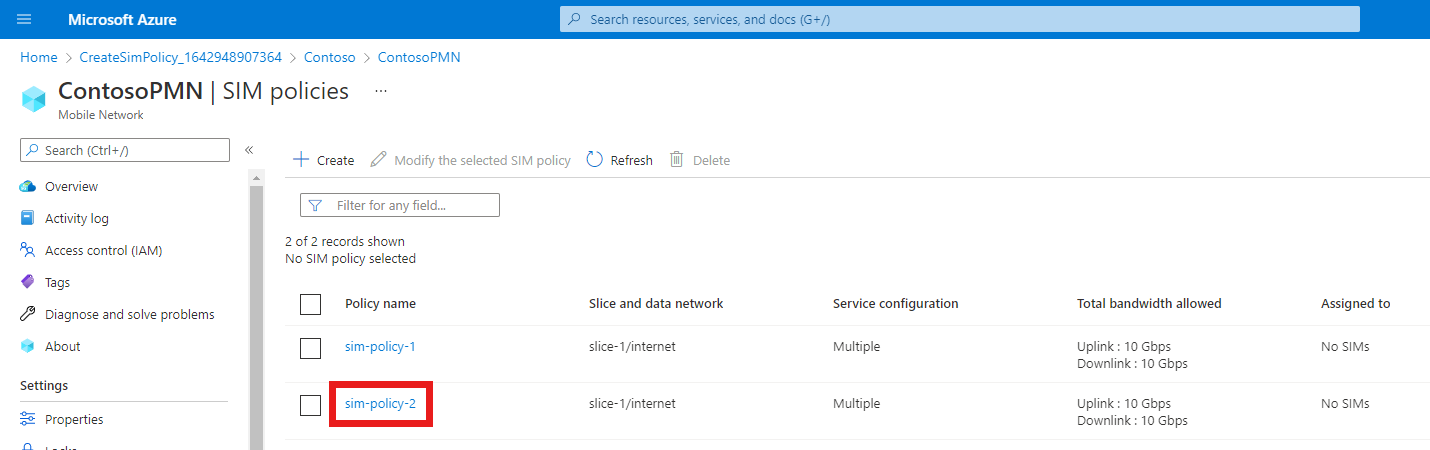

En el menú Recurso, seleccione Directivas de SIM.

Seleccione sim-policy-2.

Compruebe que la configuración de la directiva de SIM es la esperada.

- La configuración de nivel superior de la directiva de SIM se muestra en el encabezado Información esencial.

- La configuración del ámbito de red se muestra en el encabezado Ámbito de red, incluidos los servicios configurados en Configuración del servicio y la calidad de servicio en Calidad de servicio (QoS).

Aprovisionamiento de SIM

En este paso, se aprovisionarán dos SIM y se asignará una directiva de SIM a cada una. Esto permitirá que las SIM se conecten a la red móvil privada y reciban la directiva de QoS correcta.

Guarde el siguiente contenido como un archivo JSON y anote la ruta de acceso del archivo.

[ { "simName": "SIM1", "integratedCircuitCardIdentifier": "8912345678901234566", "internationalMobileSubscriberIdentity": "001019990010001", "authenticationKey": "00112233445566778899AABBCCDDEEFF", "operatorKeyCode": "63bfa50ee6523365ff14c1f45f88737d", "deviceType": "Cellphone" }, { "simName": "SIM2", "integratedCircuitCardIdentifier": "8922345678901234567", "internationalMobileSubscriberIdentity": "001019990010002", "authenticationKey": "11112233445566778899AABBCCDDEEFF", "operatorKeyCode": "63bfa50ee6523365ff14c1f45f88738d", "deviceType": "Sensor" } ]Busque y seleccione el recurso de red móvil que representa la red móvil privada.

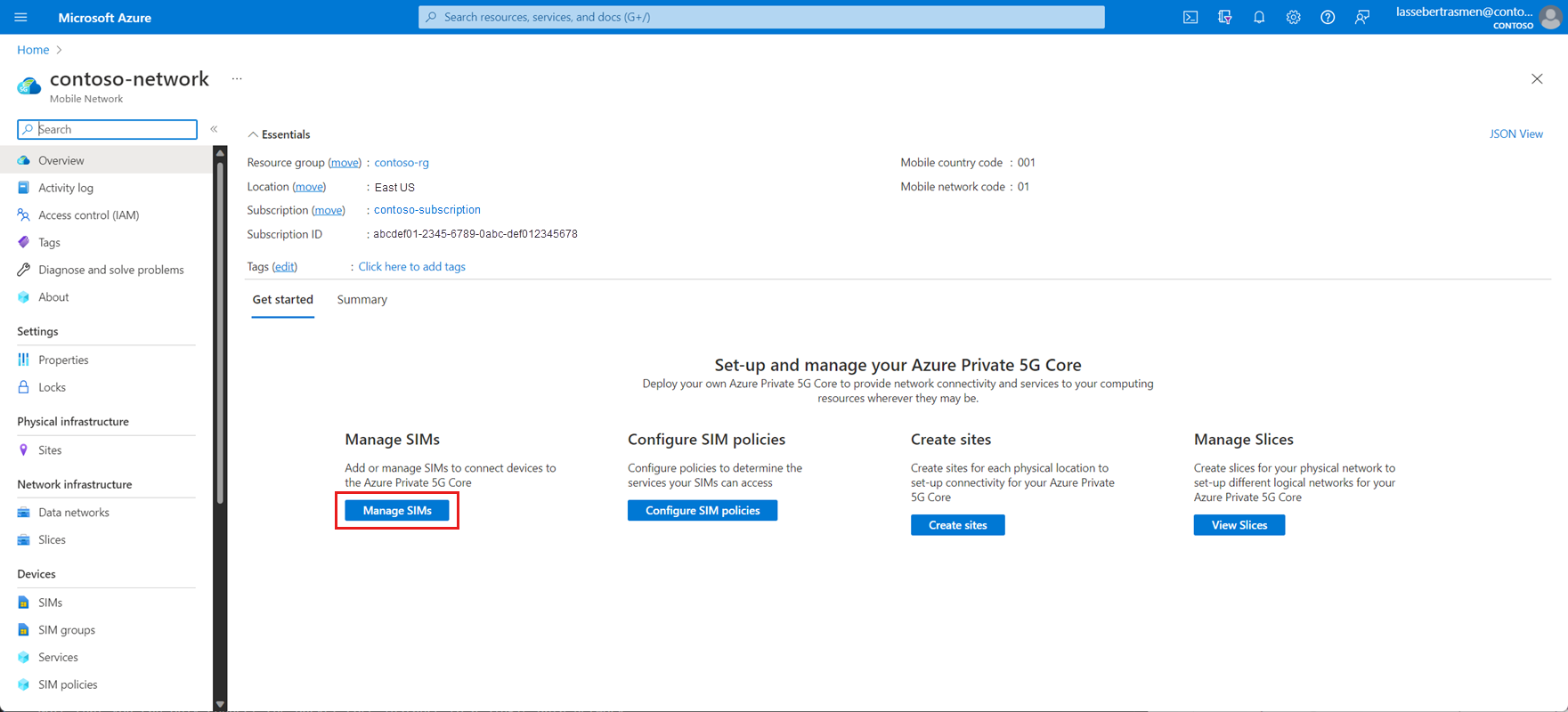

Seleccione Manage SIMs (Administrar SIM).

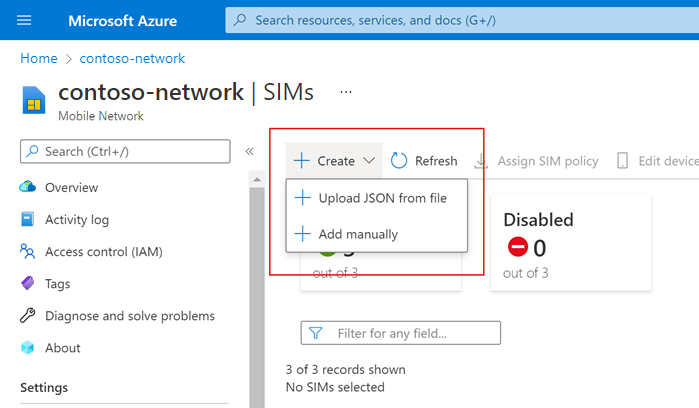

Seleccione Crear y, a continuación, Upload JSON from file (Cargar JSON desde un archivo).

Seleccione Texto no cifrado como el tipo de archivo.

Seleccione Examinar y, a continuación, seleccione el archivo JSON que creó al principio de este paso.

En Nombre del grupo SIM, seleccione Crear nuevo y, a continuación, escriba SIMGroup1 en el campo que aparezca.

Seleccione Agregar.

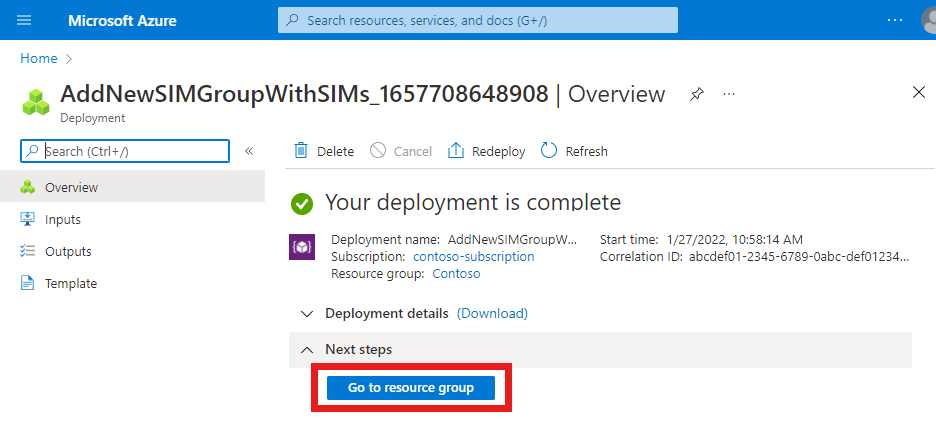

Azure Portal comenzará a implementar el grupo SIM y las SIM. Cuando se complete la implementación, seleccione Go to resource group (Ir al grupo de recursos).

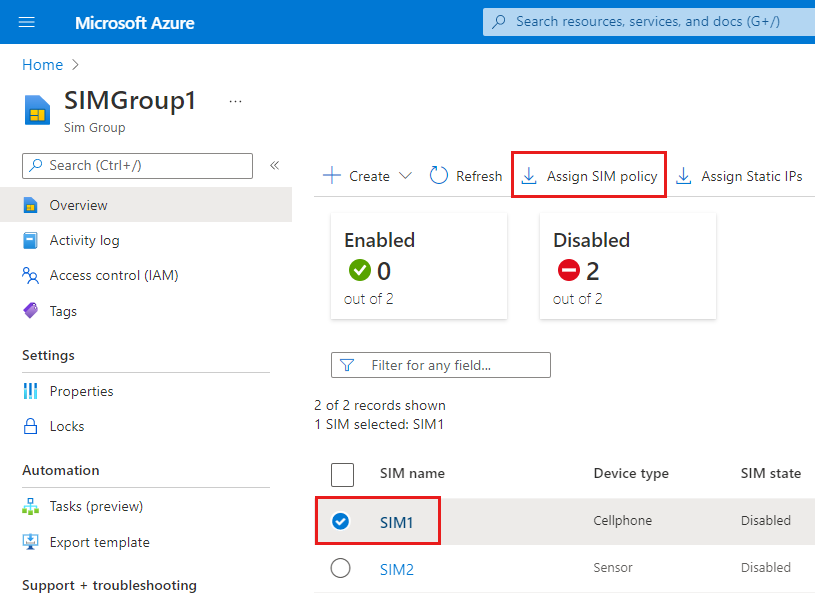

En el grupo de recursos que aparece, seleccione el recurso SIMGroup1 que acaba de crear. A continuación, verá los nuevos SIM en el grupo SIM.

Active la casilla situada junto a SIM1.

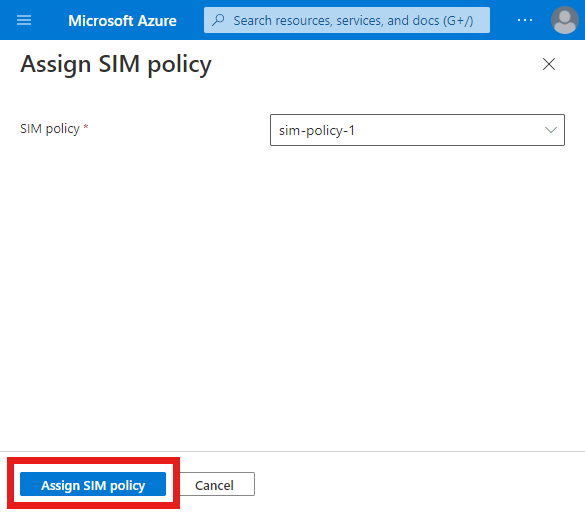

En la barra de comandos, seleccione Assign SIM policy (Asignar directiva de SIM).

En Assign SIM policy (Asignar directiva de SIM, situado a la derecha, establezca el campo SIM policy (Directiva de SIM) en sim-policy-1.

Seleccione Assign SIM policy (Asignar directiva de SIM).

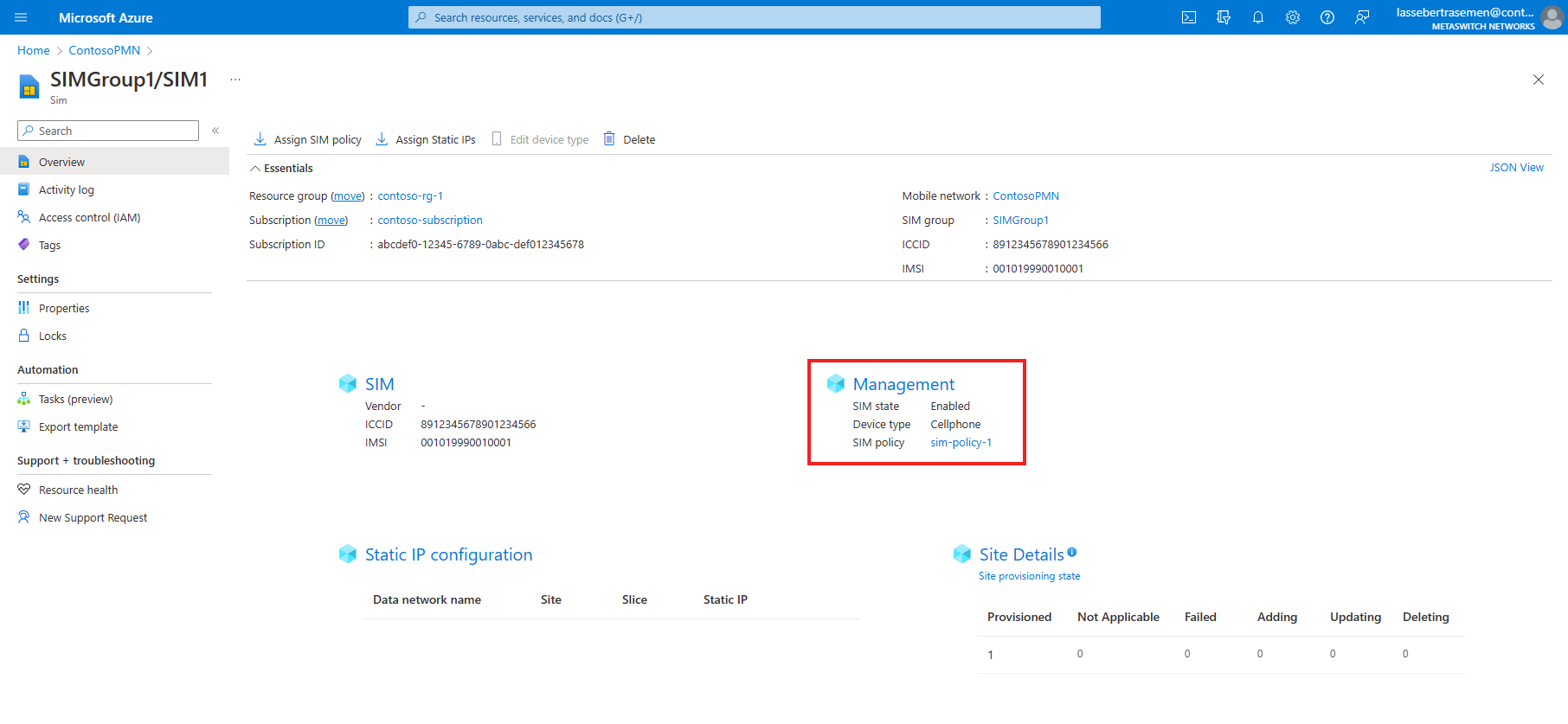

Una vez finalizada la implementación, seleccione Ir al recurso.

Compruebe el campo SIM policy (Directiva de SIM) en la sección Administración para confirmar que se ha asignado correctamente sim-policy-1.

En el campo Grupo SIM, en Essentials, seleccione SIMGroup1 para volver al grupo SIM.

Active la casilla situada junto a SIM2.

En la barra de comandos, seleccione Assign SIM policy (Asignar directiva de SIM).

En Assign SIM policy (Asignar directiva de SIM, situado a la derecha, establezca el campo SIM policy (Directiva de SIM) en sim-policy-2.

Seleccione el botón Assign SIM policy (Asignar directiva de SIM).

Una vez finalizada la implementación, seleccione Ir al recurso.

Compruebe el campo SIM policy (Directiva de SIM) en la sección Administración para confirmar que se ha asignado correctamente sim-policy-2.

Ahora ha aprovisionado dos SIM y ha asignado a cada una de ellas una directiva de SIM diferente. Cada una de estas directivas de SIM proporciona acceso a un conjunto diferente de servicios.

Limpieza de recursos

Ahora puede eliminar todos los recursos que hemos creado durante este tutorial.

- Busque y seleccione el recurso de red móvil que representa la red móvil privada.

- En el menú Recursos, seleccione Grupos SIM.

- Active las casillas situadas junto a SIMGroup1 y seleccione Eliminar en la barra de Comandos.

- Seleccione Eliminar para confirmar su elección.

- Una vez que se haya eliminado el grupo SIM, seleccione SIM policies (Directivas de SIM) en el menú Recursos.

- Active las casillas situadas junto a sim-policy-1 y sim-policy-2 y, a continuación, seleccione Eliminar en la barra de comandos.

- Seleccione Eliminar para confirmar su elección.

- Una vez que se hayan eliminado las directivas de SIM, seleccione Servicios en el menú Recursos.

- Active las casillas situadas junto a service_unrestricted_udp_and_icmp, service_blocking_udp_from_specific_sources y service_traffic_limits y, a continuación, seleccione Eliminar en la barra de comandos.

- Seleccione Eliminar para confirmar su elección.

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de