Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Un punto de conexión privado de Azure es una interfaz de red que nos conecta de forma privada y segura a un servicio por medio de la tecnología Azure Private Link. Los puntos de conexión privados emplean una dirección IP privada de la red virtual, lo que hace que el servicio se incluya en la red virtual. El servicio podría ser un servicio de Azure como Azure Storage, Azure Cosmos DB, SQL, etc. o su propio servicio Private Link. En este artículo se describen los escenarios de configuración de DNS de punto de conexión privado de Azure.

Para conocer la configuración de la zona DNS privada para los servicios de Azure que admiten un punto de conexión privado, consulte Valores de zona DNS privada de punto de conexión privado de Azure.

Escenarios de configuración de DNS

El FQDN de los servicios se resuelve automáticamente en una dirección IP pública. Para resolver la dirección IP privada del punto de conexión privado, cambie la configuración de DNS.

DNS es un componente fundamental para que la aplicación funcione correctamente al resolver de forma correcta la dirección IP del punto de conexión privado.

En función de sus preferencias, los siguientes escenarios están disponibles para la resolución DNS integrada:

Cargas de trabajo de red virtual emparejadas sin Azure Private Resolver

Azure Private Resolver para red virtual y cargas de trabajo locales

Cargas de trabajo de red virtual sin Azure Private Resolver

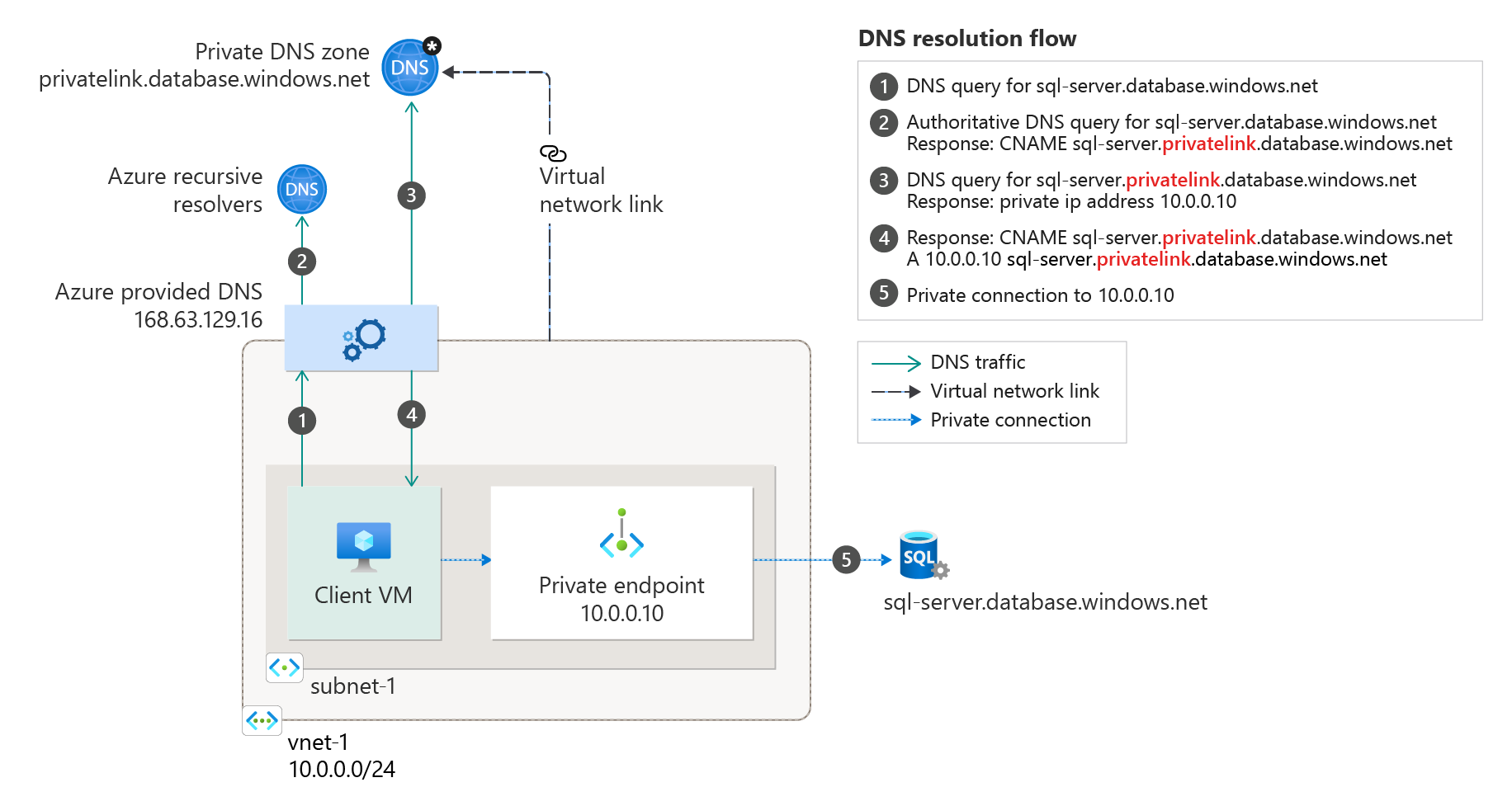

Esta configuración es adecuada para cargas de trabajo de red virtual sin un servidor DNS personalizado. En este escenario, el cliente consulta la dirección IP del punto de conexión privado en el servicio DNS proporcionado de Azure 168.63.129.16. Azure DNS es responsable de la resolución DNS de las zonas DNS privadas.

Nota:

En este escenario se usa la zona DNS privada recomendada de Azure SQL Database. En el caso de otros servicios, puede ajustar el modelo mediante la siguiente referencia: Configuración de zonas DNS de los servicios de Azure.

Para realizar la configuración correctamente, necesitaría los siguientes recursos:

Red virtual de cliente

Zona de DNS privado privatelink.database.windows.net con registro tipo A

Información del punto de conexión privado (nombre del registro FQDN y dirección IP privada)

En la captura de pantalla siguiente se muestra la secuencia de la resolución DNS de cargas de trabajo de red virtual que usan la zona DNS privada:

Cargas de trabajo de red virtual emparejadas sin Azure Private Resolver

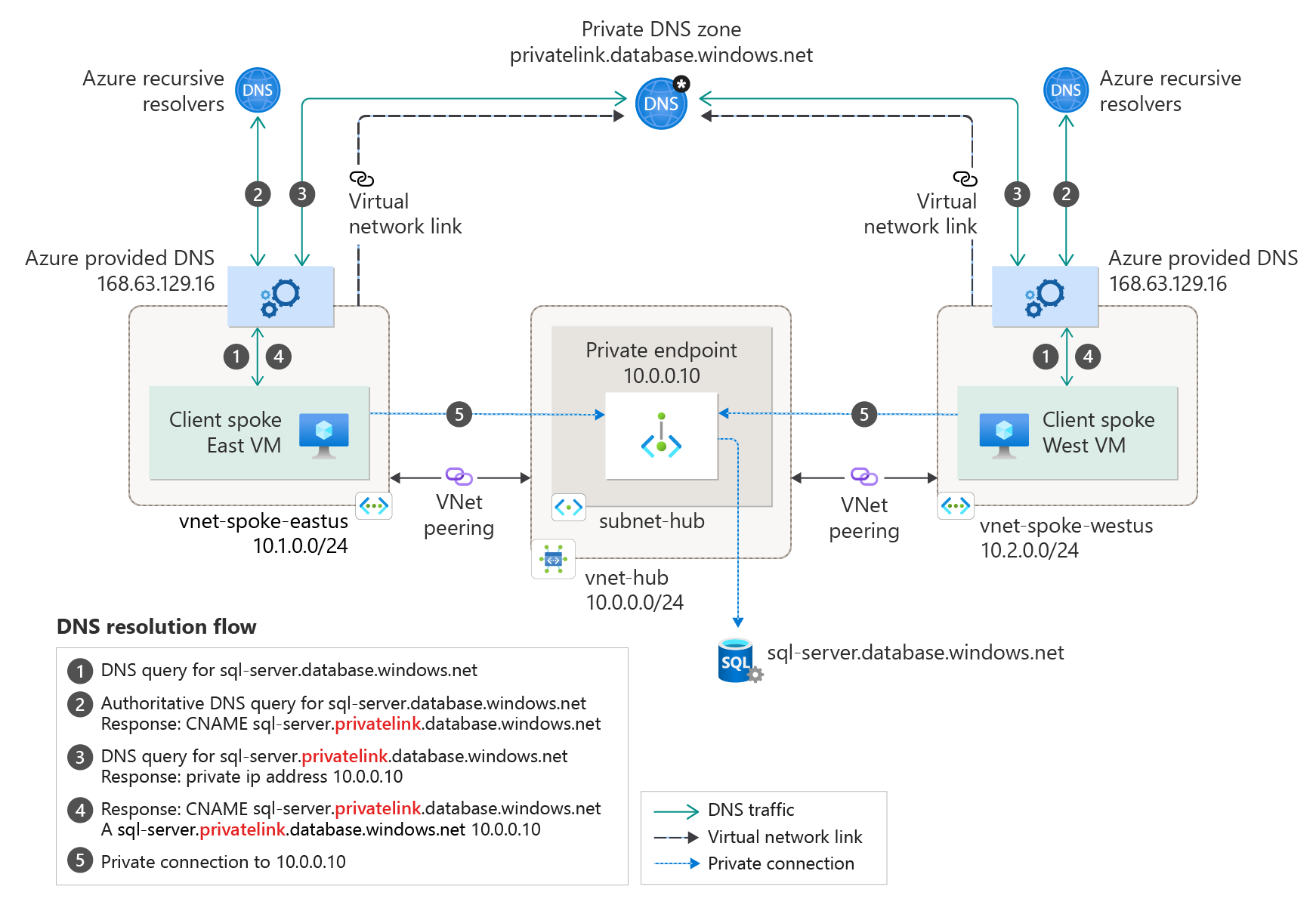

Este modelo se puede extender a redes virtuales del mismo nivel asociadas al mismo punto de conexión privado. Agregue nuevos vínculos de red virtual a la zona DNS privada de todas las redes virtuales del mismo nivel.

Importante

Se requiere una única zona DNS privada para esta configuración. La creación de varias zonas con el mismo nombre para diferentes redes virtuales necesitaría operaciones manuales para combinar los registros de DNS.

Si usa un punto de conexión privado en un modelo de tipo hub-and-spoke de una suscripción diferente o incluso dentro de la misma suscripción, vincule las mismas zonas DNS privadas a todas las redes virtuales de tipo hub-and-spoke que contienen clientes que necesitan la resolución DNS de las zonas.

En este escenario hay una topología de red de centro y radio. Las redes de radio comparten un punto de conexión privado. Las redes virtuales de radio están vinculadas a la misma zona DNS privada.

Azure Private Resolver para cargas de trabajo locales

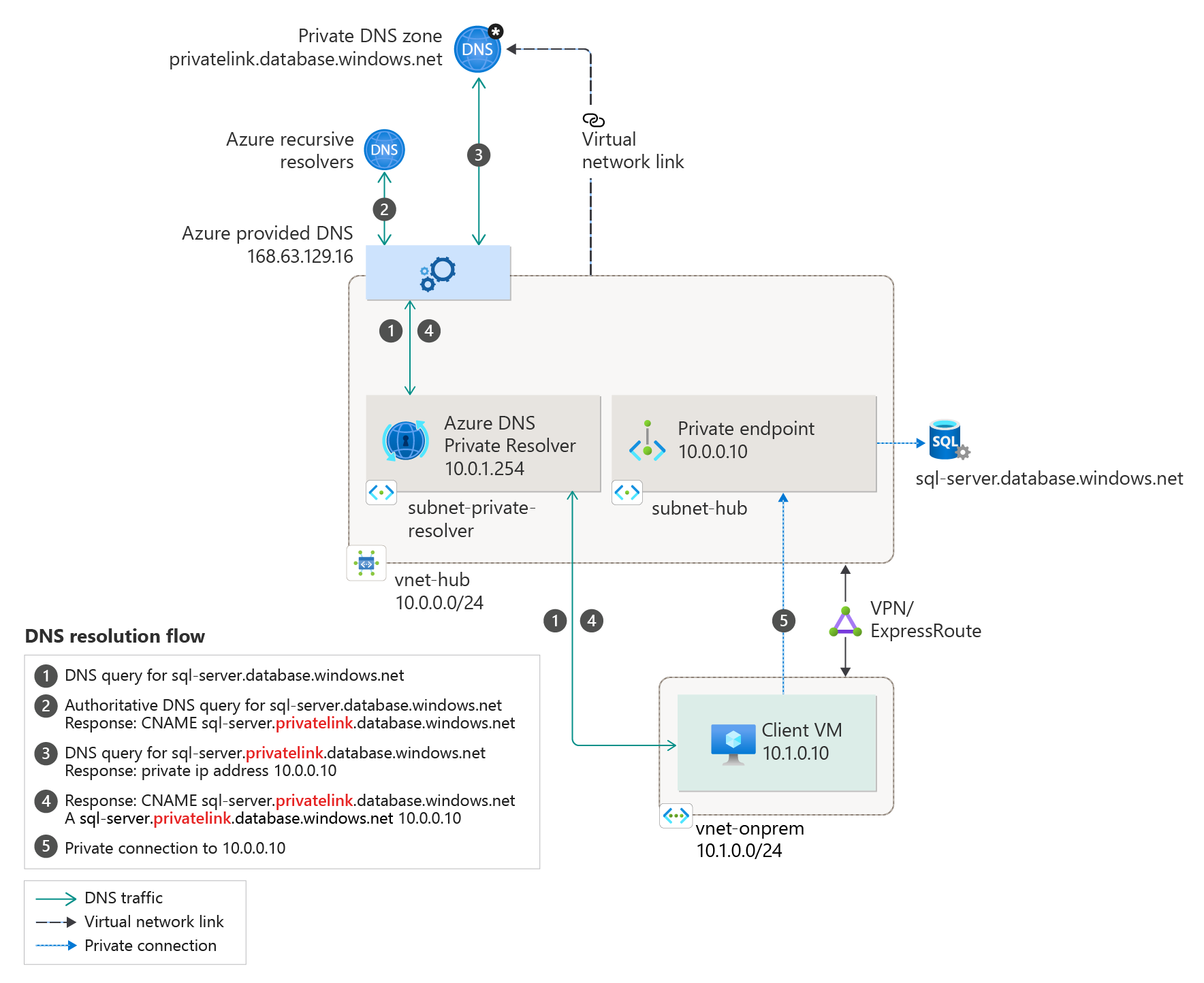

En el caso de cargas de trabajo locales para resolver el FQDN de un punto de conexión privado, use Azure Private Resolver para resolver la zona DNS pública del servicio Azure en Azure. Azure Private Resolver es un servicio administrado de Azure que puede resolver consultas de DNS sin necesidad de que una máquina virtual actúe como reenviador DNS.

El escenario siguiente es para una red local configurada para usar una resolución privada de Azure. El solucionador privado reenvía la solicitud del punto de conexión privado a Azure DNS.

Nota:

En este escenario se usa la zona DNS privada recomendada de Azure SQL Database. Para otros servicios, puede ajustar el modelo usando la siguiente referencia: Valores de la zona DNS de los servicios de Azure.

Los siguientes recursos son necesarios para una configuración adecuada:

Red local

Red virtual conectada al entorno local

Zonas DNS privadas privatelink.database.windows.net con registro de tipo A

Información del punto de conexión privado (nombre del registro FQDN y dirección IP privada)

En el diagrama siguiente se muestra la secuencia de la resolución DNS desde una red local. La configuración usa una resolución privada implementada en Azure. Es una zona DNS privada vinculada a una red virtual la que efectúa la resolución:

Azure Private Resolver con reenviador de DNS local

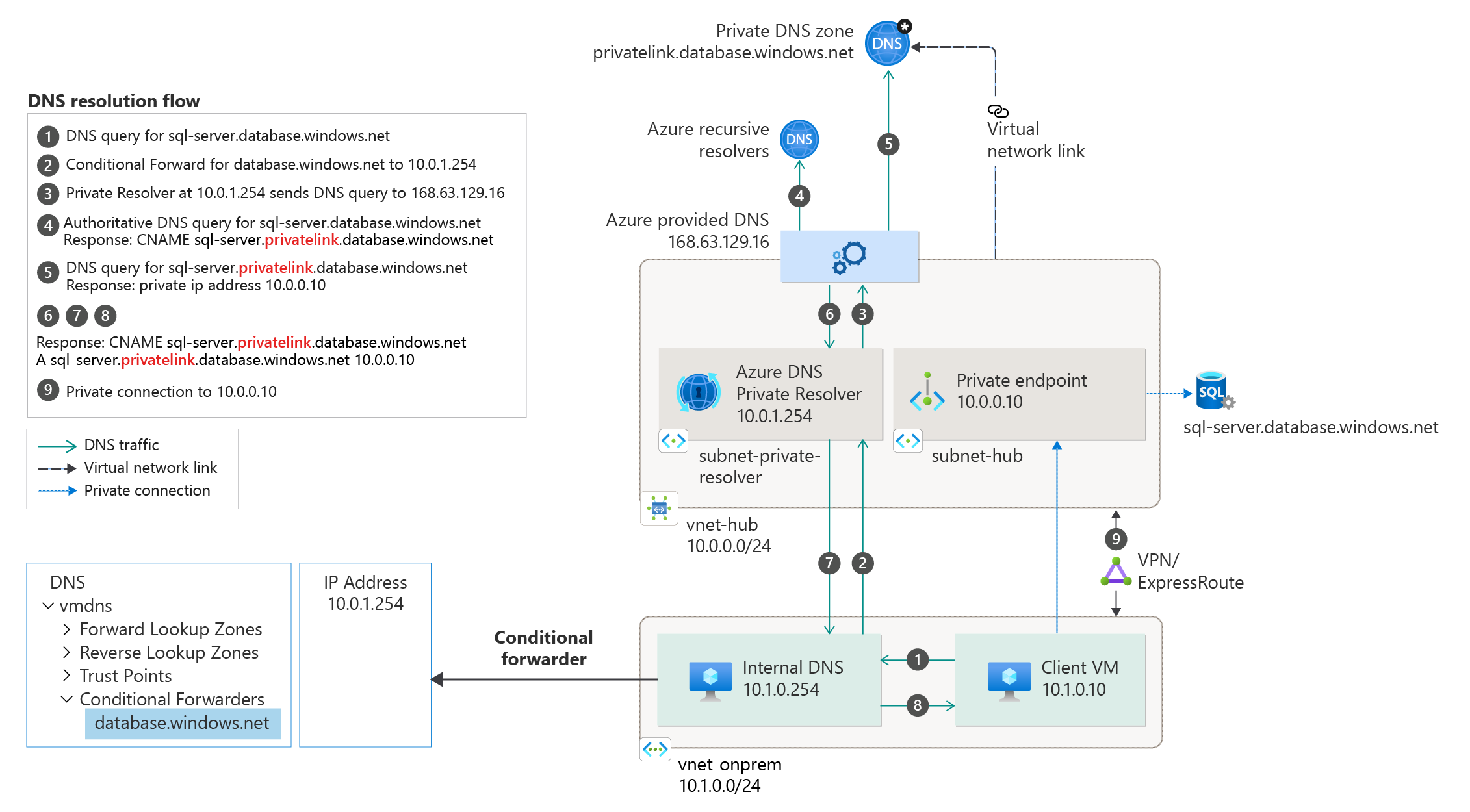

Esta configuración se puede extender para una red local que ya cuenta con una solución DNS.

La solución DNS local está configurada para reenviar el tráfico DNS a Azure DNS por medio de un reenviador condicional. El reenviador condicional hace referencia al Private Resolver implementado en Azure.

Nota:

En este escenario se usa la zona DNS privada recomendada de Azure SQL Database. Para otros servicios, puede ajustar el modelo usando la siguiente referencia: Valores de la zona DNS de los servicios de Azure

Para realizar la configuración correctamente, necesitaría los siguientes recursos:

Red local con una solución DNS personalizada

Red virtual conectada al entorno local

Zonas DNS privadas privatelink.database.windows.net con registro de tipo A

Información del punto de conexión privado (nombre del registro FQDN y dirección IP privada)

En el diagrama siguiente se muestra la resolución DNS desde una red local. La resolución DNS se reenvía de forma condicional a Azure. Es una zona DNS privada vinculada a una red virtual la que efectúa la resolución.

Importante

El reenvío condicional debe realizarse en el reenviador de zona DNS pública. Por ejemplo, database.windows.net en lugar de privatelink.database.windows.net.

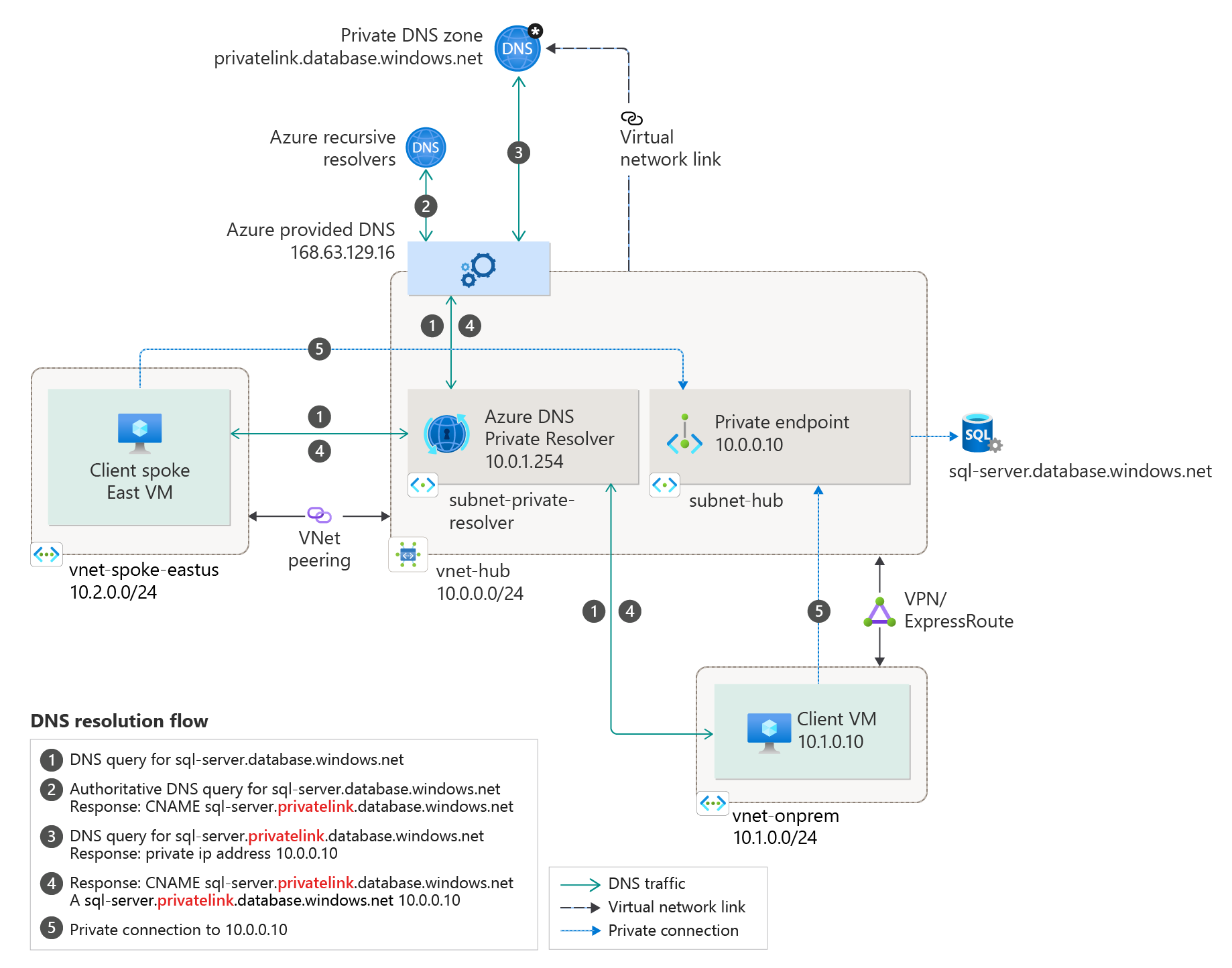

Azure Private Resolver para red virtual y cargas de trabajo locales

En el caso de cargas de trabajo que acceden a un punto de conexión privado desde redes virtuales y locales, use Azure Private Resolver para resolver la zona DNS pública del servicio de Azure implementada en Azure.

El escenario siguiente es para una red local con redes virtuales en Azure. Ambas redes acceden al punto de conexión privado ubicado en una red de centro de conectividad compartida.

El resolvedor DNS privado se encarga de resolver todas las consultas de DNS a través del servicio DNS proporcionado por Azure 168.63.129.16.

Importante

Se requiere una única zona DNS privada para esta configuración. Todas las conexiones de cliente realizadas desde las redes virtuales emparejadas locales deben usar también la misma zona DNS privada.

Nota:

En este escenario se usa la zona DNS privada recomendada de Azure SQL Database. En el caso de otros servicios, puede ajustar el modelo mediante la siguiente referencia: Configuración de zonas DNS de los servicios de Azure.

Para realizar la configuración correctamente, necesitaría los siguientes recursos:

Red local

Red virtual conectada al entorno local

Resolución privada de Azure

Zonas DNS privadas privatelink.database.windows.net con registro de tipo A

Información del punto de conexión privado (nombre del registro FQDN y dirección IP privada)

En el diagrama siguiente se muestra la resolución DNS de las redes locales y las virtuales. La resolución usa Azure Private Resolver.

Es una zona DNS privada vinculada a una red virtual la que efectúa la resolución:

Grupo de zonas DNS privadas

Si decide integrar el punto de conexión privado con una zona DNS privada, también se crea un grupo de zonas DNS privadas. El grupo de zonas DNS tiene una asociación sólida entre la zona DNS privada y el punto de conexión privado. Ayuda a administrar los registros de la zona DNS privada cuando hay una actualización en el punto de conexión privado. Por ejemplo, al agregar o quitar regiones, la zona DNS privada se actualiza automáticamente con el número correcto de registros.

Anteriormente, los registros DNS del punto de conexión privado se creaban a través de scripting (se recuperaba cierta información sobre el punto de conexión privado y se agregaba en la zona DNS). Con el grupo de zonas DNS, no es necesario escribir ninguna línea adicional de la CLI o PowerShell para cada zona DNS. Además, al eliminar el punto de conexión privado, también se eliminarán todos los registros DNS del grupo de zonas DNS.

En una topología en estrella tipo hub-and-spoke, un escenario común permite la creación de zonas DNS privadas solo una vez en el centro. Esta configuración permite que los radios se registren en él, en lugar de crear zonas diferentes en cada radio.

Nota:

- Cada grupo de zonas DNS puede admitir hasta cinco zonas DNS.

- No se admite la adición de varios grupos de zonas DNS a un único punto de conexión privado.

- Las operaciones de eliminación y actualización de los registros DNS se pueden ver mediante Azure Traffic Manager y DNS. Se trata de una operación de plataforma normal necesaria para administrar los registros DNS.