Aprovisionamiento del acceso de lectura a Azure Storage mediante directivas de propietario de datos de Microsoft Purview (versión preliminar)

Importante

Esta característica está actualmente en versión preliminar. Los Términos de uso complementarios para las versiones preliminares de Microsoft Azure incluyen términos legales adicionales que se aplican a las características de Azure que están en versión beta, en versión preliminar o que aún no se han publicado en disponibilidad general.

Las directivas de propietario de datos son un tipo de directivas de acceso de Microsoft Purview. Le permiten administrar el acceso a los datos de usuario en los orígenes que se han registrado para la administración de uso de datos en Microsoft Purview. Estas directivas se pueden crear directamente en el portal de gobernanza de Microsoft Purview y, después de publicarlas, el origen de datos las aplica.

En esta guía se explica cómo un propietario de datos puede delegar en la administración de Microsoft Purview del acceso a los conjuntos de datos de Azure Storage. Actualmente, se admiten estos dos orígenes de Azure Storage:

- Almacenamiento de blobs

- Azure Data Lake Storage (ADLS) Gen2

Requisitos previos

Una cuenta de Azure con una suscripción activa. Cree una cuenta de forma gratuita.

Una cuenta de Microsoft Purview nueva o existente. Siga esta guía de inicio rápido para crear una.

Compatibilidad con regiones

- Se admiten todas las regiones de Microsoft Purview .

- Las cuentas de almacenamiento de las siguientes regiones se admiten sin necesidad de configuración adicional. Sin embargo, no se admiten cuentas de almacenamiento con redundancia de zona (ZRS).

- Este de EE. UU.

- Este de EE. UU. 2

- Centro y Sur de EE. UU.

- Oeste de EE. UU. 2

- Centro de Canadá

- Norte de Europa

- Oeste de Europa

- Centro de Francia

- Sur de Reino Unido

- Sudeste de Asia

- Este de Australia

- Las cuentas de almacenamiento de otras regiones de la nube pública se admiten después de establecer la marca de característica AllowPurviewPolicyEnforcement, como se describe en la sección siguiente. Se admiten las cuentas de almacenamiento de ZRS recién creadas, si se crean después de establecer la marca de característica AllowPurviewPolicyEnforcement.

Si es necesario, puede crear una nueva cuenta de Almacenamiento siguiendo esta guía.

Configuración de la suscripción donde reside la cuenta de Azure Storage para las directivas de Microsoft Purview

Este paso solo es necesario en determinadas regiones (consulte la sección anterior). Para permitir que Microsoft Purview administre directivas para una o varias cuentas de Azure Storage, ejecute los siguientes comandos de PowerShell en la suscripción donde implementará la cuenta de Azure Storage. Estos comandos de PowerShell permitirán a Microsoft Purview administrar directivas en todas las cuentas de Azure Storage de esa suscripción.

Si ejecuta estos comandos localmente, asegúrese de ejecutar PowerShell como administrador. Como alternativa, puede usar azure Cloud Shell en el Azure Portal: https://shell.azure.com.

# Install the Az module

Install-Module -Name Az -Scope CurrentUser -Repository PSGallery -Force

# Login into the subscription

Connect-AzAccount -Subscription <SubscriptionID>

# Register the feature

Register-AzProviderFeature -FeatureName AllowPurviewPolicyEnforcement -ProviderNamespace Microsoft.Storage

Si la salida del último comando muestra RegistrationState como Registrado, la suscripción está habilitada para las directivas de acceso. Si la salida es Registrar, espere al menos 10 minutos y vuelva a intentar el comando. No continúe a menos que RegistrationState se muestre como Registrado.

Configuración de Microsoft Purview

Registro del origen de datos en Microsoft Purview

Para poder crear una directiva en Microsoft Purview para un recurso de datos, debe registrar ese recurso de datos en Microsoft Purview Studio. Encontrará las instrucciones relacionadas con el registro del recurso de datos más adelante en esta guía.

Nota:

Las directivas de Microsoft Purview se basan en la ruta de acceso de ARM del recurso de datos. Si un recurso de datos se mueve a un nuevo grupo de recursos o una suscripción, deberá anular su registro y volver a registrarse en Microsoft Purview.

Configuración de permisos para habilitar la administración de uso de datos en el origen de datos

Una vez registrado un recurso, pero antes de que se pueda crear una directiva en Microsoft Purview para ese recurso, debe configurar los permisos. Se necesita un conjunto de permisos para habilitar la administración de uso de datos. Esto se aplica a orígenes de datos, grupos de recursos o suscripciones. Para habilitar la administración de uso de datos, debe tener privilegios específicos de Administración de identidades y acceso (IAM) en el recurso, así como privilegios específicos de Microsoft Purview:

Debe tener una de las siguientes combinaciones de roles de IAM en la ruta de acceso de Azure Resource Manager del recurso o en cualquier elemento primario del mismo (es decir, mediante la herencia de permisos de IAM):

- Propietario de IAM

- Colaborador de IAM y administrador de acceso de usuarios de IAM

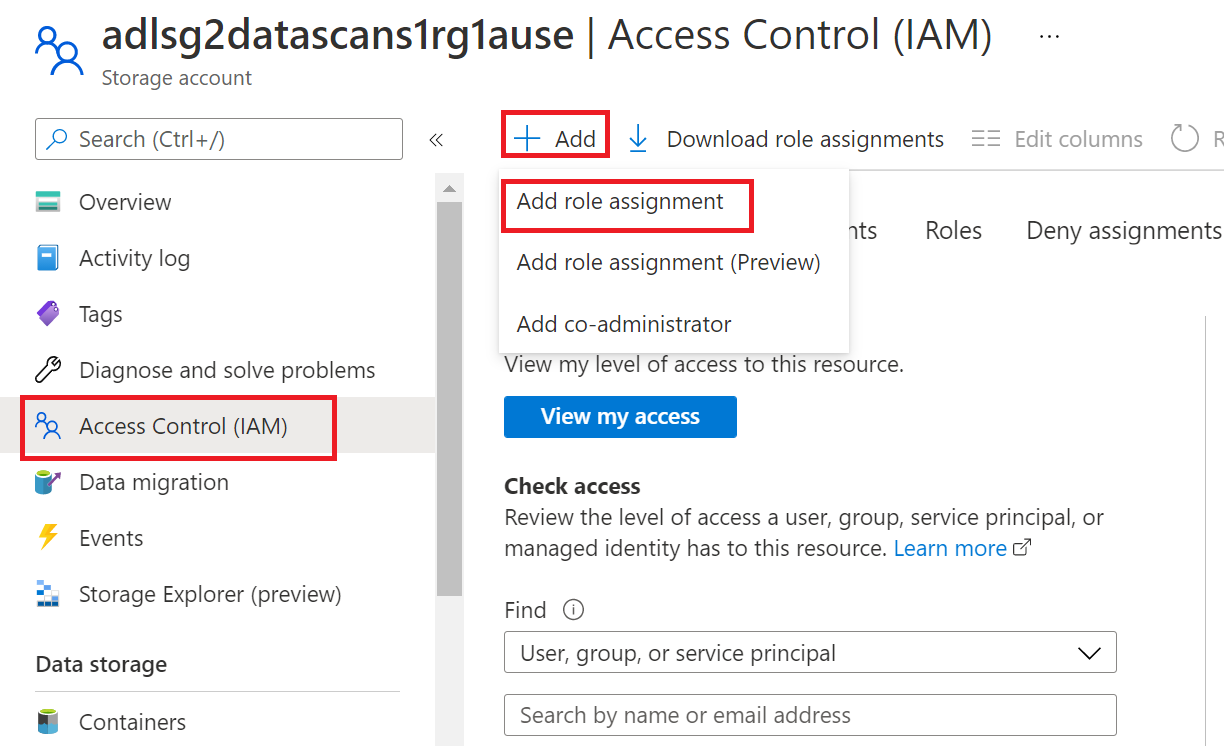

Para configurar permisos de control de acceso basado en rol (RBAC) de Azure, siga esta guía. En la captura de pantalla siguiente se muestra cómo acceder a la sección Access Control de la Azure Portal para que el recurso de datos agregue una asignación de roles.

Nota:

El rol Propietario de IAM para un recurso de datos se puede heredar de un grupo de recursos primario, una suscripción o un grupo de administración de suscripciones. Compruebe qué usuarios, grupos y entidades de servicio de Azure AD contienen o heredan el rol propietario de IAM para el recurso.

También debe tener el rol de administrador de origen de datos de Microsoft Purview para la colección o una colección primaria (si la herencia está habilitada). Para obtener más información, consulte la guía sobre la administración de asignaciones de roles de Microsoft Purview.

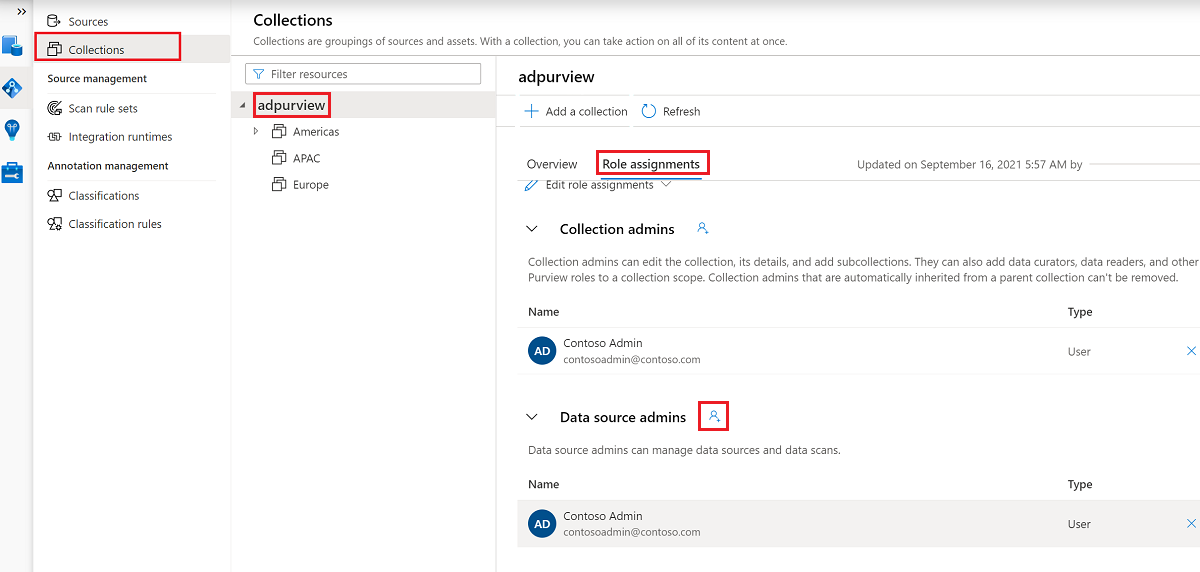

En la captura de pantalla siguiente se muestra cómo asignar el rol de administrador de origen de datos en el nivel de colección raíz.

Configuración de permisos de Microsoft Purview para crear, actualizar o eliminar directivas de acceso

Para crear, actualizar o eliminar directivas, debe obtener el rol de autor de directivas en Microsoft Purview en el nivel de colección raíz:

- El rol de autor de directivas puede crear, actualizar y eliminar directivas de DevOps y propietario de datos.

- El rol de autor de directivas puede eliminar directivas de acceso de autoservicio.

Para obtener más información sobre cómo administrar asignaciones de roles de Microsoft Purview, consulte Creación y administración de colecciones en el Mapa de datos de Microsoft Purview.

Nota:

El rol de autor de directiva debe configurarse en el nivel de colección raíz.

Además, para buscar fácilmente usuarios o grupos de Azure AD al crear o actualizar el asunto de una directiva, puede beneficiarse en gran medida de obtener el permiso Lectores de directorio en Azure AD. Se trata de un permiso común para los usuarios de un inquilino de Azure. Sin el permiso Lector de directorios, el autor de la directiva tendrá que escribir el nombre de usuario completo o el correo electrónico de todas las entidades de seguridad incluidas en el asunto de una directiva de datos.

Configuración de permisos de Microsoft Purview para publicar directivas de propietario de datos

Las directivas de propietario de datos permiten comprobaciones y saldos si asigna los roles de autor de directiva de Microsoft Purview y Administrador de origen de datos a diferentes personas de la organización. Antes de que se aplique una directiva de propietario de datos, una segunda persona (administrador del origen de datos) debe revisarla y aprobarla explícitamente publicándola. Esto no se aplica a las directivas de acceso de DevOps o autoservicio, ya que la publicación es automática para ellas cuando se crean o actualizan esas directivas.

Para publicar una directiva de propietario de datos, debe obtener el rol Administrador del origen de datos en Microsoft Purview en el nivel de recopilación raíz.

Para obtener más información sobre cómo administrar asignaciones de roles de Microsoft Purview, consulte Creación y administración de colecciones en el Mapa de datos de Microsoft Purview.

Nota:

Para publicar directivas de propietario de datos, el rol de administrador del origen de datos debe configurarse en el nivel de recopilación raíz.

Delegar la responsabilidad de aprovisionamiento de acceso a roles en Microsoft Purview

Una vez habilitado un recurso para la administración de uso de datos, cualquier usuario de Microsoft Purview con el rol Autor de directiva en el nivel de recopilación raíz puede aprovisionar el acceso a ese origen de datos desde Microsoft Purview.

Nota:

Cualquier administrador de colección raíz de Microsoft Purview puede asignar nuevos usuarios a roles de autor de directiva raíz. Cualquier administrador de recopilación puede asignar nuevos usuarios a un rol de administrador de origen de datos en la colección. Minimice y examine cuidadosamente a los usuarios que tienen roles de administrador de Microsoft Purview Collection, administrador de origen de datos o autor de directivas .

Si se elimina una cuenta de Microsoft Purview con directivas publicadas, dichas directivas dejarán de aplicarse en un período de tiempo que depende del origen de datos específico. Este cambio puede tener implicaciones en la disponibilidad de acceso a datos y seguridad. Los roles Colaborador y Propietario de IAM pueden eliminar cuentas de Microsoft Purview. Para comprobar estos permisos, vaya a la sección Control de acceso (IAM) de su cuenta de Microsoft Purview y seleccione Asignaciones de roles. También puede usar un bloqueo para evitar que la cuenta de Microsoft Purview se elimine mediante bloqueos de Resource Manager.

Registro de los orígenes de datos en Microsoft Purview para la administración de uso de datos

Los recursos de Azure Storage deben registrarse primero con Microsoft Purview para definir posteriormente las directivas de acceso.

Para registrar los recursos, siga las secciones Requisitos previos y Registro de estas guías:

Registro y examen de Blob de Azure Storage: Microsoft Purview

Registro y examen de Azure Data Lake Storage (ADLS) Gen2: Microsoft Purview

Después de registrar los recursos, deberá habilitar la administración de uso de datos. Data Use Management necesita ciertos permisos y puede afectar a la seguridad de los datos, ya que delega a determinados roles de Microsoft Purview para administrar el acceso a los orígenes de datos. Consulte las prácticas seguras relacionadas con la administración del uso de datos en esta guía: Habilitación de la administración del uso de datos

Una vez que el origen de datos tenga habilitado el botón de alternancia Administración de uso de datos, tendrá un aspecto similar al de esta captura de pantalla:

Creación y publicación de una directiva de propietario de datos

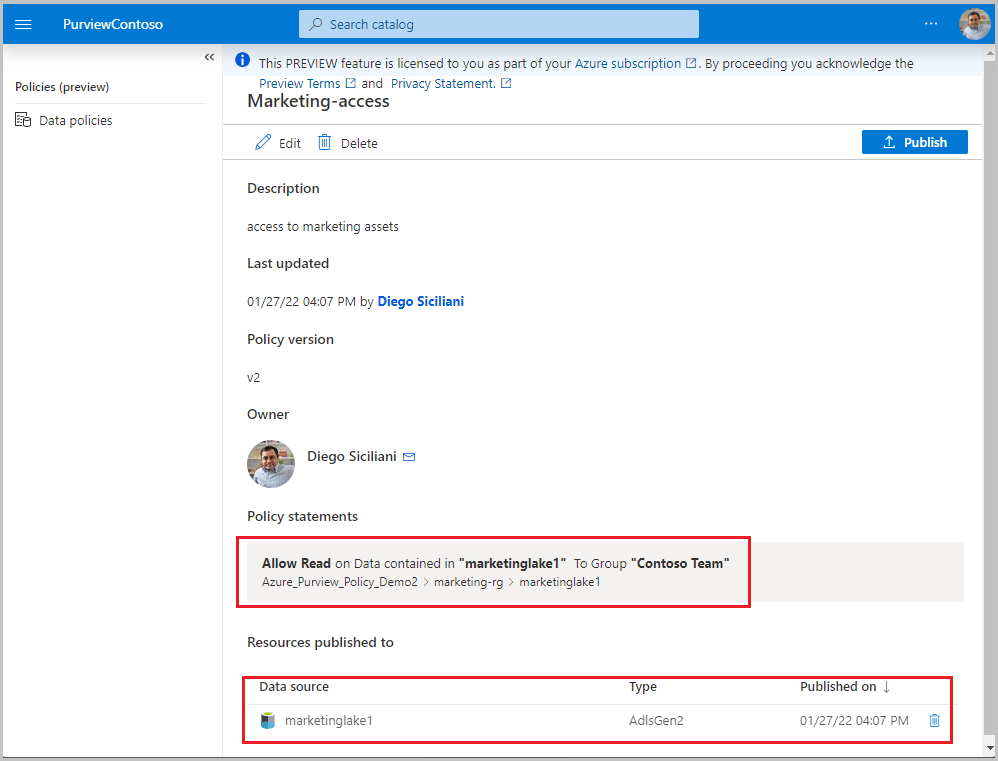

Ejecute los pasos descritos en las secciones Crear una nueva directiva y Publicar una directiva del tutorial de creación de directivas de propietario de datos. El resultado será una directiva de propietario de datos similar al ejemplo que se muestra en la imagen: una directiva que proporciona acceso de lectura del grupo Contoso Team a la cuenta de almacenamiento marketinglake1:

Importante

- Publicar es una operación en segundo plano. Las cuentas de Azure Storage pueden tardar hasta 2 horas en reflejar los cambios.

Anular publicación de una directiva de propietario de datos

Siga este vínculo para ver los pasos para anular la publicación de una directiva de propietario de datos en Microsoft Purview.

Actualización o eliminación de una directiva de propietario de datos

Siga este vínculo para ver los pasos para actualizar o eliminar una directiva de propietario de datos en Microsoft Purview.

Consumo de datos

- El consumidor de datos puede acceder al conjunto de datos solicitado mediante herramientas como Power BI o Azure Synapse área de trabajo de Analytics.

- Los comandos Copiar y clonar de Explorador de Azure Storage requieren permisos de IAM adicionales para funcionar además de la directiva Permitir modificar desde Purview. Proporcione el permiso Microsoft.Storage/storageAccounts/blobServices/generateUserDelegationKey/action en IAM a la entidad de seguridad de Azure AD.

- Acceso al contenedor secundario: se admiten las instrucciones de directiva establecidas debajo del nivel de contenedor en una cuenta de almacenamiento. Sin embargo, los usuarios no podrán examinar el recurso de datos mediante el explorador de almacenamiento de Azure Portal o la herramienta de Explorador de Microsoft Azure Storage si el acceso se concede solo en el nivel de archivo o carpeta de la cuenta de Azure Storage. Esto se debe a que estas aplicaciones intentan rastrear la jerarquía a partir del nivel de contenedor y se produce un error en la solicitud porque no se ha concedido acceso en ese nivel. En su lugar, la aplicación que solicita los datos debe ejecutar un acceso directo proporcionando un nombre completo al objeto de datos. En los documentos siguientes se muestran ejemplos de cómo realizar un acceso directo. Consulte también los blogs de la sección Pasos siguientes de esta guía paso a paso.

Información adicional

- La creación de una directiva en el nivel de cuenta de almacenamiento permitirá a los sujetos acceder a los contenedores del sistema, por ejemplo , $logs. Si no se desea, primero examine los orígenes de datos y, a continuación, cree directivas más detalladas para cada (es decir, en el nivel de contenedor o subcontenedor).

- El blob raíz de un contenedor será accesible para las entidades de seguridad de Azure AD en una directiva RBAC de tipo permitido de Microsoft Purview si el ámbito de dicha directiva es suscripción, grupo de recursos, cuenta de almacenamiento o contenedor en la cuenta de almacenamiento.

- Las entidades de seguridad de Azure AD de una directiva de RBAC de tipo permitido de Microsoft Purview podrán acceder al contenedor raíz de una cuenta de almacenamiento si el ámbito de dicha directiva es una suscripción, un grupo de recursos o una cuenta de Almacenamiento.

Límites

- El límite para las directivas de Microsoft Purview que las cuentas de almacenamiento pueden aplicar es de 100 MB por suscripción, lo que equivale aproximadamente a 5000 directivas.

Problemas conocidos

Problemas conocidos relacionados con la creación de directivas

- No cree instrucciones de directiva basadas en conjuntos de recursos de Microsoft Purview. Incluso si se muestran en la interfaz de usuario de creación de directivas de Microsoft Purview, aún no se aplican. Obtenga más información sobre los conjuntos de recursos.

Asignación de acciones de directiva

Esta sección contiene una referencia de cómo las acciones de las directivas de datos de Microsoft Purview se asignan a acciones específicas en Azure Storage.

| Acción de directiva de Microsoft Purview | Acciones específicas del origen de datos |

|---|---|

| Read | Microsoft.Storage/storageAccounts/blobServices/containers/read |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read | |

| Modify | Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write | |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action | |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/move/action | |

| Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete | |

| Microsoft.Storage/storageAccounts/blobServices/containers/read | |

| Microsoft.Storage/storageAccounts/blobServices/containers/write | |

| Microsoft.Storage/storageAccounts/blobServices/containers/delete | |

Siguientes pasos

Consulte el blog, la demostración y los tutoriales relacionados:

- Demostración de la directiva de acceso para Azure Storage

- Documento: Conceptos de las directivas de propietario de datos de Microsoft Purview

- Documento: Aprovisionamiento del acceso a todos los orígenes de datos de una suscripción o un grupo de recursos

- Blog: Novedades de Microsoft Purview en Microsoft Ignite 2021

- Blog: Acceso a datos cuando se concede el permiso de nivel de carpeta

- Blog: Acceso a datos cuando se concede el permiso de nivel de archivo

- Blog: Conceder a los usuarios acceso a los recursos de datos de la empresa a través de la API

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de