Conexión y administración de SQL Server habilitadas para Azure Arc en Microsoft Purview

En este artículo se muestra cómo registrar una instancia de SQL Server habilitada para Azure Arc. También se muestra cómo autenticar e interactuar con SQL Server habilitados para Azure Arc en Microsoft Purview. Para obtener más información sobre Microsoft Purview, lea el artículo introductorio.

Funciones admitidas

| Extracción de metadatos | Examen completo | Examen incremental | Examen con ámbito | Clasificación | Etiquetar | Directiva de acceso | Linaje | Uso compartido de datos | Vista en vivo |

|---|---|---|---|---|---|---|---|---|---|

| Sí | Sí (versión preliminar) | Sí (versión preliminar) | Sí (versión preliminar) | Sí (versión preliminar) | No | Sí | Limitada** | No | No |

** El linaje se admite si el conjunto de datos se usa como origen o receptor en la actividad de copia Azure Data Factory.

Las versiones de SQL Server admitidas son 2012 y posteriores. no se admite SQL Server Express LocalDB.

Al examinar SQL Server habilitadas para Azure Arc, Microsoft Purview admite la extracción de los siguientes metadatos técnicos:

- Instancias

- Databases

- Schemas

- Tablas, incluidas las columnas

- Vistas, incluidas las columnas

Al configurar un examen, puede elegir especificar el nombre de la base de datos para examinar una base de datos. Para ampliar el ámbito del examen, seleccione tablas y vistas según sea necesario. Toda la instancia de SQL Server habilitada para Azure Arc se examinará si no proporciona un nombre de base de datos.

Requisitos previos

Una cuenta de Azure con una suscripción activa. Cree una cuenta de forma gratuita.

Una cuenta de Microsoft Purview activa.

Permisos de administrador de origen de datos y lector de datos para registrar un origen y administrarlo en el portal de gobernanza de Microsoft Purview. Consulte Control de acceso en el portal de gobernanza de Microsoft Purview para obtener más información.

El entorno de ejecución de integración autohospedado más reciente. Para obtener más información, consulte Creación y administración de un entorno de ejecución de integración autohospedado.

Registrarse

En esta sección se describe cómo registrar una instancia de SQL Server habilitada para Azure Arc en Microsoft Purview mediante el portal de gobernanza de Microsoft Purview.

Autenticación para el registro

Hay dos maneras de configurar la autenticación para examinar SQL Server habilitadas para Azure Arc con un entorno de ejecución de integración autohospedado:

- Autenticación de Windows

- Autenticación de SQL Server

Para configurar la autenticación para la implementación de SQL Server:

En SQL Server Management Studio (SSMS), vaya a Propiedades del servidor y, a continuación, seleccione Seguridad en el panel izquierdo.

En Autenticación del servidor:

- Para autenticación de Windows, seleccione Modo de autenticación de Windows o SQL Server y Modo de autenticación de Windows.

- Para SQL Server autenticación, seleccione SQL Server y modo de autenticación de Windows.

Un cambio en la autenticación del servidor requiere reiniciar la instancia de SQL Server y Agente SQL Server. En SSMS, vaya a la instancia de SQL Server y seleccione Reiniciar en el panel de opciones del botón derecho.

Creación de un nuevo inicio de sesión y un usuario

Si desea crear un nuevo inicio de sesión y un usuario para examinar la instancia de SQL Server, siga estos pasos.

La cuenta debe tener acceso a la base de datos maestra, ya que sys.databases está en la base de datos maestra. El analizador de Microsoft Purview debe enumerarse sys.databases para encontrar todas las bases de datos SQL en el servidor.

Nota:

Puede ejecutar todos los pasos siguientes mediante este código.

Vaya a SSMS, conéctese al servidor y, a continuación, seleccione Seguridad en el panel izquierdo.

Seleccione y mantenga presionado (o haga clic con el botón derecho) Inicio de sesión y, a continuación, seleccione Nuevo inicio de sesión. Si se aplica autenticación de Windows, seleccione autenticación de Windows. Si se aplica SQL Server autenticación, seleccione SQL Server autenticación.

Seleccione Roles de servidor en el panel izquierdo y asegúrese de que se asigna un rol público.

Seleccione Asignación de usuarios en el panel izquierdo, seleccione todas las bases de datos del mapa y, a continuación, seleccione el rol db_datareader base de datos.

Seleccione Aceptar para guardar.

Si se aplica SQL Server autenticación, debe cambiar la contraseña en cuanto cree un nuevo inicio de sesión:

- Seleccione y mantenga presionado (o haga clic con el botón derecho) el usuario que creó y, a continuación, seleccione Propiedades.

- Escriba una nueva contraseña y confírmela.

- Active la casilla Especificar contraseña antigua y escriba la contraseña antigua.

- Seleccione Aceptar.

Almacene la contraseña de inicio de sesión de SQL Server en un almacén de claves y cree una credencial en Microsoft Purview.

Vaya al almacén de claves en el Azure Portal. Seleccione Secretos de configuración>.

Seleccione + Generar o importar. En Nombre y valor, escriba la contraseña del inicio de sesión de SQL Server.

Seleccione Crear.

Si el almacén de claves aún no está conectado a Microsoft Purview, cree una nueva conexión del almacén de claves.

Cree una credencial con el nombre de usuario y la contraseña para configurar el examen.

Asegúrese de seleccionar el método de autenticación correcto al crear una nueva credencial. Si se aplica autenticación de Windows, seleccione autenticación de Windows. Si se aplica SQL Server autenticación, seleccione SQL Server autenticación.

Pasos para registrarse

Vaya a su cuenta de Microsoft Purview.

En Orígenes y análisis en el panel izquierdo, seleccione Entornos de ejecución de integración. Asegúrese de que está configurado un entorno de ejecución de integración autohospedado. Si no está configurado, siga los pasos para crear un entorno de ejecución de integración autohospedado para examinar en una máquina virtual local o de Azure que tenga acceso a la red local.

Seleccione Mapa de datos en el panel izquierdo.

Seleccione Registrar.

Seleccione SQL Server habilitada para Azure Arc y, a continuación, seleccione Continuar.

Proporcione un nombre descriptivo, que es un nombre corto que puede usar para identificar el servidor. Proporcione también el punto de conexión de servidor.

Seleccione Finalizar para registrar el origen de datos.

Examinar

Siga estos pasos para examinar instancias de SQL Server habilitadas para Azure Arc para identificar automáticamente los recursos y clasificar los datos. Para obtener más información sobre el examen en general, consulte Exámenes e ingesta en Microsoft Purview.

Para crear y ejecutar un nuevo examen:

En el portal de gobernanza de Microsoft Purview, seleccione la pestaña Mapa de datos en el panel izquierdo.

Seleccione el origen de SQL Server habilitado para Azure Arc que registró.

Seleccione Nuevo examen.

Seleccione la credencial para conectarse al origen de datos. Las credenciales se agrupan y aparecen en los métodos de autenticación.

Para limitar el examen a tablas específicas, elija los elementos adecuados de la lista.

Seleccione un conjunto de reglas de examen. Puede elegir entre el valor predeterminado del sistema, los conjuntos de reglas personalizados existentes o la creación de un nuevo conjunto de reglas insertado.

Elija el desencadenador de examen. Puede configurar una programación o ejecutar el examen una vez.

Revise el examen y, a continuación, seleccione Guardar y ejecutar.

Visualización de los exámenes y las ejecuciones de examen

Para ver los exámenes existentes:

- Vaya al portal de gobernanza de Microsoft Purview. En el panel izquierdo, seleccione Mapa de datos.

- Seleccione el origen de datos. Puede ver una lista de exámenes existentes en ese origen de datos en Exámenes recientes o puede ver todos los exámenes en la pestaña Exámenes .

- Seleccione el examen que tiene los resultados que desea ver. En el panel se muestran todas las ejecuciones de examen anteriores, junto con el estado y las métricas de cada ejecución de examen.

- Seleccione el identificador de ejecución para comprobar los detalles de la ejecución del examen.

Administrar los exámenes

Para editar, cancelar o eliminar un examen:

Vaya al portal de gobernanza de Microsoft Purview. En el panel izquierdo, seleccione Mapa de datos.

Seleccione el origen de datos. Puede ver una lista de exámenes existentes en ese origen de datos en Exámenes recientes o puede ver todos los exámenes en la pestaña Exámenes .

Seleccione el examen que desea administrar. Después, podrá:

- Edite el examen seleccionando Editar examen.

- Para cancelar un examen en curso, seleccione Cancelar ejecución del examen.

- Para eliminar el examen, seleccione Eliminar examen.

Nota:

- La eliminación del examen no elimina los recursos de catálogo creados a partir de exámenes anteriores.

- El recurso ya no se actualizará con los cambios de esquema si la tabla de origen ha cambiado y vuelve a examinar la tabla de origen después de editar la descripción en la pestaña Esquema de Microsoft Purview.

Directiva de acceso

Directivas admitidas

Los siguientes tipos de directivas se admiten en este recurso de datos de Microsoft Purview:

- Directivas de DevOps

- Directivas de propietario de datos (versión preliminar)

Requisitos previos de la directiva de acceso en SQL Server habilitadas para Azure Arc

- Obtenga SQL Server versión local 2022 e instálelo. Las versiones 2022 o más recientes se admiten en Windows y Linux. Puede probar la edición gratuita Developer.

- Configure los permisos y, a continuación, registre una lista de proveedores de recursos en la suscripción que usará para incorporar la instancia de SQL Server a Azure Arc.

- Complete los requisitos previos e incorpore la instancia de SQL Server con Azure Arc. Una configuración sencilla para Windows SQL Server está aquí. Una configuración alternativa para linux SQL Server está aquí.

- Habilite la autenticación de Azure Active Directory en SQL Server. Para una configuración más sencilla, complete los requisitos previos y el proceso descritos en este artículo.

- No olvide conceder permisos de aplicación y conceder consentimiento de administrador

- Debe configurar un administrador de Azure AD para la instancia de SQL Server, pero no es necesario configurar otros inicios de sesión o usuarios de Azure AD. Concederá acceso a esos usuarios mediante directivas de Microsoft Purview.

Compatibilidad con regiones

La aplicación de directivas está disponible en todas las regiones de Microsoft Purview, excepto:

- Oeste de EE. UU. 2

- Asia Oriental

- US Gov Virginia

- Norte de China 3

Consideraciones de seguridad para los SQL Server habilitados para Azure Arc

- El administrador del servidor puede desactivar la aplicación de directivas de Microsoft Purview.

- Los permisos de administrador y administrador de servidor de Azure Arc proporcionan la capacidad de cambiar la ruta de acceso de Azure Resource Manager del servidor. Dado que las asignaciones de Microsoft Purview usan rutas de acceso Resource Manager, puede dar lugar a una aplicación de directivas incorrecta.

- Un administrador de SQL Server (administrador de base de datos) puede obtener el poder de un administrador de servidor y puede alterar las directivas almacenadas en caché de Microsoft Purview.

- La configuración recomendada es crear un registro de aplicación independiente para cada instancia de SQL Server. Esta configuración impide que la segunda instancia de SQL Server lea las directivas destinadas a la primera instancia de SQL Server, en caso de que un administrador no autorizado en la segunda instancia de SQL Server altere la ruta de acceso de Resource Manager.

Comprobación de los requisitos previos

Inicie sesión en el Azure Portal a través de este vínculo.

Vaya a servidores SQL Server en el panel izquierdo. Verá una lista de instancias de SQL Server en Azure Arc.

Seleccione la instancia de SQL Server que desea configurar.

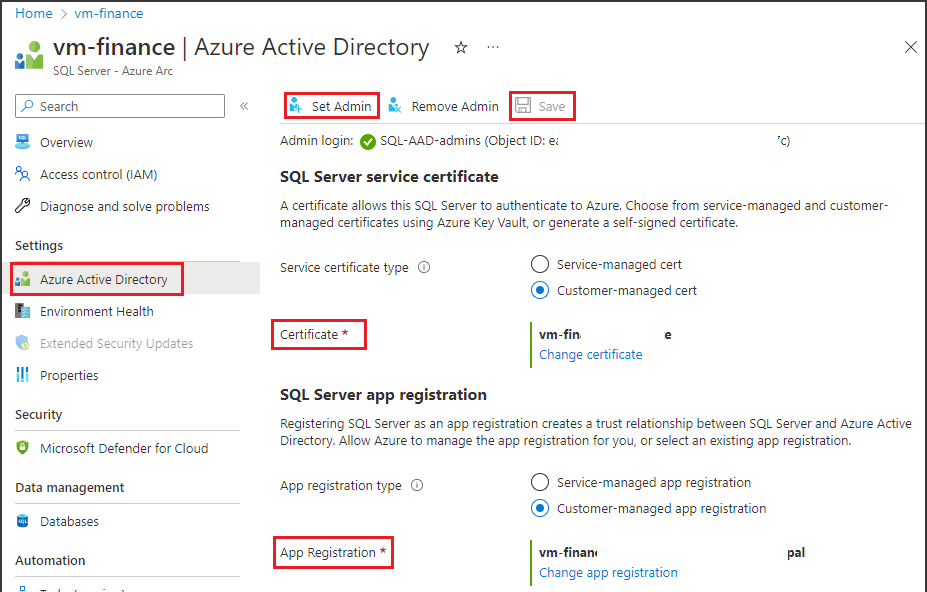

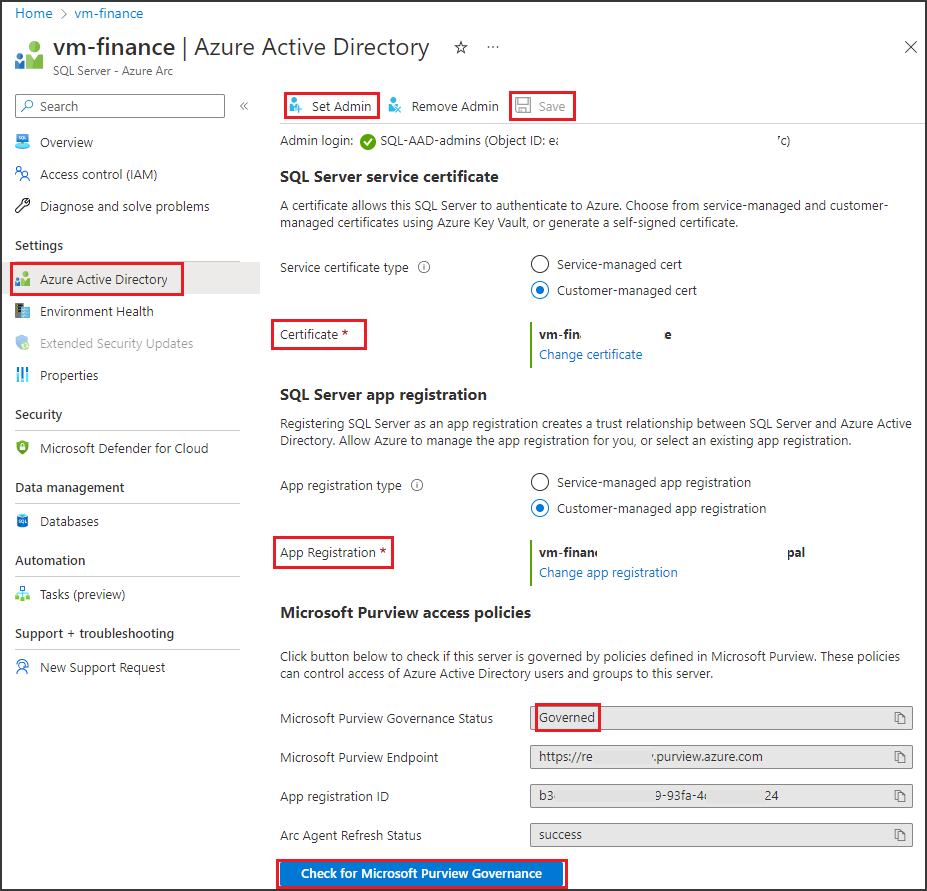

Vaya a Azure Active Directory en el panel izquierdo.

Asegúrese de que la autenticación de Azure Active Directory está configurada con un inicio de sesión de administrador. Si no es así, consulte la sección de requisitos previos de la directiva de acceso de esta guía.

Asegúrese de que se ha proporcionado un certificado a para que SQL Server se autentique en Azure. Si no es así, consulte la sección de requisitos previos de la directiva de acceso de esta guía.

Asegúrese de que se ha especificado un registro de aplicación para crear una relación de confianza entre SQL Server y Azure AD. Si no es así, consulte la sección de requisitos previos de la directiva de acceso de esta guía.

Si ha realizado algún cambio, seleccione el botón Guardar para guardar la configuración y espere a que la operación se complete correctamente. Esto puede tardar unos minutos. El mensaje "Guardado correctamente" se mostrará en la parte superior de la página en fondo verde. Es posible que tenga que desplazarse hacia arriba para verlo.

Configuración de la cuenta de Microsoft Purview para directivas

Registro del origen de datos en Microsoft Purview

Para poder crear una directiva en Microsoft Purview para un recurso de datos, debe registrar ese recurso de datos en Microsoft Purview Studio. Encontrará las instrucciones relacionadas con el registro del recurso de datos más adelante en esta guía.

Nota:

Las directivas de Microsoft Purview se basan en la ruta de acceso de ARM del recurso de datos. Si un recurso de datos se mueve a un nuevo grupo de recursos o una suscripción, deberá anular su registro y volver a registrarse en Microsoft Purview.

Configuración de permisos para habilitar la administración de uso de datos en el origen de datos

Una vez registrado un recurso, pero antes de que se pueda crear una directiva en Microsoft Purview para ese recurso, debe configurar los permisos. Se necesita un conjunto de permisos para habilitar la administración de uso de datos. Esto se aplica a orígenes de datos, grupos de recursos o suscripciones. Para habilitar la administración de uso de datos, debe tener privilegios específicos de Administración de identidades y acceso (IAM) en el recurso, así como privilegios específicos de Microsoft Purview:

Debe tener una de las siguientes combinaciones de roles de IAM en la ruta de acceso de Azure Resource Manager del recurso o en cualquier elemento primario del mismo (es decir, mediante la herencia de permisos de IAM):

- Propietario de IAM

- Colaborador de IAM y administrador de acceso de usuarios de IAM

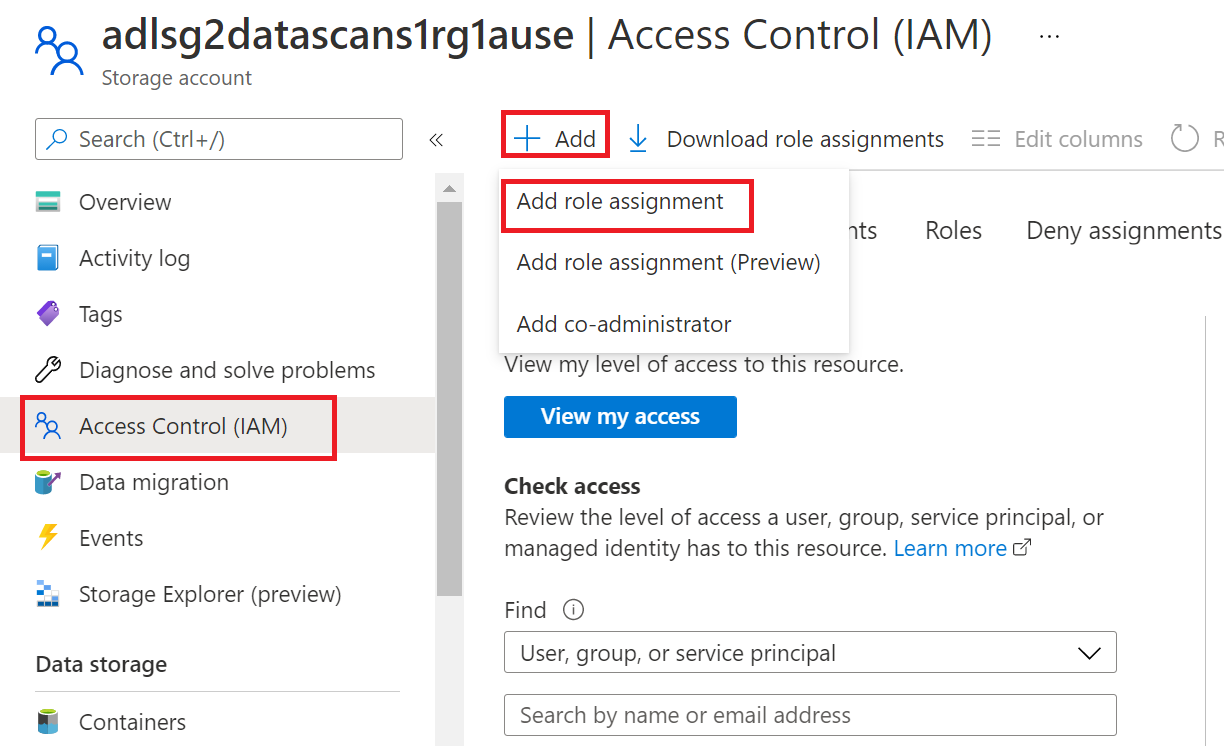

Para configurar permisos de control de acceso basado en rol (RBAC) de Azure, siga esta guía. En la captura de pantalla siguiente se muestra cómo acceder a la sección Access Control de la Azure Portal para que el recurso de datos agregue una asignación de roles.

Nota:

El rol Propietario de IAM para un recurso de datos se puede heredar de un grupo de recursos primario, una suscripción o un grupo de administración de suscripciones. Compruebe qué usuarios, grupos y entidades de servicio de Azure AD contienen o heredan el rol propietario de IAM para el recurso.

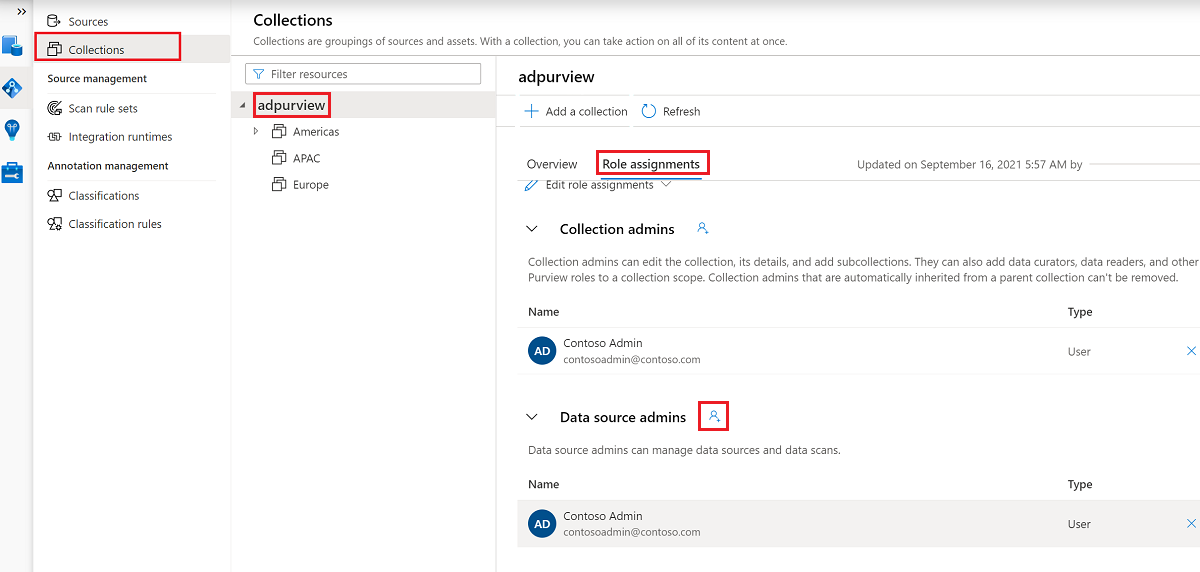

También debe tener el rol de administrador de origen de datos de Microsoft Purview para la colección o una colección primaria (si la herencia está habilitada). Para obtener más información, consulte la guía sobre la administración de asignaciones de roles de Microsoft Purview.

En la captura de pantalla siguiente se muestra cómo asignar el rol de administrador de origen de datos en el nivel de colección raíz.

Configuración de permisos de Microsoft Purview para crear, actualizar o eliminar directivas de acceso

Para crear, actualizar o eliminar directivas, debe obtener el rol de autor de directivas en Microsoft Purview en el nivel de colección raíz:

- El rol de autor de directivas puede crear, actualizar y eliminar directivas de DevOps y propietario de datos.

- El rol de autor de directivas puede eliminar directivas de acceso de autoservicio.

Para obtener más información sobre cómo administrar asignaciones de roles de Microsoft Purview, consulte Creación y administración de colecciones en el Mapa de datos de Microsoft Purview.

Nota:

El rol de autor de directiva debe configurarse en el nivel de colección raíz.

Además, para buscar fácilmente usuarios o grupos de Azure AD al crear o actualizar el asunto de una directiva, puede beneficiarse en gran medida de obtener el permiso Lectores de directorio en Azure AD. Se trata de un permiso común para los usuarios de un inquilino de Azure. Sin el permiso Lector de directorios, el autor de la directiva tendrá que escribir el nombre de usuario completo o el correo electrónico de todas las entidades de seguridad incluidas en el asunto de una directiva de datos.

Configuración de permisos de Microsoft Purview para publicar directivas de propietario de datos

Las directivas de propietario de datos permiten comprobaciones y saldos si asigna los roles de autor de directiva de Microsoft Purview y Administrador de origen de datos a diferentes personas de la organización. Antes de que se aplique una directiva de propietario de datos, una segunda persona (administrador del origen de datos) debe revisarla y aprobarla explícitamente publicándola. Esto no se aplica a las directivas de acceso de DevOps o autoservicio, ya que la publicación es automática para ellas cuando se crean o actualizan esas directivas.

Para publicar una directiva de propietario de datos, debe obtener el rol Administrador del origen de datos en Microsoft Purview en el nivel de recopilación raíz.

Para obtener más información sobre cómo administrar asignaciones de roles de Microsoft Purview, consulte Creación y administración de colecciones en el Mapa de datos de Microsoft Purview.

Nota:

Para publicar directivas de propietario de datos, el rol de administrador del origen de datos debe configurarse en el nivel de recopilación raíz.

Delegar la responsabilidad de aprovisionamiento de acceso a roles en Microsoft Purview

Una vez habilitado un recurso para la administración de uso de datos, cualquier usuario de Microsoft Purview con el rol Autor de directiva en el nivel de recopilación raíz puede aprovisionar el acceso a ese origen de datos desde Microsoft Purview.

Nota:

Cualquier administrador de colección raíz de Microsoft Purview puede asignar nuevos usuarios a roles de autor de directiva raíz. Cualquier administrador de recopilación puede asignar nuevos usuarios a un rol de administrador de origen de datos en la colección. Minimice y examine cuidadosamente a los usuarios que tienen roles de administrador de Microsoft Purview Collection, administrador de origen de datos o autor de directivas .

Si se elimina una cuenta de Microsoft Purview con directivas publicadas, dichas directivas dejarán de aplicarse en un período de tiempo que depende del origen de datos específico. Este cambio puede tener implicaciones en la disponibilidad de acceso a datos y seguridad. Los roles Colaborador y Propietario de IAM pueden eliminar cuentas de Microsoft Purview. Para comprobar estos permisos, vaya a la sección Control de acceso (IAM) de su cuenta de Microsoft Purview y seleccione Asignaciones de roles. También puede usar un bloqueo para evitar que la cuenta de Microsoft Purview se elimine mediante bloqueos de Resource Manager.

Registro del origen de datos y habilitación de la administración de uso de datos

Para poder crear directivas, debe registrar el origen de datos de SQL Server habilitado para Azure Arc con Microsoft Purview:

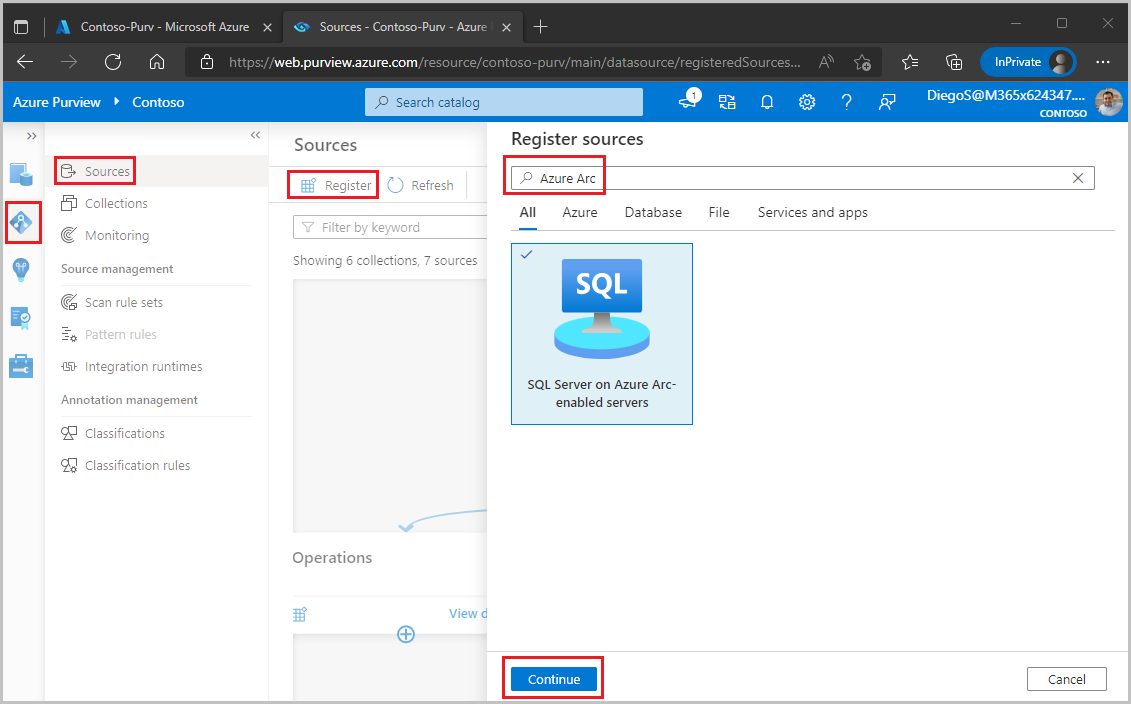

Inicie sesión en Microsoft Purview Studio.

Vaya a Mapa de datos en el panel izquierdo, seleccione Orígenes y, a continuación, seleccione Registrar. Escriba Azure Arc en el cuadro de búsqueda y seleccione SQL Server en Azure Arc. A continuación, seleccione Continuar.

En Nombre, escriba un nombre para este registro. Se recomienda hacer que el nombre del registro sea el mismo que el nombre del servidor en el paso siguiente.

Seleccione valores para la suscripción de Azure, el nombre del servidor y el punto de conexión del servidor.

En Seleccionar una colección, elija una colección en la que colocar este registro.

Habilitar la administración de uso de datos. La administración del uso de datos necesita ciertos permisos y puede afectar a la seguridad de los datos, ya que delega a determinados roles de Microsoft Purview para administrar el acceso a los orígenes de datos. Consulte las prácticas seguras relacionadas con la administración del uso de datos en esta guía: Habilitación de la administración del uso de datos en los orígenes de Microsoft Purview.

Seleccione Registrar o Aplicar.

Habilitación de directivas en SQL Server habilitadas para Azure Arc

En esta sección se describen los pasos para configurar SQL Server en Azure Arc para usar Microsoft Purview. Ejecute estos pasos después de habilitar la opción Administración de uso de datos para este origen de datos en la cuenta de Microsoft Purview.

Inicie sesión en el Azure Portal a través de este vínculo.

Vaya a servidores SQL Server en el panel izquierdo. Verá una lista de instancias de SQL Server en Azure Arc.

Seleccione la instancia de SQL Server que desea configurar.

Vaya a Azure Active Directory en el panel izquierdo.

Desplácese hacia abajo hasta Directivas de acceso de Microsoft Purview.

Seleccione el botón Para comprobar la gobernanza de Microsoft Purview. Espere mientras se procesa la solicitud. Mientras eso sucede, este mensaje se mostrará en la parte superior de la página. Es posible que tenga que desplazarse hacia arriba para verlo.

En la parte inferior de la página, confirme que estado de gobernanza de Microsoft Purview muestra

Governed. Tenga en cuenta que el estado correcto puede tardar hasta 30 minutos en reflejarse. Continúe realizando una actualización del explorador hasta que esto ocurra.

Confirme que el punto de conexión de Microsoft Purview apunta a la cuenta de Microsoft Purview donde registró este origen de datos y ha habilitado la administración de uso de datos.

Crear una directiva

Para crear una directiva de acceso para SQL Server habilitadas para Azure Arc, siga estas guías:

- Aprovisionamiento del acceso a la información de estado, rendimiento y auditoría del sistema en SQL Server 2022

- Aprovisionamiento del acceso de lectura y modificación en un único SQL Server 2022

Para crear directivas que cubran todos los orígenes de datos dentro de un grupo de recursos o una suscripción de Azure, consulte Detectar y controlar varios orígenes de Azure en Microsoft Purview.

Siguientes pasos

Ahora que ha registrado el origen, use las siguientes guías para obtener más información sobre Microsoft Purview y sus datos: