Introducción a Microsoft Defender para registros de contenedor (en desuso)

Importante

Hemos iniciado una versión preliminar pública de la evaluación de vulnerabilidades de Azure con tecnología MDVM. Para más información, consulte Evaluaciones de vulnerabilidades para Azure con Administración de vulnerabilidades de Microsoft Defender.

Azure Container Registry (ACR) es un servicio de registro de Docker privado y administrado que almacena y administra las imágenes de contenedor de las implementaciones de Azure en un registro central. Se basa en el registro 2.0 de Docker de código abierto.

Para proteger los registros basados en Azure Resource Manager de la suscripción, habilite Microsoft Defender para registros de contenedor en el nivel de suscripción. Después, Defender para nube examinará las imágenes insertadas en el registro o importadas en el registro, así como las extraídas en los últimos 30 días. Se le cobrará por cada imagen que se examine, una vez por imagen.

Disponibilidad

Importante

Microsoft Defender para registros de contenedor se ha reemplazado por Microsoft Defender para contenedores. Si ya ha habilitado Defender para registros de contenedor en una suscripción, puede seguir usando el servicio. Sin embargo, no obtendrá las mejoras ni las nuevas características de Defender para contenedores.

Este plan ya no está disponible para las suscripciones en las que aún no está habilitado.

Para actualizar a Microsoft Defender para contenedores, abra la página Planes de Defender en el portal y habilite el nuevo plan:

Obtenga más información sobre este cambio en las notas de la versión.

| Aspecto | Detalles |

|---|---|

| Estado de la versión: | En desuso (Use Microsoft Defender para contenedores). |

| Registros e imágenes compatibles: | Imágenes de Linux en registros de ACR accesibles desde la red pública de Internet con acceso al shell Registros de ACR protegidos con Azure Private Link |

| Registros e imágenes no compatibles: | Imágenes de Windows Registros "privados" (a menos que se conceda acceso a los servicios de confianza) Imágenes excesivamente minimalistas, como las imágenes base de Docker o imágenes "sin distribución" que solo contienen una aplicación y sus dependencias en tiempo de ejecución sin un administrador de paquetes, shell o sistema operativo. Imágenes con la especificación del formato de imagen Open Container Initiative (OCI) |

| Roles y permisos necesarios: | Lector de seguridad y roles y permisos de Azure Container Registry |

| Nubes: |

¿Cuáles son las ventajas de Microsoft Defender para registros de contenedor?

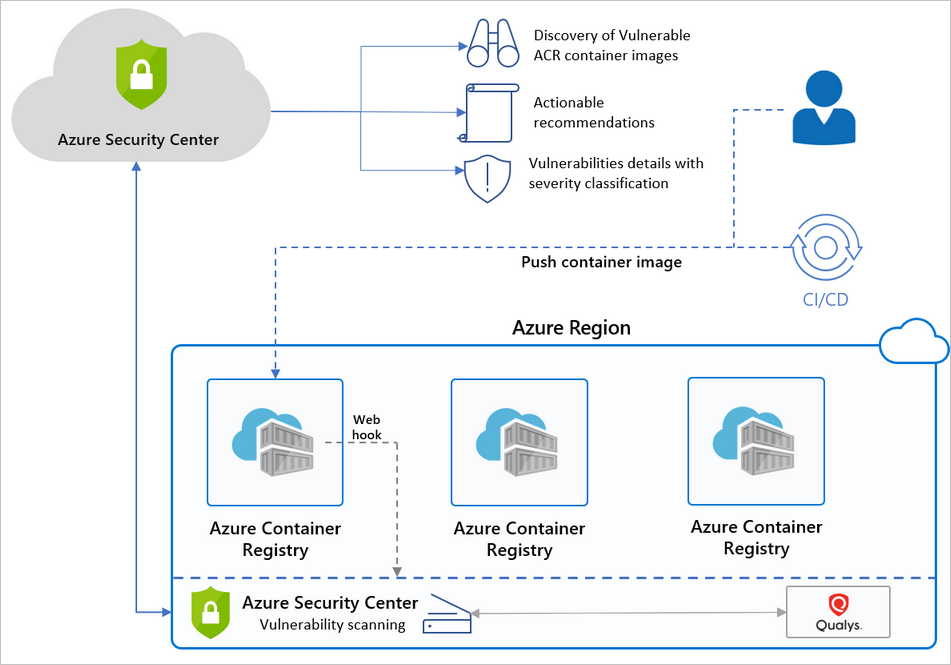

Defender para nube identifica registros de ACR basados en Azure Resource Manager en la suscripción y brinda una función fluida de evaluación y administración de vulnerabilidades nativa de Azure para las imágenes del registro.

Microsoft Defender para registros de contenedor incluye un detector de vulnerabilidades para examinar las imágenes de los registros de Azure Container Registry basados en Azure Resource Manager y proporciona una mayor visibilidad de las vulnerabilidades de las imágenes.

Cuando se encuentren problemas, recibirá una notificación en el panel de protección de cargas de trabajo. Por cada vulnerabilidad, Defender para nube proporciona recomendaciones útiles, junto con una clasificación de gravedad e información sobre cómo corregir el problema. Para más información sobre las recomendaciones de Defender para la nube para los contenedores, consulte la lista de recomendaciones de referencia.

Defender para nube filtra y clasifica los resultados del análisis. Cuando una imagen es correcta, Defender para la nube la marca como tal. Defender para nube solo genera recomendaciones de seguridad para las imágenes que tienen incidencias sin resolver. Defender para nube proporciona detalles de cada vulnerabilidad detectada y una clasificación de gravedad. Asimismo, ofrece instrucciones sobre cómo corregir las vulnerabilidades específicas encontradas en cada imagen.

Al enviar notificaciones solo cuando hay problemas, Defender para nube reduce las alertas informativas no deseadas.

¿Cuándo se examinan las imágenes?

Hay tres desencadenadores para un examen de imagen:

Al insertar: cada vez que se inserta una imagen en el registro, Defender para registros de contenedor la examina de forma automática. Para desencadenar el examen de una imagen, insértela en el repositorio.

Extraído recientemente: dado que se detectan nuevas vulnerabilidades cada día, Microsoft Defender para registros de contenedor también examina semanalmente cualquier imagen que se haya extraído en los últimos 30 días. No se aplican cargos adicionales por los nuevos exámenes; como se ha mencionado anteriormente, se le facturará una vez por imagen.

Al importar: Azure Container Registry tiene herramientas de importación para incorporar imágenes al registro desde Docker Hub, Microsoft Container Registry u otro registro de contenedor de Azure. Microsoft Defender para registros de contenedor examina las imágenes admitidas que importe. Obtenga más información en Importación de imágenes de contenedor en un registro de contenedor.

El examen se completa normalmente en 2 minutos, pero puede tardar hasta 40 minutos. Los resultados se publican como recomendaciones de seguridad, como en este caso:

Cómo funciona Defender para nube con Azure Container Registry

A continuación se muestra un diagrama detallado de los componentes y las ventajas de proteger los registros con Defender para nube.

Preguntas frecuentes: Análisis de imágenes de Azure Container Registry

¿Cómo analiza Defender para nube una imagen?

Defender para nube extrae la imagen del registro y la ejecuta en un espacio aislado con el detector. El detector extrae una lista de vulnerabilidades conocidas.

Defender para nube filtra y clasifica los resultados del análisis. Cuando una imagen es correcta, Defender para la nube la marca como tal. Defender para nube solo genera recomendaciones de seguridad para las imágenes que tienen incidencias sin resolver. Al enviar notificaciones solo cuando hay problemas, Defender para nube reduce las alertas informativas no deseadas.

¿Se pueden obtener los resultados del examen mediante la API REST?

Sí. Los resultados se encuentran en la API de REST de valoración secundaria. Asimismo, puede usar Azure Resource Graph (ARG), la API similar a Kusto para todos los recursos: una consulta puede recuperar un análisis específico.

¿Qué tipos de registros se analizan? ¿Qué tipos se facturan?

Para ver los tipos de registros de contenedor que admite Microsoft Defender para registros de contenedor, consulte Disponibilidad.

Si conecta registros no admitidos a su suscripción de Azure, Defender para nube no los examinará y no se facturarán.

¿Puedo personalizar los resultados del detector de vulnerabilidades?

Sí. Si tiene una necesidad organizativa de omitir un resultado, en lugar de corregirlo, tiene la opción de deshabilitarlo. Los resultados deshabilitados no afectan a la puntuación de seguridad ni generan ruido no deseado.

¿Por qué me está avisando Defender para nube de las vulnerabilidades de una imagen que no está en mi registro?

Defender para nube proporciona evaluaciones de vulnerabilidades de cada imagen que se inserta o se extrae en un registro. Algunas imágenes pueden volver a usar etiquetas de una imagen que ya se ha examinado. Por ejemplo, puede reasignar la etiqueta "Más reciente" cada vez que se agrega una imagen a un código hash. En esos casos, la imagen "antigua" todavía existe en el registro y es posible que todavía se pueda extraer mediante su código hash. Si la imagen tiene resultados de seguridad y se extrae, mostrará vulnerabilidades de seguridad.

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de