Definición de una directiva de restricción de acceso en cuadernos de estrategias de plan estándar

En este artículo se describe cómo definir una directiva de restricción de acceso para los cuadernos de estrategia de plan estándar de Microsoft Sentinel, de modo que puedan admitir puntos de conexión privados.

Defina una directiva de restricción de acceso para asegurarse de que solo Microsoft Sentinel tiene acceso a la aplicación lógica estándar que contiene los flujos de trabajo del cuaderno de estrategias.

Para más información, vea:

- Proteja el tráfico entre las aplicaciones lógicas estándar y las redes virtuales de Azure mediante los puntos de conexión privados

- Tipos de aplicación lógica admitidos

Importante

La nueva versión de las directivas de restricción de acceso se encuentra actualmente en VERSIÓN PRELIMINAR. Consulte Términos de uso complementarios para las Versiones preliminares de Microsoft Azure para conocer los términos legales adicionales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Microsoft Sentinel ahora está disponible con carácter general en la plataforma de operaciones de seguridad unificadas de Microsoft en el portal de Microsoft Defender. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Definición de una directiva de restricción de acceso

Para Microsoft Sentinel en Azure portal, seleccione la página Configuración>Automatización. Para Microsoft Sentinel en el Portal de Defender, seleccione Microsoft Sentinel>Configuración>Automatización.

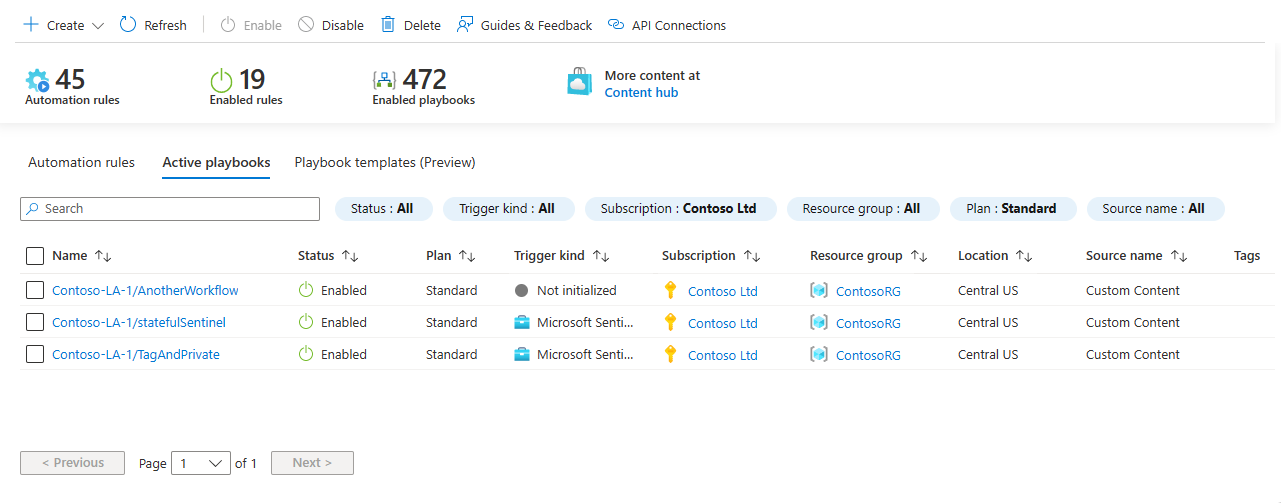

En la página Automatización, seleccione la pestaña Cuadernos de estrategias activos.

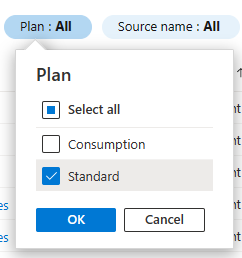

Filtre la lista de aplicaciones de plan estándar. Active el filtro Plan y desactive la casilla Consumo y seleccione Aceptar. Por ejemplo:

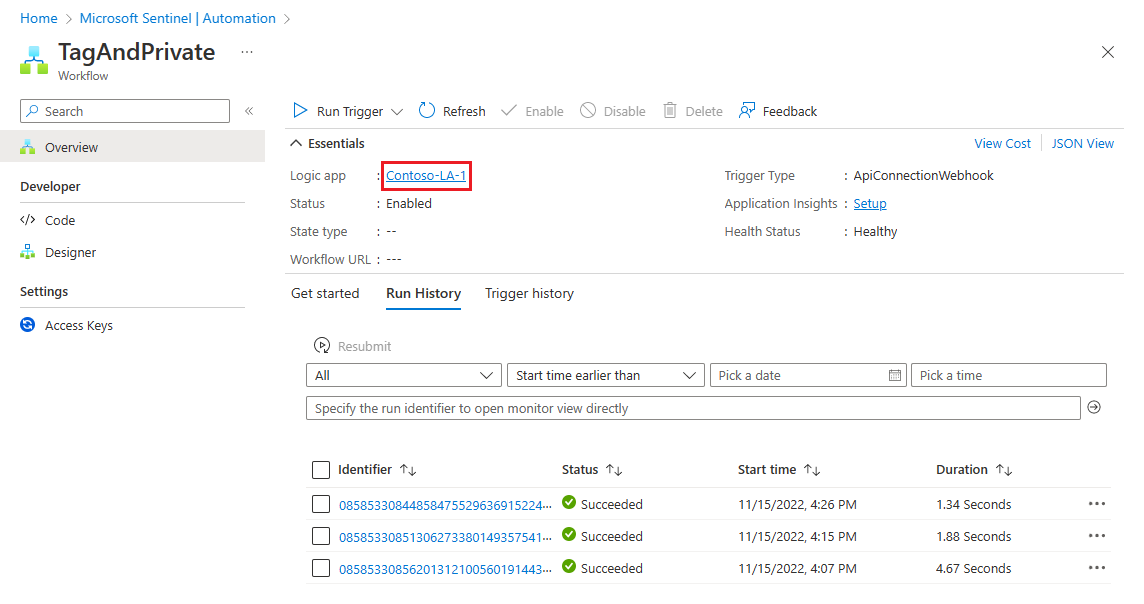

Seleccione un cuaderno de estrategias al que desea restringir el acceso. Por ejemplo:

Seleccione el vínculo de la aplicación lógica en la pantalla del cuaderno de estrategias. Por ejemplo:

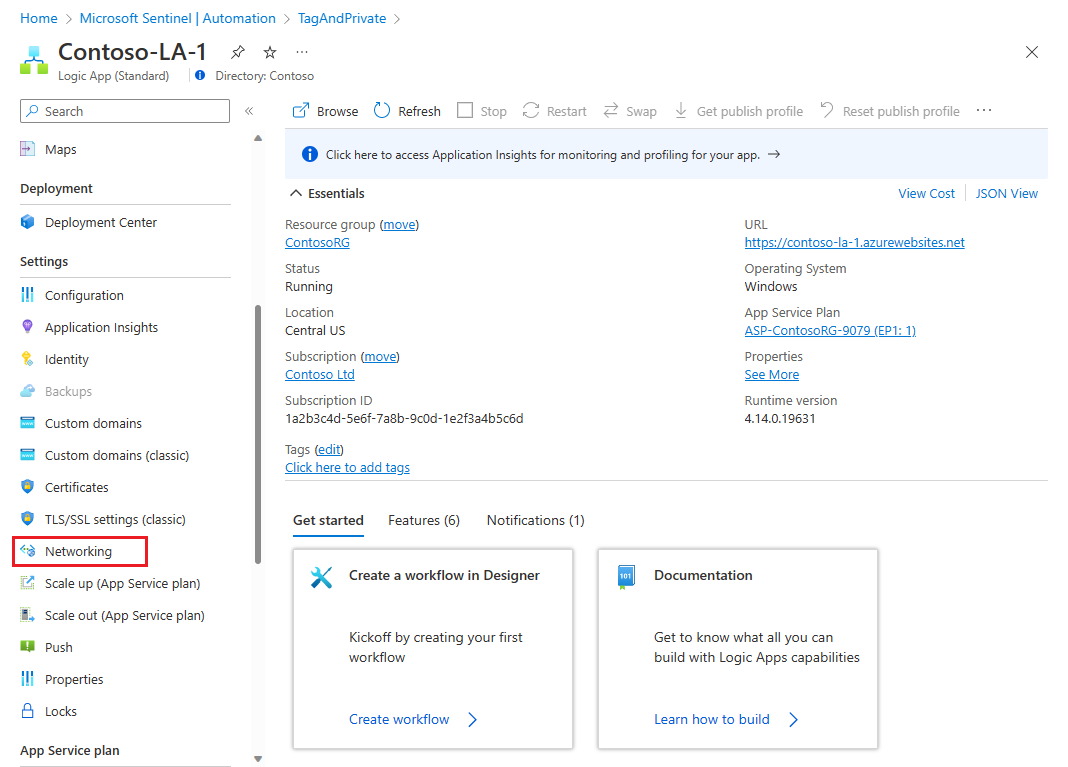

En el menú de navegación de la aplicación lógica, en Configuración, seleccione Redes. Por ejemplo:

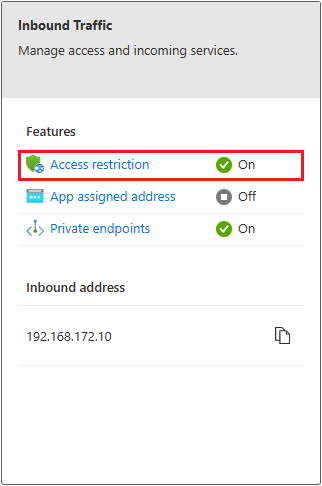

En el área Tráfico de entrada, seleccione Restricción de acceso. Por ejemplo:

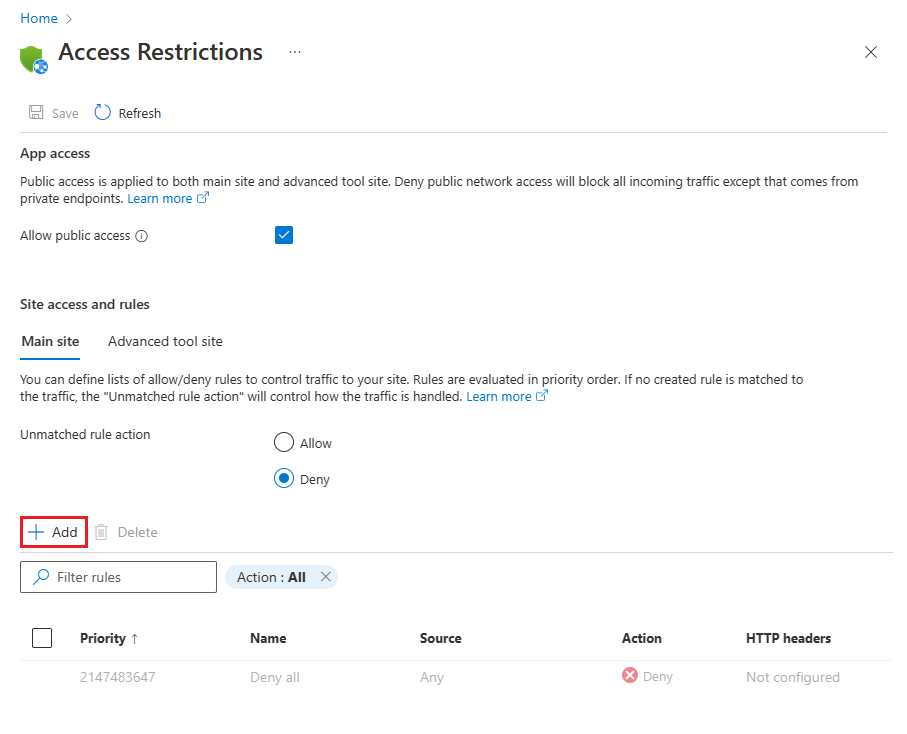

En la página Restricciones de acceso, deje la casilla Permitir acceso público seleccionada.

En Acceso y reglas del sitio, seleccione + Agregar. El panel Agregar regla se abre en el lado. Por ejemplo:

En el panel Agregar regla, escriba los detalles siguientes.

El nombre y la descripción opcional deben reflejar que esta regla solo permite que Microsoft Sentinel acceda a la aplicación lógica. Deje los campos que no se mencionan a continuación tal y como están.

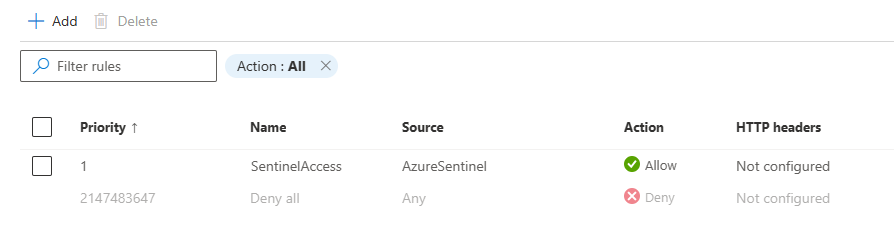

Campo Escriba o seleccione Nombre Escriba SentinelAccessu otro nombre de usuario de su elección.Acción Permitir Prioridad Escriba 1.Descripción Opcional. Agregue la descripción que quiera. Tipo Seleccione Service Tag (Etiqueta de servicio). Etiqueta de servicio

(solo aparecerá después de que

seleccione Etiqueta de servicio en la parte superior.)Busque y seleccione AzureSentinel. Seleccione Agregar regla.

Directiva de ejemplo

Después de seguir el procedimiento de este artículo, la directiva debe tener el siguiente aspecto:

Contenido relacionado

Para más información, vea: