Desencadenadores y acciones admitidos en cuadernos de estrategias de Microsoft Sentinel

En este artículo se describen los desencadenadores y las acciones admitidos por el conector de Microsoft Sentinel de Logic Apps. Use los desencadenadores y acciones enumerados en cuadernos de estrategias de Microsoft Sentinel para interactuar con los datos de Microsoft Sentinel.

Importante

Actualmente, esta funcionalidad se encuentra en VERSIÓN PRELIMINAR. Consulte Términos de uso complementarios para las Versiones preliminares de Microsoft Azure para conocer los términos legales adicionales que se aplican a las características de Azure que se encuentran en la versión beta, en versión preliminar o que todavía no se han publicado para que estén disponibles con carácter general.

Requisitos previos

Antes de empezar, asegúrese de que tiene los siguientes permisos de Azure necesarios para usar los componentes del conector de Microsoft Sentinel:

| Role | Usar desencadenadores | Obtener acciones disponibles | Actualizar incidente, agregar un comentario |

|---|---|---|---|

| Lector de Microsoft Sentinel | ✓ | ✓ | - |

| Microsoft Sentinel Respondedor/Colaborador | ✓ | ✓ | ✓ |

Para obtener más información, consulte Roles y permisos en Microsoft Sentinel y Requisitos previos para trabajar con cuadernos de estrategias de Microsoft Sentinel.

Desencadenadores de Microsoft Sentinel admitidos

El conector de Microsoft Sentinel y, por tanto, los cuadernos de estrategias de Microsoft Sentinel admiten los siguientes desencadenadores:

Incidente de Microsoft Sentinel. Se recomienda para la mayoría de los escenarios de automatización de incidentes.

El cuaderno de estrategias recibe objetos de incidentes, incluidas las entidades y las alertas. Este desencadenador permite adjuntar un cuaderno de estrategias a una regla de automatización que puede desencadenarse cada vez que se crea o actualiza un incidente en Microsoft Sentinel, aplicando todas las ventajas de las reglas de automatización al incidente.

Alerta de Microsoft Sentinel (versión preliminar). Se recomienda para cuadernos de estrategias que se deben ejecutar manualmente en alertas o para reglas de análisis programadas que no generen incidentes para sus alertas.

- Este desencadenador no se puede usar para automatizar las respuestas de las alertas generadas por las reglas de análisis de seguridad de Microsoft.

- Las reglas de automatización no pueden llamar a los cuadernos de estrategias que usan este desencadenador.

Entidad de Microsoft Sentinel. Se recomienda para cuadernos de estrategias que se deben ejecutar manualmente en entidades específicas desde un contexto de investigación o de búsqueda de amenazas. Las reglas de automatización no pueden llamar a los cuadernos de estrategias que usan este desencadenador.

Los esquemas usados por estos flujos no son idénticos. Se recomienda usar el flujo de desencadenador de incidentes de Microsoft Sentinel para la mayoría de los escenarios.

Campos dinámicos de incidentes

El objeto Incident recibido del incidente de Microsoft Sentinel incluye los siguientes campos dinámicos:

| Nombre del campo | Descripción |

|---|---|

| Propiedades del incidente | Se muestra como Incidente: <nombre del campo> |

| Alertas | Matriz de las siguientes propiedades de alerta, mostradas como Alerta: <nombre del campo>. Dado que cada incidente puede incluir varias alertas, al seleccionar una propiedad de alerta se genera automáticamente un bucle Para cada uno para cubrir todas las alertas del incidente. |

| Entidades | Matriz de todas las entidades de la alerta |

| Campos de información del área de trabajo | Detalles sobre el área de trabajo de Microsoft Sentinel donde se creó el incidente, incluyendo: - Id. de suscripción - Nombre del área de trabajo - Id. de área de trabajo - Nombre del grupo de recursos |

Acciones admitidas de Microsoft Sentinel

El conector de Microsoft Sentinel y, por tanto, los cuadernos de estrategias de Microsoft Sentinel admiten las siguientes acciones:

| Action | Cuándo se debe usar |

|---|---|

| Alert - Get Incident (Alerta: obtener incidente) | En cuadernos de estrategias que comienzan con el desencadenador de alertas. Resulta útil para obtener las propiedades del incidente o recuperar el valor de Incident ARM ID (Id. de ARM del incidente) que se usará con las acciones Actualizar incidente o Add comment to incident (Agregar comentario a incidente). |

| Obtener incidente | Al desencadenar un cuaderno de estrategias desde un origen externo o con un desencadenador que no es de Sentinel. Identifique con un Incident ARM ID (Id. de ARM del incidente). Recupera las propiedades y los comentarios del incidente. |

| Actualizar incidente | Para cambiar el Estado de un incidente (por ejemplo, al cerrar el incidente), asigne un Propietario, agregue o quite una etiqueta o cambie su Gravedad, Título o Descripción. |

| Add comment to incident (Agregar comentario a incidente) | Para enriquecer el incidente con información recopilada de orígenes externos; para auditar las acciones realizadas por el cuaderno de estrategias en las entidades; para proporcionar información adicional valiosa para la investigación de incidentes. |

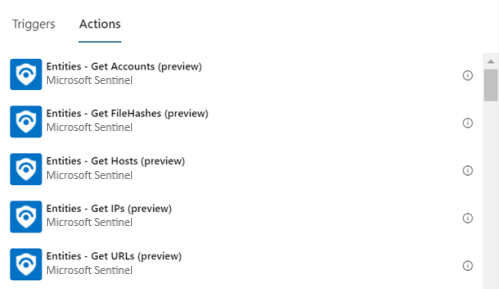

| Entidades: Obtener <tipo de entidad> | En los cuadernos de estrategias que funcionan en un tipo de entidad específico (IP, Cuenta, Host, **Dirección URL o FileHash) que se conoce en el momento de la creación del cuaderno de estrategias, debe poder analizarlo y trabajar en sus campos únicos. |

Sugerencia

Las acciones Actualizar incidente y Add comment to incident (Agregar comentario a incidente) requieren el valor de Incident ARM ID (Id. de ARM del incidente).

Use la acción Alert - Get Incident (Alerta: obtener incidente) de antemano para obtener el valor de Incident ARM ID (Id. de ARM del incidente).

Tipos de entidad admitidos

El campo dinámico Entidades es una matriz de objetos JSON, cada uno de los cuales representa una entidad. Cada tipo de entidad tiene su propio esquema, en función de sus propiedades únicas.

La acción "Entidades: Obtener <tipo de entidad>" permite:

- Filtrar la matriz de entidades por el tipo solicitado.

- Analice los campos específicos de este tipo para que se puedan usar como campos dinámicos en otras acciones.

La entrada es el campo dinámico Entidades.

La respuesta es una matriz de entidades, donde se analizan las propiedades especiales y se pueden usar directamente en un bucle Para cada uno.

Los tipos de entidad admitidos actualmente incluyen:

En la imagen siguiente se muestra un ejemplo de acciones disponibles para las entidades:

Para otros tipos de entidad, se puede lograr una funcionalidad similar mediante las acciones integradas de Logic Apps:

Filtrar la matriz de entidades por el tipo solicitado mediante Filtrar matriz.

Analizar los campos específicos de este tipo, para que se puedan usar como campos dinámicos en otras acciones mediante Análisis del archivo JSON.

Contenido relacionado

Para más información, vea:

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de