Visualización de datos recopilados en la página de información general

Después de conectar los orígenes de datos a Microsoft Sentinel, use la página de información general para ver, supervisar y analizar actividades en todo el entorno. En este artículo se describen los widgets y gráficos disponibles en el panel de información general de Microsoft Sentinel.

Importante

Microsoft Sentinel ahora está disponible con carácter general en la plataforma de operaciones de seguridad unificadas de Microsoft en el portal de Microsoft Defender. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Requisitos previos

- Asegúrese de tener acceso de lectura a los recursos de Microsoft Sentinel. Para más información, consulte Roles y permisos de Microsoft Sentinel.

Acceso a la página de información general

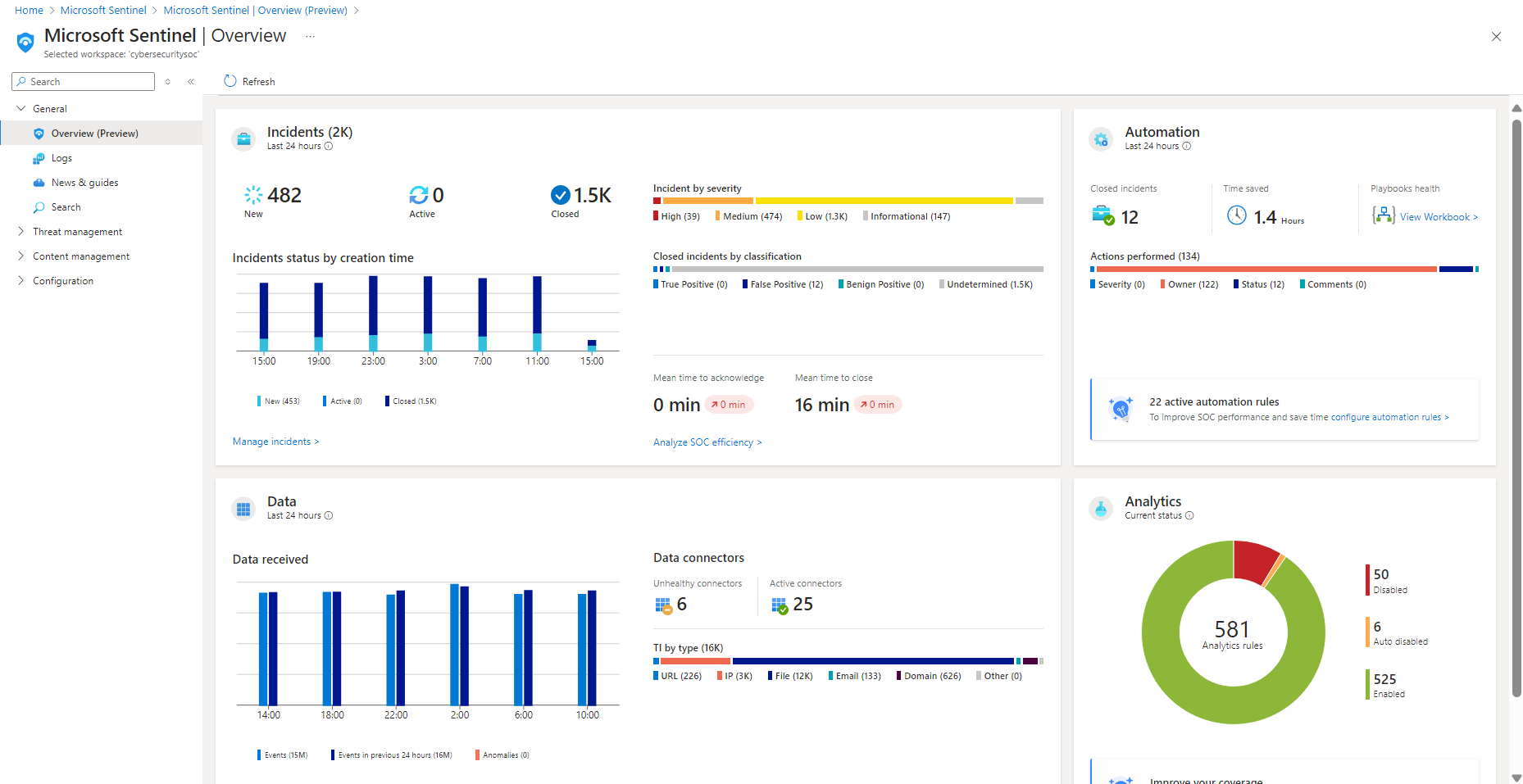

Si el área de trabajo se incorpora a la plataforma unificada de operaciones de seguridad, seleccione General > Información general. De lo contrario, seleccione Información general directamente. Por ejemplo:

Los datos de cada sección del panel se calculan previamente y la hora de la última actualización se muestra en la parte superior de cada sección. Seleccione Actualizar en la parte superior de la página para actualizar toda la página.

Visualización de los datos de incidentes

Para ayudar a reducir el ruido y minimizar el número de alertas que tiene que revisar e investigar, Microsoft Sentinel emplea una técnica de fusión para correlacionar alertas con incidentes. Los incidentes son grupos accionables de alertas relacionadas para que pueda investigar y resolver.

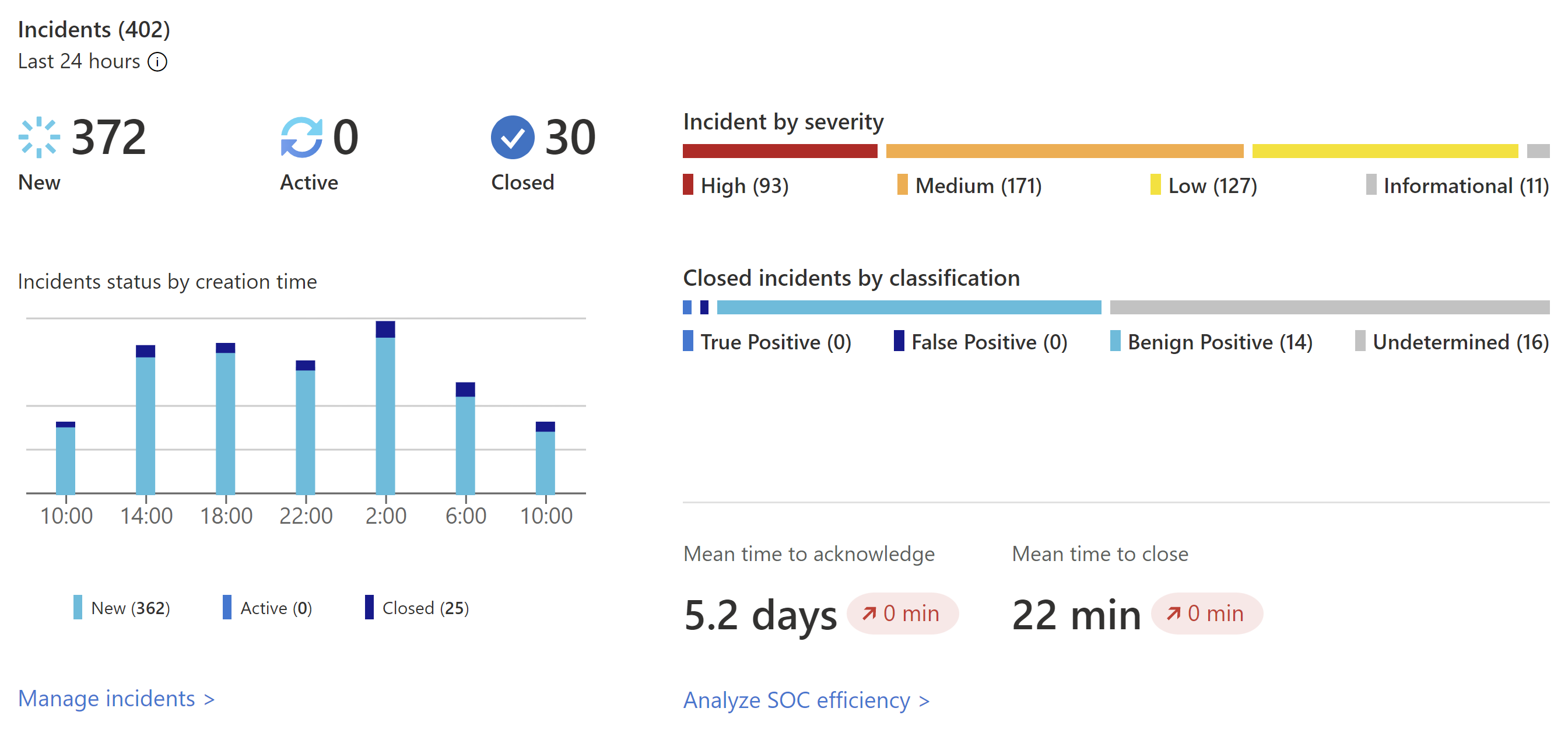

En la imagen siguiente se muestra un ejemplo de la sección Incidentes en el panel de información general:

En la sección Incidentes se enumeran los datos siguientes:

- El número de incidentes nuevos, activos y cerrados en las últimas 24 horas.

- Número total de incidentes de cada gravedad.

- Número de incidentes cerrados de cada tipo de clasificación de cierre.

- Estados del incidente por hora de creación, en intervalos de cuatro horas.

- El tiempo medio para confirmar un incidente y el tiempo medio para cerrarlo, con un vínculo al libro de eficiencia de SOC.

Seleccione Administrar incidentes para ir a la página Incidentes de Microsoft Sentinel para obtener más detalles.

Visualización de datos de automatización

Después de implementar la automatización con Microsoft Sentinel, supervise la automatización del área de trabajo en la sección Automatización del panel Información general.

Comience con un resumen de la actividad de las reglas de automatización: incidentes cerrados por automatización, la hora a la que se guardó la automatización y el estado de los cuadernos de estrategias relacionados.

Microsoft Sentinel calcula el tiempo ahorrado por automatización mediante la búsqueda del tiempo medio que guardó una sola automatización, multiplicada por el número de incidentes resueltos por la automatización. La fórmula es la siguiente:

(avgWithout - avgWith) * resolvedByAutomationDonde:

- avgWithout es el tiempo medio que tarda un incidente en resolverse sin automatización.

- avgWith es el tiempo medio necesario para que la automatización resuelva un incidente.

- resolvedByAutomation es el número de incidentes resueltos por automatización.

Debajo del resumen, un gráfico resume el número de acciones realizadas por la automatización, por tipo de acción.

En la parte inferior de la sección, puede encontrar un recuento de las reglas de automatización activas con un vínculo a la página Automatización.

Seleccione el vínculo Configurar reglas de automatización para saltar a la página Automatización, donde puede configurar más automatización.

Visualización del estado de los registros de datos, recopiladores de datos e inteligencia sobre amenazas

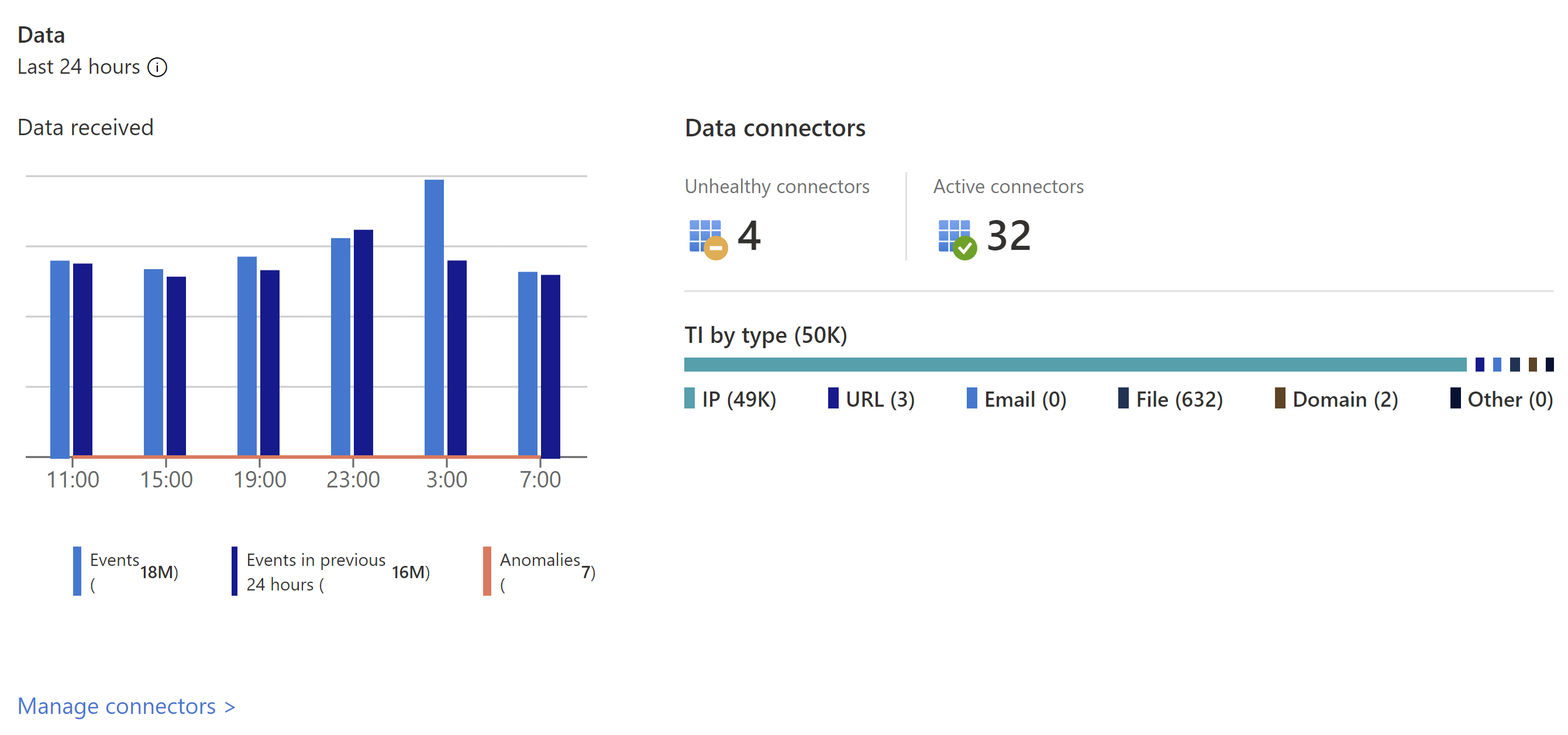

En la sección Datos del panel Información general, realice un seguimiento de la información sobre registros de datos, recopiladores de datos e inteligencia sobre amenazas.

Vea los siguientes detalles:

El número de registros que Microsoft Sentinel recopiló en las últimas 24 horas, en comparación con las 24 horas anteriores, y las anomalías detectadas en ese período de tiempo.

Un resumen del estado del conector de datos, dividido por conectores incorrectos y activos. Los conectores incorrectos indican cuántos conectores tienen errores. Los conectores activos son conectores con streaming de datos en Microsoft Sentinel, medidos por una consulta incluida en el conector.

Registros de inteligencia sobre amenazas en Microsoft Sentinel, por indicador de riesgo.

Seleccione Administrar conectores para ir a la página Conectores de datos, donde puede ver y administrar los conectores de datos.

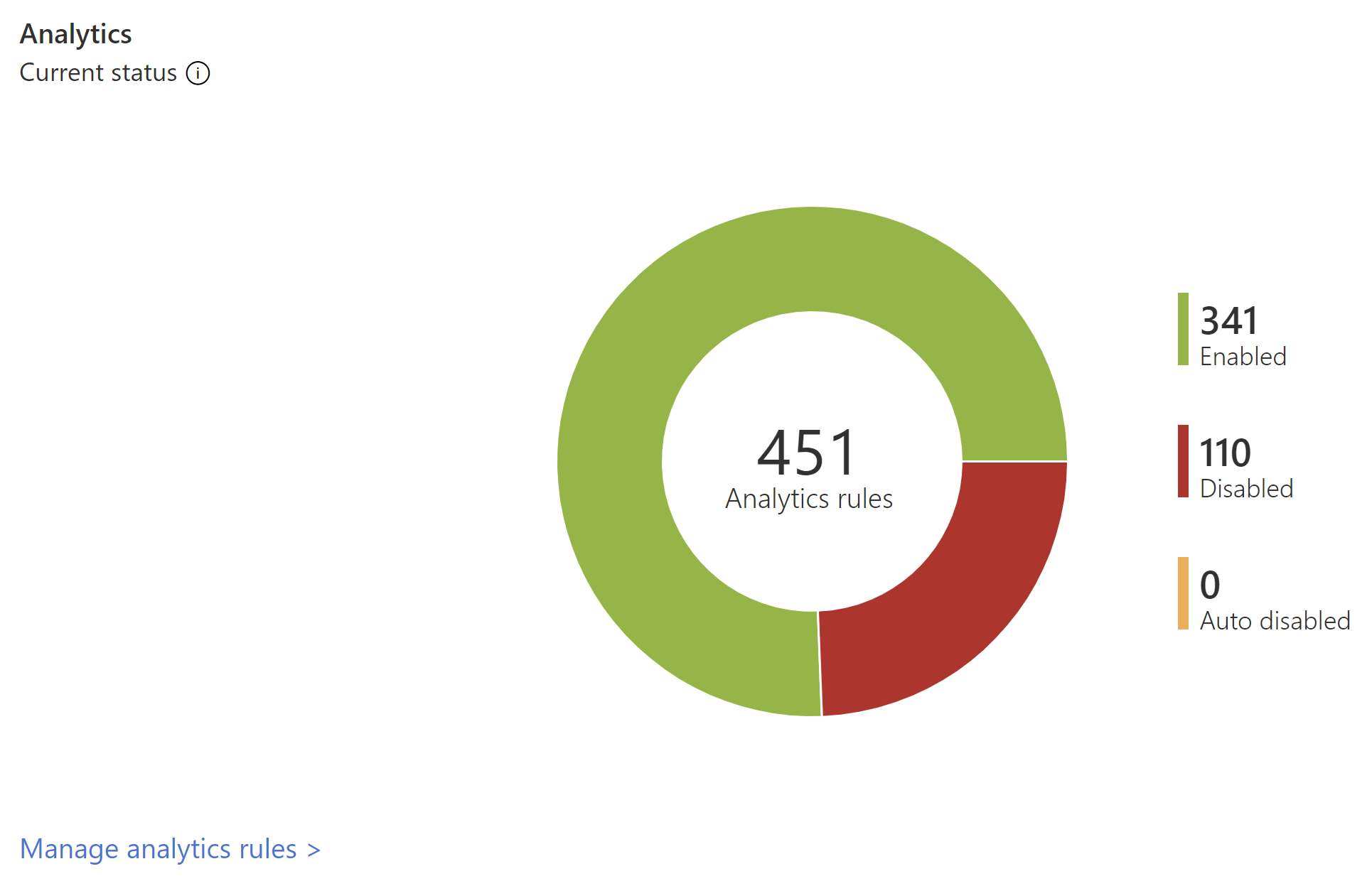

Ver datos de análisis

Realice un seguimiento de los datos de las reglas de análisis en la sección Análisis del panel Información general.

El número de reglas de análisis de Microsoft Sentinel se muestra por estado, incluido habilitado, deshabilitado y deshabilitado automáticamente.

Seleccione el vínculo de vista MITRE para saltar a MITRE ATT&CK, donde puede ver cómo su entorno está protegido contra tácticas y técnicas de MITRE ATT&CK. Seleccione el vínculo Administrar reglas de análisis para ir a la página Análisis, donde puede ver y administrar las reglas que configuran cómo se desencadenan las alertas.

Pasos siguientes

Use plantillas de libro para profundizar en los eventos generados en todo el entorno. Para más información, consulte Visualización y supervisión de sus datos mediante libros en Microsoft Sentinel.

Active los registros de consultas de Log Analytics para que todas las consultas se ejecuten desde el área de trabajo. Para más información, consulte Auditoría de consultas y actividades de Microsoft Sentinel.

Obtenga información sobre las consultas usadas detrás de los widgets de panel información general. Para más información, consulte Profundización en el nuevo panel de información general de Microsoft Sentinel.