Relación de alertas con incidentes en Microsoft Sentinel

En este artículo se muestra cómo relacionar las alertas con los incidentes en Microsoft Sentinel. Esta característica permite agregar alertas de forma manual o automática a los incidentes existentes, o quitarlas de ellos, como parte de los procesos de investigación, refinando el ámbito del incidente a medida que se desarrolla la investigación.

Importante

La expansión de incidentes se encuentra actualmente en VERSIÓN PRELIMINAR. En la página Términos de uso complementarios para las Versiones preliminares de Microsoft Azure se incluyen términos legales adicionales que se aplican a las características de Azure que se encuentran en versión beta, versión preliminar o que todavía no se han publicado para su disponibilidad general.

Expansión del ámbito y la eficacia de los incidentes

Una cosa que esta característica permite hacer es incluir alertas de un origen de datos en incidentes generados por otro origen de datos. Por ejemplo, puede agregar alertas de Microsoft Defender for Cloud o de varios orígenes de datos de terceros a incidentes importados en Microsoft Sentinel desde Microsoft Defender XDR.

Esta característica está integrada en la versión más reciente de la API de Microsoft Sentinel, lo que significa que está disponible para el conector de Logic Apps para Microsoft Sentinel. Por lo tanto, puede usar cuadernos de estrategias para agregar automáticamente una alerta a un incidente si se cumplen ciertas condiciones.

También puede usar esta automatización para agregar alertas a incidentes creados manualmente, a fin de crear correlaciones personalizadas o definir criterios personalizados para agrupar alertas en incidentes cuando se crean.

Limitaciones

Microsoft Sentinel importa tanto alertas como incidentes de Microsoft Defender XDR. En su mayor parte, puede tratar estas alertas e incidentes, como las alertas e incidentes normales de Microsoft Sentinel.

Sin embargo, solo puede agregar alertas de Defender a incidentes de Defender (o quitarlas) en el portal de Defender, no en el portal de Sentinel. Si intenta hacerlo en Microsoft Sentinel, se producirá un mensaje de error. Es posible dinamizar al incidente en el portal de Microsoft Defender mediante el vínculo del incidente de Microsoft Sentinel. Sin embargo, no se preocupe: los cambios realizados en el incidente en el portal de Microsoft Defender se sincronizan con el incidente paralelo en Microsoft Sentinel, por lo que seguirá viendo las alertas agregadas en el incidente en el portal de Sentinel.

Es posible agregar alertas de Microsoft Defender XDR a incidentes que no sean de Defender y alertas que no sean de Defender a incidentes de Defender en el portal de Microsoft Sentinel.

Si incorporó Microsoft Sentinel al portal de operaciones de seguridad unificadas, ya no podrá agregar alertas de Microsoft Sentinel a incidentes ni quitar alertas de Microsoft Sentinel de incidentes en Microsoft Sentinel (en Azure Portal). Solo se puede hacer esto en el portal de Microsoft Defender. Para obtener más información, consulte Diferencias de funcionalidad entre los portales.

Un incidente puede contener un máximo de 150 alertas. Si intenta agregar una alerta a un incidente que ya tiene 150 alertas, recibirá un mensaje de error.

Adición de alertas mediante la escala de tiempo de entidad (versión preliminar)

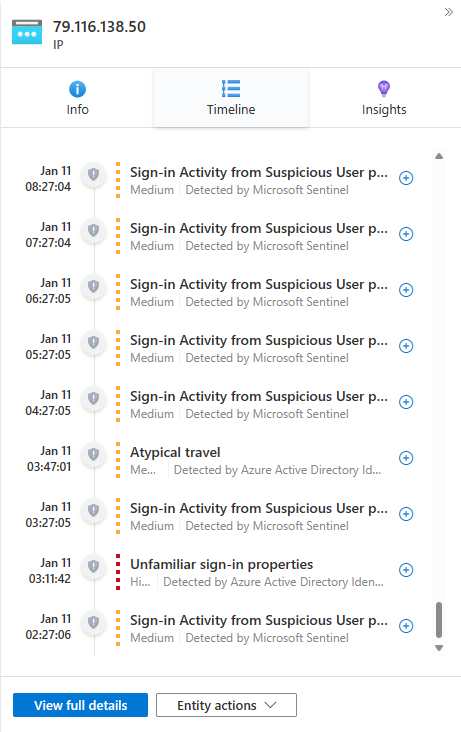

La escala de tiempo de entidad, como se muestra en la nueva experiencia de incidentes (ahora en versión preliminar), presenta todas las entidades en una investigación de incidentes determinada. Cuando se selecciona una entidad de la lista, se muestra una página de entidad en miniatura en un panel lateral.

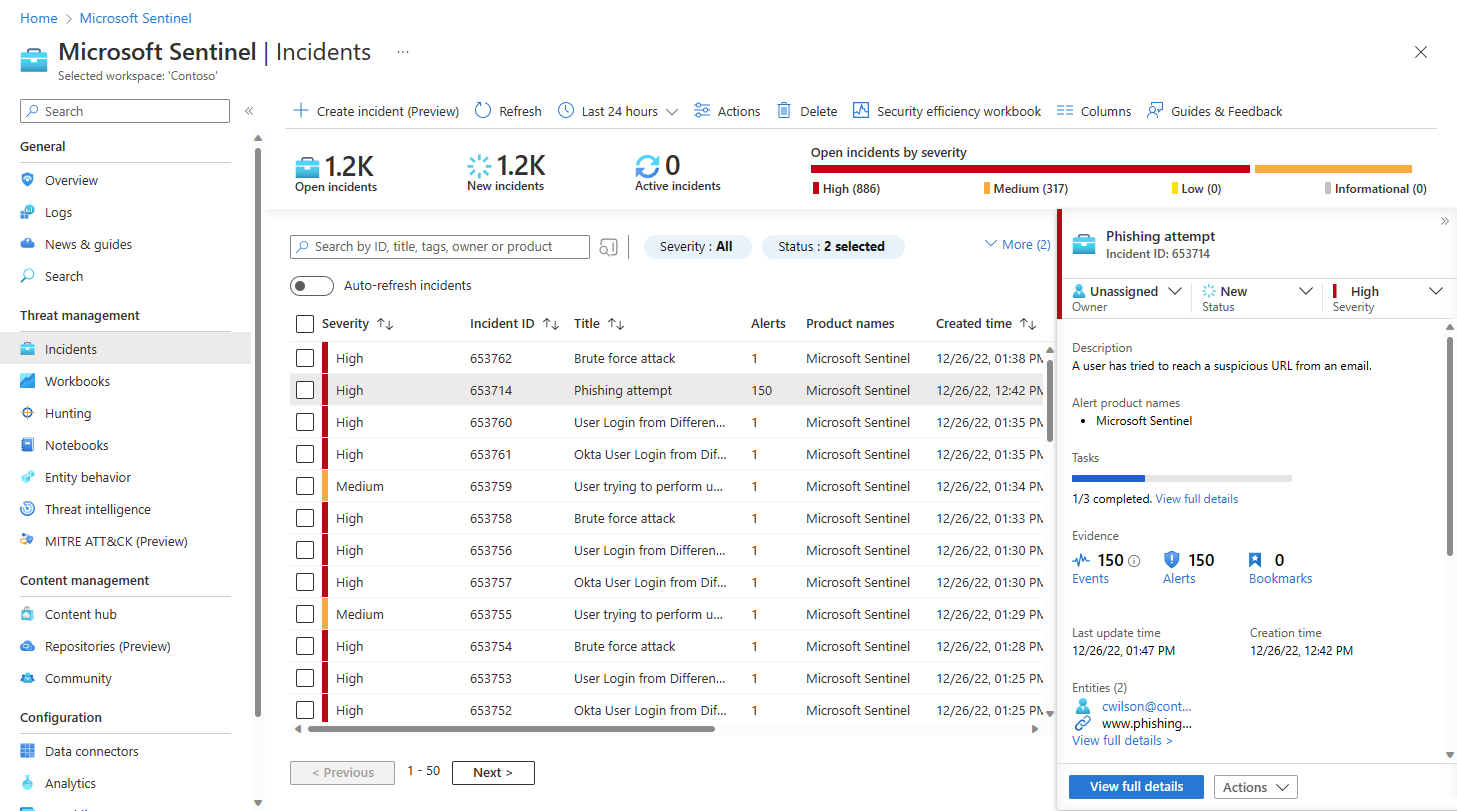

En el menú de navegación de Microsoft Sentinel, seleccione Incidentes.

Seleccione un incidente para investigar. En el panel detalles del incidente, seleccione View full details.

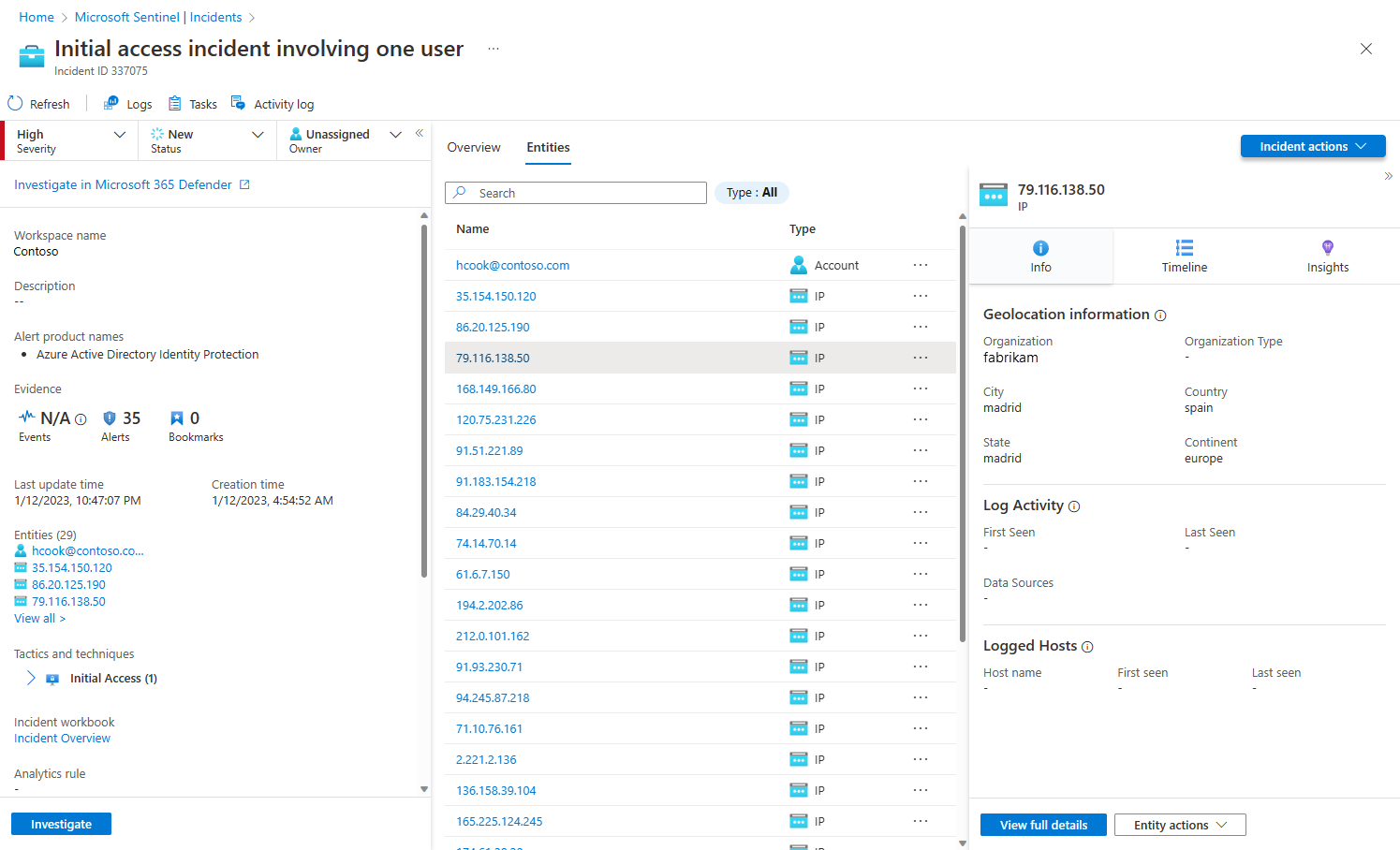

En la página del incidente, seleccione la pestaña Entities.

Seleccione una entidad de la lista.

En el panel lateral de la página de la entidad, seleccione la tarjeta Timeline.

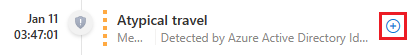

Seleccione una alerta externa al incidente abierto. Estas alertas se indican mediante un icono de escudo atenuado y una banda de color de línea punteada que representa la gravedad. Seleccione el icono de signo más situado en el extremo derecho de esa alerta.

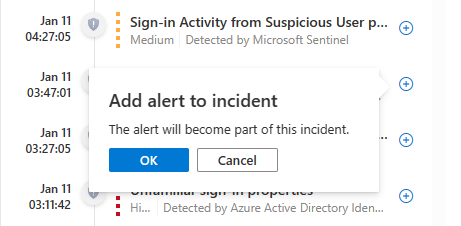

Para confirmar la adición de la alerta al incidente, seleccione OK. Recibirá una notificación que confirma la adición de la alerta al incidente o explica por qué no se agregó.

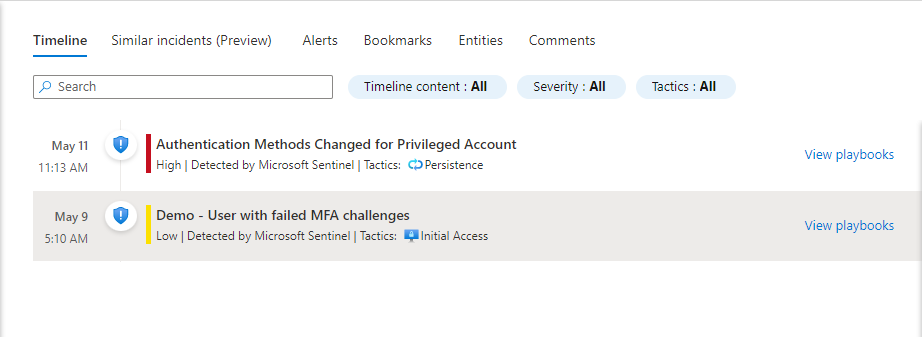

Verá que la alerta agregada aparece ahora en el widget Timeline del incidente abierto en la pestaña Overview, con un icono de escudo en color y una banda de color de línea continua como cualquier otra alerta del incidente.

La alerta agregada ahora es una parte completa del incidente y todas las entidades de la alerta agregada (que aún no formaban parte del incidente) también se han convertido en parte de él. Ahora puede explorar las escalas de tiempo de esas entidades de sus otras alertas que ahora son aptas para agregarse al incidente.

Eliminación de una alerta de un incidente

Las alertas que se agregaron a un incidente, manual o automáticamente, también se pueden quitar de este.

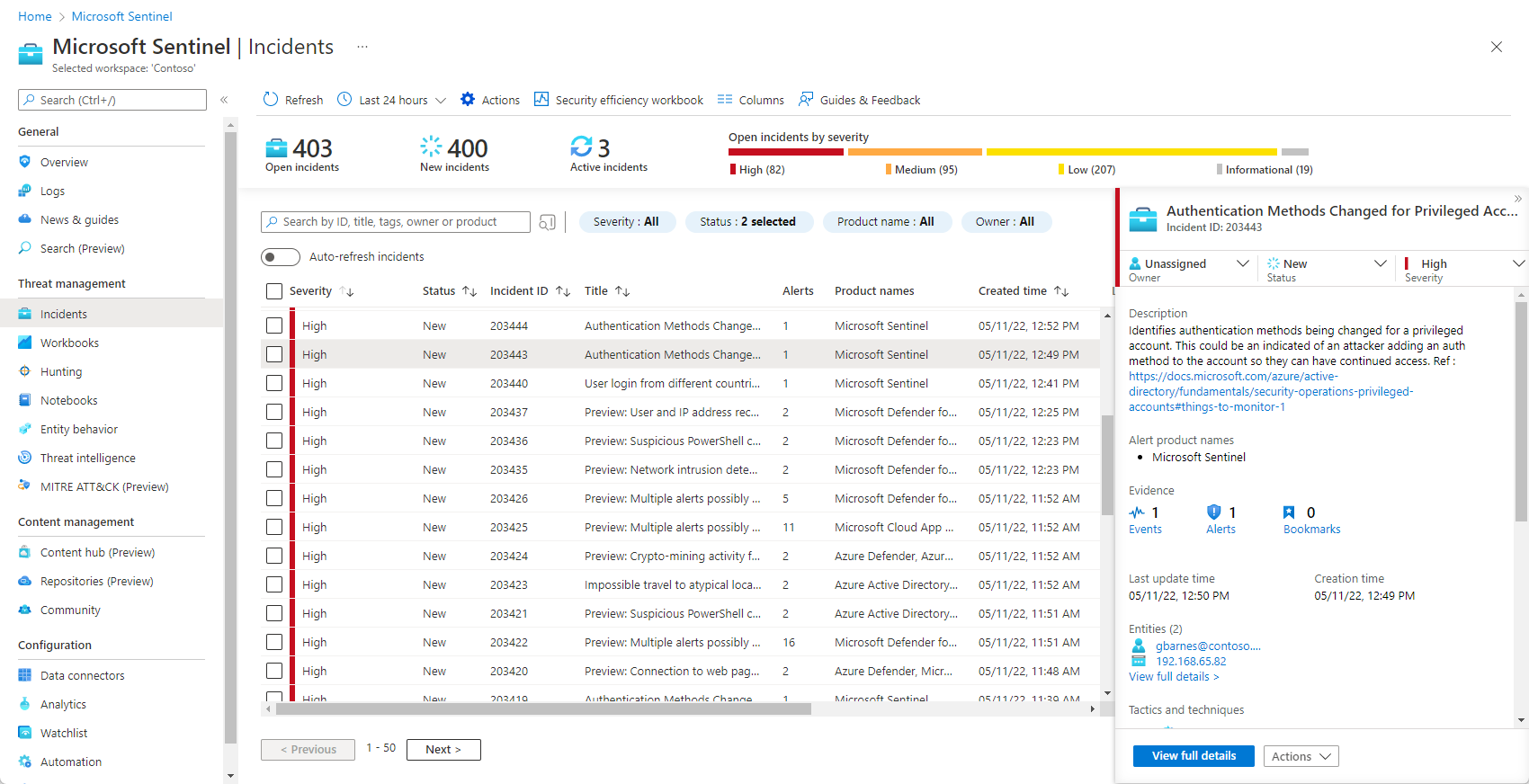

En el menú de navegación de Microsoft Sentinel, seleccione Incidentes.

Seleccione un incidente para investigar. En el panel detalles del incidente, seleccione View full details.

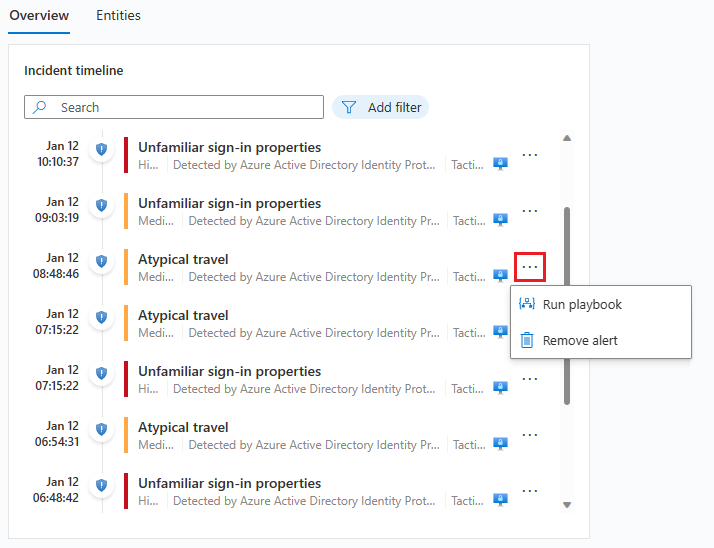

En la pestaña Overview, en el widget Incident timeline, seleccione los tres puntos situados junto a una alerta que quiera quitar del incidente. En el menú emergente, seleccione Remove alert.

Incorporación de alertas mediante el gráfico de investigación

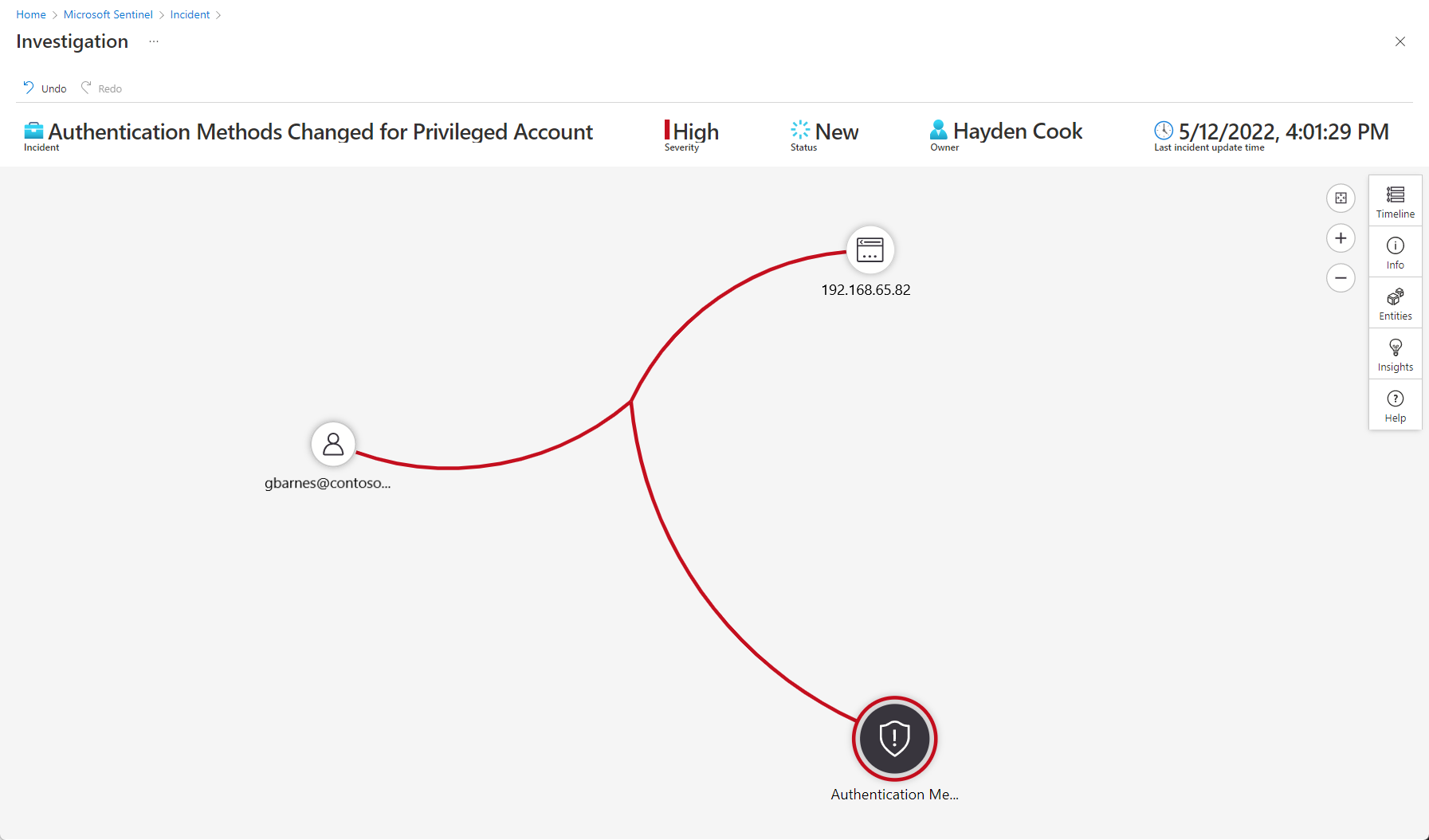

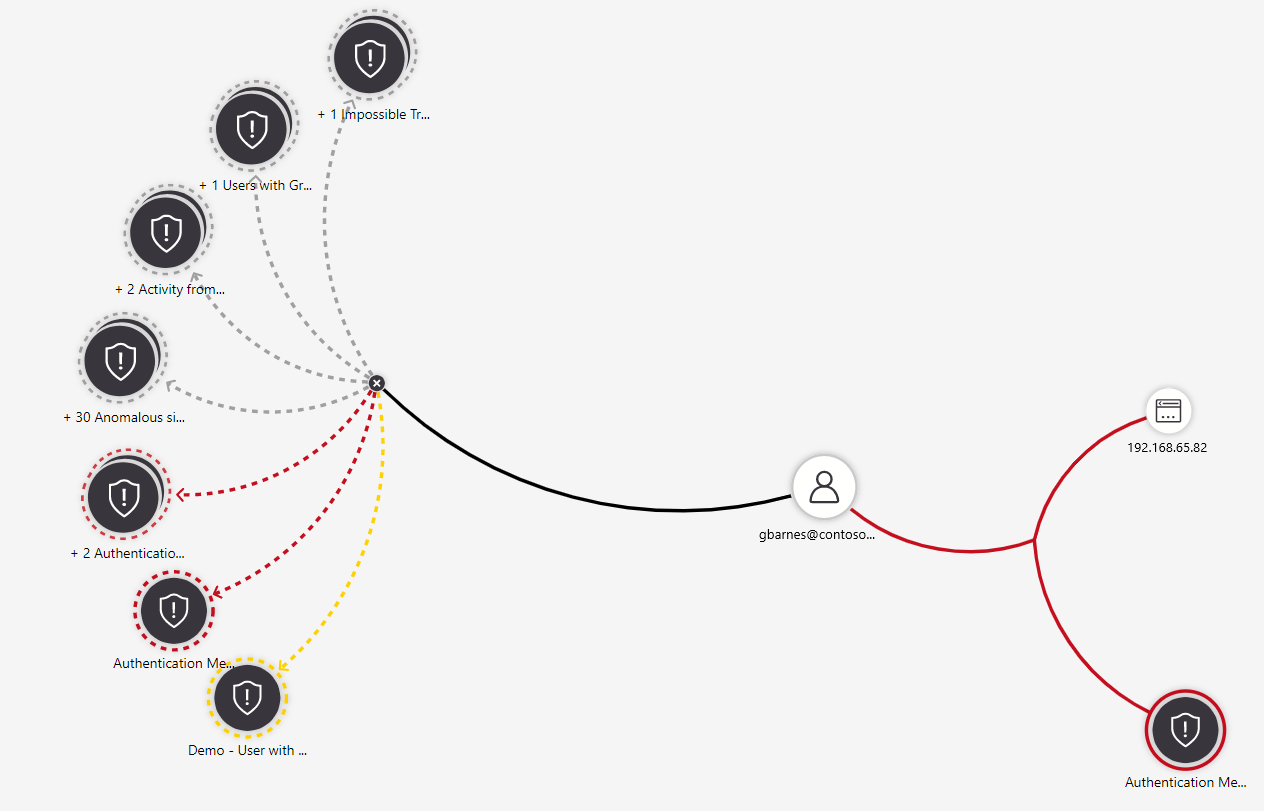

El gráfico de investigación es una herramienta visual e intuitiva que presenta conexiones y patrones y permite a los analistas formular las preguntas adecuadas y seguir a los clientes potenciales. Puede usarlo para agregar alertas a los incidentes y quitarlas de estos, lo que amplía o restringe el ámbito de la investigación.

En el menú de navegación de Microsoft Sentinel, seleccione Incidentes.

Seleccione un incidente para investigar. En el panel de detalles del incidente, seleccione el botón Acciones y elija Investigar en el menú emergente. Se abrirá el gráfico de investigación.

Mantenga el puntero sobre cualquier entidad para mostrar la lista de consultas de exploración a su lado. Seleccione Alertas relacionadas.

Las alertas relacionadas aparecerán conectadas a la entidad por líneas de puntos.

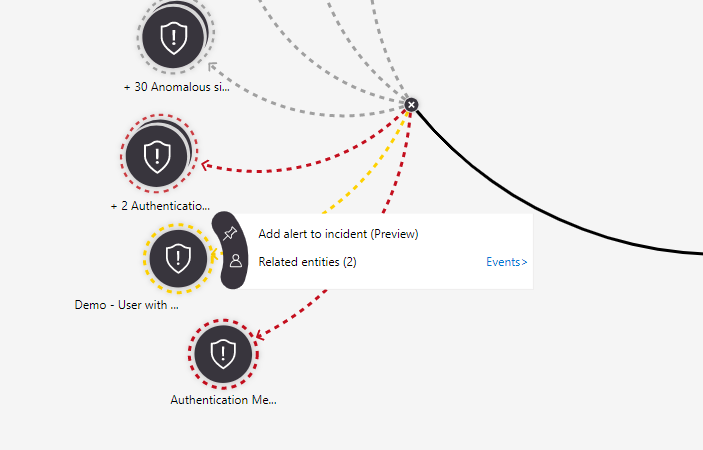

Mantenga el puntero sobre una de las alertas relacionadas hasta que un menú aparezca a su lado. Seleccione Agregar alerta al incidente (versión preliminar).

La alerta se agrega al incidente y, para todos las finalidades, forma parte de él, junto con todas sus entidades y detalles. Verá dos representaciones visuales de esto:

Situaciones especiales

Al agregar una alerta a un incidente, en función de las circunstancias, es posible que se le pida que confirme la solicitud o que elija entre diferentes opciones. A continuación se muestran algunos ejemplos de estas situaciones, las opciones que se le pedirán que realice y sus implicaciones.

La alerta que desea agregar ya pertenece a otro incidente.

En este caso, verá un mensaje que indica que la alerta forma parte de otro incidente o incidentes y le preguntará si desea continuar. Seleccione Aceptar para agregar la alerta o Cancelar para dejar las cosas tal y como estaban.

Agregar la alerta a este incidente no la quitará de ningún otro incidente. Las alertas pueden estar relacionadas con más de un incidente. Si lo desea, puede quitar la alerta manualmente de los demás incidentes siguiendo los vínculos del mensaje anterior.

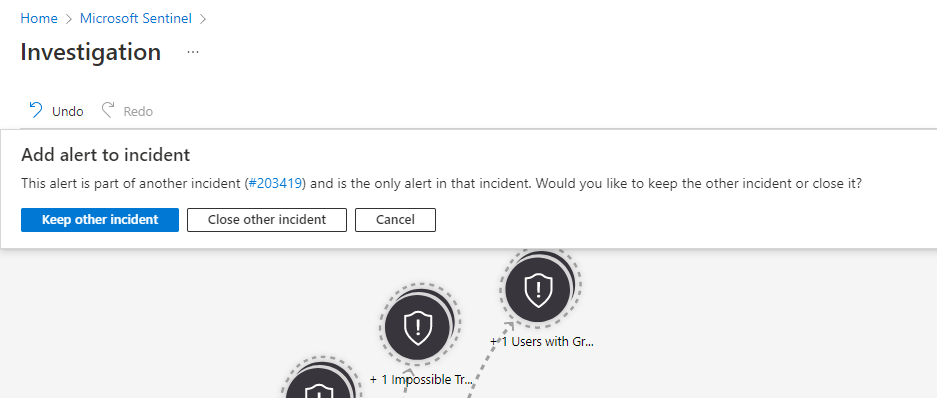

La alerta que desea agregar pertenece a otro incidente y es la única alerta del otro incidente.

Esto es diferente del caso anterior, ya que si la alerta está sola en el otro incidente, el seguimiento de este incidente podría hacer que el otro incidente fuera irrelevante. Por lo tanto, en este caso, verá este cuadro de diálogo:

Mantener otro incidente conserva el otro incidente tal cual, al mismo tiempo que agrega la alerta a este.

Cerrar otro incidente agrega la alerta a este incidente y cierra el otro incidente, lo que agrega el motivo de cierre "Indeterminado" y el comentario "La alerta se agregó a otro incidente" con el número del incidente abierto.

Cancelar deja el status quo. No realiza ningún cambio en el incidente abierto ni en ningún otro incidente al que se hace referencia.

Cuál de estas opciones elija depende de sus necesidades particulares; no recomendamos una opción sobre la otra.

Agregar o quitar alertas mediante cuadernos de estrategias

La incorporación y eliminación de alertas a incidentes también están disponibles como acciones de Logic Apps en el conector de Microsoft Sentinel y, por tanto, en cuadernos de estrategias de Microsoft Sentinel. Debe proporcionar el id. de ARM del incidente y el id. de alerta del sistema como parámetros, que puede encontrarlos en el esquema del cuaderno de estrategias tanto para los desencadenadores de alerta como de incidente.

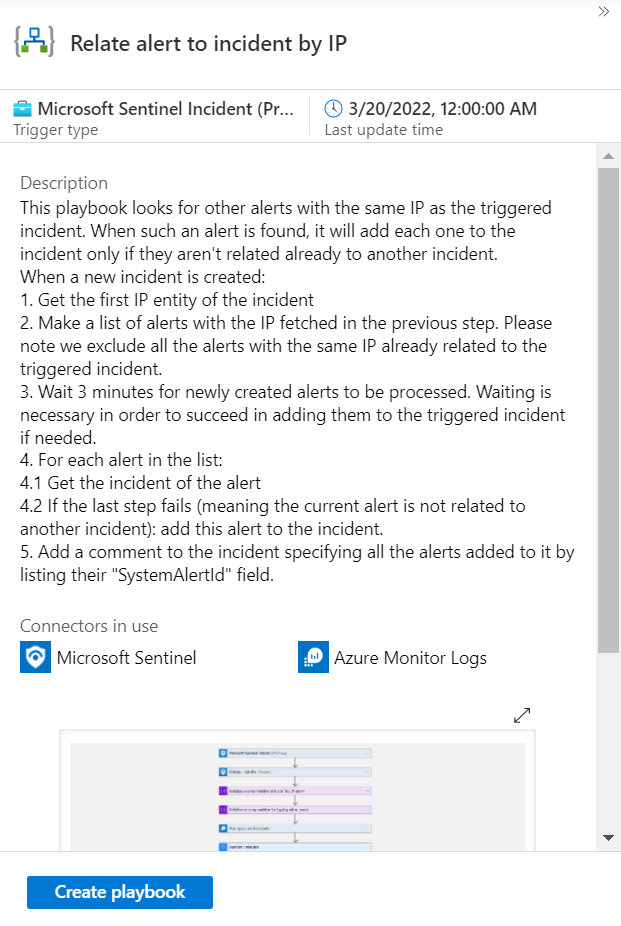

Microsoft Sentinel proporciona una plantilla de cuaderno de estrategias de ejemplo en la galería de plantillas, que muestra cómo trabajar con esta funcionalidad:

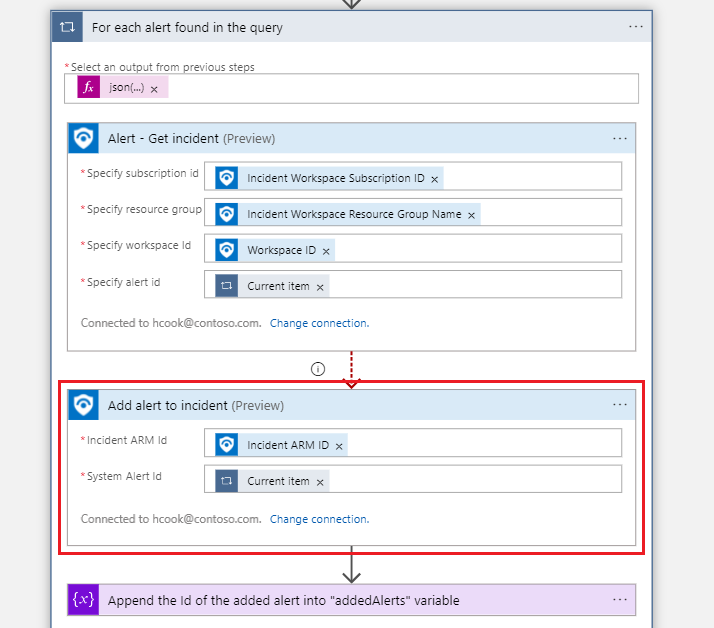

Aquí se muestra cómo se usa la acción Agregar alerta al incidente (versión preliminar) en este cuaderno de estrategias, como ejemplo de cómo se puede usar en otro lugar:

Agregar o quitar alertas mediante la API

No se limita al portal para usar esta característica. También es accesible a través de la API de Microsoft Sentinel, por medio del grupo de operaciones Relaciones de incidentes. Permite obtener, crear, actualizar y eliminar relaciones entre alertas e incidentes.

Creación de una relación

Para agregar una alerta a un incidente, cree una relación entre ellos. Use el siguiente punto de conexión para agregar una alerta a un incidente existente. Una vez realizada esta solicitud, la alerta se une al incidente y estará visible en la lista de alertas del incidente en el portal.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}/relations/{relationName}?api-version=2022-07-01-preview

El cuerpo de la solicitud es como este:

{

"properties": {

"relatedResourceId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/entities/{systemAlertId}"

}

}

Eliminación de una relación

Para quitar una alerta de un incidente, elimine la relación entre ellos. Use el siguiente punto de conexión para quitar una alerta de un incidente existente. Una vez realizada esta solicitud, la alerta ya no se conectará al incidente ni aparecerá en él.

DELETE https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}/relations/{relationName}?api-version=2022-07-01-preview

Enumeración de relaciones de alertas

También puede enumerar todas las alertas relacionadas con un incidente determinado, con este punto de conexión y solicitud:

GET https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.OperationalInsights/workspaces/{workspaceName}/providers/Microsoft.SecurityInsights/incidents/{incidentId}/relations?api-version=2022-07-01-preview

Códigos de error específicos

En la documentación general de la API se enumeran los códigos de respuesta esperados para las operaciones Crear, Eliminar y Enumerar mencionadas anteriormente. Los códigos de error solo se mencionan allí como una categoría general. Estos son los posibles códigos de error y mensajes específicos que aparecen en la categoría de "Otros códigos de estado":

| Código | Message |

|---|---|

| 400 - Solicitud incorrecta | No se pudo crear la relación. Ya existe un tipo de relación diferente con el nombre {relationName} en el incidente {incidentIdentifier}. |

| 400 - Solicitud incorrecta | No se pudo crear la relación. La alerta {systemAlertId} ya existe en el incidente {incidentIdentifier}. |

| 400 - Solicitud incorrecta | No se pudo crear la relación. El recurso relacionado y el incidente deben pertenecer a la misma área de trabajo. |

| 400 - Solicitud incorrecta | No se pudo crear la relación. Las alertas de Microsoft Defender XDR no se pueden agregar a incidentes de Microsoft Defender XDR. |

| 400 - Solicitud incorrecta | No se pudo eliminar la relación. Las alertas de Microsoft Defender XDR no se pueden quitar de los incidentes de Microsoft Defender XDR. |

| 404 No encontrado | El recurso "'{systemAlertId}" no existe. |

| 404 No encontrado | El incidente no existe. |

| 409 Conflicto | No se pudo crear la relación. La relación con el nombre {relationName} ya existe en el incidente {incidentIdentifier} a otra alerta {systemAlertId}. |

Pasos siguientes

En este artículo, ha aprendido a agregar alertas a incidentes y a quitarlas mediante el portal y la API de Microsoft Sentinel. Para más información, consulte: