Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Azure Blob Storage permite almacenar grandes cantidades de datos de objetos no estructurados. Puede usar Blob Storage para recopilar o exponer datos multimedia, de contenido o de aplicación a los usuarios. Dado que todos los datos de blobs se almacenan en contenedores, debe crear un contenedor de almacenamiento para poder empezar a cargar datos. Para más información sobre Blob Storage, consulte Introducción a Azure Blob Storage.

En este artículo instructivo, aprenderá a trabajar con objetos contenedor en el portal de Azure.

Prerrequisitos

Para acceder a Azure Storage, necesitará una suscripción de Azure. Si todavía no tiene una suscripción, cree una cuenta gratuita antes de empezar.

Todo el acceso a Azure Storage tiene lugar mediante una cuenta de almacenamiento. Para este artículo de procedimientos, cree una cuenta de almacenamiento mediante Azure Portal, Azure PowerShell o la CLI de Azure. Para obtener ayuda con la creación de una cuenta de almacenamiento, consulte Creación de una cuenta de almacenamiento.

Creación de un contenedor

Un contenedor organiza un conjunto de blobs, similar a un directorio de un sistema de archivos. Una cuenta de almacenamiento puede incluir un número ilimitado de contenedores y un contenedor puede almacenar un número ilimitado de blobs.

Para crear un contenedor en Azure Portal, siga estos pasos:

En el panel de navegación del portal del lado izquierdo de la pantalla, seleccione Cuentas de almacenamiento y elija una cuenta de almacenamiento. Si el panel de navegación no está visible, seleccione el botón de menú para alternar su visibilidad.

En el panel de navegación de la cuenta de almacenamiento, desplácese hasta la sección Almacenamiento de datos y seleccione Contenedores.

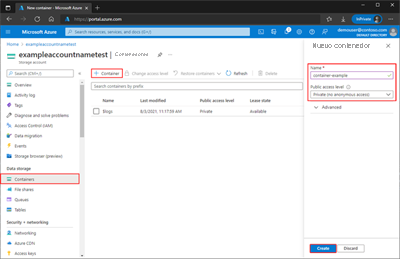

En el panel Contenedores , seleccione el botón + Contenedor para abrir el panel Nuevo contenedor .

En el panel Nuevo contenedor , proporcione un nombre para el nuevo contenedor. El nombre del contenedor debe escribirse en minúsculas, comenzar por una letra o un número, y solo puede incluir letras, números y el carácter de guión (-). El nombre debe tener entre 3 y 63 caracteres. Para obtener más información sobre los nombres de contenedor y blob, consulte Nomenclatura y referencia a contenedores, blobs y metadatos.

Establezca el nivel de acceso anónimo para el contenedor. El nivel recomendado es Privado (sin acceso anónimo). Para obtener información sobre cómo evitar el acceso anónimo a los datos de blobs, consulte Introducción: Corrección del acceso de lectura anónimo para los datos de blobs.

Seleccione Crear para crear el contenedor.

Leer propiedades y metadatos del contenedor

Un contenedor expone las propiedades del sistema y los metadatos definidos por el usuario. Las propiedades del sistema existen en cada recurso de Blob Storage. Algunas propiedades son de solo lectura, mientras que otras se pueden leer o establecer.

Los metadatos definidos por el usuario constan de uno o varios pares de nombre-valor que especifique para un recurso de Blob Storage. Puede usar metadatos para almacenar valores adicionales con el recurso. Los valores de metadatos se proporcionan para uso personal y no afectan a cómo se comporta el recurso.

Propiedades del contenedor

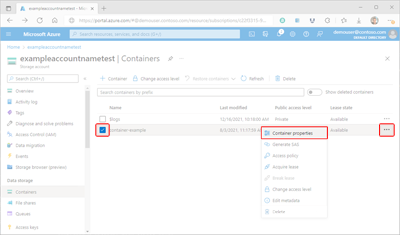

Para mostrar las propiedades de un contenedor en Azure Portal, siga estos pasos:

Vaya a la lista de contenedores dentro de la cuenta de almacenamiento.

Active la casilla situada junto al nombre del contenedor cuyas propiedades desea ver.

Seleccione el botón Más del contenedor (...) y seleccione Propiedades del contenedor para mostrar el panel Propiedades del contenedor.

Lectura y escritura de metadatos de contenedor

Los usuarios que tienen un gran número de objetos dentro de su cuenta de almacenamiento pueden organizar sus datos lógicamente dentro de contenedores mediante metadatos.

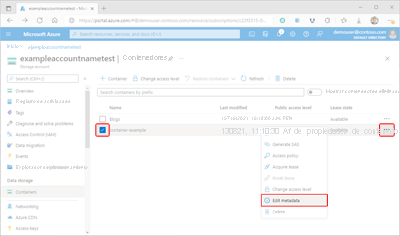

Para administrar los metadatos de un contenedor en Azure Portal, siga estos pasos:

Vaya a la lista de contenedores de la cuenta de almacenamiento.

Active la casilla situada junto al nombre del contenedor cuyos metadatos desea administrar.

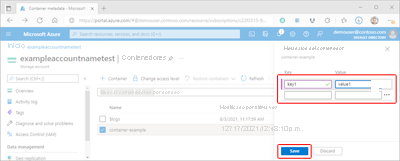

Seleccione el botón Más del contenedor (...) y, a continuación, seleccione Editar metadatos para mostrar el panel Metadatos del contenedor .

El panel Metadatos del contenedor mostrará los pares clave-valor de metadatos existentes. Los datos existentes se pueden editar seleccionando una clave o un valor existentes y sobrescribiendo los datos. Puede agregar metadatos adicionales y proporcionar datos en los campos vacíos proporcionados. Por último, seleccione Guardar para confirmar los datos.

Administración del acceso a contenedores y blobs

Administrar correctamente el acceso a los contenedores y sus blobs es clave para asegurarse de que los datos permanecen seguros. En las secciones siguientes se muestran formas en las que puede cumplir los requisitos de acceso.

Administración de asignaciones de roles de RBAC de Azure para el contenedor

Microsoft Entra ID ofrece una seguridad óptima para los recursos de Blob Storage. El control de acceso basado en rol de Azure (RBAC de Azure) determina qué permisos tiene una entidad de seguridad para un recurso determinado. Para conceder acceso a un contenedor, asignará un rol RBAC en el ámbito del contenedor o superior a un usuario, grupo, entidad de servicio o identidad administrada. También puede optar por agregar una o varias condiciones a la asignación de roles.

Puede leer sobre la asignación de roles en Asignación de roles de Azure mediante Azure Portal.

Generación de una firma de acceso compartido

Una firma de acceso compartido (SAS) proporciona acceso temporal, seguro y delegado a un cliente que normalmente no tendría permisos. Una SAS proporciona un control pormenorizado sobre cómo un cliente puede acceder a los datos. Por ejemplo, puede especificar qué recursos están disponibles para el cliente. También puede limitar los tipos de operaciones que el cliente puede realizar y especificar la duración.

Azure admite tres tipos de SAS. Una service SAS proporciona acceso a un recurso en uno solo de los servicios de almacenamiento: el servicio Blob, Queue, Table o File. SAS de cuenta, que es similar a una SAS de servicio, pero puede permitir el acceso a los recursos de más de un servicio de almacenamiento. Una SAS de delegación de usuarios es una SAS protegida con credenciales de Microsoft Entra y solo se puede usar con el servicio de Blob Storage.

Al crear una SAS, puede establecer limitaciones de acceso en función del nivel de permiso, la dirección IP o el intervalo, o la fecha y hora de inicio y expiración. Puede leer más en Concesión de acceso limitado a los recursos de Azure Storage mediante firmas de acceso compartido.

Precaución

Cualquier cliente que posea una SAS válida puede acceder a los datos de la cuenta de almacenamiento según lo permitido por esa SAS. Es importante proteger una SAS del uso malintencionado o no deseado. Sea cauto al distribuir una SAS y tenga un plan para revocar una SAS en peligro.

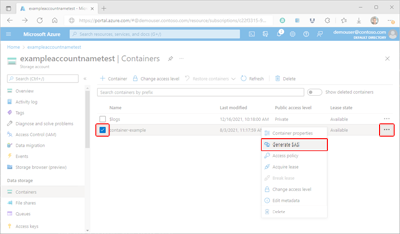

Para generar un token de SAS mediante Azure Portal, siga estos pasos:

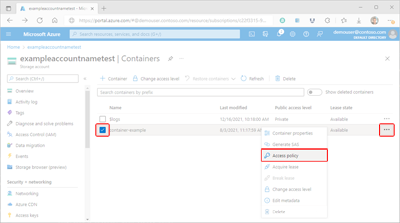

En Azure Portal, vaya a la lista de contenedores de la cuenta de almacenamiento.

Active la casilla situada junto al nombre del contenedor para el que generará un token de SAS.

Seleccione el botón Más del contenedor (...) y seleccione Generar SAS para mostrar el panel Generar SAS .

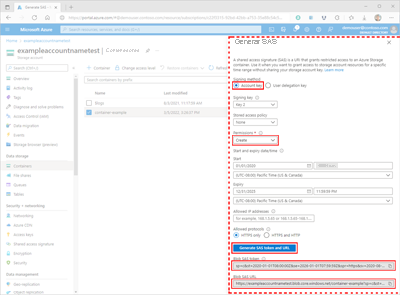

En el panel Generar SAS , seleccione el valor de clave de cuenta para el campo Método de firma .

En el campo Método de firma , seleccione Clave de cuenta. La elección de la clave de cuenta dará lugar a la creación de una SAS de servicio.

En el campo Clave de firma , seleccione la clave deseada que se usará para firmar la SAS.

En el campo Directiva de acceso almacenado , seleccione Ninguno.

Seleccione el campo Permisos y, a continuación, active las casillas correspondientes a los permisos deseados.

En la sección Fecha y hora de inicio y expiración , especifique los valores de fecha y hora de inicio y expiración deseados, hora y zona horaria.

Opcionalmente, especifique una dirección IP o un intervalo de direcciones IP desde las que aceptar solicitudes en el campo Direcciones IP permitidas . Si la dirección IP de la solicitud no coincide con la dirección IP o el intervalo de direcciones especificado en el token de SAS, no se autorizará.

Opcionalmente, especifique el protocolo permitido para las solicitudes realizadas con la SAS en el campo Protocolos permitidos . El valor predeterminado es HTTPS.

Revise la configuración para obtener exactitud y, a continuación, seleccione Generar token SAS y URL para mostrar el token SAS de blob y las cadenas de consulta URL SAS de blob.

Copie y pegue los valores de token de SAS de blob y URL de SAS de blob en una ubicación segura. Solo se mostrarán una vez y no se podrán recuperar después de cerrar la ventana.

Nota:

El token de SAS devuelto por el portal no incluye el carácter delimitador ("?") para la cadena de consulta de dirección URL. Si va a anexar el token de SAS a una dirección URL de recurso, recuerde anexar el carácter delimitador a la dirección URL del recurso antes de anexar el token de SAS.

Crea una política de acceso o de inmutabilidad almacenada

Una directiva de acceso almacenada proporciona control adicional del lado servidor sobre una o varias firmas de acceso compartido. Al asociar una SAS a una directiva de acceso almacenada, la SAS hereda las restricciones definidas en la directiva. Estas restricciones adicionales permiten cambiar la hora de inicio, la hora de expiración o los permisos de una firma. También puede revocarlo después de que se haya emitido.

Las directivas de inmutabilidad se pueden usar para proteger los datos de sobrescrituras y eliminaciones. Las directivas de inmutabilidad permiten crear y leer objetos, pero impide su modificación o eliminación durante una duración específica. Blob Storage admite dos tipos de directivas de inmutabilidad. Una directiva de retención basada en tiempo prohíbe las operaciones de escritura y eliminación durante un período de tiempo definido. Una suspensión legal también prohíbe las operaciones de escritura y eliminación, pero debe borrarse explícitamente antes de que se puedan reanudar esas operaciones.

Crear una directiva de acceso almacenada

La configuración de una directiva de acceso almacenada es un proceso de dos pasos: primero se debe definir la directiva y, después, aplicarla al contenedor. Para configurar una directiva de acceso almacenada, siga estos pasos:

En Azure Portal, vaya a la lista de contenedores de la cuenta de almacenamiento.

Active la casilla situada junto al nombre del contenedor para el que generará un token de SAS.

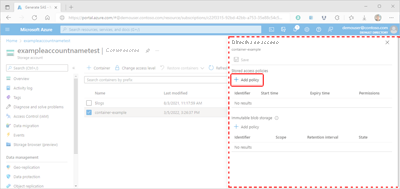

Seleccione el botón Más del contenedor (...) y seleccione Directiva de acceso para mostrar el panel Directiva de acceso .

En el panel Directiva de acceso , seleccione + Agregar directiva en la sección Directivas de acceso almacenadas para mostrar el panel Agregar directiva . Las directivas existentes se mostrarán en la sección adecuada.

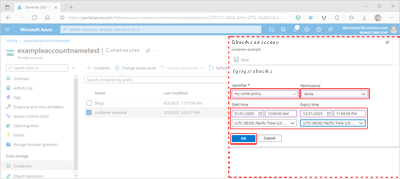

En el panel Agregar directiva , seleccione el cuadro Identificador y agregue un nombre para la nueva directiva.

Seleccione el campo Permisos y, a continuación, active las casillas correspondientes a los permisos deseados para la nueva directiva.

Opcionalmente, proporcione valores de fecha, hora y zona horaria para los campos Hora de inicio y Hora de expiración para establecer el período de validez de la directiva.

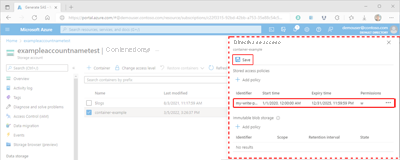

Revise la configuración para obtener precisión y, a continuación, seleccione Aceptar para actualizar el panel Directiva de acceso .

Precaución

Aunque la directiva se muestra ahora en la tabla Directiva de acceso almacenado , todavía no se aplica al contenedor. Si sale del panel Directiva de acceso en este momento, la directiva no se guardará ni aplicará y perderá el trabajo.

En el panel Directiva de acceso , seleccione + Agregar directiva para definir otra directiva o seleccione Guardar para aplicar la nueva directiva al contenedor. Después de crear al menos una directiva de acceso almacenada, podrá asociar otras firmas de acceso seguro (SAS) con ella.

Creación de una directiva de inmutabilidad

Obtenga más información sobre cómo configurar directivas de inmutabilidad para contenedores. Para obtener ayuda con la implementación de directivas de inmutabilidad, siga los pasos descritos en los artículos Configurar una directiva de retención o Configurar o borrar una suspensión legal .

Administración de arrendamientos

Una concesión de contenedor se usa para establecer o administrar un bloqueo para las operaciones de eliminación. Cuando se adquiere una concesión en Azure Portal, el bloqueo solo se puede crear con una duración infinita. Cuando se crea mediante programación, la duración del bloqueo puede oscilar entre 15 y 60 segundos, o puede ser infinita.

Hay cinco modos de operación de concesión diferentes, aunque solo hay dos disponibles en Azure Portal:

| Caso de uso |

|

|

|---|---|---|

|

|

Solicita una nueva concesión. | ✓ |

|

|

Renovar una concesión existente. | |

|

|

Cambie el identificador de una concesión existente. | |

|

|

Finalizar la concesión actual; permite a otros clientes adquirir una nueva concesión | ✓ |

|

|

Finalizar la concesión actual; impide que otros clientes adquieran una nueva concesión durante el período de concesión actual. |

Adquisición de una concesión

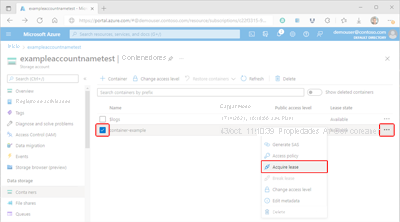

Para adquirir una concesión mediante Azure Portal, siga estos pasos:

En Azure Portal, vaya a la lista de contenedores de la cuenta de almacenamiento.

Marque la casilla situada al lado del nombre del contenedor para el que adquirirá un arrendamiento.

Seleccione el botón Más del contenedor (...) y seleccione Adquirir concesión para solicitar una nueva concesión y mostrar los detalles en el panel Estado de concesión.

Los valores de propiedad Container y Lease ID del alquiler recién solicitado se muestran en el panel Estado del alquiler. Copie y pegue estos valores en una ubicación segura. Solo se mostrarán una vez y no se podrán recuperar después de cerrar el panel.

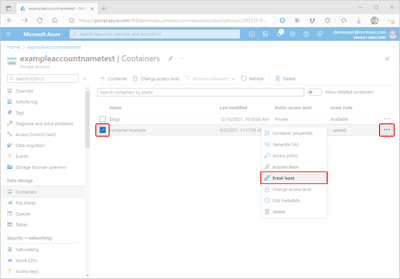

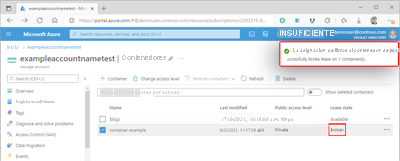

Romper un contrato de arrendamiento

Para interrumpir una concesión mediante Azure Portal, siga estos pasos:

En Azure Portal, vaya a la lista de contenedores de la cuenta de almacenamiento.

Marque la casilla situada junto al nombre del contenedor del cual anulará un arrendamiento.

Seleccione el botón Más del contenedor (...) y seleccione Interrumpir concesión para interrumpir la concesión.

Una vez interrumpida la concesión, se actualizará el valor de estado de concesión del contenedor seleccionado y aparecerá una confirmación de estado.

Eliminación de contenedores

Al eliminar un contenedor en Azure Portal, también se eliminarán todos los blobs del contenedor.

Advertencia

Siguiendo los pasos siguientes puede eliminar de forma permanente los contenedores y los blobs de ellos. Microsoft recomienda habilitar la eliminación temporal de contenedores para proteger los contenedores y blobs contra la eliminación accidental. Para más información, consulte Eliminación temporal para contenedores.

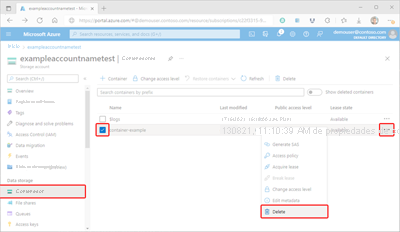

Para eliminar un contenedor en Azure Portal, siga estos pasos:

En Azure Portal, vaya a la lista de contenedores de la cuenta de almacenamiento.

Seleccione el contenedor que desea eliminar.

Seleccione el botón Más (...) y seleccione Eliminar.

En el cuadro de diálogo Eliminar contenedores , confirme que desea eliminar el contenedor.

En algunos casos, es posible recuperar contenedores que se han eliminado. Si la opción de protección de datos de eliminación temporal está habilitada en la cuenta de almacenamiento, puede acceder a los contenedores eliminados dentro del período de retención asociado. Para obtener más información sobre la eliminación suave, consulte el artículo Eliminación suave para contenedores.

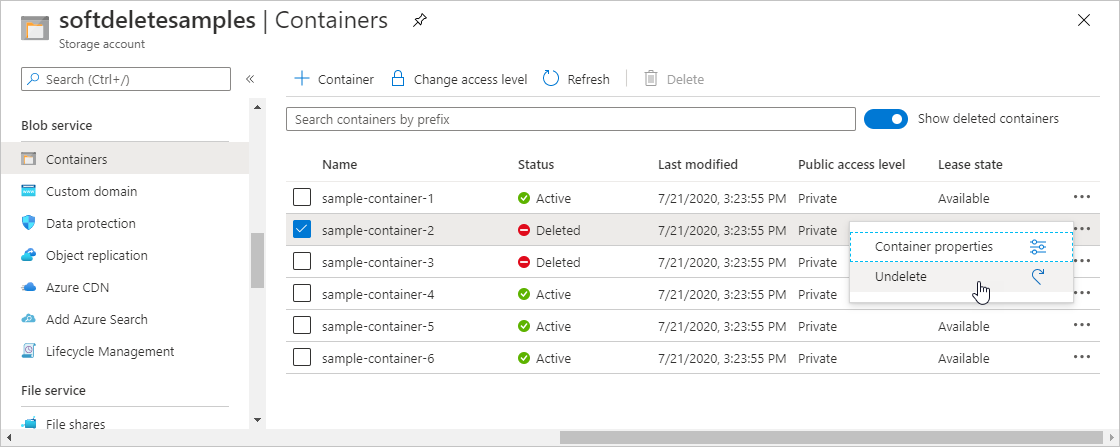

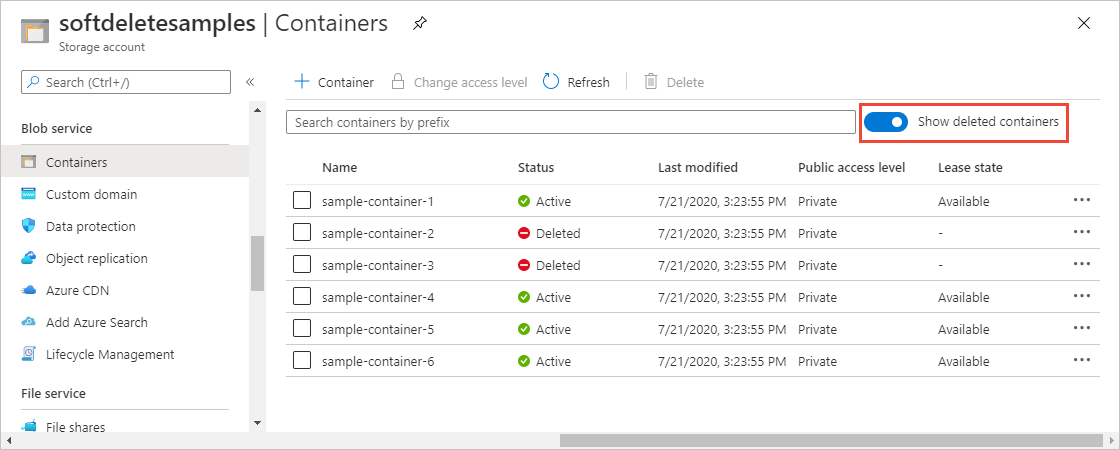

Visualización de contenedores eliminados temporalmente

Cuando la eliminación temporal está habilitada, puede ver contenedores eliminados temporalmente en Azure Portal. Los contenedores eliminados temporalmente son visibles durante el período de retención especificado. Una vez que expire el período de retención, un contenedor eliminado de manera suave se elimina permanentemente y ya no está visible.

Para ver contenedores eliminados temporalmente en Azure Portal, siga estos pasos:

Vaya a la cuenta de almacenamiento en Azure Portal y vea la lista de los contenedores.

Cambie el modificador Mostrar contenedores eliminados para incluir contenedores eliminados en la lista.

Restaurar un contenedor eliminado suavemente

Puede restaurar un contenedor eliminado de forma no permanente y su contenido dentro del período de retención. Para restaurar un contenedor eliminado temporalmente en Azure Portal, siga estos pasos:

Vaya a la cuenta de almacenamiento en Azure Portal y vea la lista de los contenedores.

Muestre el menú contextual del contenedor que desea eliminar y elija Recuperar en el menú.