Asigne permisos de nivel de recurso compartido a archivos compartidos de Azure

Una vez habilitado un origen de Active Directory (AD) para la cuenta de almacenamiento, debe configurar los permisos de nivel de recurso compartido para poder acceder a los recursos compartidos de archivos. Hay dos maneras de asignar permisos de nivel de recurso compartido. Puede asignarlos a usuarios o grupos específicos de Microsoft Entra y puede asignarlos a todas las identidades autenticadas como permiso de nivel de recurso compartido predeterminado.

Importante

El control administrativo total de un recurso compartido de archivos, incluida la capacidad de tomar posición de un archivo, requiere usar la clave de la cuenta de almacenamiento. El control administrativo total no se admite con la autenticación basada en identidades.

Se aplica a

| Tipo de recurso compartido de archivos | SMB | NFS |

|---|---|---|

| Recursos compartidos de archivos Estándar (GPv2), LRS/ZRS | ||

| Recursos compartidos de archivos Estándar (GPv2), GRS/GZRS | ||

| Recursos compartidos de archivos Premium (FileStorage), LRS/ZRS |

Elija cómo asignar permisos de nivel de recurso compartido

Los permisos de nivel de recurso compartido en los recursos compartidos de archivos de Azure están configurados para usuarios, grupos o entidades de servicio de Microsoft Entra, mientras que los permisos de nivel de directorio y archivo se aplican mediante listas de control de acceso (ACL) de Windows. Debe asignar los permisos de nivel de recurso compartido a la identidad de Microsoft Entra que representa el mismo usuario, grupo o entidad de servicio en AD DS para admitir la autenticación de AD DS en el recurso compartido de archivos de Azure. La autenticación y autorización con identidades que solo existen en Microsoft Entra ID, como las identidades administradas de Azure (MSI), no se admiten.

La mayoría de los usuarios deben asignar permisos de nivel de recurso compartido a usuarios o grupos específicos de Microsoft Entra y, después, usar listas de control de acceso de Windows para el control de acceso pormenorizado en el nivel de directorio y archivo. Esta es la configuración más estricta y segura.

En su lugar, hay tres escenarios en los que se recomienda usar un permiso de nivel de recurso compartido predeterminado para permitir el acceso de colaborador, colaborador con privilegios elevados o lector a todas las identidades autenticadas:

- Si no puede sincronizar el entorno local de AD DS con Microsoft Entra ID, puede usar un permiso de nivel de recurso compartido predeterminado. Con la asignación de este permiso puede evitar el requisito de sincronización, ya que no es necesario especificar el permiso para las identidades en Microsoft Entra ID. Después puede usar listas de control de acceso de Windows para la aplicación de permisos pormenorizados en los archivos y directorios.

- Las identidades asociadas a una instancia de AD pero no sincronizadas con Microsoft Entra ID también pueden aprovechar el permiso de nivel predeterminado de recurso compartido. Esto puede incluir cuentas de servicio administradas independientes (sMSA), cuentas de servicio administradas de grupo (gMSA) y cuentas de equipo.

- El entorno local de AD DS que está usando se sincroniza con una instancia de Microsoft Entra ID diferente de la instancia en la que se implementa el recurso compartido.

- Esto es habitual cuando se administran entornos multiinquilino. El uso de un permiso de nivel de recurso compartido predeterminado le permite omitir el requisito de una identidad híbrida de Microsoft Entra ID. Podrá seguir usando las listas de control de acceso de Windows en los archivos y directorios para la aplicación de permisos pormenorizados.

- Prefiere aplicar la autenticación solo mediante listas de control de acceso de Windows en el nivel de archivo y de directorio.

Nota:

Dado que las cuentas de equipo no tienen una identidad en Microsoft Entra ID, no se puede configurar el control de acceso basado en rol (RBAC) de Azure para estas. Sin embargo, las cuentas de equipo pueden acceder a un recurso compartido de archivos mediante un permiso de nivel de recurso compartido predeterminado.

Permisos de nivel de recurso compartido y roles RBAC de Azure

En la tabla siguiente se enumeran los permisos de nivel de recurso compartido y cómo se corresponden con los roles de RBAC de Azure integrados:

| Roles integrados admitidos | Descripción |

|---|---|

| Lector de recursos compartidos de SMB de datos de archivos de Storage | Permite el acceso de lectura a los archivos y directorios de los recursos compartidos de Azure. Este rol es análogo a una ACL de recurso compartido de lectura en los servidores de archivos de Windows. Más información. |

| Colaborador de recursos compartidos de SMB de datos de archivos de Storage | Permite el acceso de lectura, escritura y eliminación a los archivos y directorios de los recursos compartidos de Azure. Más información. |

| Colaborador elevado de recursos compartidos de SMB de datos de archivos de Storage | Permite el acceso de lectura, escritura, eliminación y modificación de ACL en los archivos y directorios de los recursos compartidos de Azure. Este rol es análogo a una ACL de recurso compartido de cambio en los servidores de archivos de Windows. Más información. |

Permisos de nivel de recurso compartido para usuarios o grupos específicos de Microsoft Entra

Si tiene previsto usar un usuario o grupo específico de Microsoft Entra para acceder a recursos compartidos de archivos de Azure, esa identidad debe ser una identidad híbrida que exista tanto en el entorno local de AD DS como en el de Microsoft Entra ID. Por ejemplo, supongamos que tiene un usuario en su AD que es user1@onprem.contoso.com y que se ha sincronizado a Microsoft Entra ID como user1@contoso.com mediante Microsoft Entra Connect Sync o la sincronización en la nube de Microsoft Entra Connect. Para que este usuario acceda a Azure Files, debe asignar permisos de nivel de recurso compartido a user1@contoso.com. El mismo concepto se aplica a los grupos y entidades de servicio.

Importante

Asigne permisos al declarar explícitamente acciones y acciones de datos en lugar de usar un carácter comodín (*). Si la definición de rol personalizada de una acción de datos contiene un carácter comodín, se concede acceso a todas las identidades asignadas a ese rol para todas las posibles acciones de datos. Esto significa que a todas esas identidades también se les concederá cualquier nueva acción de datos agregada a la plataforma. El acceso adicional y los permisos concedidos mediante nuevas acciones o acciones de datos pueden ser comportamientos no deseados para los clientes que usan un carácter comodín.

Para que los permisos de nivel de recurso compartido funcionen, debe:

- Sincronice los usuarios y los grupos de su AD local a Microsoft Entra ID mediante la aplicación Microsoft Entra Connect Sync o la sincronización en la nube de Microsoft Entra Connect, un agente ligero que se puede instalar desde el Centro de administración de Microsoft Entra.

- Agregar grupos sincronizados de AD al rol RBAC para que puedan acceder a la cuenta de almacenamiento.

Sugerencia

Opcional: Los clientes que quieran migrar permisos de nivel de recurso compartido del servidor SMB a otros permisos de RBAC pueden usar el cmdlet Move-OnPremSharePermissionsToAzureFileShare de PowerShell para migrar permisos de nivel de directorio y archivo desde el entorno local hasta Azure. Este cmdlet evalúa los grupos de un recurso compartido de archivos local determinado y, a continuación, escribe los usuarios y grupos adecuados en el recurso compartido de archivos de Azure mediante los tres roles RBAC. Al invocar el cmdlet, se proporciona la información para el recurso compartido local y el recurso compartido de archivos de Azure.

Puede usar Azure Portal, Azure PowerShell o la CLI de Azure para asignar los roles integrados a la identidad de Microsoft Entra de un usuario a fin de conceder permisos de nivel de recurso compartido.

Importante

Los permisos en el nivel de recurso compartido tardarán hasta tres horas en surtir efecto una vez completado. Espere a que se sincronicen los permisos antes de conectarse al recurso compartido de archivos con sus credenciales.

Para asignar un rol de Azure a una identidad de Microsoft Entra mediante Azure Portal, siga estos pasos:

- En Azure Portal, vaya al recurso compartido de archivos o cree uno.

- Seleccione Access Control (IAM) .

- Seleccione Agregar una asignación de roles.

- En la hoja Agregar asignación de roles, seleccione el rol integrado apropiado en la lista Rol.

- Lector de recursos compartidos de SMB de datos de archivos de almacenamiento

- Colaborador de recursos compartidos de SMB de datos de archivos de almacenamiento

- Colaborador con privilegios elevados de recursos compartidos de SMB de datos de archivos de almacenamiento

- En Asignar acceso a, deje el valor predeterminado de Usuario, grupo o entidad de servicio de Microsoft Entra. Seleccione la identidad de Microsoft Entra de destino por nombre o dirección de correo electrónico. La identidad de Microsoft Entra seleccionada debe ser una identidad híbrida y no puede ser una identidad solo en la nube. Esto significa que la misma identidad también se representa en AD DS.

- Seleccione Guardar para completar la operación de asignación de roles.

Permisos de nivel de recurso compartido para todas las identidades autenticadas

Puede agregar un permiso de nivel de recurso compartido predeterminado en la cuenta de almacenamiento, en lugar de configurar permisos de nivel de recurso compartido para usuarios o grupos de Microsoft Entra. Un permiso de nivel de recurso compartido predeterminado asignado a la cuenta de almacenamiento se aplica a todos los recursos compartidos contenidos en la cuenta de almacenamiento.

Al establecer un permiso de nivel de recurso compartido predeterminado, todos los usuarios y grupos autenticados tendrán el mismo permiso. Los usuarios o grupos autenticados se identifican, ya que la identidad se puede autenticar en el entorno local de AD DS al que está asociado la cuenta de almacenamiento. El permiso de nivel de recurso compartido predeterminado se establece en Ninguno durante la inicialización, lo que implica que no se permite el acceso a los archivos o directorios en el recurso compartido de archivos de Azure.

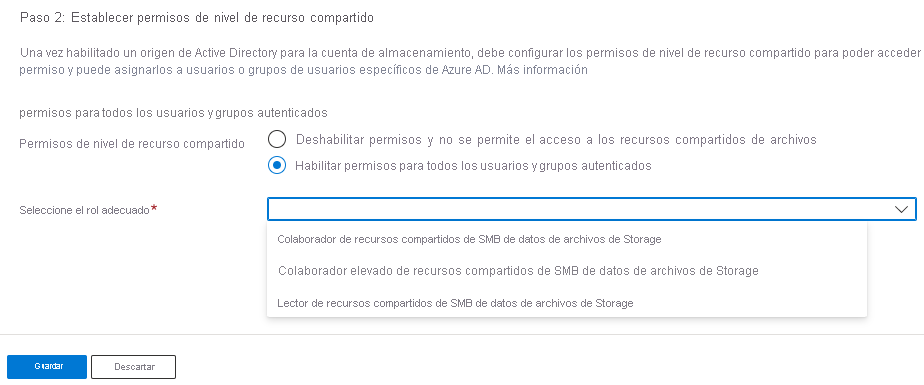

Para configurar los permisos de nivel de recurso compartido predeterminados en la cuenta de almacenamiento mediante Azure Portal, siga estos pasos.

En Azure Portal, vaya a la cuenta de almacenamiento que contiene los recursos compartidos de archivos y seleccione Almacenamiento de datos y Recursos compartidos de archivos.

Debe habilitar un origen de AD en la cuenta de almacenamiento antes de asignar permisos predeterminados de nivel de recurso compartido. Si ya lo ha hecho, seleccione Active Directory y continúe con el paso siguiente. De lo contrario, seleccione Active Directory: No configurado, seleccione Configurar en el origen de AD que quiera y habilite el origen de AD.

Después de habilitar un origen de AD, el Paso 2: Establecer permisos de nivel de recurso compartido estará disponible para la configuración. Seleccione Habilitar permisos para todos los usuarios y grupos autenticados.

Seleccione el rol adecuado que se va a habilitar como permiso de recurso compartido predeterminado en la lista desplegable.

Seleccione Guardar.

Qué ocurre si usa ambas configuraciones

También puede asignar permisos a todos los usuarios autenticados de Microsoft Entra, y a usuarios y grupos específicos de Microsoft Entra. Con esta configuración, un usuario o grupo específico tendrá el permiso de mayor nivel que combina el permiso de nivel de recurso compartido y la asignación RBAC predeterminados. Es decir, supongamos que ha concedido a un usuario el rol Lector de SMB de datos de archivos de almacenamiento en el recurso compartido de archivos de destino. También ha concedido el permiso de nivel de recurso compartido predeterminado Colaborador con privilegios elevados de recursos compartidos de SMB de datos de archivos de almacenamiento a todos los usuarios autenticados. Con esta configuración, ese usuario concreto tendrá un nivel de acceso Colaborador con privilegios elevados de recursos compartidos de SMB de datos de archivos de almacenamiento al recurso compartido. Los permisos de nivel superior siempre tienen prioridad.

Paso siguiente

Ahora que ha asignado los permisos de nivel de recurso compartido, puede configurar los permisos de nivel de archivo y de directorio. Recuerde que los permisos de nivel de recurso compartido pueden tardar hasta tres horas en surtir efecto.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de