Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Synapse SQL admite conexiones procedentes de SQL Server Management Studio (SSMS) mediante la Autenticación universal de Active Directory.

En este artículo se describen las diferencias entre las distintas opciones de autenticación, así como las limitaciones asociadas con el uso de la autenticación universal.

Descarga de la versión de SSMS más reciente: en el equipo cliente, descargue la versión más reciente de SSMS desde Descarga de SQL Server Management Studio (SSMS).

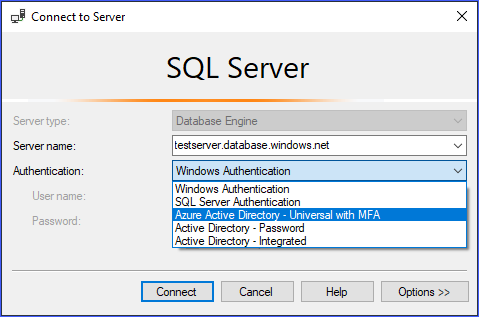

Para todas las características que se tratan en este artículo, utilice al menos la versión 17.2 de julio de 2017. El cuadro de diálogo de conexión más reciente debe ser similar a la siguiente imagen:

Las cinco opciones de autenticación

La Autenticación Universal de Active Directory admite los dos métodos de autenticación no interactiva (- autenticación Active Directory - Password - autenticación Active Directory - Integrated)

También hay dos modelos de autenticación no interactiva, que se pueden usar en muchas aplicaciones diferentes (ADO.NET, JDBC, ODC, etc.). Estos dos métodos nunca generan cuadros de diálogo emergentes:

Active Directory - PasswordActive Directory - Integrated

El método interactivo que también admite la autenticación multifactor (MFA) de Microsoft Entra es:

Active Directory - Universal with MFA

La autenticación multifactor de Microsoft Entra ayuda a proteger el acceso a los datos y las aplicaciones, a la vez que satisface la demanda de los usuarios de un proceso de inicio de sesión sencillo. Ofrece una autenticación segura con una gran variedad de opciones sencillas de verificación, como llamadas telefónicas, mensajes de texto, tarjetas inteligentes con PIN o notificaciones de aplicaciones móviles, lo que permite a los usuarios elegir el mecanismo que prefieran. MFA interactivo con Microsoft Entra ID puede generar un cuadro de diálogo emergente para la validación.

Para obtener una descripción de la autenticación multifactor, consulte Autenticación multifactor.

Nombre de dominio de Microsoft Entra o parámetro de identificador de inquilino

A partir de la versión 17 de SSMS, los usuarios que se importan como invitados en la instancia actual de Active Directory desde otras instancias, pueden proporcionar el nombre de dominio de Microsoft Entra o el identificador de inquilino cuando se conectan.

Los usuarios invitados incluyen los que lo son desde otras instancias de Azure AD, cuentas de Microsoft como outlook.com, hotmail.com o live.com, u otras cuentas como gmail.com. Esta información permite que Active Directory universal con MFA Authentication identifique la entidad de autenticación correcta. Esta opción también se requiere para admitir cuentas de Microsoft (MSA), como outlook.com, hotmail.com o live.com, y otras cuentas que no son MSA.

Todos los usuarios que deseen que se emplee en ellos la autenticación universal deben escribir su nombre de dominio o identificador de inquilino de Microsoft Entra. Este parámetro representa el nombre de dominio o identificador de inquilino actuales de Microsoft Entra al que el servidor Azure está vinculado.

Por ejemplo, si el servidor Azure está asociado al dominio de Microsoft Entra contosotest.onmicrosoft.com en el que el usuario joe@contosodev.onmicrosoft.com está hospedado como un usuario importado del dominio de Microsoft Entra contosodev.onmicrosoft.com, el nombre de dominio requerido para autenticar este usuario es contosotest.onmicrosoft.com.

Cuando el usuario es un usuario nativo de Microsoft Entra ID vinculado al servidor Azure y no es una cuenta MSA, no se requieren el identificador de inquilino ni el nombre de dominio.

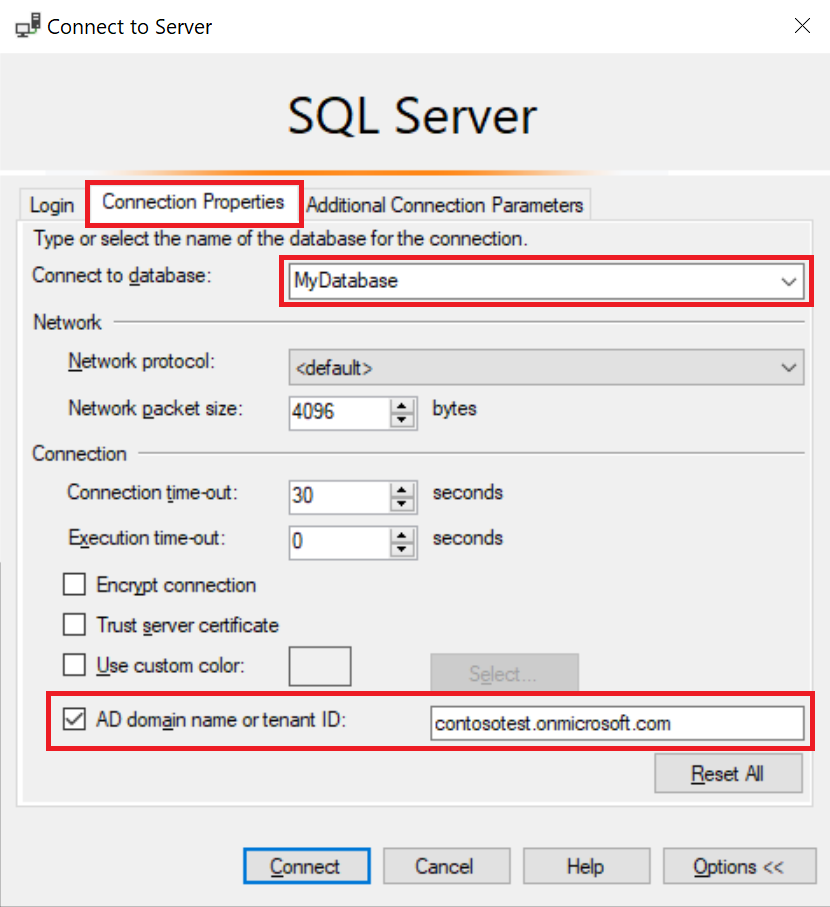

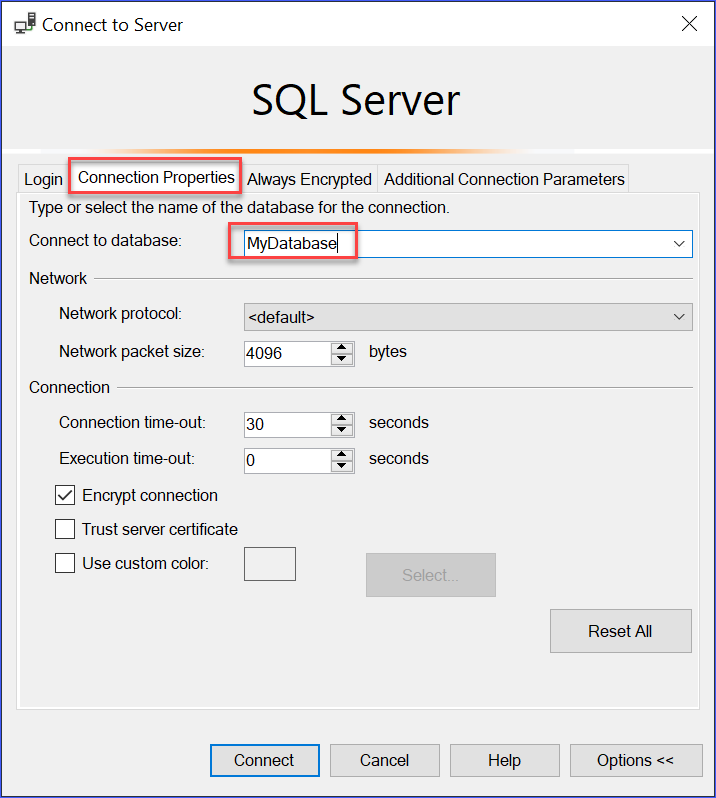

Para especificar el parámetro (a partir de la versión 17.2 de SSMS), en el cuadro de diálogo Conectar con base de datos, rellene el cuadro de diálogo, seleccione la autenticación Active Directory: Universal con MFA, seleccione en Opciones, rellene el cuadro Nombre de usuario y, después, seleccione la pestaña Propiedades de conexión.

Active la casilla Nombre de dominio o ID de inquilino de AD y proporcione la entidad de autenticación, por ejemplo, el nombre de dominio (contosoprueba.enmicrosoft.com) o el GUID del identificador del inquilino.

Si ejecuta SSMS 18.x, o cualquier versión posterior, no son necesarios el nombre de dominio de AD o el identificador de inquilino para los usuarios invitados, porque a partir de esta versión se reconocen automáticamente.

Compatibilidad de negocio a negocio de Microsoft Entra

Los usuarios de Microsoft Entra admitidos en escenarios empresariales (B2B) de Microsoft Entra como invitados (consulte ¿Qué es la colaboración B2B de Azure) pueden conectarse a Synapse SQL únicamente como miembros de un grupo creado en la instancia de Microsoft Entra ID actual y asignado manualmente mediante la instrucción CREATE USER de Transact-SQL en una base de datos determinada.

Por ejemplo, si se invita a steve@gmail.com a contosotest de Azure AD (con el dominio de Microsoft Entra contosotest.onmicrosoft.com), se debe crear un grupo de Microsoft Entra, como usergroup, en la instancia de Microsoft Entra ID que contiene el miembro steve@gmail.com. A continuación, se debe crear este grupo para una base de datos específica (por ejemplo, MyDatabase) por parte del administrador de Microsoft Entra SQL o el DBO de Microsoft Entra mediante la ejecución de una instrucción CREATE USER [usergroup] FROM EXTERNAL PROVIDER de Transact-SQL.

Después de crear el usuario de base de datos, el usuario steve@gmail.com puede iniciar sesión en MyDatabase con la opción de autenticación de SSMS Active Directory – Universal with MFA support.

De forma predeterminada, el grupo de usuarios tiene el permiso de conexión y cualquier acceso adicional a los datos tendrá que concederse de la manera normal.

Como usuario invitado, steve@gmail.com debe seleccionar la casilla y agregar el nombre de dominio de AD contosotest.onmicrosoft.com en el cuadro de diálogo Propiedad de conexión de SSMS. La opción Nombre de dominio o ID de inquilino de AD solo se admite para las opciones Universal con conexión MFA, en caso contrario se atenúa.

Limitaciones de Autenticación universal para Synapse SQL

- SSMS y SqlPackage.exe son las únicas herramientas que actualmente están habilitadas para MFA a través de Autenticación universal de Active Directory.

- La versión 17.2 de SSMS admite el acceso simultáneo de varios usuarios mediante Autenticación universal con MFA. Las versiones 17.0 y 17.1 se limitan a un inicio de sesión para una instancia de SSMS con Autenticación universal para una sola cuenta de Microsoft Entra. Para iniciar sesión con otra cuenta de Microsoft Entra, debe usar otra instancia de SSMS. (Esta restricción se limita a Autenticación universal de Active Directory. Puede iniciar sesión en distintos servidores con Autenticación de contraseña de Active Directory, Autenticación integrada de Active Directory o Autenticación de SQL Server).

- SSMS admite Autenticación universal de Active Directory para la visualización de Explorador de objetos, Editor de consultas y Almacén de consultas.

- La versión 17.2 de SSMS proporciona compatibilidad con el asistente de DacFx para la base de datos de exportación, extracción e implementación. Una vez que se autentica un usuario específico mediante el cuadro de diálogo de autenticación inicial con Autenticación universal, el asistente de DacFx funciona del mismo modo que con todos los demás métodos de autenticación.

- El Diseñador de tablas de SSMS no admite la autenticación universal.

- No hay ningún requisito de software adicional para Autenticación universal de Active Directory, excepto el uso de una versión compatible de SSMS.

- Se actualizó la versión de la Biblioteca de autenticación de Active Directory (ADAL) para Autenticación universal a su versión de lanzamiento disponible más reciente ADAL.dll 3.13.9. Consulte Biblioteca de autenticación de Active Directory 3.14.1.

Pasos siguientes

Para más información, consulte el artículo Conexión a Synapse SQL con SQL Server Management Studio (SSMS).