Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Los clientes conscientes de la seguridad, como organizaciones financieras o gubernamentales, a menudo inician sesión con tarjetas inteligentes. Las tarjetas inteligentes hacen que las implementaciones sean más seguras al requerir la autenticación multifactor (MFA). Sin embargo, para la parte RDP de una sesión de Azure Virtual Desktop, las tarjetas inteligentes requieren una conexión directa, o "línea de visión", con un controlador de dominio de Active Directory (AD) para la autenticación Kerberos. Sin esta conexión directa, los usuarios no pueden iniciar sesión automáticamente en la red de la organización desde conexiones remotas. Los usuarios de una implementación de Azure Virtual Desktop pueden usar el servicio de proxy KDC para proxy de este tráfico de autenticación e iniciar sesión de forma remota. El proxy KDC permite la autenticación para el Protocolo de Escritorio remoto de una sesión de Azure Virtual Desktop, lo que permite al usuario iniciar sesión de forma segura. Esto facilita mucho el trabajo desde casa y permite que determinados escenarios de recuperación ante desastres se ejecuten sin problemas.

Sin embargo, la configuración del proxy KDC suele implicar la asignación del rol de puerta de enlace de Windows Server en Windows Server 2016 o posterior. ¿Cómo se usa un rol de Servicios de Escritorio remoto para iniciar sesión en Azure Virtual Desktop? Para responder a esto, echemos un vistazo rápido a los componentes.

Hay dos componentes en el servicio Azure Virtual Desktop que deben autenticarse:

- La fuente del cliente de Azure Virtual Desktop que proporciona a los usuarios una lista de escritorios o aplicaciones disponibles a los que tienen acceso. Este proceso de autenticación se produce en Microsoft Entra ID, lo que significa que este componente no es el foco de este artículo.

- La sesión rdp que resulta de un usuario que selecciona uno de esos recursos disponibles. Este componente usa la autenticación Kerberos y requiere un proxy KDC para los usuarios remotos.

En este artículo se muestra cómo configurar la fuente en el cliente de Azure Virtual Desktop en el Azure Portal. Si desea obtener información sobre cómo configurar el rol puerta de enlace de Escritorio remoto, consulte Implementación del rol puerta de enlace de Escritorio remoto.

Requisitos previos

Para configurar un host de sesión de Azure Virtual Desktop con un proxy KDC, necesitará lo siguiente:

- Acceso a la Azure Portal y a una cuenta de administrador de Azure.

- Las máquinas cliente remotas deben ejecutarse al menos Windows 10 y tener instalado el cliente de Escritorio de Windows. Actualmente no se admite el cliente web.

- Debe tener un proxy KDC ya instalado en el equipo. Para obtener información sobre cómo hacerlo, consulte Configuración del rol puerta de enlace de Escritorio remoto para Azure Virtual Desktop.

- El sistema operativo de la máquina debe ser Windows Server 2016 o posterior.

Una vez que se haya asegurado de cumplir estos requisitos, estará listo para empezar.

Configuración del proxy KDC

Para configurar el proxy KDC:

Inicie sesión en Azure Portal como administrador.

Vaya a la página Azure Virtual Desktop.

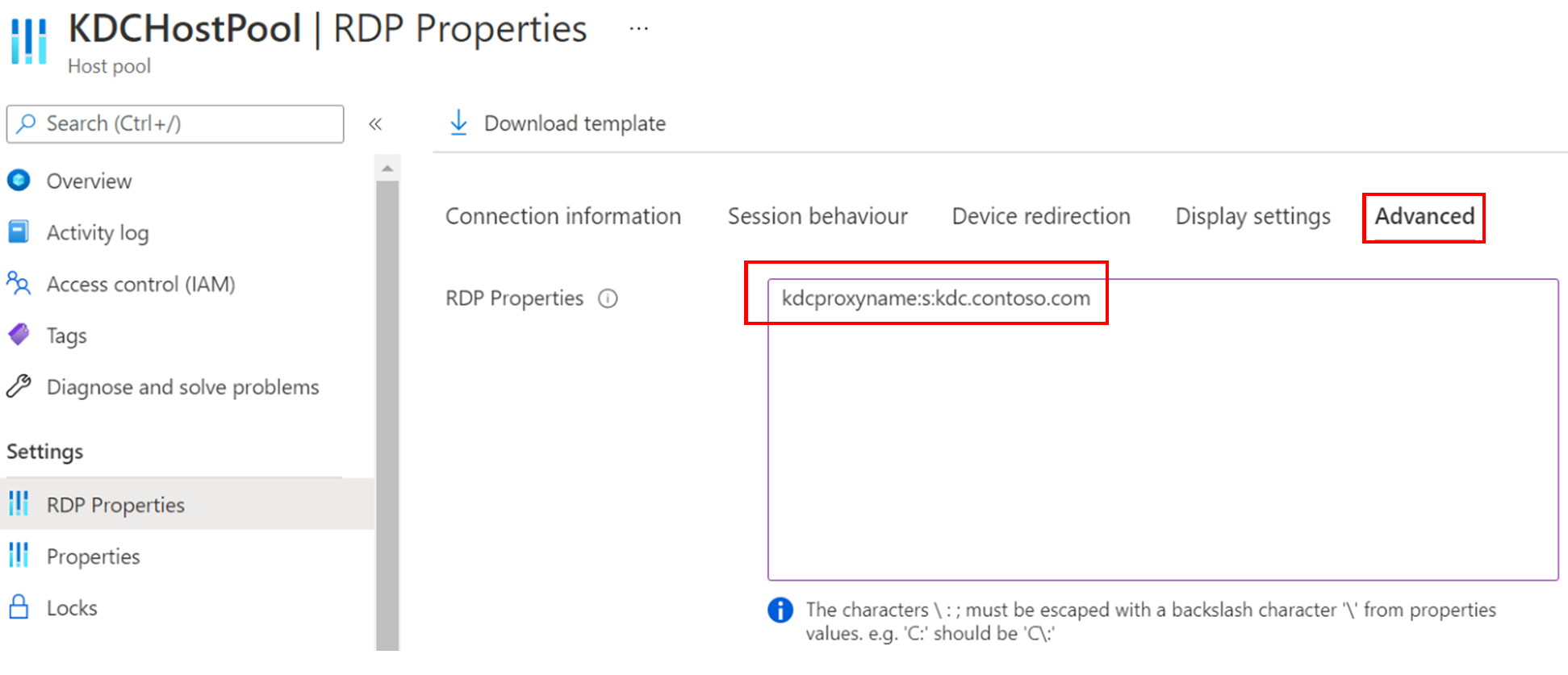

Seleccione el grupo de hosts para el que desea habilitar el proxy KDC y, a continuación, seleccione Propiedades de RDP.

Seleccione la pestaña Opciones avanzadas y escriba un valor en el formato siguiente sin espacios:

kdcproxyname:s:<fqdn>

Haga clic en Guardar.

El grupo de hosts seleccionado debería empezar ahora a emitir archivos de conexión RDP que incluyan el valor kdcproxyname especificado en el paso 4.

Pasos siguientes

Para obtener información sobre cómo administrar los servicios de Escritorio remoto del proxy KDC y asignar el rol puerta de enlace de Escritorio remoto, consulte Implementación del rol puerta de enlace de Escritorio remoto.

Si está interesado en escalar los servidores proxy de KDC, obtenga información sobre cómo configurar la alta disponibilidad para el proxy KDC en Agregar alta disponibilidad al frente web de puerta de enlace y web de Escritorio remoto.