Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

RDP Shortpath establece un transporte basado en UDP entre un dispositivo local Windows App o la aplicación escritorio remoto en plataformas admitidas y host de sesión en Azure Virtual Desktop. De forma predeterminada, el Protocolo de Escritorio remoto (RDP) inicia un transporte de conexión inversa basado en TCP y, a continuación, intenta establecer una sesión remota mediante UDP. Si la conexión UDP se realiza correctamente, la conexión TCP se quita, de lo contrario, la conexión TCP se usa como mecanismo de conexión de reserva.

El transporte basado en UDP ofrece una mejor confiabilidad de la conexión y una latencia más coherente. El transporte de conexión inversa basado en TCP proporciona la mejor compatibilidad con varias configuraciones de red y tiene una alta tasa de éxito para establecer conexiones RDP.

RDP Shortpath se puede usar de dos maneras:

Redes administradas, donde se establece la conectividad directa entre el cliente y el host de sesión cuando se usa una conexión privada, como Azure ExpressRoute o una red privada virtual (VPN) de sitio a sitio. Una conexión mediante una red administrada se establece de una de las siguientes maneras:

Una conexión UDP directa entre el dispositivo cliente y el host de sesión, donde debe habilitar el agente de escucha de RDP Shortpath y permitir que un puerto de entrada en cada host de sesión acepte conexiones.

Una conexión UDP directa entre el dispositivo cliente y el host de sesión, mediante el protocolo Simple Traversal Underneath NAT (STUN) entre un cliente y un host de sesión. No es necesario permitir los puertos de entrada en el host de sesión.

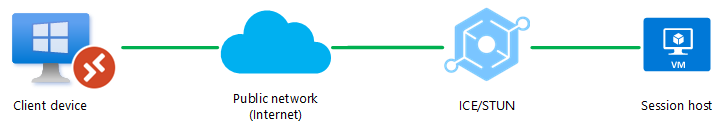

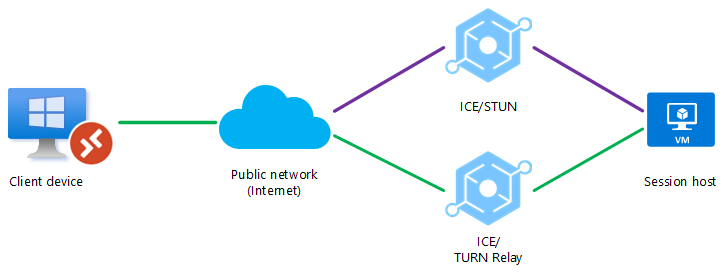

Redes públicas, donde se establece la conectividad directa entre el cliente y el host de sesión cuando se usa una conexión pública. Hay dos tipos de conexión al usar una conexión pública, que se enumeran aquí en orden de preferencia:

Una conexión UDP directa mediante el protocolo Simple Traversal Underneath NAT (STUN) entre un cliente y un host de sesión.

Una conexión UDP retransmitida mediante el protocolo Traversal Using Relay NAT (TURN) entre un cliente y un host de sesión.

El transporte usado para RDP Shortpath se basa en el protocolo de control de velocidad universal (URCP). URCP mejora UDP con la supervisión activa de las condiciones de red y proporciona un uso de vínculos justo y completo. URCP funciona con niveles de retraso y pérdida bajos según sea necesario.

Importante

- RDP Shortpath para redes públicas a través de STUN para Azure Virtual Desktop está disponible en la nube pública de Azure y Azure Government nube.

- RDP Shortpath para redes públicas a través de TURN para Azure Virtual Desktop solo está disponible en la nube pública de Azure.

Ventajas principales

El uso de RDP Shortpath tiene las siguientes ventajas clave:

El uso de URCP para mejorar UDP logra el mejor rendimiento mediante el aprendizaje dinámico de los parámetros de red y el suministro del protocolo con un mecanismo de control de velocidad.

Mayor rendimiento.

Al usar STUN, la eliminación de puntos de retransmisión adicionales reduce el tiempo de ida y vuelta mejora la confiabilidad de la conexión y la experiencia del usuario con aplicaciones y métodos de entrada sensibles a la latencia.

Además, para redes administradas:

RDP Shortpath ofrece compatibilidad para configurar la prioridad de calidad de servicio (QoS) para las conexiones RDP a través de marcas de punto de código de servicios diferenciados (DSCP).

El transporte rdp shortpath permite limitar el tráfico de red saliente especificando una velocidad de limitación para cada sesión.

Funcionamiento de RDP Shortpath

Para obtener información sobre cómo funciona RDP Shortpath para redes administradas y redes públicas, seleccione cada una de las pestañas siguientes.

Puede lograr la conectividad de línea de visión directa necesaria para usar RDP Shortpath con redes administradas mediante los métodos siguientes.

VPN de sitio a sitio o de punto a sitio (IPsec), como Azure VPN Gateway

Tener conectividad directa de línea de visión significa que el cliente puede conectarse directamente al host de sesión sin que los firewalls bloqueen.

Nota:

Si usa otros tipos de VPN para conectarse a Azure, se recomienda usar una VPN basada en UDP. Aunque la mayoría de las soluciones de VPN basadas en TCP admiten UDP anidado, agregan una sobrecarga heredada del control de congestión tcp, lo que ralentiza el rendimiento de RDP.

Para usar RDP Shortpath para redes administradas, debe habilitar un agente de escucha UDP en los hosts de sesión. De forma predeterminada, se usa el puerto 3390 , aunque puede usar otro puerto.

En el diagrama siguiente se proporciona información general de alto nivel de las conexiones de red cuando se usa RDP Shortpath para redes administradas y hosts de sesión unidos a un dominio de Active Directory.

Secuencia de conexión

Todas las conexiones comienzan estableciendo un transporte de conexión inversa basado en TCP a través de la puerta de enlace de Azure Virtual Desktop. A continuación, el cliente y el host de sesión establecen el transporte RDP inicial y comienzan a intercambiar sus capacidades. Estas funcionalidades se negocian mediante el siguiente proceso:

El host de sesión envía la lista de sus direcciones IPv4 e IPv6 al cliente.

El cliente inicia el subproceso en segundo plano para establecer un transporte paralelo basado en UDP directamente a una de las direcciones IP del host de sesión.

Mientras el cliente está sondeando las direcciones IP proporcionadas, sigue estableciendo la conexión inicial a través del transporte de conexión inversa para asegurarse de que no hay ningún retraso en la conexión del usuario.

Si el cliente tiene una conexión directa con el host de sesión, el cliente establece una conexión segura mediante TLS a través de UDP confiable.

Después de establecer el transporte rdp shortpath, todos los canales virtuales dinámicos (DVC), incluidos los gráficos remotos, la entrada y el redireccionamiento del dispositivo, se mueven al nuevo transporte. Sin embargo, si un firewall o una topología de red impide que el cliente establezca conectividad UDP directa, RDP continúa con un transporte de conexión inversa.

Si los usuarios tienen RDP Shortpath para redes administradas y públicas disponibles para ellos, se usará el algoritmo encontrado por primera vez. El usuario usará la conexión que se establezca primero para esa sesión.

Seguridad de conexión

RDP Shortpath amplía las funcionalidades de transporte múltiple de RDP. No reemplaza el transporte de conexión inversa, sino que lo complementa. El agente de sesión inicial se administra mediante el servicio Azure Virtual Desktop y el transporte de conexión inversa. Todos los intentos de conexión se omiten a menos que coincidan primero con la sesión de conexión inversa. Rdp Shortpath se establece después de la autenticación y, si se establece correctamente, se quita el transporte de conexión inversa y todo el tráfico fluye a través de RDP Shortpath.

RDP Shortpath usa una conexión segura mediante TLS a través de UDP confiable entre el cliente y el host de sesión mediante los certificados del host de sesión. De forma predeterminada, el sistema operativo genera automáticamente el certificado usado para el cifrado RDP durante la implementación. También puede implementar certificados administrados centralmente emitidos por una entidad de certificación empresarial. Para obtener más información sobre las configuraciones de certificados, consulte Configuraciones de certificados de agente de escucha de Escritorio remoto.

Nota:

La seguridad que ofrece RDP Shortpath es la misma que la que ofrece el transporte de conexión inversa TCP.

Escenarios de ejemplo

Estos son algunos escenarios de ejemplo para mostrar cómo se evalúan las conexiones para decidir si RDP Shortpath se usa en distintas topologías de red.

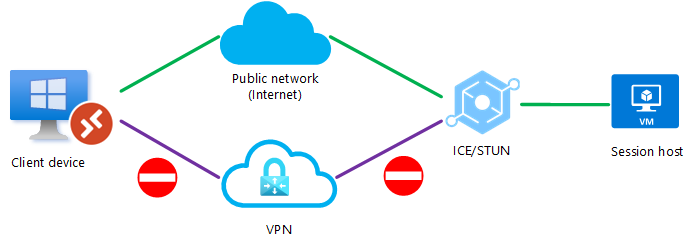

Escenario 1

Una conexión UDP solo se puede establecer entre el dispositivo cliente y el host de sesión a través de una red pública (Internet). Una conexión directa, como una VPN, no está disponible. UDP se permite mediante el firewall o el dispositivo NAT.

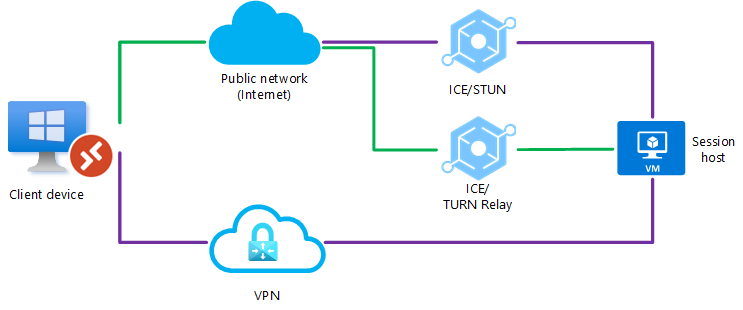

Escenario 2

Un firewall o dispositivo NAT está bloqueando una conexión UDP directa, pero una conexión UDP retransmitida se puede retransmitir mediante TURN entre el dispositivo cliente y el host de sesión a través de una red pública (Internet). Otra conexión directa, como una VPN, no está disponible.

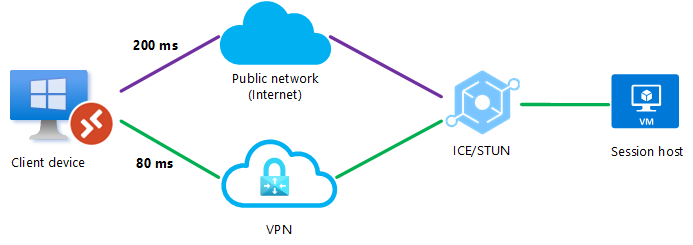

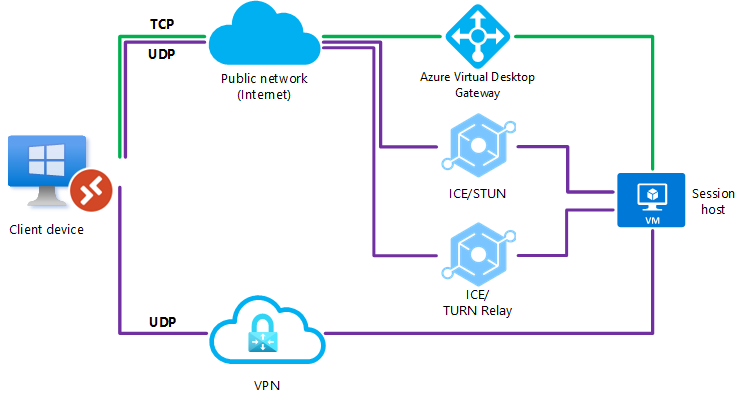

Escenario 3

Se puede establecer una conexión UDP entre el dispositivo cliente y el host de sesión a través de una red pública o a través de una conexión VPN directa, pero RDP Shortpath para redes administradas no está habilitado. Cuando el cliente inicia la conexión, el protocolo ICE/STUN puede ver varias rutas y evaluará cada ruta y elegirá la que tiene la latencia más baja.

En este ejemplo, se realizará una conexión UDP con RDP Shortpath para redes públicas a través de la conexión VPN directa, ya que tiene la latencia más baja, como se muestra en la línea verde.

Escenario 4

Tanto RDP Shortpath para redes públicas como redes administradas están habilitados. Se puede establecer una conexión UDP entre el dispositivo cliente y el host de sesión a través de una red pública o a través de una conexión VPN directa. Cuando el cliente inicia la conexión, hay intentos simultáneos de conectarse mediante RDP Shortpath para redes administradas a través del puerto 3390 (de forma predeterminada) y RDP Shortpath para redes públicas a través del protocolo ICE/STUN. Se usará el algoritmo encontrado por primera vez y el usuario usará la conexión que se establezca primero para esa sesión.

Dado que pasar por una red pública tiene más pasos, por ejemplo, un dispositivo NAT, un equilibrador de carga o un servidor STUN, es probable que el algoritmo encontrado por primera vez seleccione la conexión mediante RDP Shortpath para las redes administradas y se establezca primero.

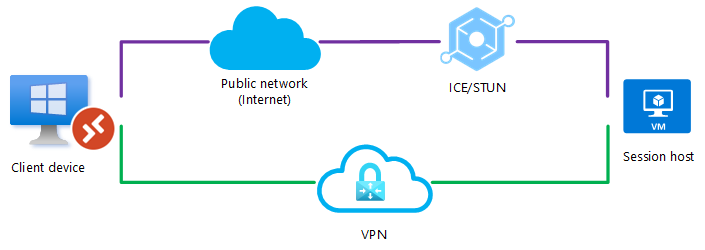

Escenario 5

Se puede establecer una conexión UDP entre el dispositivo cliente y el host de sesión a través de una red pública o a través de una conexión VPN directa, pero RDP Shortpath para redes administradas no está habilitado. Para evitar que ICE/STUN use una ruta determinada, un administrador puede bloquear una de las rutas para el tráfico UDP. Bloquear una ruta garantizaría que siempre se use la ruta de acceso restante.

En este ejemplo, UDP se bloquea en la conexión VPN directa y el protocolo ICE/STUN establece una conexión a través de la red pública.

Escenario 6

Tanto RDP Shortpath para redes públicas como redes administradas están configurados, pero no se pudo establecer una conexión UDP mediante una conexión VPN directa. Un firewall o dispositivo NAT también bloquea una conexión UDP directa mediante la red pública (Internet), pero una conexión UDP retransmitida se puede retransmitir mediante TURN entre el dispositivo cliente y el host de sesión a través de una red pública (Internet).

Escenario 7

Tanto RDP Shortpath para redes públicas como redes administradas están configurados, pero no se pudo establecer una conexión UDP. En esta instancia, se producirá un error en RDP Shortpath y la conexión se revertirá al transporte de conexión inversa basado en TCP.

Pasos siguientes

- Obtenga información sobre cómo configurar RDP Shortpath.

- Obtenga más información sobre la conectividad de red de Azure Virtual Desktop en Descripción de la conectividad de red de Azure Virtual Desktop.

- Descripción de los cargos de red de salida de Azure.

- Para saber cómo calcular el ancho de banda usado por RDP, consulte Requisitos de ancho de banda de RDP.