Por ahora, las claves administradas por el cliente tienen las siguientes restricciones:

- Si esta característica está habilitada para un disco con instantáneas incrementales, no se puede deshabilitar en ese disco ni en sus instantáneas.

Para encontrar una solución alternativa, copie todos los datos en un disco administrado totalmente diferente que no use claves administradas por el cliente. Puede hacerlo con la CLI de Azure o el módulo de Azure PowerShell.

- Solo se admiten software y claves RSA de HSM con un tamaño de 2048 bits, 3072 bits y 4096 bits, ninguna otra clave o tamaño.

- Las claves de HSM requieren el nivel premium de los almacenes Azure Key Vault.

- Solo para Ultra Disks y discos SSD prémium v2:

- Las instantáneas creadas a partir de discos que están cifrados con cifrado del lado servidor y claves administradas por el cliente deben cifrarse con las mismas claves administradas por el cliente.

- Las identidades administradas asignadas por el usuario no se admiten para Ultra Disks y discos SSD prémium v2 cifrados con claves administradas por el cliente.

- Actualmente no se admite en Azure Government o Azure China.

- La mayoría de los recursos relacionados con las claves administradas por el cliente (conjuntos de cifrado de disco, máquinas virtuales, discos e instantáneas) deben estar en la misma suscripción y región.

- Las instancias de Azure Key Vault se puede usar desde otra suscripción, pero deben encontrarse en la misma región que el conjunto de cifrado de disco. Como versión preliminar, puede usar instancias de Azure Key Vault en distintos inquilinos de Microsoft Entra.

- Los discos cifrados con claves administradas por el cliente solo pueden moverse a otro grupo de recursos si la máquina virtual a la que están conectados está desasignada.

- Los discos, instantáneas e imágenes cifrados con claves administradas por el cliente no se pueden trasladar entre suscripciones.

- Los discos administrados cifrados actual o anteriormente mediante Azure Disk Encryption no se pueden cifrar mediante claves administradas por el cliente.

- Solo puede crear hasta 5000 conjuntos de cifrado de disco por región y por suscripción.

- Para obtener información sobre el uso de claves administradas por el cliente con galerías de imágenes compartidas, consulte Versión preliminar: uso de claves administradas por el cliente para el cifrado de imágenes.

En las secciones siguientes se explica cómo habilitar y usar las claves administradas por el cliente para discos administrados:

Para configurar claves administradas por el cliente para los discos, es necesario crear recursos en un orden determinado, si lo va a hacer por primera vez. En primer lugar, tendrá que crear y configurar una instancia de Azure Key Vault.

Configuración de Azure Key Vault

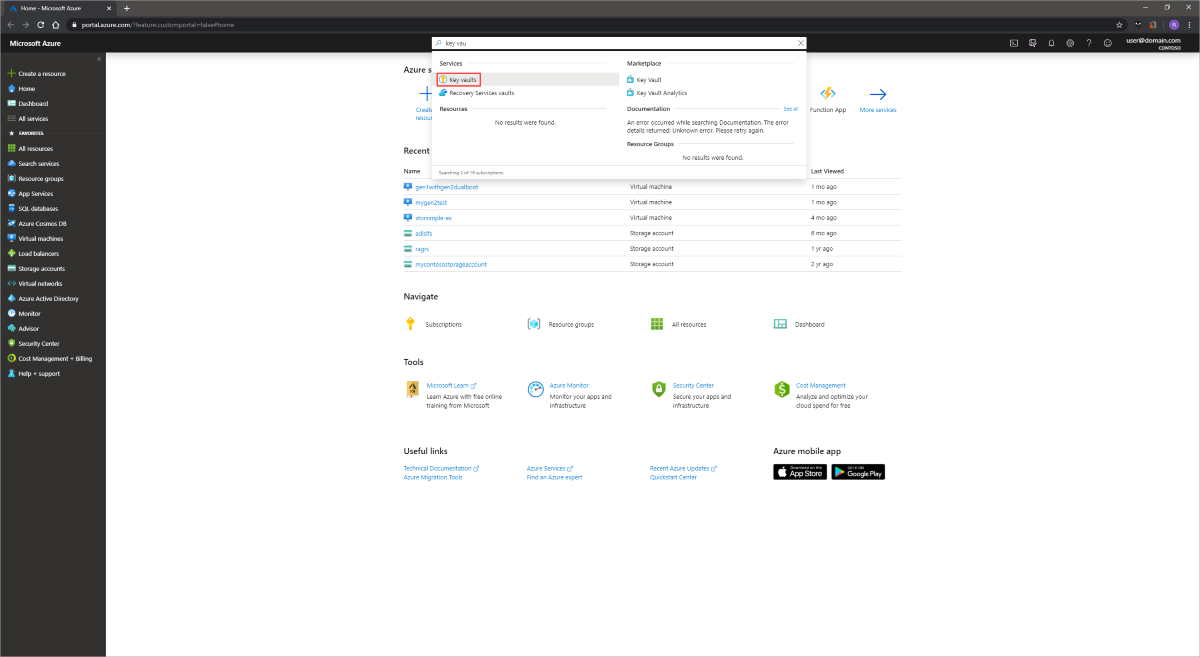

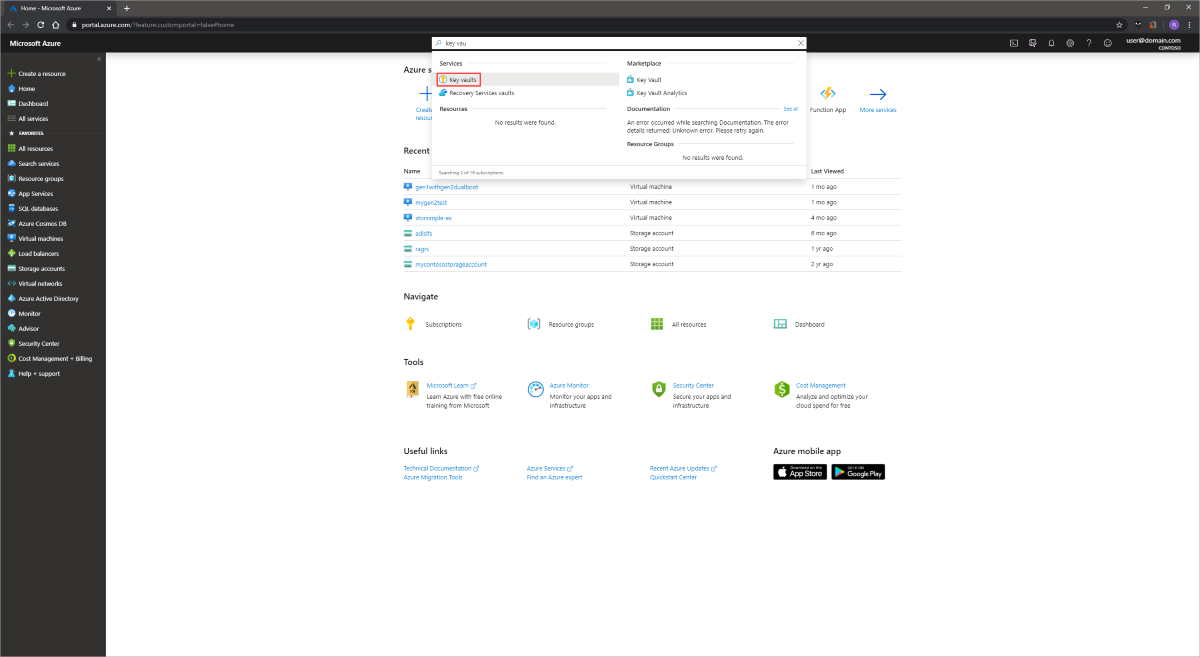

Inicie sesión en Azure Portal.

Busque y seleccione Key Vaults.

Importante

El conjunto de cifrado de disco, la VM, los discos y las instantáneas deben estar en la misma región y suscripción para que la implementación se realice correctamente. Las instancias de Azure Key Vault se puede usar desde otra suscripción, pero deben encontrarse en la misma región e inquilino que el conjunto de cifrado de disco.

Seleccione +Crear para crear una instancia de Key Vault.

Cree un nuevo grupo de recursos.

Escriba un nombre de almacén de claves, seleccione una región y seleccione un plan de tarifa.

Nota:

Al crear la instancia de Key Vault, debe habilitar la eliminación temporal y la protección de purgas. La eliminación temporal garantiza que la instancia de Key Vault conserva una clave eliminada durante un período de retención determinado (valor predeterminado de 90 días). La protección de purgas garantiza que una clave eliminada no se puede eliminar permanentemente hasta que transcurra el período de retención. Esta configuración le protege contra la pérdida de datos debido a la eliminación accidental. Estos valores son obligatorios cuando se usa una instancia de Key Vault para cifrar discos administrados.

Seleccione Revisar y crear, compruebe las opciones y, a continuación, seleccione Crear.

Una vez que el almacén de claves termine de implementarse, selecciónelo.

Selecciona Claves en Objetos.

Seleccione Generar o importar.

Deje Tipo de clave establecido en RSA y Tamaño de la clave RSA establecido en 2048.

Rellene las selecciones restantes como desee y, a continuación, seleccione Crear.

Adición de un rol RBAC de Azure

Ahora que ha creado el almacén de Azure Key Vault y una clave, debe agregar un rol RBAC de Azure para poder usar la instancia de Azure Key Vault con el conjunto de cifrado de disco.

- Seleccione Control de acceso (IAM) y agregue un rol.

- Agregue los roles Administrador de Key Vault, Propietario o Colaborador.

Configuración del conjunto de cifrado de disco

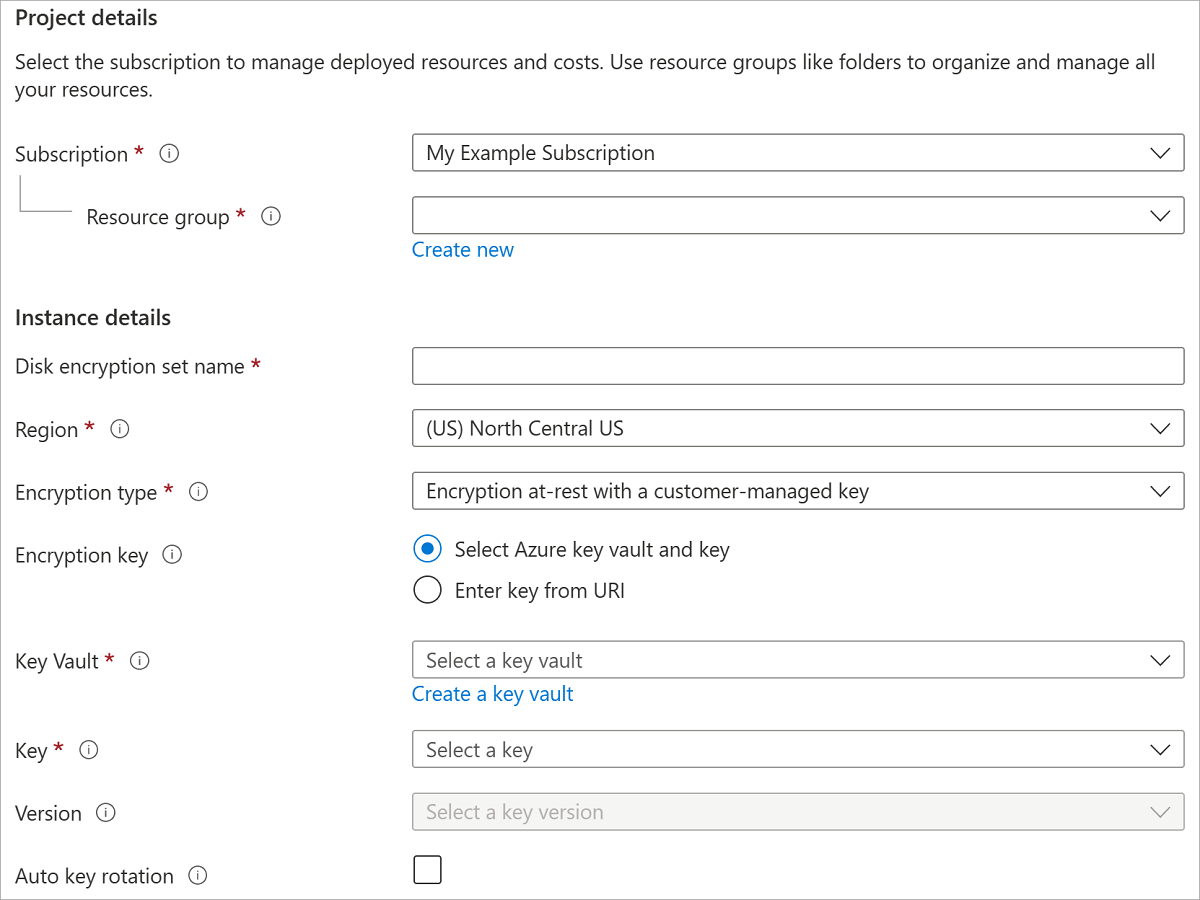

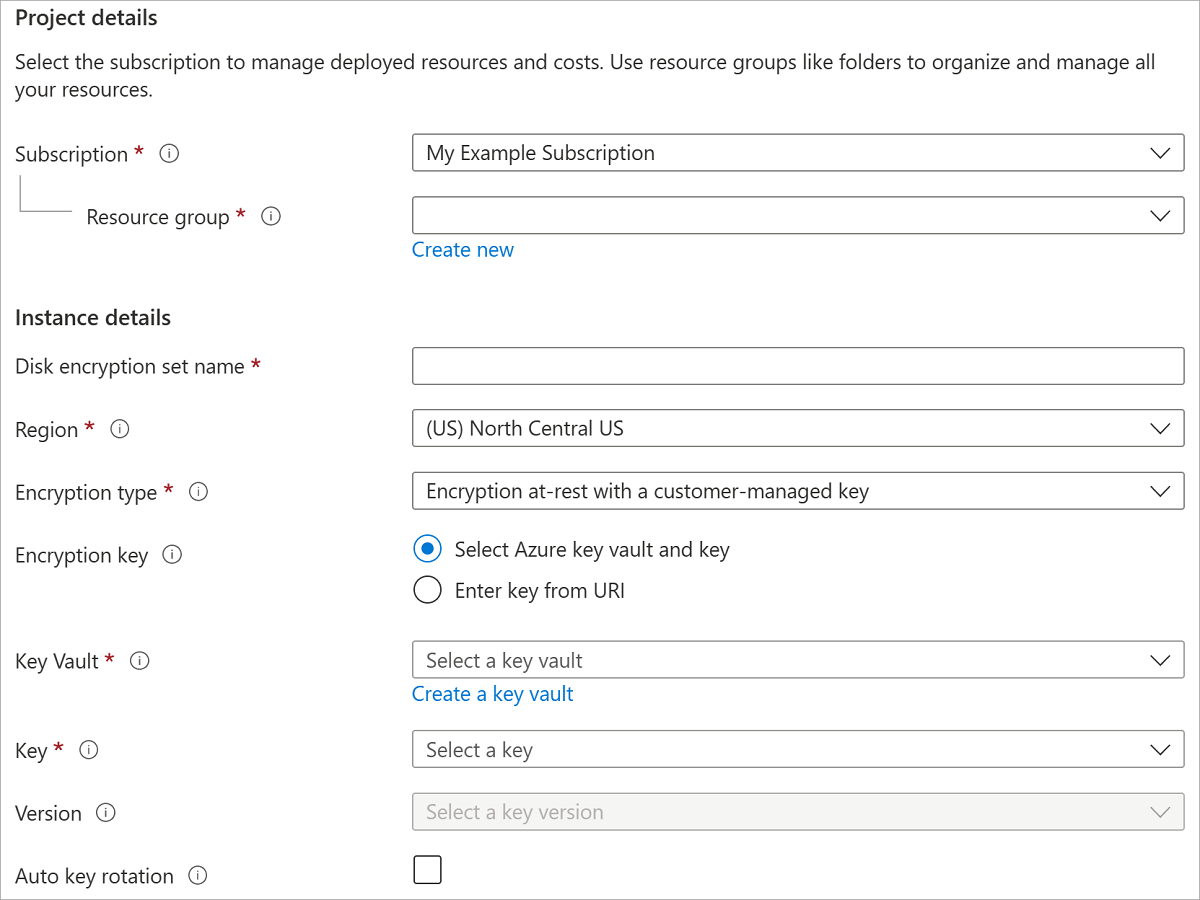

Busque conjuntos de cifrado de disco y seleccione la opción.

En el panel Conjuntos de cifrado de disco, seleccione +Crear.

Seleccione el grupo de recursos, asigne un nombre al conjunto de cifrado y seleccione la misma región que el almacén de claves.

En Tipo de cifrado, seleccione Cifrado en reposo con una clave administrada por el cliente.

Nota

Una vez que cree un conjunto de cifrado de disco con un tipo de cifrado en particular, no se puede cambiar. Si desea usar otro tipo de cifrado, debe crear un nuevo conjunto de cifrado de disco.

Asegúrese de elegir la opción Seleccionar el almacén de claves y la clave de Azure.

Seleccione el almacén de claves y la clave que creó anteriormente, así como la versión.

Si quiere habilitar la rotación automática de claves administradas por el cliente, seleccione Auto key rotation (Rotación automática de claves).

Seleccione Revisar y crear y, a continuación, Crear.

Una vez implementado, vaya al conjunto de cifrado de disco y seleccione la alerta mostrada.

Esto concederá al almacén de claves permisos para el conjunto de cifrado de disco.

Implementación de una máquina virtual

Ahora que ha creado y configurado el almacén de claves y el conjunto de cifrado de disco, puede implementar una VM mediante el cifrado.

El proceso de implementación de VM es similar al proceso de implementación estándar, las únicas diferencias son que debe implementar la VM en la misma región que los demás recursos y optar por usar una clave administrada por el cliente.