Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

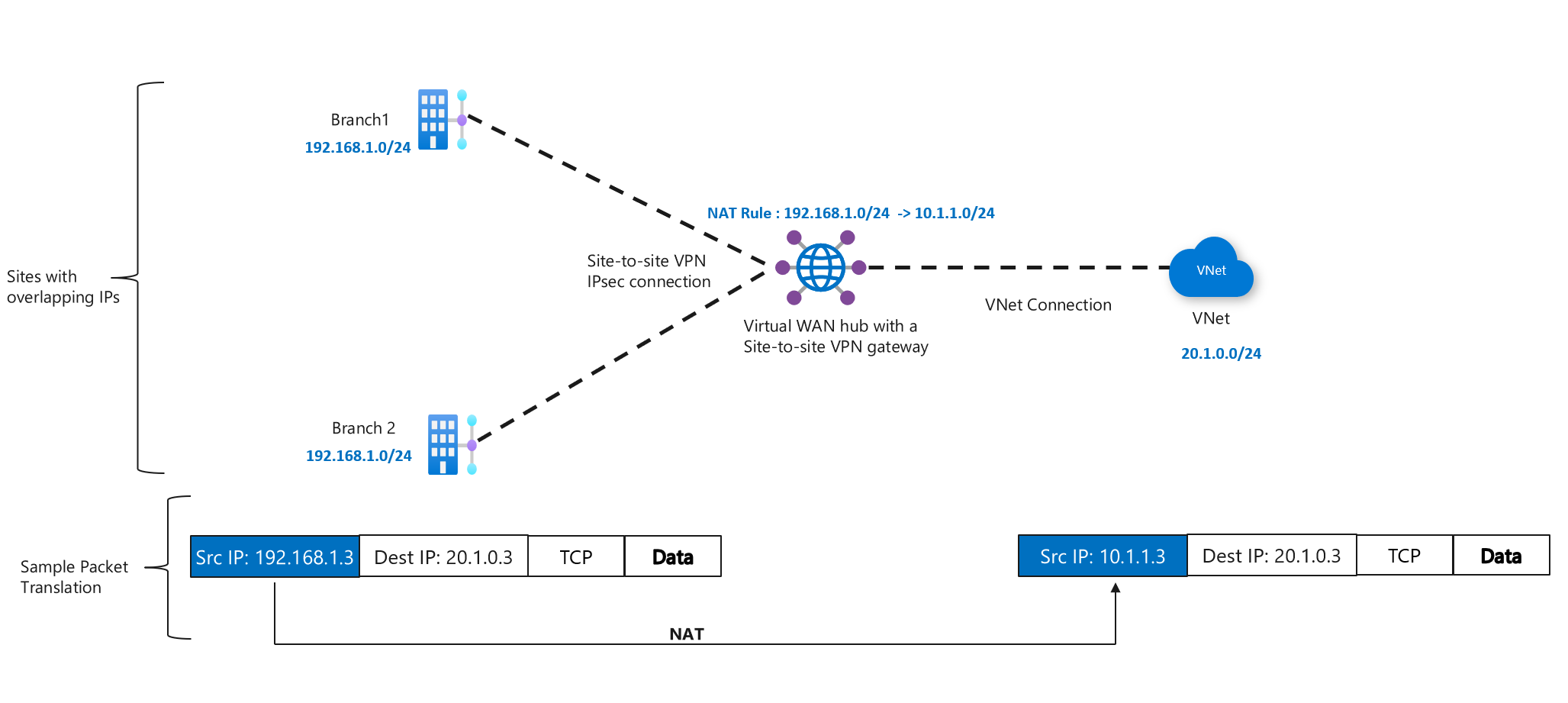

Puede configurar una puerta de enlace de VPN de Virtual WAN con reglas NAT estáticas de uno a uno. Una regla NAT proporciona un mecanismo para configurar la traducción uno a uno de las direcciones IP. NAT se puede usar para interconectar dos redes IP que tienen direcciones IP incompatibles o superpuestas. Un escenario típico son las ramas con direcciones IP superpuestas que quieren acceder a los recursos de la red virtual de Azure.

Esta configuración usa una tabla de flujos para enrutar el tráfico de una dirección IP externa (host) a una dirección IP interna asociada a un punto de conexión dentro de una red virtual (máquina virtual, equipo, contenedor, etc.).

Para usar NAT, los dispositivos VPN deben usar selectores de tráfico universal (comodín). Los selectores de tráfico basados en directivas (estrechas) no se admiten junto con la configuración de NAT.

Configuración de reglas NAT

Puede configurar y ver las reglas NAT en la configuración de la puerta de enlace de VPN en cualquier momento.

Tipo de NAT: estática y dinámica

NAT en un dispositivo de puerta de enlace traduce las direcciones IP de origen o destino, en función de las reglas o directivas NAT para evitar conflictos de direcciones. Hay diferentes tipos de reglas de traducción NAT:

NAT estática: las reglas estáticas definen una relación de asignación de direcciones fija. Para una dirección IP concreta, se asignará a la misma dirección del grupo de destino. Las asignaciones de reglas estáticas no tienen estado porque la asignación es fija. Por ejemplo, una regla NAT creada para asignar la IP 10.0.0.0/24 a 192.168.0.0/24 tendrá una asignación 1:1 fija. 10.0.0.0 se traduce a 192.168.0.0, 10.0.0.1 se traduce a 192.168.0.1 y así sucesivamente.

NAT dinámica: en el caso de la traducción de direcciones de red dinámica, una dirección IP se puede traducir a distintas direcciones IP y un puerto TCP o UDP diferente de destino en función de la disponibilidad, o bien con una combinación diferente de dirección IP y puerto TCP o UDP. Esto último también se denomina NAPT, dirección de red y traducción de puertos. Las reglas dinámicas darán como resultado asignaciones de traducción con estado en función de los flujos de tráfico en un momento dado. Debido a la naturaleza de la traducción de direcciones de red dinámica y a las combinaciones de IP y puerto en constante cambio, los flujos que usan reglas NAT dinámicas se deben iniciar desde el intervalo IP de Asignación interna (anterior a NAT). La asignación dinámica se desencadena una vez que el flujo se desconecta o finaliza correctamente.

Otra consideración es el tamaño del grupo de direcciones para la traducción. Si el tamaño del grupo de direcciones de destino es el mismo que el grupo de direcciones original, use la regla NAT estática para definir una asignación 1:1 en un orden secuencial. Si el grupo de direcciones de destino es menor que el grupo de direcciones original, use la regla NAT dinámica para adaptarse a las diferencias.

Nota

No se admite NAT de sitio a sitio con conexiones VPN de sitio a sitio donde se usan selectores de tráfico basados en directivas.

Vaya al centro virtual.

Seleccione VPN (de sitio a sitio)

Seleccione NAT rules (Edit) (Reglas NAT [editar]).

En la página Edit NAT Rule (Editar regla NAT), puede Agregar/Editar/Eliminar una regla NAT con los siguientes valores:

- Nombre: Nombre único para la regla NAT.

- Tipo: Estático o dinámico. Una regla NAT estática de uno a uno establece una relación de uno a uno entre una dirección interna y una dirección externa; en cambio, una regla NAT dinámica asigna una dirección IP y un puerto en función de la disponibilidad.

- Identificador de configuración IP: una regla NAT se debe configurar para una instancia específica de VPN Gateway. Esto solo se aplica a las reglas NAT dinámicas. Las reglas NAT estáticas se aplican automáticamente a ambas instancias de VPN Gateway.

-

Modo: IngressSnat o EgressSnat.

- El modo IngressSnat (también conocido como NAT de origen de entrada) es aplicable al tráfico que entra en la puerta de enlace de VPN de sitio a sitio del centro de conectividad de Azure.

- El modo EgressSnat (también conocido como NAT de origen de salida) es aplicable al tráfico que sale de la puerta de enlace de VPN de sitio a sitio del centro de conectividad de Azure.

- Asignación interna: intervalo de prefijos de dirección de las direcciones IP de origen en la red interna que se asignará a un conjunto de direcciones IP externas. En otras palabras, el intervalo de prefijos de dirección antes de NAT.

- Asignación externa: intervalo de prefijos de dirección de las direcciones IP de destino en la red externa a la que se asignarán las direcciones IP de origen. En otras palabras, el intervalo de prefijos de dirección después de NAT.

- Conexión de vínculo: recurso de conexión que conecta virtualmente un sitio VPN a la puerta de enlace de VPN de sitio a sitio del centro de conectividad de Azure Virtual WAN.

Nota

Si desea que la puerta de enlace de VPN de sitio a sitio anuncie los prefijos de direcciones traducidos (asignación externa) mediante BGP, haga clic en el botón Enable BGP Translation, con lo cual el entorno local aprenderá automáticamente el intervalo posterior a NAT de las reglas de salida y Azure (el centro de conectividad de Virtual WAN, las redes virtuales conectadas y las ramas de VPN y ExpressRoute) aprenderá automáticamente el intervalo posterior a NAT de las reglas de entrada. Los nuevos rangos POST NAT se mostrarán en la tabla de rutas efectivas en un centro virtual. La opción Enable Bgp Translation se aplica a todas las reglas NAT de la puerta de enlace de VPN de sitio a sitio del centro de conectividad de Virtual WAN.

Configuraciones de ejemplo

SNAT de entrada (sitio VPN habilitado para BGP)

Las reglas SNAT de entrada se aplican a los paquetes que entran en Azure mediante la puerta de enlace de VPN de sitio a sitio de Virtual WAN. En este escenario, puede conectar dos ramas de VPN de sitio a sitio a Azure. VPN Site 1 se conecta a través del vínculo A y VPN Site 2 se conecta a través del vínculo B. Cada sitio tiene el mismo espacio de direcciones 10.30.0.0/24.

En este ejemplo, se traducirá la dirección de red de site1 como 172.30.0.0.0/24. Las redes virtuales de radios y las ramas de Virtual WAN aprenden automáticamente este espacio de direcciones posterior a NAT.

El siguiente diagrama muestra el resultado proyectado:

Especifique una regla NAT.

Especifique una regla NAT para garantizar que la puerta de enlace VPN de sitio a sitio pueda distinguir entre las dos ramas con espacios de direcciones superpuestos (por ejemplo, 10.30.0.0/24). En este ejemplo, nos centramos en el vínculo Link A para VPN Site 1.

La siguiente regla NAT se puede configurar y asociar con el vínculo A. Debido a que se trata de una regla NAT estática, los espacios de direcciones de Asignación interna y Asignación Externa contienen la misma cantidad de direcciones IP.

- Nombre: ingressRule01

- Tipo: Estático.

- Modo: IngressSnat.

- Asignación interna: 10.30.0.0/24

- Asignación externa: 172.30.0.0/24

- Conexión de vínculo: Link A

Cambie BGP Route Translation (Traducción de rutas BGP) a "Habilitar".

Asegúrese de que la puerta de enlace de VPN de sitio a sitio se pueda emparejar con el BGP local del mismo nivel.

En este ejemplo, la regla NAT de entrada tendrá que traducir 10.30.0.132 a 172.30.0.132. Para ello, haga clic en "Editar sitio VPN" para configurar el vínculo del sitio VPN Una dirección BGP para reflejar esta dirección BGP del mismo nivel traducida (172.30.0.132).

Consideraciones a tener en cuenta si el sitio VPN se conecta a través de BGP

El tamaño de la subred para la asignación interna y externa debe ser el mismo para la regla NAT estática de uno a uno.

Si la traducción de BGP está habilitada, la puerta de enlace de VPN de sitio a sitio anunciará automáticamente la asignación externa de reglas NAT de salida en el entorno local, así como la asignación externa de reglas NAT de entrada en Azure (centro de conectividad de Virtual WAN, redes virtuales de radio conectadas, VPN y ExpresRoute conectados). Si la traducción de BGP está deshabilitada, las rutas traducidas no se anuncian automáticamente en el entorno local. Por lo tanto, se debe configurar el altavoz BGP local para anunciar el intervalo posterior a NAT (asignación externa) de las reglas NAT de entrada asociadas a esa conexión de vínculo del sitio VPN. De forma similar, se debe aplicar una ruta al intervalo posterior a NAT (asignación externa) de las reglas NAT de salida en el dispositivo local.

La puerta de enlace de VPN de sitio a sitio traducirá automáticamente la dirección IP del emparejamiento BGP del entorno local si está contenida en la asignación interna de una regla NAT de entrada. Como resultado, la dirección del BGP de la conexión de vínculo del sitio VPN debe reflejar la dirección traducida por NAT (parte de la asignación externa).

Por ejemplo, si la dirección IP del BGP local es 10.30.0.133 y hay una regla NAT de entrada que traduce 10.30.0.0/24 a 172.30.0.0/24, la dirección del BGP de la conexión de vínculo del sitio VPN se debe configurar para que sea la dirección traducida (172.30.0.133).

En NAT dinámico, la dirección IP del par BGP local no puede formar parte del intervalo de direcciones anterior a NAT (asignación interna), ya que las traducciones de IP y puerto no son fijas. Si es necesario traducir la dirección IP del emparejamiento BGP local, cree una regla NAT estática independiente que solo traduzca la dirección IP del emparejamiento BGP.

Por ejemplo, si la red local tiene un espacio de direcciones de 10.0.0.0/24 con una dirección IP del par BGP local de 10.0.0.1 y hay una regla NAT dinámica de entrada para traducir 10.0.0.0/24 a 192.198.0.0/32, se requiere una regla NAT estática de entrada independiente que traduzca 10.0.0.1/32 a 192.168.0.02/32. Además, la dirección del BGP de la conexión de vínculo del sitio VPN correspondiente debe actualizarse a la dirección traducida mediante NAT (parte de la asignación externa).

SNAT de entrada (sitio VPN con rutas configuradas estáticamente)

Las reglas SNAT de entrada se aplican a los paquetes que entran en Azure mediante la puerta de enlace de VPN de sitio a sitio de Virtual WAN. En este escenario, puede conectar dos ramas de VPN de sitio a sitio a Azure. VPN Site 1 se conecta a través del vínculo A y VPN Site 2 se conecta a través del vínculo B. Cada sitio tiene el mismo espacio de direcciones 10.30.0.0/24.

En este ejemplo, vamos a traducir la dirección de red del sitio VPN 1 a 172.30.0.0.0/24. Sin embargo, dado que el sitio VPN no está conectado a la puerta de enlace de VPN de sitio a sitio mediante BGP, los pasos de configuración son ligeramente diferentes a los del ejemplo habilitado para BGP.

Especifique una regla NAT.

Especifique una regla NAT para asegurarse de que la puerta de enlace VPN de sitio a sitio pueda distinguir entre las dos ramas con el mismo espacio de direcciones 10.30.0.0/24. En este ejemplo, nos centramos en el vínculo Link A para VPN Site 1.

La siguiente regla NAT se puede configurar y asociar con el vínculo A de uno de los sitios VPN 1. Dado que se trata de una regla NAT estática, los espacios de direcciones de asignación interna y asignación externa contienen el mismo número de direcciones IP.

- Nombre: IngressRule01

- Tipo: Estático.

- Modo: IngressSnat.

- Asignación interna: 10.30.0.0/24

- Asignación externa: 172.30.0.0/24

- Conexión de vínculo: Link A

Edite el campo "Espacio de direcciones privadas" del sitio VPN 1 para asegurarse de que la puerta de enlace de VPN de sitio a sitio aprende el intervalo posterior a NAT (172.30.0.0/24).

Vaya al el recurso de centro de conectividad virtual que contiene la puerta de enlace de VPN de sitio a sitio. En la página del centro virtual, en Conectividad, seleccione VPN (de sitio a sitio).

Seleccione el sitio VPN que está conectado al centro de conectividad de Virtual WAN mediante el vínculo A. Seleccione Editar sitio y escriba 172.30.0.0/24 como espacio de direcciones privadas del sitio VPN.

Consideraciones a tener en cuenta si los sitios VPN están configurados estáticamente (no conectados a través de BGP)

- El tamaño de la subred para la asignación interna y externa debe ser el mismo para la regla NAT estática de uno a uno.

- Edite el sitio VPN en Azure Portal para agregar los prefijos en la asignación externa de las reglas NAT de entrada en el campo "Espacio de direcciones privadas".

- Para las configuraciones que implican reglas NAT de salida, es necesario aplicar una directiva de ruta o una ruta estática con la asignación externa de la regla NAT de salida en el dispositivo local.

Flujo de paquetes

En los ejemplos anteriores, un dispositivo local quiere acceder a un recurso en una red virtual de radio. El flujo de paquetes es el siguiente, con las traducciones NAT en negrita.

Se inicia el tráfico desde el entorno local.

- Dirección IP de origen: 10.30.0.4

- Dirección IP de destino: 10.200.0.4

El tráfico entra en la puerta de enlace de sitio a sitio, se traduce mediante la regla NAT y se envía al radio.

- Dirección IP de origen: 172.30.0.4

- Dirección IP de destino: 10.200.0.4

Se inicia la respuesta desde los radios.

- Dirección IP de origen: 10.200.0.4

- Dirección IP de destino: 172.30.0.4

El tráfico entra en la puerta de enlace de VPN de sitio a sitio, y la traducción se invierte y se envía al entorno local.

- Dirección IP de origen: 10.200.0.4

- Dirección IP de destino: 10.30.0.4

Comprobaciones

En esta sección se muestran las comprobaciones para determinar que la configuración está configurada correctamente.

Validación de reglas NAT dinámicas

Use reglas NAT dinámicas si el grupo de direcciones de destino es menor que el grupo de direcciones original.

Como las combinaciones de IP y puerto no son fijas en una regla NAT dinámica, la dirección IP del par BGP local no puede formar parte del intervalo de direcciones anterior a NAT (asignación interna). Cree una regla NAT estática específica que traduzca solo la dirección IP del emparejamiento BGP.

Por ejemplo:

- Intervalo de direcciones locales: 10.0.0.0/24

- IP del BGP local: 10.0.0.1

- Regla NAT dinámica de entrada: 192.168.0.1/32

- Regla NAT estática de entrada: 10.0.0.1 -> 192.168.0.2

Validar DefaultRouteTable, reglas y rutas

Las ramas de Virtual WAN se asocian al recurso DefaultRouteTable, lo que implica que todas las conexiones de rama aprenden las rutas que se rellenan en DefaultRouteTable. Verá la regla NAT con el prefijo traducido en las rutas efectivas del recurso DefaultRouteTable.

En el ejemplo anterior:

- Prefijo: 172.30.0.0/24

- Tipo de próximo salto: VPN_S2S_Gateway

- Próximo salto: recurso VPN_S2S_Gateway

Validar prefijos de direcciones

Este ejemplo se aplica a los recursos en redes virtuales que están asociados con el DefaultRouteTable.

Las Rutas efectivas en las tarjetas de interfaz de red (NIC) de cualquier máquina virtual que se encuentre en una red virtual radial conectada al concentrador de WAN virtual también deben contener los prefijos de dirección de la Asignación externa especificada en la regla NAT de ingreso.

El dispositivo local también debe contener rutas para los prefijos contenidos en la asignación externa de las reglas NAT de salida.

Problemas de configuración comunes

Nota

No se admite NAT de sitio a sitio con conexiones VPN de sitio a sitio donde se usan selectores de tráfico basados en directivas.

En la tabla siguiente, se muestran los patrones de configuración comunes que aparecen al configurar diferentes tipos de reglas NAT en la puerta de enlace de VPN de sitio a sitio.

| Tipo de sitio VPN | Reglas NAT de entrada | Reglas NAT de salida |

|---|---|---|

| Sitio VPN con rutas configuradas estáticamente | Edite el campo "Espacio de direcciones privadas" en el sitio VPN para que contenga la asignación externa de la regla NAT. | Aplique las rutas de la asignación externa de la regla NAT en el dispositivo local. |

| Sitio VPN (traducción de BGP habilitada) | Coloque la dirección de la asignación externa del emparejamiento BGP en la dirección de BGP de la conexión de vínculo del sitio VPN. | No hay consideraciones especiales a tener en cuenta. |

| Sitio VPN (traducción de BGP deshabilitada) | Asegúrese de que el altavoz BGP local anuncie los prefijos en la asignación externa de la regla NAT. Coloque también la dirección de la asignación externa del emparejamiento BGP en la dirección de BGP de la conexión de vínculo del sitio VPN. | Aplique las rutas de la asignación externa de la regla NAT en el dispositivo local. |

Pasos siguientes

Para más información sobre las configuraciones de sitio a sitio, consulte Configuración de una conexión de sitio a sitio de Virtual WAN.