Habilitación de la autenticación multifactor (MFA) de Microsoft Entra para usuarios de VPN mediante la autenticación de Microsoft Entra

Si quiere que se solicite a los usuarios un segundo factor de autenticación antes de conceder acceso, puede configurar la autenticación multifactor (MFA) de Microsoft Entra. Puede configurar MFA por usuario o bien aprovechar MFA a través del acceso condicional.

- MFA por usuario puede habilitarse sin ningún costo adicional. Cuando habilita MFA por usuario, se solicita al usuario una autenticación de segundo factor en todas las aplicaciones vinculadas al inquilino de Microsoft Entra. Consulte la Opción 1 para ver los pasos.

- El acceso condicional permite un control más específico sobre cómo se debe promover un segundo factor. Puede permitir la asignación de MFA únicamente a VPN, así como excluir otras aplicaciones vinculadas al inquilino de Microsoft Entra. Consulte la Opción 2 para ver los pasos.

Enable authentication (Habilitar autenticación)

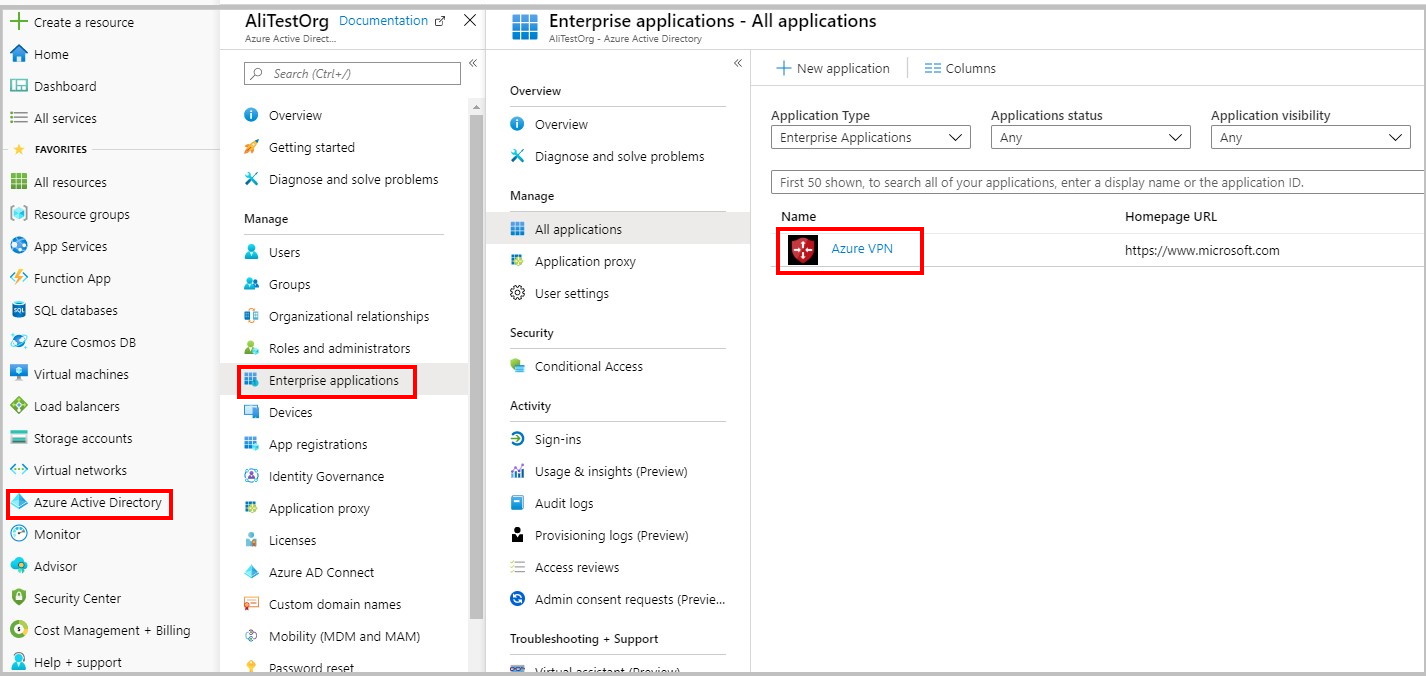

Vaya a Microsoft Entra ID -> Aplicaciones empresariales -> Todas las aplicaciones.

En la página Aplicaciones empresariales - Todas las aplicaciones, seleccione VPN de Azure.

Configuración de las opciones de inicio de sesión

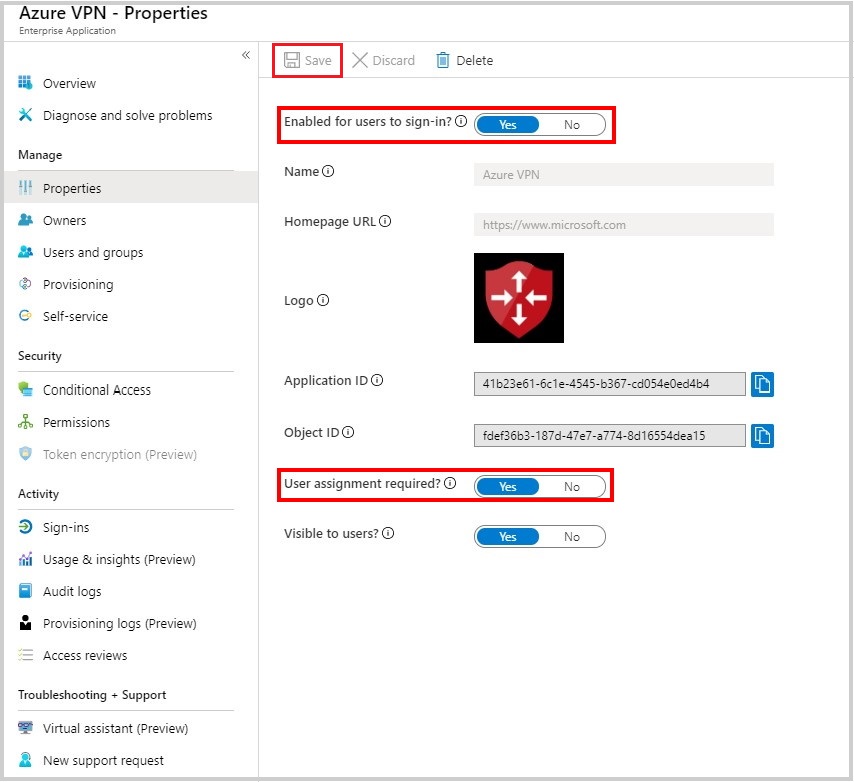

En la página VPN de Azure - Propiedades, configure las opciones de inicio de sesión.

En ¿Habilitado para que los usuarios inicien sesión?, seleccione Sí. Esta configuración permite que todos los usuarios del inquilino de AD se conecten correctamente a la VPN.

En Asignación de usuarios necesaria, seleccione Sí si quiere limitar el inicio de sesión solo a los usuarios que tienen permisos para la VPN de Azure.

Guarde los cambios.

Opción 1: Acceso por usuario

Abrir la página de MFA

Inicie sesión en Azure Portal.

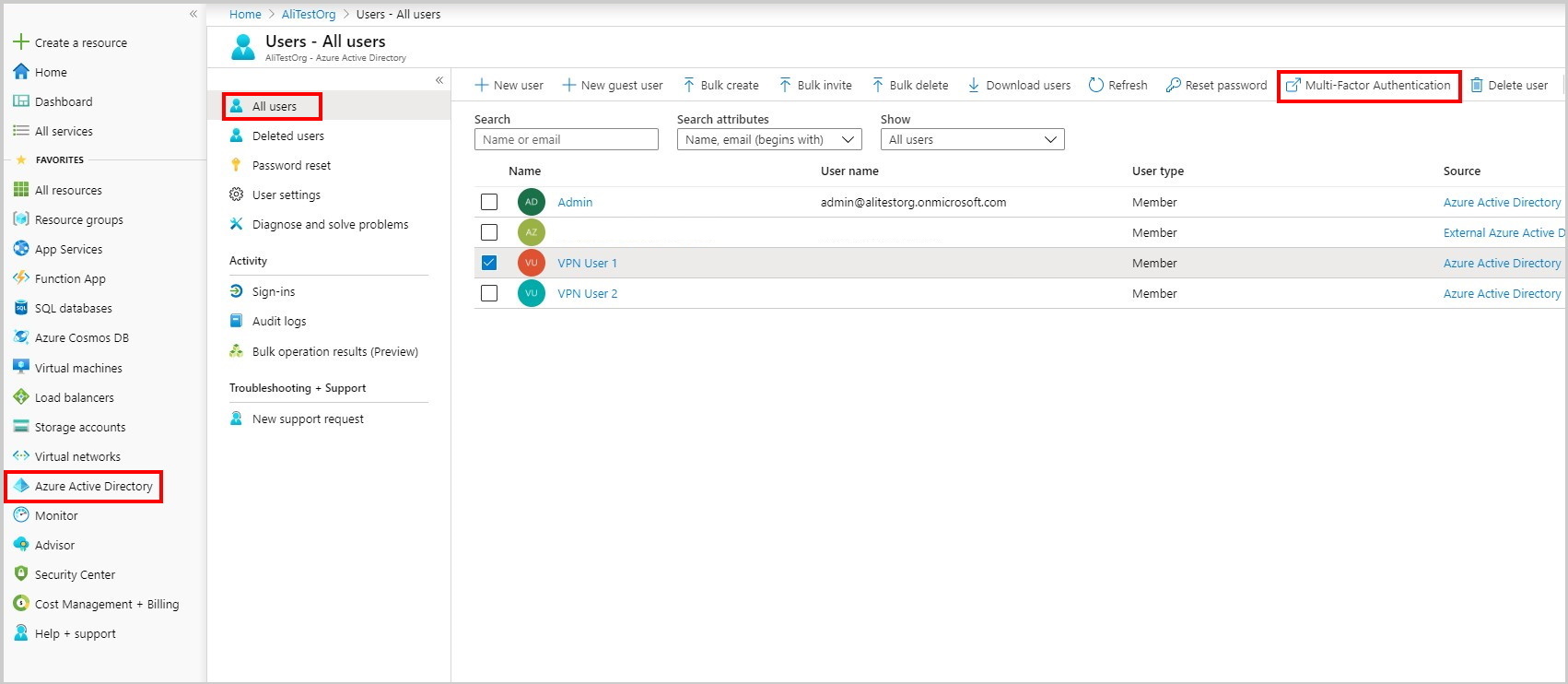

Vaya a Microsoft Entra ID -> Todos los usuarios.

Seleccione Multi-Factor Authentication para abrir la página de la autenticación multifactor.

Seleccionar usuarios

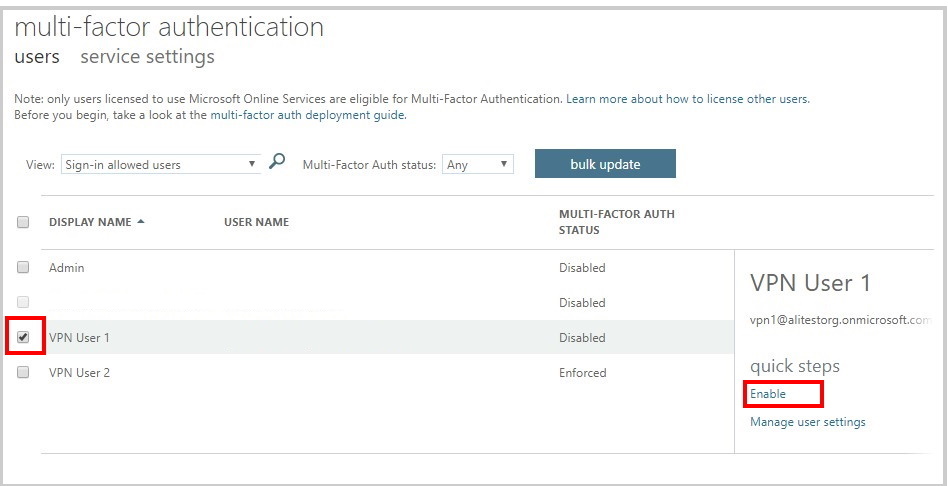

En la página de la autenticación multifactor, seleccione los usuarios para los que quiera habilitar MFA.

Seleccione Habilitar.

Opción 2: Acceso condicional

El acceso condicional permite un control de acceso específico por aplicación. Para usar el acceso condicional, debe tener licencias de Microsoft Entra ID P1 o P2 o superior aplicadas a los usuarios que estarán sujetos a las reglas de acceso condicional.

Vaya a la página Aplicaciones empresariales: Todas las aplicaciones y haga clic en Azure VPN.

- Haga clic en Acceso condicional.

- Haga clic en Nueva directiva para que se abra el panel Nuevo.

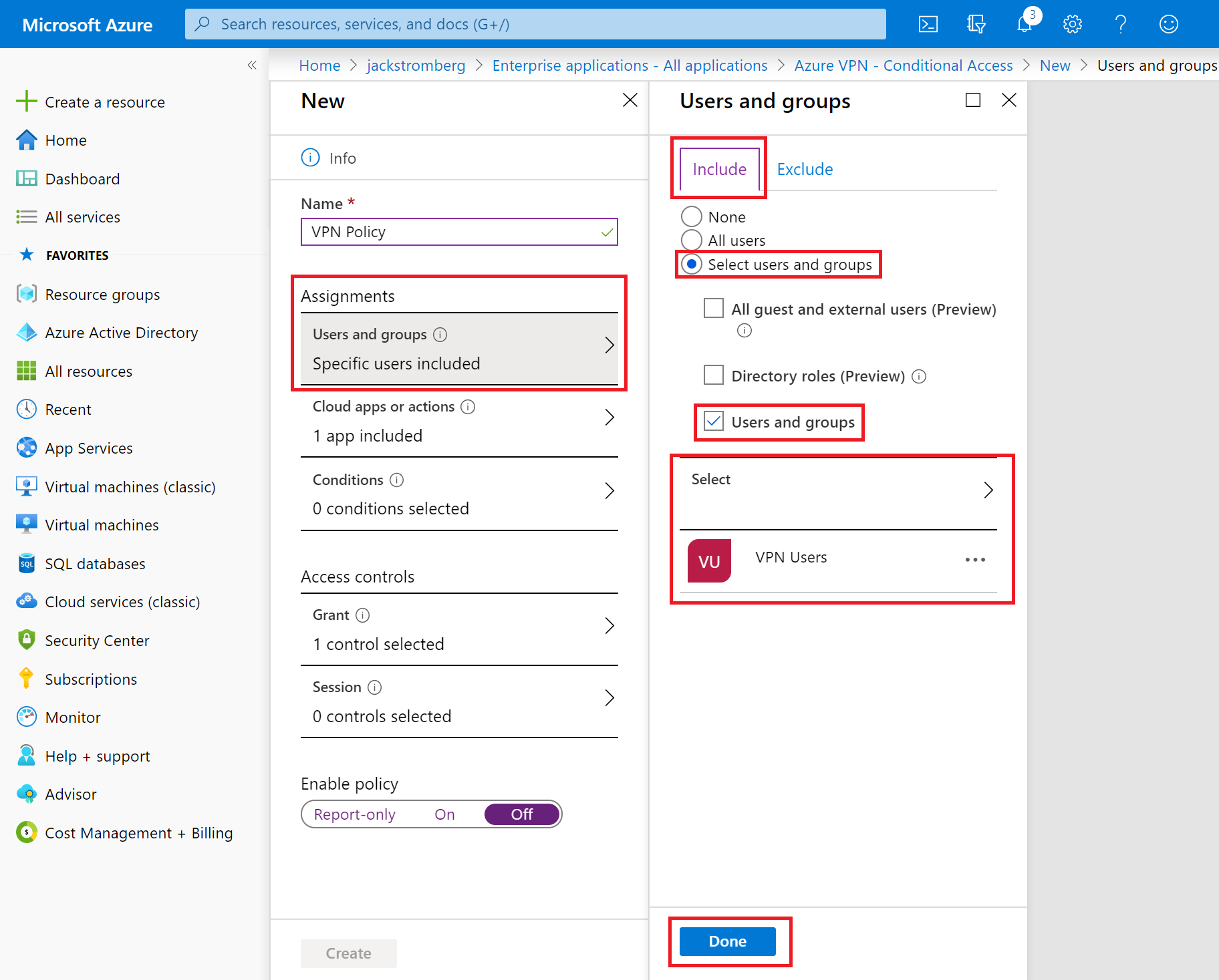

En el panel Nuevo, vaya a Asignaciones -> Usuarios y grupos. En Usuarios y grupos-> pestaña Incluir:

- Haga clic en Seleccionar usuarios y grupos.

- Active la casilla Usuarios y grupos.

- Haga clic en Seleccionar para seleccionar un grupo o un conjunto de usuarios que se verán afectado por MFA.

- Haga clic en Done(Listo).

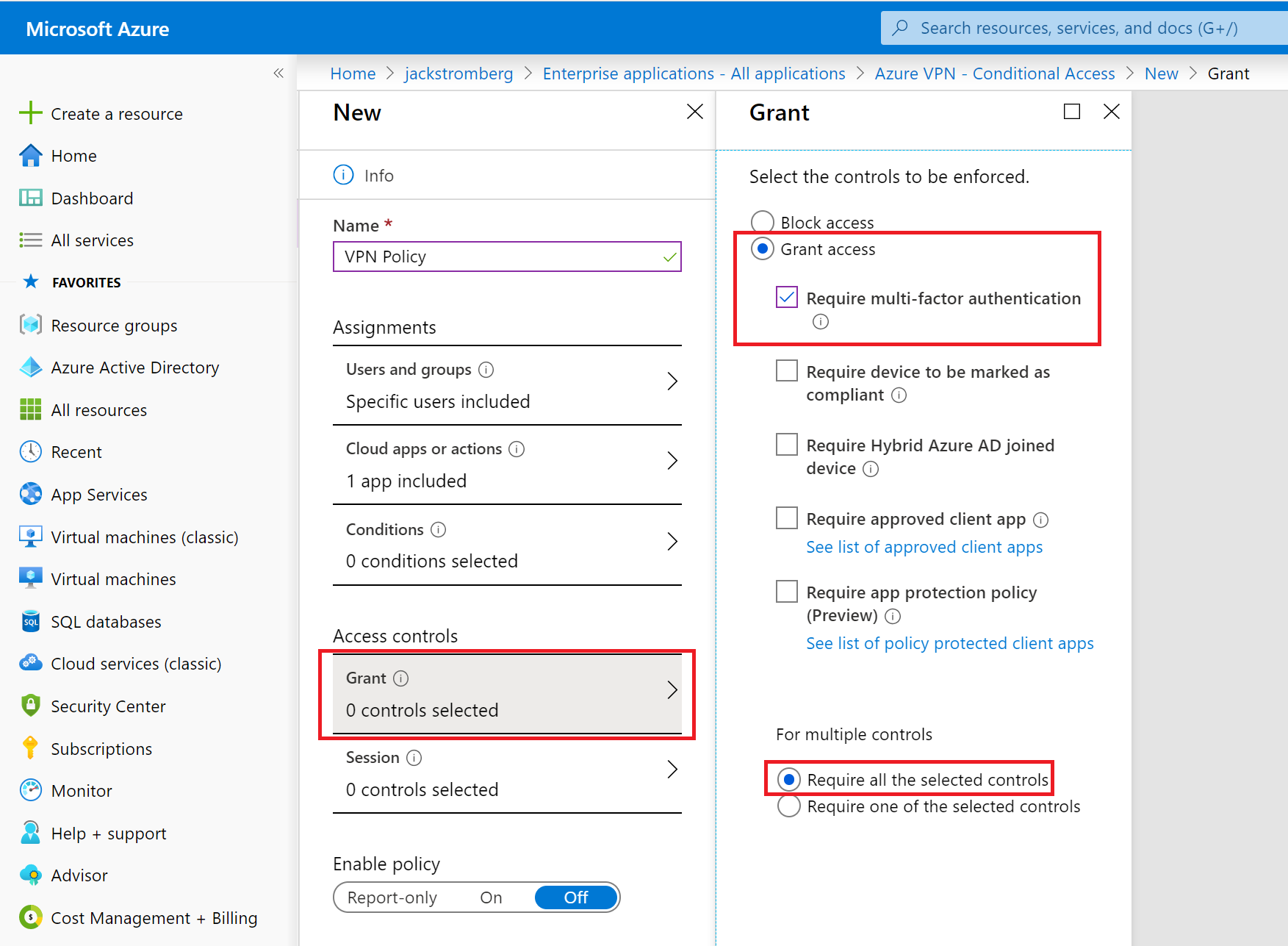

En el panel Nuevo, vaya al panel Controles de acceso -> Conceder:

- Haga clic en Conceder acceso.

- Haga clic en Requerir autenticación multifactor.

- Haga clic en Requerir todos los controles seleccionados.

- Haga clic en Seleccionar.

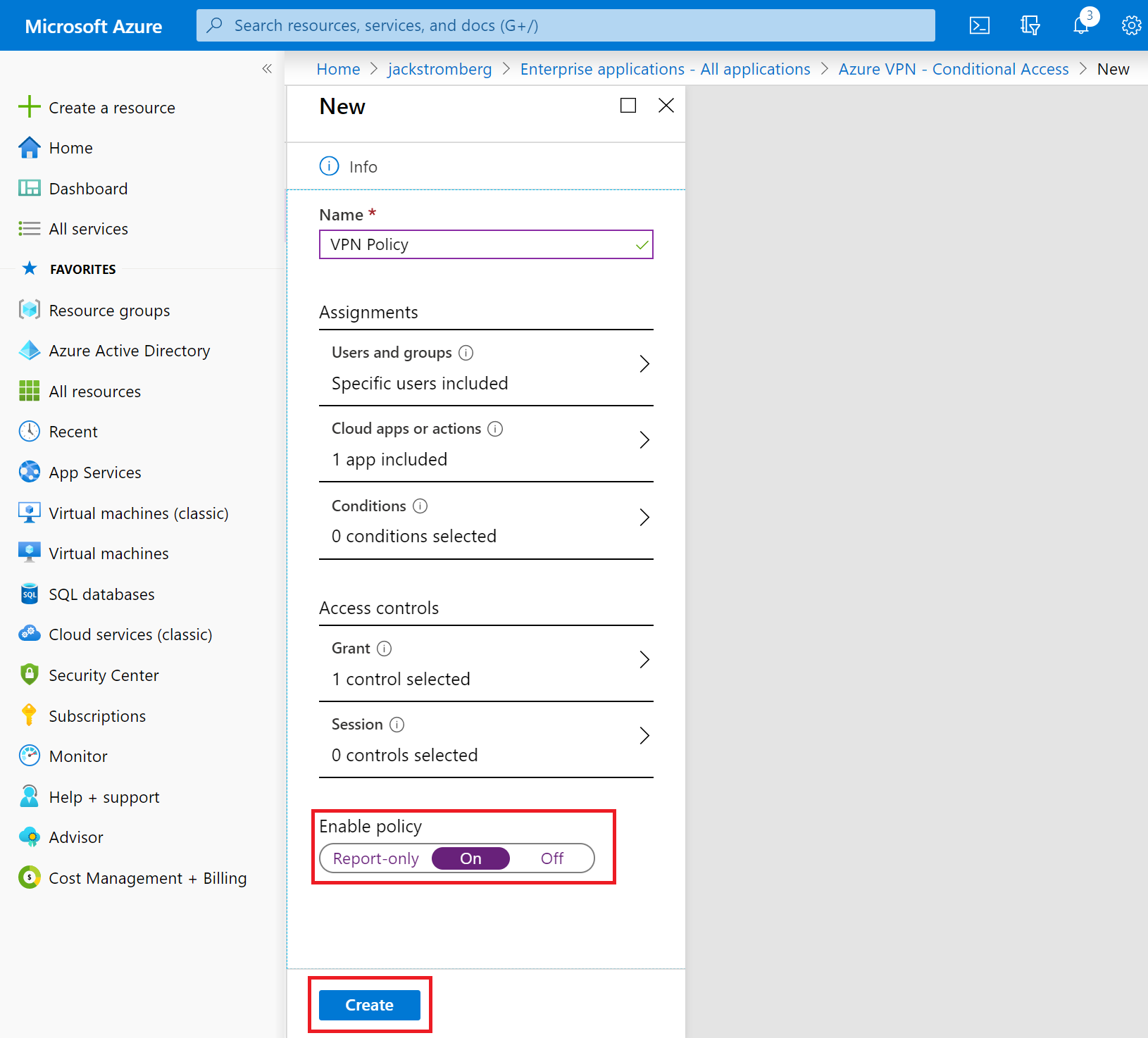

En la sección Habilitar directiva:

- Seleccione Activado.

- Haga clic en Crear.

Pasos siguientes

Para conectarse a la red virtual, debe crear y configurar un perfil de cliente VPN. Consulte Configuración de la autenticación de Microsoft Entra para la conexión de punto a sitio con Azure.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de