Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

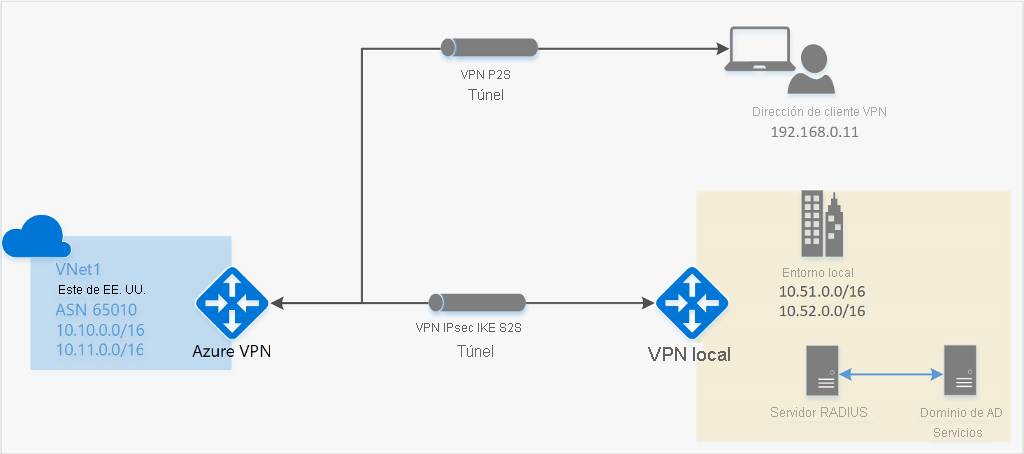

Una conexión de puerta de enlace de VPN de punto a sitio (P2S) permite crear una conexión segura a la red virtual desde un equipo cliente individual. Se establece una conexión de punto a sitio al iniciarla desde el equipo cliente. Esta solución resulta útil para los teletrabajadores que deseen conectarse a instancias de Azure Virtual Network desde una ubicación remota; por ejemplo, desde casa o un congreso. La VPN de P2S también es una solución útil para usar en lugar de VPN de sitio a sitio (S2S) cuando solo tiene algunos clientes que necesitan conectarse a una red virtual. Las configuraciones de punto a sitio requieren un tipo de VPN basado en rutas.

¿Qué protocolo utiliza P2S?

La conexión VPN de punto a sitio usa uno de los siguientes protocolos:

Protocolo OpenVPN®, un protocolo VPN basado en SSL/TLS. Una solución de VPN basada en TLS puede penetrar firewalls, puesto que la mayoría de ellos abre el puerto TCP 443 saliente, que usa TLS. OpenVPN puede utilizarse para la conexión desde dispositivos Android, iOS (versión 11.0 y posteriores), Windows, Linux y Mac (macOS 10.13 y versiones posteriores). Las versiones admitidas son TLS 1.2 y TLS 1.3 basadas en el protocolo de enlace TLS.

El protocolo de túnel de sockets seguro (SSTP), que es un protocolo VPN propio basado en TLS. Una solución de VPN basada en TLS puede penetrar firewalls, puesto que la mayoría de ellos abre el puerto TCP 443 saliente, que usa TLS. El protocolo SSTP solo se admite en dispositivos Windows. Azure es compatible con todas las versiones de Windows que tienen SSTP y admiten TLS 1.2 (Windows 8.1 y versiones posteriores).

La conexión VPN IKEv2, una solución de VPN con protocolo de seguridad de Internet basada en estándares. La conexión VPN IKEv2 puede utilizarse para la conexión desde dispositivos Mac (versión macOS 10.11 y posteriores).

¿Cómo se autentican los clientes VPN de punto a sitio?

Para que Azure acepte una conexión VPN de punto a sitio, el usuario primero debe autenticarse. Hay tres tipos de autenticación que puede seleccionar al configurar la puerta de enlace de P2S. Las opciones son:

Puede seleccionar varios tipos de autenticación para la configuración de puerta de enlace de P2S. Si selecciona varios tipos de autenticación, el cliente VPN que use debe ser compatible con al menos un tipo de autenticación y el tipo de túnel correspondiente. Por ejemplo, si selecciona "IKEv2 y OpenVPN" para los tipos de túnel, y "Microsoft Entra ID y Radius" o "Microsoft Entra ID y Azure Certificate" para el tipo de autenticación, Microsoft Entra ID solo usará el tipo de túnel OpenVPN, ya que IKEv2 no es compatible.

En la siguiente tabla se muestran los mecanismos de autenticación compatibles con los tipos de túnel seleccionados. Cada mecanismo requiere que el software cliente VPN correspondiente en el dispositivo de conexión se configure con la configuración adecuada disponible en los archivos de configuración del perfil de cliente VPN.

| Tipo de túnel | Mecanismo de autenticación |

|---|---|

| OpenVPN | Cualquier subconjunto de Microsoft Entra ID, la autenticación Radius y el certificado de Azure |

| SSTP | Autenticación Radius/Certificado de Azure |

| IKEv2 | Autenticación Radius/Certificado de Azure |

| IKEv2 y OpenVPN | Autenticación de Radius/ certificado de Azure/ Microsoft Entra ID y autenticación de Radius/ Microsoft Entra ID y certificado de Azure |

| IKEv2 y SSTP | Autenticación Radius/Certificado de Azure |

Autenticación de certificado

Al configurar la puerta de enlace de P2S para la autenticación de certificados, cargue la clave pública del certificado raíz de confianza en la puerta de enlace de Azure. Puede, o bien, usar un certificado raíz generado mediante una solución empresarial, o bien, generar un certificado autofirmado.

Para autenticarse, cada cliente que se conecte debe tener un certificado de cliente instalado que se genere a partir del certificado raíz de confianza. Esto se suma al software cliente VPN. La validación del certificado de cliente se realiza mediante la puerta de enlace de VPN durante el establecimiento de la conexión VPN P2S.

Flujo de trabajo de autenticación de certificados de

En un nivel alto, para configurar la autenticación de certificado es preciso seguir estos pasos:

- Habilite la autenticación de certificado en la puerta de enlace de P2S, junto con la configuración necesaria adicional (grupo de direcciones de cliente, etc.) y cargue la información de clave pública de ca raíz.

- Genere y descargue archivos de configuración de perfil de cliente VPN (paquete de configuración de perfil).

- Instale el certificado de cliente en cada equipo cliente que se conecte.

- Configure el cliente VPN en el equipo cliente mediante la configuración que se encuentra en el paquete de configuración del perfil de VPN.

- Conectar.

Autenticación de Microsoft Entra ID

Puede configurar la puerta de enlace de P2S para permitir que los usuarios de VPN se autentiquen mediante las credenciales de Microsoft Entra ID. Con la autenticación de Microsoft Entra ID, puede usar las características de acceso condicional y autenticación multifactor (MFA) de Microsoft Entra para VPN. La autenticación de Microsoft Entra ID solo se admite para el protocolo OpenVPN. Para autenticarse y conectarse, los clientes deben usar el cliente VPN de Azure.

VPN Gateway ahora admite un nuevo identificador de aplicación registrado por Microsoft y los valores de audiencia correspondientes para las versiones más recientes del cliente VPN de Azure. Al configurar una puerta de enlace de VPN de P2S mediante los nuevos valores de audiencia, omite el proceso de registro manual de la aplicación cliente VPN de Azure para el inquilino de Microsoft Entra. El identificador de aplicación ya se ha creado y el inquilino puede usarlo automáticamente sin pasos de registro adicionales. Este proceso es más seguro que registrar manualmente el cliente VPN de Azure porque no es necesario autorizar la aplicación ni asignar permisos a través del rol Administrador global.

Anteriormente, era necesario registrar (integrar) manualmente la aplicación cliente VPN de Azure con el inquilino de Microsoft Entra. El registro de la aplicación cliente crea un identificador de aplicación que representa la identidad de la aplicación cliente VPN de Azure y requiere autorización mediante el rol Administrador global. Para comprender mejor la diferencia entre los tipos de objetos de aplicación, consulte ¿Cómo y por qué se agregan aplicaciones a Microsoft Entra ID?.

Cuando sea posible, se recomienda configurar nuevas puertas de enlace de P2S mediante el identificador de aplicación de cliente VPN de Azure registrado por Microsoft y sus valores de audiencia correspondientes, en lugar de registrar manualmente la aplicación cliente VPN de Azure con el inquilino. Si tiene una puerta de enlace de VPN de Azure configurada anteriormente que usa la autenticación de Microsoft Entra ID, puede actualizar la puerta de enlace y los clientes para aprovechar el nuevo identificador de aplicación registrado por Microsoft. Es necesario actualizar la puerta de enlace de P2S con el nuevo valor de audiencia si desea que los clientes Linux se conecten. El cliente VPN de Azure para Linux no es compatible con los valores de audiencia anteriores.

Si tiene una puerta de enlace de P2S existente que desea actualizar para usar un nuevo valor de audiencia, consulte Cambiar el valor de audiencia para una puerta de enlace de VPN de P2S. Si quiere crear o modificar un valor de Público personalizado, consulte Crear un id. de aplicación de público personalizado para VPN de P2S. Si quiere configurar o restringir el acceso a P2S basándose en usuarios y grupos, consulte Escenario: Configuración del acceso a VPN de P2S basado en usuarios y grupos.

Consideraciones

Una puerta de enlace de VPN de P2S solo puede admitir un valor de audiencia. No puede admitir varios valores de audiencia en simultáneo.

El cliente VPN de Azure para Linux no es compatible con versiones anteriores de las puertas de enlace de P2S configuradas para usar los valores de audiencia anteriores que se alinean con la aplicación registrada manualmente. Sin embargo, el cliente VPN de Azure para Linux admite valores de audiencia personalizados.

-

Aunque es posible que el cliente VPN de Azure para Linux funcione en otras distribuciones y versiones de Linux, el cliente VPN de Azure para Linux solo se admite en las siguientes versiones:

- Ubuntu 20.04

- Ubuntu 22.04

Las versiones más recientes de los clientes VPN de Azure para macOS y Windows son compatibles con versiones anteriores con las puertas de enlace de P2S configuradas para usar los valores de audiencia anteriores que se alinean con la aplicación registrada manualmente. Estos clientes también admiten valores de audiencia personalizada.

Valores de audiencia de cliente VPN de Azure

En la siguiente tabla se muestran las versiones del cliente VPN de Azure compatibles con cada identificador de aplicación y los valores de audiencia disponibles correspondientes.

| Id. de la aplicación | Valores de audiencia admitidos | Clientes compatibles |

|---|---|---|

| Registrado por Microsoft | El valor de audiencia c632b3df-fb67-4d84-bdcf-b95ad541b5c8 se aplica a:- Azure público - Azure Government - Azure Alemania - Microsoft Azure operado por 21Vianet |

- Linux - Windows - macOS |

| Registrado manualmente | - Azure Público: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426- Azure Alemania: 538ee9e6-310a-468d-afef-ea97365856a9- Microsoft Azure operado por 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

- Windows - macOS |

| Personalizado | <custom-app-id> |

- Linux - Windows - macOS |

Flujo de trabajo de autenticación de Microsoft Entra ID

En un nivel alto, para configurar la autenticación de Microsoft Entra ID es preciso seguir estos pasos:

- Si usa el registro manual de aplicaciones, realice los pasos necesarios en el inquilino de Microsoft Entra.

- Habilite la autenticación de Microsoft Entra ID en la puerta de enlace de P2S, junto con la configuración necesaria adicional (grupo de direcciones de cliente, etc.).

- Genere y descargue archivos de configuración de perfil de cliente VPN (paquete de configuración de perfil).

- Descargue, instale y configure el cliente VPN de Azure en el equipo cliente.

- Conectar.

RADIUS: autenticación del servidor de dominio de Active Directory (AD)

La autenticación de dominio de AD permite a los usuarios conectarse a Azure con sus credenciales de dominio de la organización. Requiere un servidor RADIUS que se integre con el servidor de AD. Las organizaciones también pueden usar su implementación RADIUS existente.

El servidor RADIUS podría implementarse localmente o en la red virtual de Azure. Durante la autenticación, la puerta de enlace de VPN de Azure actúa como acceso directo y reenvía los mensajes de autenticación entre el servidor RADIUS y el dispositivo que se conecta. Por lo tanto, la disponibilidad de la puerta de enlace del servidor RADIUS es importante. Si el servidor RADIUS está presente de forma local, se necesita una conexión VPN S2S de Azure en el sitio local para la disponibilidad.

El servidor RADIUS también se integra con los servicios de certificados de AD. Esto le permite usar el servidor RADIUS y la implementación de certificados de empresa para la autenticación de certificados de P2S como alternativa a la autenticación de certificados de Azure. La ventaja es que no es necesario cargar certificados raíz y revocados en Azure.

Los servidores RADIUS también se integran con otros sistemas de identidad externos. Esto abre una gran cantidad de opciones de autenticación para VPN P2S, incluidas las opciones de multifactor.

Para conocer los pasos de configuración de la puerta de enlace de P2S, consulte Configuración de P2S - RADIUS.

¿Cuáles son los requisitos de configuración del cliente?

Los requisitos de configuración del cliente varían en función del cliente VPN que use, el tipo de autenticación y el protocolo. En la tabla siguiente se muestran los clientes disponibles y los artículos correspondientes para cada configuración.

| Método de autenticación | Tipo de túnel | Sistema operativo del cliente | Cliente de VPN |

|---|---|---|---|

| Certificate | |||

| IKEv2, SSTP | Windows | Cliente VPN nativo | |

| IKEv2 | macOS | Cliente VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Cliente VPN de Azure Versión 2.x del cliente de OpenVPN Versión 3.x del cliente de OpenVPN |

|

| OpenVPN | macOS | Cliente OpenVPN | |

| OpenVPN | iOS | Cliente OpenVPN | |

| OpenVPN | Linux |

Cliente VPN de Azure Cliente OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Cliente VPN de Azure | |

| OpenVPN | macOS | Cliente VPN de Azure | |

| OpenVPN | Linux | Cliente VPN de Azure |

¿Qué versiones del cliente VPN de Azure están disponibles?

Para obtener información sobre las versiones de cliente VPN de Azure disponibles, las fechas de lanzamiento y las novedades de cada versión, consulte Versiones de cliente VPN de Azure.

¿Qué SKU de puerta de enlace admite VPN de P2S?

En la tabla siguiente se muestran las SKU de puerta de enlace por túnel, conexión y rendimiento. Para obtener más información, consulte Acerca de las SKU de puerta de enlace.

|

VPN Puerta de enlace Generación |

SKU |

Túneles de S2S/VNet a VNet |

P2S P2S SSTP |

P2S P2S IKEv2/OpenVPN |

Agregado de rendimiento agregado |

BGP | Con redundancia de zona | Número de máquinas virtuales admitidas en la red virtual |

|---|---|---|---|---|---|---|---|---|

| Generación 1 | Basic | Máx. 10 | Máx. 128 | No compatible | 100 Mbps | No compatible | No | 200 |

| Generación 1 | VpnGw1 | Máx. 30 | Máx. 128 | Máx. 250 | 650 Mbps | Compatible | No | 450 |

| Generación 1 | VpnGw2 | Máx. 30 | Máx. 128 | Máx. 500 | 1 Gbps | Compatible | No | 1300 |

| Generación 1 | VpnGw3 | Máx. 30 | Máx. 128 | Máx. 1000 | 1,25 Gbps | Compatible | No | 4000 |

| Generación 1 | VpnGw1AZ | Máx. 30 | Máx. 128 | Máx. 250 | 650 Mbps | Compatible | Sí | 1 000 |

| Generación 1 | VpnGw2AZ | Máx. 30 | Máx. 128 | Máx. 500 | 1 Gbps | Compatible | Sí | 2000 |

| Generación 1 | VpnGw3AZ | Máx. 30 | Máx. 128 | Máx. 1000 | 1,25 Gbps | Compatible | Sí | 5000 |

| Generación 2 | VpnGw2 | Máx. 30 | Máx. 128 | Máx. 500 | 1,25 Gbps | Compatible | No | 685 |

| Generación 2 | VpnGw3 | Máx. 30 | Máx. 128 | Máx. 1000 | 2,5 Gbps | Compatible | No | 2240 |

| Generación 2 | VpnGw4 | Máx. 100* | Máx. 128 | Máx. 5000 | 5 Gbps | Compatible | No | 5300 |

| Generación 2 | VpnGw5 | Máx. 100* | Máx. 128 | Máx. 10000 | 10 Gbps | Compatible | No | 6700 |

| Generación 2 | VpnGw2AZ | Máx. 30 | Máx. 128 | Máx. 500 | 1,25 Gbps | Compatible | Sí | 2000 |

| Generación 2 | VpnGw3AZ | Máx. 30 | Máx. 128 | Máx. 1000 | 2,5 Gbps | Compatible | Sí | 3300 |

| Generación 2 | VpnGw4AZ | Máx. 100* | Máx. 128 | Máx. 5000 | 5 Gbps | Compatible | Sí | 4400 |

| Generación 2 | VpnGw5AZ | Máx. 100* | Máx. 128 | Máx. 10000 | 10 Gbps | Compatible | Sí | 9000 |

Nota:

La SKU básica tiene limitaciones y no admite la autenticación de IKEv2, IPv6 o RADIUS. Para más información, consulte Configuración de VPN Gateway.

¿Qué directivas IPsec/IKE se configuran en las puertas de enlace de VPN de P2S?

Las tablas de esta sección muestran los valores de las directivas predeterminadas. Sin embargo, no reflejan los valores admitidos disponibles para las directivas personalizadas. Para obtener directivas personalizadas, consulte los Valores aceptados enumerados en el cmdlet de PowerShell new-AzVpnClientIpsecParameter.

IKEv2

| Cifrado | Integridad | PRF | Grupo DH |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| Cifrado | Integridad | Grupo PFS |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

¿Qué directivas TLS se configuran en las puertas de enlace de VPN para P2S?

TLS

| Directivas |

|---|

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| **TLS_AES_256_GCM_SHA384 |

| **TLS_AES_128_GCM_SHA256 |

**Solo se admite en TLS1.3 con OpenVPN

¿Cómo se puede configurar una conexión de P2S?

En una configuración de P2S es necesario realizar unos pocos pasos específicos. En los siguientes artículos encontrará los pasos necesarios para realizar la configuración de P2S.

Procedimiento para quitar la configuración de una conexión P2S

Puede quitar la configuración de una conexión con PowerShell o la CLI. Para ver ejemplos, consulte las preguntas más frecuentes.

¿Cómo funciona el enrutamiento de conexiones de punto a sitio?

Vea los artículos siguientes:

Preguntas más frecuentes

Hay varias entradas de preguntas más frecuentes para el punto a sitio. Consulte las preguntas más frecuentes VPN Gateway y preste especial atención a las secciones Autenticación de certificados y RADIUS, según corresponda.

Pasos siguientes

- Configuración de una conexión P2S: autenticación con certificado de Azure

- Configuración de una conexión P2S: autenticación de Microsoft Entra ID

"OpenVPN" es una marca comercial de OpenVPN Inc.