Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

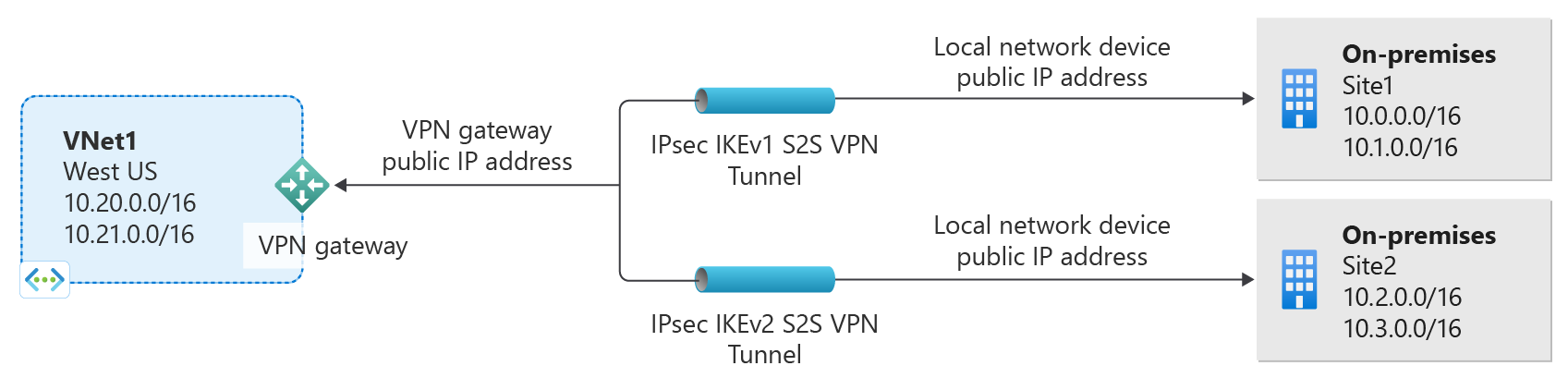

En este artículo se explica cómo configurar puertas de enlace de VPN de Azure para satisfacer los requisitos criptográficos para los túneles de VPN de sitio a sitio entre entornos y las conexiones entre redes virtuales dentro de Azure.

Acerca de IKEv1 e IKEv2 para conexiones VPN de Azure

Tradicionalmente permitíamos conexiones IKEv1 solo para SKU básicas y conexiones IKEv2 para todas las SKU de VPN Gateway que no fueran SKU básicas. Las SKU básicas solo permiten 1 conexión y, junto con otras limitaciones, como el rendimiento, los clientes que usaban dispositivos heredados que solo admiten protocolos IKEv1 tenían una experiencia limitada. Con el fin de mejorar la experiencia de los clientes que usan protocolos IKEv1, ahora se permiten conexiones IKEv1 para todas las SKU de VPN Gateway, excepto SKU de nivel Básico. Consulte SKU de VPN Gateway para más información. Tenga en cuenta que las puertas de enlace de VPN que usan IKEv1 pueden experimentar reconexiones del túnel cuando se vuelven a especificar las claves en el modo principal.

Cuando las conexiones IKEv1 e IKEv2 se aplican a la misma instancia de VPN Gateway, el tránsito entre estas dos conexiones se habilita automáticamente.

Acerca de los parámetros de la directiva de IPsec e IKE para puertas de enlace de VPN de Azure

El protocolo IPsec e IKE estándar admite una gran variedad de algoritmos criptográficos en diversas combinaciones. Si no solicita una combinación específica de algoritmos y parámetros criptográficos, las instancias de Azure VPN Gateway usan un conjunto de propuestas predeterminadas. Los conjuntos de directivas predeterminados se eligieron para maximizar la interoperabilidad con una amplia gama de dispositivos VPN de terceros en las configuraciones predeterminadas. Como resultado, las directivas y el número de propuestas no pueden cubrir todas las posibles combinaciones de algoritmos criptográficos disponibles y puntos fuertes clave.

Directiva predeterminada

La directiva predeterminada establecida para Azure VPN Gateway se muestra en el artículo: Acerca de los dispositivos VPN y los parámetros de IPsec/IKE para conexiones de VPN Gateway de sitio a sitio.

Requisitos criptográficos

Para las comunicaciones que requieren determinados algoritmos o parámetros criptográficos, normalmente debido a requisitos de seguridad o de conformidad, ahora puede configurar las instancias de Azure VPN Gateway para usar una directiva personalizada de IPsec o IKE con determinados algoritmos criptográficos y severidades de clave, en lugar de conjuntos de directivas predeterminadas de Azure.

Por ejemplo, las directivas del modo principal de IKEv2 para las instancias de Azure VPN Gateway usan solo el Grupo Diffie-Hellman 2 (1024 bits), mientras que es posible que necesite especificar grupos más sólidos para su uso en IKE, por ejemplo, el Grupo 14 (2048 bits), el Grupo 24 (grupo de MODP de 2048 bits) o ECP (grupos de curva elíptica) de 256 o 384 bits (Grupo 19 y Grupo 20, respectivamente). También se aplican requisitos similares a las directivas de modo rápido de IPsec.

Directiva personalizada de IPsec o IKE con puertas de enlace de VPN de Azure

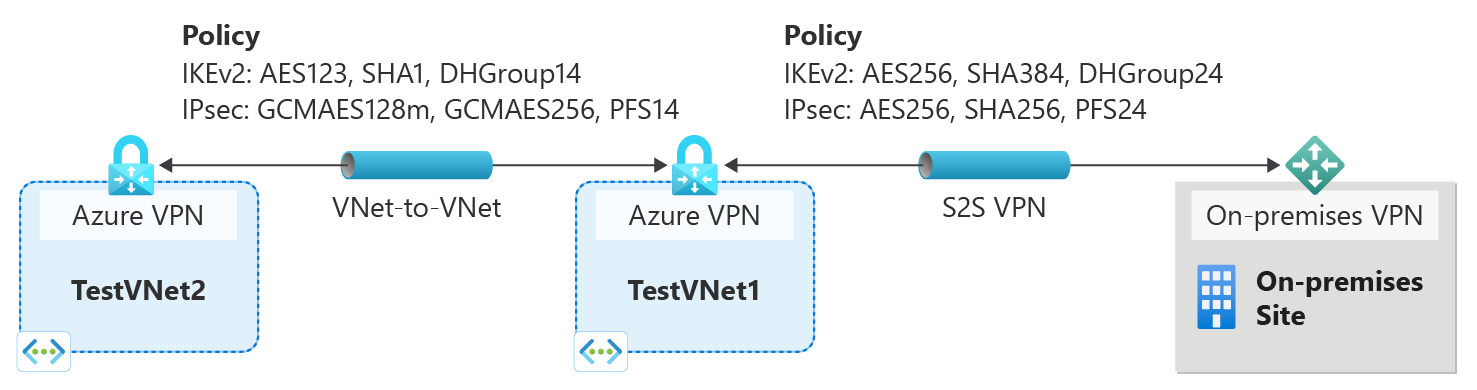

Ahora las puertas de enlace de VPN de Azure admiten directivas de IPsec o IKE personalizadas y por conexión. Para una conexión entre sitios o entre redes virtuales puede elegir una combinación específica de algoritmos criptográficos para IPsec e IKE con el nivel de clave deseado, como se muestra en el ejemplo siguiente:

Puede crear una directiva de IPsec o IKE y aplicarla a una conexión nueva o existente.

Flujo de trabajo

- Cree las redes virtuales, las puertas de enlace de VPN o las puertas de enlace de red local para su topología de conectividad, como se describe en otros documentos y procedimientos.

- Cree una directiva IPsec o IKE.

- Puede aplicar la directiva cuando se crea una conexión de S2S o entre redes virtuales.

- Si ya se ha creado la conexión, puede aplicar la directiva a una conexión existente o actualizarla.

P+F sobre directivas de IPsec o IKE

¿Se admite la directiva IPsec o IKE personalizada en todas las SKU de Azure VPN Gateway?

La directiva IPsec o IKE personalizada se admite en todas las SKU de Azure VPN Gateway, excepto la SKU básica.

¿Cuántas directivas puedo especificar en una conexión?

Solo puede especificar una combinación de directivas para una conexión.

¿Puedo especificar una directiva parcial en una conexión (por ejemplo, solo algoritmos IKE, pero no IPsec)?

No, es preciso especificar todos los algoritmos y parámetros de IKE (modo principal) e IPsec (modo rápido). No se permite la especificación de una directiva parcial.

¿Qué algoritmos y niveles de clave admite la directiva personalizada?

En la tabla siguiente se enumeran los algoritmos criptográficos y los valores de clave admitidos que puede configurar. Es preciso seleccionar una opción en cada campo.

| IPsec o IKEv2 | Opciones |

|---|---|

| Cifrado IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Integridad de IKEv2 | SHA384, SHA256, SHA1, MD5 |

| DH Group (Grupo DH) | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, No |

| Cifrado IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, No |

| Integridad de IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Grupo PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, No |

| Duración de SA del modo rápido | (Opcional; valores predeterminados si no se especifican) Segundos (entero; mínimo 300, valor predeterminado 27 000) Kilobytes (entero; mínimo 1024, valor predeterminado 10 2400 000) |

| Selector de tráfico | UsePolicyBasedTrafficSelectors ($True o $False, pero opcional; valor predeterminado $False si no se especifica) |

| Tiempo de expiración de DPD | Segundos (entero; mínimo 9, máximo 3600, valor predeterminado 45) |

La configuración de su dispositivo VPN local debe coincidir o contener los siguientes algoritmos y parámetros que se especifican en la directiva IPsec o IKE de Azure:

- Algoritmo de cifrado de IKE (modo principal, fase 1)

- Algoritmo de integridad de IKE (modo principal, fase 1)

- Grupo DH (modo principal, fase 1)

- Algoritmo de cifrado de IPsec (modo rápido, fase 2)

- Algoritmo de integridad de IPsec (modo rápido, fase 2)

- Grupo PFS (modo rápido, fase 2)

- Selector de tráfico (si usa

UsePolicyBasedTrafficSelectors) - Vigencias de SA (especificaciones locales que no necesitan coincidir)

Si se usa GCMAES para el algoritmo de cifrado IPsec, se debe seleccionar el mismo algoritmo GCMAES y longitud de clave para la integridad de IPsec. por ejemplo, use GCMAES128 para ambos.

En la tabla de algoritmos y claves:

- IKE corresponde al modo principal o fase 1.

- IPsec corresponde al modo rápido o fase 2.

- El grupo DH especifica el grupo Diffie-Hellman utilizado en el modo principal o fase 1.

- El grupo PFS especifica el grupo Diffie-Hellman utilizado en el modo rápido o fase 2.

La vigencia de SA del modo principal de IKE se fija en 28 800 en las puertas de enlace de VPN de Azure.

UsePolicyBasedTrafficSelectorses un parámetro opcional en la conexión. Si estableceUsePolicyBasedTrafficSelectorsen$Trueen una conexión, se configura la instancia de VPN Gateway para conectarse a un firewall de VPN basado en directivas locales.Si habilita

UsePolicyBasedTrafficSelectors, asegúrese de que el dispositivo VPN tenga los selectores de tráfico coincidentes definidos con todas las combinaciones de los prefijos de red local (puerta de enlace de red local) hacia o desde los prefijos de red virtual de Azure, en lugar de una configuración de cualquiera a cualquiera. La instancia de VPN Gateway acepta el selector de tráfico que propone la instancia de VPN Gateway remota, independientemente de lo configurado en la instancia de VPN Gateway.Por ejemplo, si sus prefijos de red local son 10.1.0.0/16 y 10.2.0.0/16, y sus prefijos de red virtual son 192.168.0.0/16 y 172.16.0.0/16, debe especificar los siguientes selectores de tráfico:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Parar más información sobre los selectores de tráfico basados en directivas, consulte Conexión de una instancia de VPN Gateway a varios dispositivos VPN locales basados en directivas.

Si se establece el tiempo de espera en períodos más cortos, IKE volver a especificar la clave de forma más agresiva. Después, la conexión puede parecer desconectada en algunos casos. Es posible que esta situación no sea deseable si las ubicaciones locales están lejos de la región de Azure en la que reside la instancia de VPN Gateway o si el estado del vínculo físico puede llegar a provocar la pérdida de paquetes. Por lo general, se recomienda establecer el tiempo de espera en entre 30 y 45 segundos.

Para información, consulte Conexión de una instancia de VPN Gateway a varios dispositivos VPN basados en directivas locales.

¿Qué grupos Diffie-Hellman admite la directiva personalizada?

En la tabla siguiente se muestran los grupos Diffie-Hellman admitidos en la directiva personalizada:

| Grupo Diffie-Hellman | Grupo DH | Grupo PFS | Longitud de clave |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | MODP de 768 bits |

| 2 | DHGroup2 | PFS2 | MODP de 1024 bits |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | MODP de 2048 bits |

| 19 | ECP256 | ECP256 | ECP de 256 bits |

| 20 | ECP384 | ECP384 | ECP de 384 bits |

| 24 | DHGroup24 | PFS24 | MODP de 2048 bits |

Para más información, consulte RFC3526 y RFC5114.

¿Reemplaza la directiva personalizada los conjuntos de directivas IPsec o IKE predeterminadas en las instancias de VPN Gateway?

Sí. Después de especificar una directiva personalizada en una conexión, Azure VPN Gateway solo usa esa directiva en la conexión, como iniciador de IKE y como respondedor de IKE.

Si quito una directiva de IPsec o IKE personalizada, ¿se que la conexión desprotegida?

No, IPsec o IKE sigue ayudando a proteger la conexión. Una vez que se quita la directiva personalizada de una conexión, VPN Gateway vuelve a la lista predeterminada de las propuestas de IPsec o IKE, y vuelve a iniciar el protocolo de enlace de IKE con un dispositivo VPN local.

¿Afectarían a mi conexión VPN la incorporación o actualización de una directiva de IPsec o IKE?

Sí. Podría producirse una pequeña interrupción (unos segundos), ya que VPN Gateway anula la conexión existente y vuelve a iniciar el protocolo de enlace de IKE para restablecer el túnel IPsec con los nuevos parámetros y algoritmos criptográficos. Asegúrese de que el dispositivo VPN local también esté configurado con los algoritmos y niveles de clave coincidentes para minimizar dicha interrupción.

¿Se pueden usar distintas directivas en conexiones diferentes?

Sí. La directiva personalizada se aplica en función de la conexión. Puede crear y aplicar distintas directivas de IPsec o IKE en conexiones diferentes.

También puede elegir aplicar directivas personalizadas a un subconjunto de las conexiones. Las restantes usan los conjuntos de directivas de IPsec o IKE predeterminados de Azure.

¿Puedo usar una directiva personalizada en conexiones de red virtual a red virtual?

Sí. Puede aplicar directivas personalizadas tanto en conexiones entre entornos de IPsec como conexiones de red virtual a red virtual.

¿Es preciso especificar la misma directiva en los dos recursos de la conexión entre redes virtuales?

Sí. Un túnel entre redes virtuales consta de dos recursos de conexión en Azure, una para cada dirección. Asegúrese de que ambos recursos de conexión tengan la misma directiva. De lo contrario, no se establecerá la conexión de red virtual a red virtual.

¿Cuál es el valor predeterminado del tiempo de espera de DPD? ¿Se puede especificar otro tiempo de espera de DPD?

El tiempo de espera predeterminado de DPD es de 45 segundos en las instancias de VPN Gateway. Se puede especificar otro valor del tiempo de espera de DPD en cada conexión IPsec o de red virtual a red virtual. Dicho valor debe oscilar entre 9 y 3600 segundos.

Nota:

Si se establece el tiempo de espera en períodos más cortos, IKE volver a especificar la clave de forma más agresiva. Después, la conexión puede parecer desconectada en algunos casos. Es posible que esta situación no sea deseable si las ubicaciones locales están lejos de la región de Azure en la que reside la instancia de VPN Gateway o si el estado del vínculo físico puede llegar a provocar la pérdida de paquetes. Por lo general, se recomienda establecer el tiempo de espera en entre 30 y 45 segundos.

¿Funciona una directiva IPsec o IKE personalizada en conexiones ExpressRoute?

No. La directiva IPsec o IKE solo funciona en conexiones entre redes virtuales y VPN S2S a través de las instancias de VPN Gateway.

¿Cómo se crean conexiones con el tipo de protocolo IKEv1 o IKEv2?

Puede crear conexiones IKEv1 en todas las SKU de tipo VPN basadas en rutas, excepto la SKU básica, la SKU estándar y otras SKU anteriores.

Puede especificar un tipo de protocolo de conexión IKEv1 o IKEv2 al crear conexiones. Si no especifica un tipo de protocolo de conexión, se utiliza IKEv2 como opción predeterminada cuando proceda. Para más información, consulte la documentación del cmdlet de Azure PowerShell.

Para información sobre los tipos de SKU y la compatibilidad con IKEv1 y IKEv2, consulte Conexión de una puerta de enlace de VPN a varios dispositivos VPN locales basados en directivas.

¿Se permite el tránsito entre las conexiones IKEv1 y IKEv2?

Sí.

¿Puedo tener conexiones de sitio a sitio IKEv1 en la SKU básica para el tipo de VPN basado en rutas?

No. La SKU básica no admite esta configuración.

¿Puedo cambiar el tipo de protocolo de conexión después de crear la conexión (IKEv1 a IKEv2 y viceversa)?

No. Después de crear la conexión, no puede cambiar los protocolos IKEv1 e IKEv2. Debe eliminar y volver a crear una nueva conexión con el tipo de protocolo deseado.

¿Por qué se reconecta mi conexión IKEv1 con frecuencia?

Si el enrutamiento estático o la conexión IKEv1 basada en rutas se desconecta a intervalos rutinarios, es probable que se deba a que las instancias de VPN Gateway no admiten volver a especificar las claves in situ. Cuando se vuelve a especificar la clave del modo principal, los túneles IKEv1 se desconectan y tardan hasta 5 segundos en volver a conectarse. El tiempo de espera de negociación del modo principal determina la frecuencia para volver a especificar las claves. Para evitar estas reconexiones, vuelva a usar IKEv2, que admite volver a especificar las claves in situ.

Si la conexión se restablece a intervalos aleatorios, siga nuestra guía de solución de problemas.

¿Dónde puedo encontrar más información y pasos para la configuración?

Vea los artículos siguientes:

- Configuración de directivas de conexión IPsec o IKE personalizadas para VPN S2S y de red virtual a red virtual: Azure Portal

- Configuración de directivas de conexión IPsec/IKE personalizadas para VPN S2S y de red virtual a red virtual: PowerShell

Pasos siguientes

Consulte Configure IPsec/IKE policy (Configuración de la directiva de IPsec o IKE) para obtener instrucciones paso a paso acerca de cómo configurar directivas personalizadas de IPsec o IKE en una conexión.

Consulte también Conexión de varios dispositivos VPN basados en directivas para obtener más información sobre la opción UsePolicyBasedTrafficSelectors.