Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

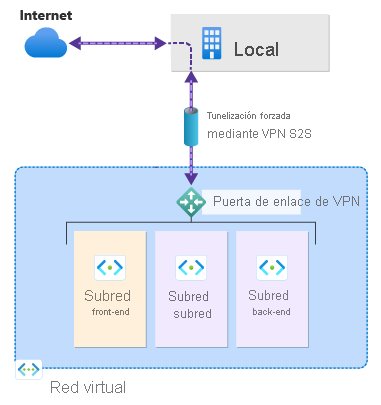

Este artículo le ayuda a comprender cómo funciona la tunelización forzada para las conexiones IPsec de sitio a sitio (S2S). De forma predeterminada, el tráfico enlazado a Internet desde las cargas de trabajo y las máquinas virtuales dentro de una red virtual se envía directamente a Internet.

La tunelización forzada permite redirigir o "forzar" todo el tráfico vinculado a Internet de vuelta a la ubicación local mediante un túnel VPN S2S para su inspección y auditoría. Se trata de un requisito de seguridad crítico en la mayoría de las directivas de las empresas de TI. Un acceso no autorizado a Internet puede provocar la divulgación de información u otros tipos de infracciones de seguridad.

En el ejemplo siguiente se muestra que todo el tráfico a Internet se fuerza a través de la puerta de enlace de VPN de regreso a la ubicación local para su inspección y auditoría.

Métodos de configuración para la tunelización forzada

Hay varias maneras diferentes de configurar la tunelización forzada.

Configuración mediante BGP

Puede configurar la tunelización forzada para VPN Gateway a través de BGP. Necesita anunciar una ruta predeterminada de 0.0.0.0/0 a través de BGP desde su ubicación local a Azure para que todo su tráfico de Azure se envíe a través del túnel S2S de VPN Gateway.

Configuración mediante el sitio predeterminado

Puede configurar la tunelización forzada estableciendo el sitio predeterminado para la puerta de enlace de VPN basada en rutas. Para conocer los pasos, consulte Tunelización forzada a través del sitio predeterminado.

- Asigne un sitio predeterminado para la puerta de enlace de red virtual mediante PowerShell.

- El dispositivo VPN local debe configurarse con 0.0.0.0/0 como selectores de tráfico.

Enrutamiento del tráfico enlazado a Internet para subredes específicas

De forma predeterminada, todo el tráfico enlazado a Internet va directamente a Internet si no tiene configurada la tunelización forzada. Cuando se configura la tunelización forzada, todo el tráfico enlazado a Internet se envía a la ubicación local.

En algunos casos, puede que quiera que solo el tráfico enlazado a Internet desde determinadas subredes (pero no todas las subredes) vaya desde la infraestructura de red de Azure directamente hacia Internet, en lugar de a la ubicación local. Este escenario se puede configurar mediante una combinación de tunelización forzada y rutas personalizadas definidas por el usuario de red virtual (UDR). Para conocer los pasos, consulte Enrutamiento del tráfico enlazado a Internet para subredes específicas.

Pasos siguientes

Para más información sobre el enrutamiento de tráfico de red virtual, consulte Enrutamiento del tráfico de redes virtuales.