Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

La asociación de una directiva WAF con agentes de escucha permite la protección de varios sitios detrás de un único WAF con directivas diferentes. Por ejemplo, si hay cinco sitios detrás de su WAF, puede tener cinco directivas de WAF independientes (una para cada cliente de escucha) para personalizar las exclusiones, las reglas personalizadas y los conjuntos de reglas administradas de un sitio sin tener en cuenta los otros cuatro. Si desea que una sola directiva se aplique a todos los sitios, puede asociar simplemente la directiva con el Application Gateway, en lugar de los agentes de escucha individuales, para que se aplique globalmente. Las directivas también se pueden aplicar a una regla de enrutamiento basada en rutas de acceso.

Puede hacer tantas directivas como desee. Una vez que se crea una directiva, se debe asociar a un Application Gateway para entrar en vigor, pero se puede asociar a cualquier combinación de Application Gateways y agentes de escucha.

Si Application Gateway tiene una directiva asociada y luego asocia una directiva diferente a un cliente de escucha en ese Application Gateway, la directiva del oyente entra en vigor, pero solo para los cliente de escucha a los que está asignado. La directiva de Application Gateway se sigue aplicando a todos los demás agentes de escucha que no tienen una directiva específica asignada.

Nota

Una vez que una directiva de firewall se asocia a un WAF, siempre debe haber una directiva asociada a ese WAF. Puede sobrescribir esa directiva, pero no es posible desasociar por completo una directiva del WAF.

Toda la nueva configuración de WAF del Firewall de aplicaciones web (reglas personalizadas, configuraciones del conjunto de reglas administradas, exclusiones, etc.) se encuentra dentro de una Directiva de WAF. Si tiene un WAF existente, es posible que esta configuración siga existiendo en la configuración de WAF. Para conocer los pasos para cambiar a la nueva Directiva de WAF, consulte Actualizar la configuración de WAF a una directiva de WAF más adelante en este artículo.

Las directivas de WAF deben estar en estado habilitado para inspeccionar el tráfico de solicitudes, registrar eventos y tomar medidas en las solicitudes. Las directivas de WAF en modo de detección registrarán eventos cuando se desencadenen las reglas de WAF, pero no realizarán ninguna otra acción. Las directivas en modo prevención actúan sobre las solicitudes y registran el evento en los registros.

Crear una directiva

En primer lugar, cree una directiva básica de WAF con un conjunto de reglas predeterminado (DRS) administrado con Azure Portal.

En la parte superior izquierda del portal, seleccione Crear un recurso. Busque WAF, seleccione Firewall de aplicaciones web, después seleccione Crear.

Vaya a la página Crear directiva de WAF y en a la pestaña Aspectos básicos, escriba o seleccione la siguiente información y acepte los valores predeterminados para el resto de la configuración:

Configuración Importancia Directiva de WAF regional (Application Gateway) Suscripción Seleccione el nombre de la suscripción Grupo de recursos Seleccionar el grupo de recursos Nombre de la directiva Escriba un nombre único para la directiva WAF. En la pestaña Asociación, seleccione Agregar asociación, y luego seleccione una de las siguientes opciones:

Configuración Importancia Application Gateway Seleccione la puerta de enlace de aplicación y después Agregar. Cliente de escucha HTTP Seleccione la puerta de enlace de aplicación, elija los clientes de escucha y, a continuación, Agregar. Ruta de acceso de la ruta Seleccione la puerta de enlace de aplicación, luego el cliente de escucha, elija la regla de enrutamiento y, a continuación, Agregar. Nota

Si asigna una directiva a su Application Gateway (o agente de escucha) que ya tiene una directiva, la directiva original se sobrescribe y se reemplaza por la nueva directiva.

Seleccione Revisar y crear y, luego, Crear.

Configuración de reglas de WAF (opcional)

Cuando se crea una directiva WAF, de forma predeterminada, esta está en modo Detección. En el Modo de detección, WAF no bloquea ninguna solicitud. En su lugar, las reglas de WAF coincidentes se registran en los registros de WAF. Para ver WAF en acción, puede cambiar la configuración del modo de Prevención. En Modo de prevención, las reglas de coincidencia definidas en los conjuntos de reglas administradas de Microsoft que seleccionó se bloquean o registran en los registros de WAF.

Reglas administradas

Las reglas de OWASP administradas por Azure están habilitadas de forma predeterminada. Para deshabilitar una regla individual dentro de un grupo de reglas, expanda las reglas dentro de ese grupo de reglas, active la casilla delante del número de regla y seleccione Deshabilitar.

Reglas personalizadas

Para crear una regla personalizada, seleccione Agregar regla personalizada debajo de la pestaña Reglas personalizadas. Se abrirá la página Configuración de reglas personalizadas. En la captura de pantalla siguiente se muestra una regla personalizada de ejemplo configurada para bloquear una solicitud si la cadena de consulta contiene el texto blockme.

Actualice su configuración WAF a una directiva WAF

Si tiene un WAF existente, es posible que haya observado algunos cambios en el portal. En primer lugar, debe identificar el tipo de Directiva que ha habilitado en el WAF. Hay tres estados posibles:

- Sin directiva WAF

- Directiva de solo reglas personalizadas

- Directiva WAF

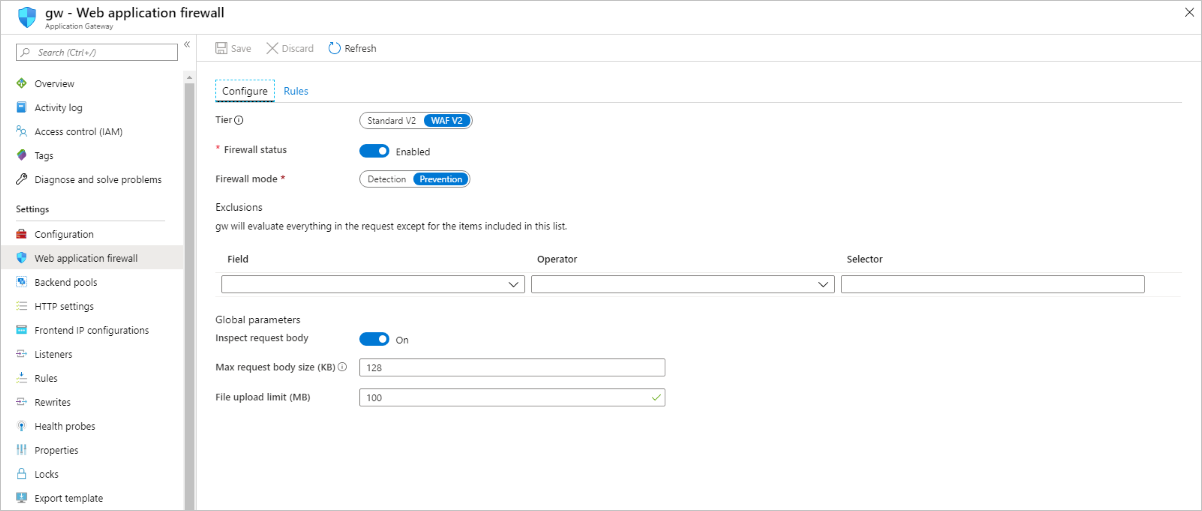

Puede saber en qué estado se encuentra el WAF al verlo el portal. Si los valores de WAF son visibles y se pueden cambiar desde la vista de Application Gateway, el valor de WAF se encuentra en el estado 1.

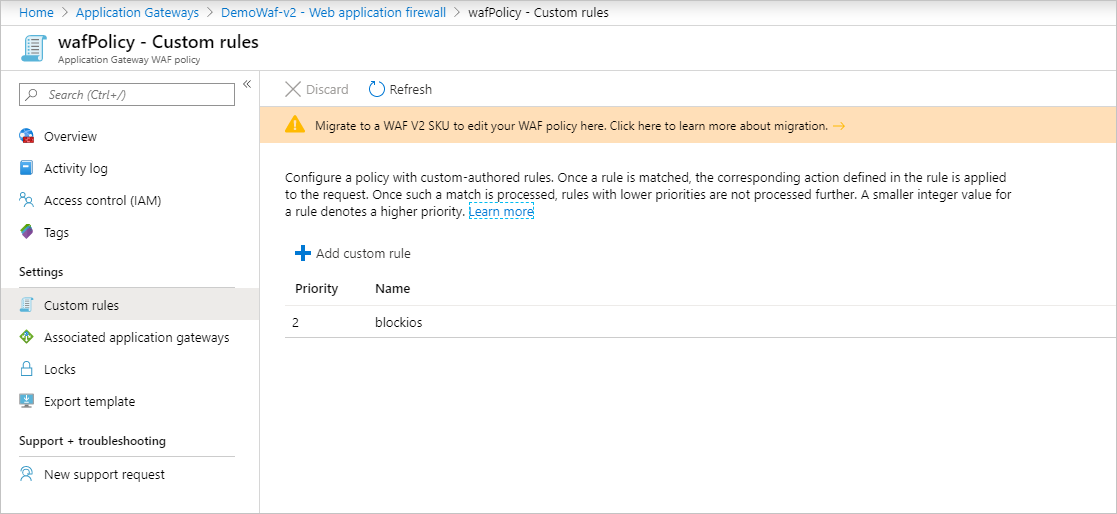

Si selecciona Firewall de aplicaciones web y muestra una directiva asociada, el WAF se encuentra en el estado 2 o el estado 3. Después de desplazarse a la Directiva, si solo muestra reglas personalizadas y las Application Gateways asociadas, se trata de una Directiva solo de Reglas personalizadas.

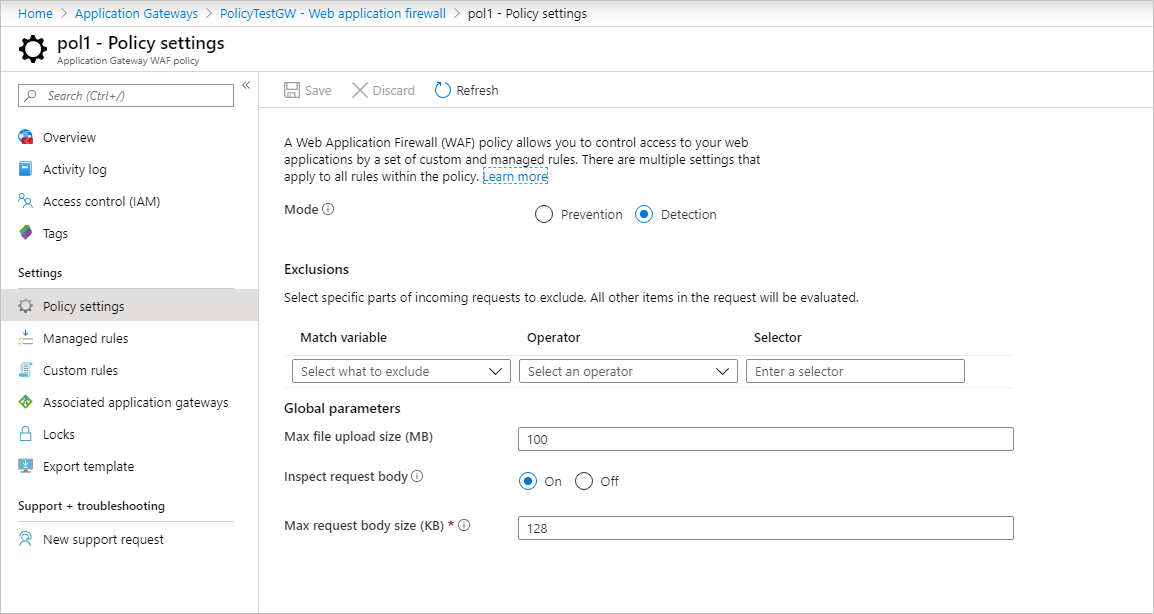

Si también muestra la Configuración de directiva y las Reglas administradas, es una directiva de Firewall de aplicación web completa.

Actualizar a la directiva WAF

Si tiene una Directiva WAF con Reglas personalizadas, puede que le interese cambiar a la nueva Directiva WAF. Una directiva admite la configuración de directivas WAF, conjuntos de reglas administradas, exclusiones y grupos de reglas deshabilitadas. En esencia, todas las configuraciones de WAF que se realizaron previamente en el Application Gateway se realizan ahora a través de la Directiva WAF.

Las modificaciones en la regla personalizada solo se deshabilitan la Directiva WAF. Para editar cualquier configuración de WAF, como deshabilitar reglas, agregar exclusiones, etc., debe actualizar a un nuevo recurso de directiva de firewall de nivel superior.

Para ello, cree una directiva de Firewall de aplicación Web y asócielo a la Application Gateways y clientes de escucha que desee. Esta nueva directiva debe ser exactamente la misma que la configuración actual de WAF, lo que significa que cada regla personalizada, exclusión, regla deshabilitada, etc., debe copiarse en la nueva directiva que está creando. Una vez que tenga una Directiva asociada a su Application Gateway, podrá seguir realizando cambios en las reglas y la configuración de WAF. También puede hacer esto en Azure PowerShell. Para más información, consulte Asociar una directiva de WAF a una Application Gateway existente.

Como opción, puede usar un script de migración para actualizar a una directiva de WAF. Para más información, consulte Actualización de directivas de firewall de aplicaciones web mediante Azure PowerShell.

Modo de forzado

Si no desea copiar todo en una directiva que sea exactamente igual a la configuración actual, puede establecer WAF en el modo de "forzado". Ejecute el siguiente código de Azure PowerShell para colocar el WAF en modo forzado. Después, puede asociar cualquier directiva de WAF a su WAF, aunque no tenga exactamente la misma configuración que su configuración.

$appgw = Get-AzApplicationGateway -Name <your Application Gateway name> -ResourceGroupName <your Resource Group name>

$appgw.ForceFirewallPolicyAssociation = $true

A continuación, siga con los pasos para asociar una directiva de WAF a su puerta de enlace de aplicaciones. Para obtener más información, consulte Asociar una directiva de WAF de Application Gateway existente.

Paso siguiente

Más información sobre las reglas y los grupos de reglas de Firewall de aplicaciones web (CRS).