Consideraciones de seguridad para cargas de trabajo de Azure VMware Solution

En este artículo se describe el área de diseño de seguridad de una carga de trabajo de Azure VMware Solution. En la explicación se tratan varias medidas para ayudar a proteger y proteger las cargas de trabajo de Azure VMware Solution. Estas medidas ayudan a proteger la infraestructura, los datos y las aplicaciones. Este enfoque de seguridad es holístico y se alinea con las prioridades principales de una organización.

La protección de Azure VMware Solution requiere un modelo de responsabilidad compartida, donde Microsoft Azure y VMware son responsables de determinados aspectos de seguridad. Para implementar las medidas de seguridad adecuadas, asegúrese de comprender claramente el modelo de responsabilidad compartida y la colaboración entre los equipos de TI, VMware y Microsoft.

Administrar el cumplimiento y la gobernanza

Impacto: Seguridad, Excelencia operativa

Para evitar la eliminación de la nube privada por error, use bloqueos de recursos para proteger los recursos de eliminación o cambio no deseados. Se pueden establecer en el nivel de suscripción, grupo de recursos o recurso y bloqueo de eliminaciones, modificaciones o ambas.

También es importante detectar servidores no conformes. Puede usar Azure Arc para este propósito. Azure Arc amplía las funcionalidades y servicios de administración de Azure a entornos locales o multinube. Azure Arc proporciona una vista de panel único para aplicar actualizaciones y revisiones al proporcionar administración y gobernanza centralizadas del servidor. El resultado es una experiencia coherente para administrar componentes de Azure, sistemas locales y Azure VMware Solution.

Recomendaciones

- Coloque un bloqueo de recursos en el grupo de recursos que hospeda la nube privada para evitar eliminarlo accidentalmente.

- Configure máquinas virtuales (VM) invitadas de Azure VMware Solution como servidores habilitados para Azure Arc. Para conocer los métodos que puede usar para conectar máquinas, consulte Opciones de implementación del agente de máquina conectada de Azure.

- Implemente una solución de terceros certificada o Azure Arc para Azure VMware Solution (versión preliminar).

- Use Azure Policy para servidores habilitados para Azure Arc para auditar y aplicar controles de seguridad en máquinas virtuales invitadas de Azure VMware Solution.

Protección del sistema operativo invitado

Impacto: Seguridad

Si no aplica revisiones y actualiza periódicamente el sistema operativo, es susceptible a vulnerabilidades y pone en riesgo toda la plataforma. Cuando aplique revisiones periódicamente, mantenga el sistema actualizado. Cuando se usa una solución de protección de puntos de conexión, se ayuda a evitar que los vectores de ataque comunes se dirijan al sistema operativo. También es importante realizar periódicamente exámenes y evaluaciones de vulnerabilidades. Estas herramientas le ayudan a identificar y corregir los puntos débiles y vulnerabilidades de seguridad.

Microsoft Defender for Cloud ofrece herramientas únicas que proporcionan protección contra amenazas avanzada en Azure VMware Solution y máquinas virtuales locales, entre las que se incluyen:

- Supervisión de la integridad de los archivos.

- Detección de ataques sin archivos.

- Evaluación de revisiones del sistema operativo.

- Evaluación de configuración incorrecta de seguridad.

- Evaluación de Endpoint Protection.

Recomendaciones

- Instale un agente de seguridad de Azure en máquinas virtuales invitadas de Azure VMware Solution a través de Azure Arc para que los servidores los supervisen en busca de configuraciones de seguridad y vulnerabilidades.

- Configure máquinas de Azure Arc para crear automáticamente una asociación con la regla de recopilación de datos predeterminada para Defender for Cloud.

- En la suscripción que use para implementar y ejecutar la nube privada de Azure VMware Solution, use un plan de Defender for Cloud que incluya la protección del servidor.

- Si tiene máquinas virtuales invitadas con ventajas de seguridad extendidas en la nube privada de Azure VMware Solution, implemente actualizaciones de seguridad periódicamente. Use la Herramienta de administración de activación por volumen para implementar estas actualizaciones.

Cifrado de datos

Impacto: Seguridad, Excelencia operativa

El cifrado de datos es un aspecto importante de proteger la carga de trabajo de Azure VMware Solution frente al acceso no autorizado y conservar la integridad de los datos confidenciales. El cifrado incluye datos en reposo en los sistemas y datos en tránsito.

Recomendaciones

- Cifre los almacenes de datos de VMware vSAN con claves administradas por el cliente para cifrar los datos en reposo.

- Use herramientas de cifrado nativas como BitLocker para cifrar las máquinas virtuales invitadas.

- Use las opciones de cifrado de base de datos nativas para las bases de datos que se ejecutan en máquinas virtuales invitadas de nube privada de Azure VMware Solution. Por ejemplo, puede usar el cifrado de datos transparente (TDE) para SQL Server.

- Supervise las actividades de la base de datos para detectar actividades sospechosas. Puede usar herramientas nativas de supervisión de bases de datos como el Monitor de actividad de SQL Server.

Implementación de seguridad de red

Impacto: Excelencia operativa

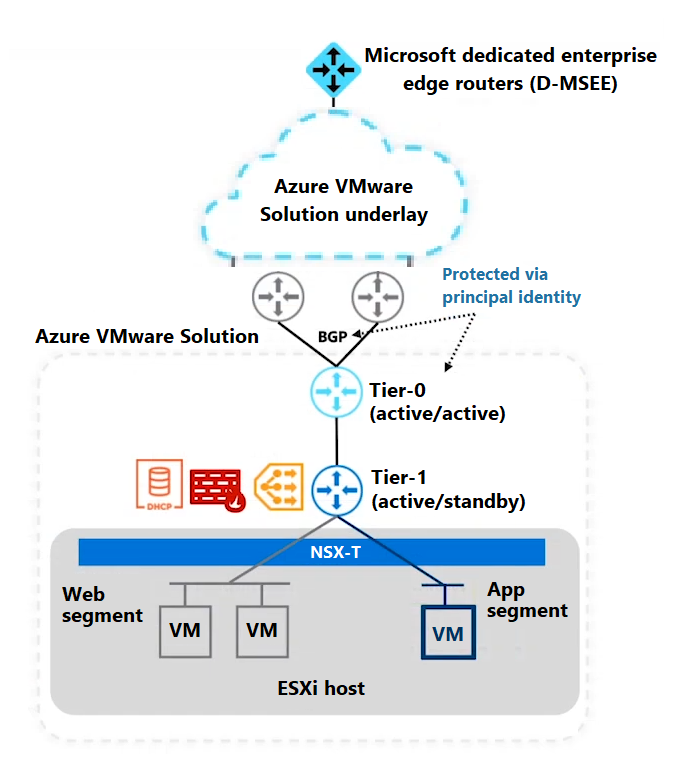

Un objetivo de la seguridad de red es evitar el acceso no autorizado a los componentes de Azure VMware Solution. Un método para lograr este objetivo es implementar límites a través de la segmentación de red. Esta práctica ayuda a aislar las aplicaciones. Como parte de la segmentación, una LAN virtual funciona en la capa de vínculo de datos. Esa LAN virtual proporciona separación física de las máquinas virtuales mediante la creación de particiones de la red física en otras lógicas para separar el tráfico.

A continuación, se crean segmentos para proporcionar funcionalidades de seguridad avanzadas y enrutamiento. Por ejemplo, la aplicación, la web y el nivel de base de datos pueden tener segmentos independientes en una arquitectura de tres niveles. La aplicación puede agregar un nivel de microsegmentación mediante reglas de seguridad para restringir la comunicación de red entre las máquinas virtuales de cada segmento.

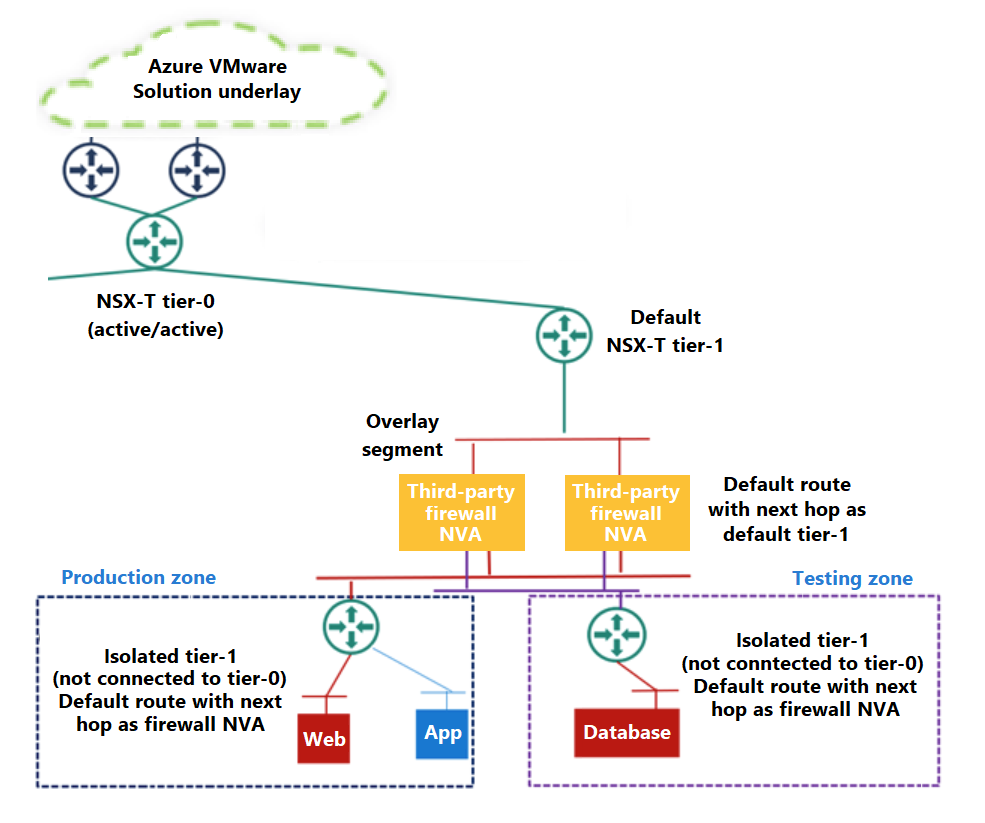

Los enrutadores de nivel 1 se colocan delante de los segmentos. Estos enrutadores proporcionan funcionalidades de enrutamiento dentro del centro de datos definido por software (SDDC). Puede implementar varios enrutadores de nivel 1 para separar diferentes conjuntos de segmentos o para lograr un enrutamiento específico. Por ejemplo, supongamos que desea restringir el tráfico este-oeste que fluye hacia y desde las cargas de trabajo de producción, desarrollo y pruebas. Puede usar niveles distribuidos de nivel 1 para segmentar y filtrar ese tráfico en función de reglas y directivas específicas.

Recomendaciones

- Use segmentos de red para separar y supervisar los componentes lógicamente.

- Utilice capacidades de microsegmentación nativas del Centro de datos de VMware NSX-T para restringir la comunicación de red entre los componentes de la aplicación.

- Usar un dispositivo de enrutamiento centralizado para proteger y optimizar el enrutamiento entre segmentos.

- Utilice enrutadores escalonados de nivel 1 cuando la segmentación de la red esté impulsada por políticas de red o seguridad de la organización, requisitos de cumplimiento, unidades de negocios, departamentos o entornos.

Uso de un sistema de detección y prevención de intrusiones (IDPS)

Impacto: Seguridad

Un IDPS puede ayudarle a detectar y evitar ataques basados en red y actividades malintencionadas en el entorno de Azure VMware Solution.

Recomendaciones

- Use el firewall distribuido de VMware NSX-T Para obtener ayuda con la detección de patrones malintencionados y malware en el tráfico este-oeste entre los componentes de Azure VMware Solution.

- Utilice un servicio de Azure, como Azure Firewall o una NVA de terceros certificada que se ejecute en Azure o en Azure VMware Solution.

Uso del control de acceso basado en rol (RBAC) y la autenticación multifactor

Impacto: Seguridad, excelencia operativa

La seguridad de identidad ayuda a controlar el acceso a las cargas de trabajo de nube privada de Azure VMware Solution y a las aplicaciones que se ejecutan en ellas. Puede usar RBAC para asignar roles y permisos adecuados para usuarios y grupos específicos. Estos roles y permisos se conceden en función del principio de privilegios mínimos.

Puede aplicar la autenticación multifactor para la autenticación de usuario para proporcionar una capa adicional de seguridad contra el acceso no autorizado. Varios métodos de autenticación multifactor, como las notificaciones push móviles, ofrecen una experiencia de usuario cómoda y también ayudan a garantizar una autenticación segura. Puede integrar Azure VMware Solution con Microsoft Entra ID para centralizar la administración de usuarios y aprovechar las características de seguridad avanzadas de Microsoft Entra. Algunos ejemplos de características son la administración de identidades con privilegios, la autenticación multifactor y el acceso condicional.

Recomendaciones

- Usamos Privileged Identity Management de Microsoft Entra para permitir el acceso con límite de tiempo a las operaciones del panel de control y de Azure Portal. Use el historial de auditoría de administración de identidades con privilegios para realizar un seguimiento de las operaciones que realizan las cuentas con privilegios elevados.

- Reduzca el número de cuentas de Microsoft Entra que pueden:

- Acceda a Azure Portal y a las API.

- Vaya a la nube privada de Azure VMware Solution.

- Lea las cuentas de administrador de VMware vCenter Server y VMware NSX-T Data Center.

- Rotación de las credenciales de cuenta local

cloudadminpara VMware vCenter Server y VMware NSX-T Data Center para evitar el uso indebido y el abuso de estas cuentas administrativas. Use estas cuentas solo en escenarios de emergencia . Cree grupos de servidores y usuarios para VMware vCenter Server y asígneles identidades de orígenes de identidad externos. Use estos grupos y usuarios para operaciones específicas de VMware vCenter Server y VMware NSX-T Data Center. - Use un origen de identidad centralizado para configurar servicios de autenticación y autorización para máquinas virtuales y aplicaciones invitadas.

Supervisión de la seguridad y detección de amenazas

Impacto: Seguridad, excelencia operativa

La supervisión de la seguridad y la detección de amenazas implican detectar y responder a los cambios en la posición de seguridad de las cargas de trabajo de la nube privada de Azure VMware Solution. Es importante seguir los procedimientos recomendados del sector y cumplir los requisitos normativos, entre los que se incluyen:

- Ley de portabilidad y responsabilidad del seguro de salud (HIPAA).

- Estándares de seguridad de datos del sector de tarjetas de pago (PCI DSS).

Puede usar una herramienta de administración de eventos e información de seguridad (SIEM) o Microsoft Sentinel para agregar, supervisar y analizar registros y eventos de seguridad. Esta información le ayuda a detectar y responder a posibles amenazas. La realización periódica de revisiones de auditoría también le ayuda a evitar amenazas. Cuando supervisa periódicamente el entorno de Azure VMware Solution, está en una mejor posición para asegurarse de que se alinea con los estándares de seguridad y las directivas.

Recomendaciones

- Automatice las respuestas a las recomendaciones de Defender for Cloud mediante las siguientes directivas de Azure:

- Automatización de flujos de trabajo para alertas de seguridad

- Automatización de flujos de trabajo para recomendaciones de seguridad

- Automatización de flujos de trabajo para cambios de cumplimiento normativo

- Implemente Microsoft Sentinel y establezca el destino en un área de trabajo de Log Analytics para recopilar registros de máquinas virtuales invitadas de la nube privada de Azure VMware Solution.

- Use un conector de datos para conectar Microsoft Sentinel y Defender for Cloud.

- Automatice las respuestas a amenazas mediante cuadernos de estrategias de Microsoft Sentinel y reglas de Azure Automation.

Establecimiento de una línea base de seguridad

Impacto: Seguridad

El banco de pruebas de seguridad en la nube de Microsoft proporciona recomendaciones sobre cómo proteger sus soluciones en la nube en Azure. Esta línea de base de seguridad aplica controles definidos por microsoft cloud security benchmark versión 1.0 a Azure Policy.

Recomendaciones

- Para ayudar a proteger la carga de trabajo, aplique las recomendaciones que se proporcionan en la línea de base de seguridad de Azure para Azure VMware Solution.

Pasos siguientes

Ahora que ha examinado los procedimientos recomendados para proteger Azure VMware Solution, investigue los procedimientos de administración operativa para lograr la excelencia empresarial.

Use la herramienta de evaluación para evaluar las opciones de diseño.