Control de aplicación Essential Eight

En este artículo se detallan los métodos para lograr el modelo esencial de ocho madurez del Centro de seguridad cibernética de Australia (ACSC) para el control de aplicaciones, mediante Microsoft App Locker y El control de aplicaciones de Windows Defender.

El control de aplicaciones es un enfoque de seguridad diseñado para protegerse frente a código malintencionado que se ejecuta en sistemas. Cuando se implementa este enfoque de seguridad, garantiza que solo se autorice la ejecución de código aprobado, como ejecutables, bibliotecas de software, scripts, instaladores y controladores. Debido a su eficacia, el control de aplicaciones es uno de los ocho esenciales de las estrategias de acsc para mitigar incidentes de ciberseguridad.

El control de aplicaciones es un enfoque de seguridad diseñado para protegerse frente a código malintencionado que se ejecuta en sistemas. Cuando se implementa este enfoque de seguridad, garantiza que solo se autorice la ejecución de código aprobado, como ejecutables, bibliotecas de software, scripts, instaladores y controladores.

Aunque el control de aplicaciones está diseñado principalmente para evitar la ejecución y propagación de código malintencionado en un sistema, también puede impedir la instalación y el uso de aplicaciones no aprobadas.

- Nivel de madurez 1 (ML1): se puede lograr mediante Microsoft AppLocker

- Niveles de madurez 2 y 3 (ML2 & ML3): se pueden lograr mediante el control de aplicaciones de Microsoft Windows Defender

La implementación del control de aplicaciones implica los siguientes pasos de alto nivel para una organización:

- Identificación de aplicaciones aprobadas

- Desarrollo de reglas de control de aplicaciones para garantizar que solo se puedan ejecutar aplicaciones aprobadas

- Mantenimiento de las reglas de control de aplicaciones mediante un proceso de administración de cambios

- Validación frecuente de reglas de control de aplicaciones

Al determinar cómo aplicar la autorización de aplicaciones dentro de su organización, el Centro de ciberseguridad de Australia considera los siguientes métodos adecuados cuando se implementan correctamente:

- Reglas hash criptográficas

- Reglas de certificación del publicador

- Reglas de ruta de acceso (cuando se configuran permisos del sistema de archivos para evitar la modificación no autorizada de permisos de carpeta y archivo, contenido de carpeta y archivos individuales)

El control de aplicaciones puede impedir la ejecución no autorizada de aplicaciones no aprobadas. El control de aplicaciones también puede contribuir a la identificación de los intentos de un actor de amenazas de ejecutar código malintencionado en un sistema. La configuración de WDAC para generar registros de eventos para ejecuciones autorizadas y no autorizadas puede proporcionar información valiosa al centro de operaciones de seguridad de una organización.

Es importante tener en cuenta que una solución de control de aplicaciones no reemplaza a antivirus ni a otras soluciones de software de seguridad que ya están en vigor. WDAC siempre funciona en conjunto con soluciones antivirus como Antivirus de Defender. El uso conjunto de soluciones de seguridad de Microsoft contribuye a un enfoque eficaz de defensa en profundidad para evitar el peligro de los sistemas.

El Centro de Ciberseguridad de Australia tiene tres niveles de madurez para sus estrategias de mitigación que constituyen los Ocho Esenciales. Los niveles de madurez se basan en mitigar el aumento de los niveles de artesanía comercial utilizados por un actor de amenazas. En el contexto del control de aplicaciones, el Centro de Ciberseguridad de Australia determina qué es necesario para cumplir con ML 1, 2 y 3.

| Control ISM Sep 2024 | Nivel de madurez | Mitigación |

|---|---|---|

| ISM-0109 | 3 | Los registros de eventos de las estaciones de trabajo se analizan oportunamente para detectar eventos de ciberseguridad. |

| ISM-0140 | 2, 3 | Los incidentes de ciberseguridad se notifican a ASD lo antes posible después de que se produzcan o se descubran. |

| ISM-0123 | 2, 3 | Los incidentes de ciberseguridad se notifican al director de seguridad de la información, o a uno de sus delegados, lo antes posible después de que se produzcan o se descubran. |

| ISM-0843 | 1, 2, 3 | El control de aplicaciones se implementa en estaciones de trabajo. |

| ISM-1490 | 2, 3 | El control de aplicaciones se implementa en servidores accesibles desde Internet. |

| ISM-1656 | 3 | El control de aplicaciones se implementa en servidores que no tienen conexión a Internet. |

| ISM-1544 | 2, 3 | Se implementa la lista de bloqueos de aplicaciones recomendada de Microsoft. |

| ISM-1657 | 1, 2, 3 | El control de aplicaciones restringe la ejecución de ejecutables, bibliotecas de software, scripts, instaladores, HTML compilado, aplicaciones HTML y applets de panel de control a un conjunto aprobado por la organización. |

| ISM-1658 | 3 | El control de aplicación restringe la ejecución de controladores a un conjunto aprobado por la organización. |

| ISM-1582 | 2, 3 | Los conjuntos de reglas de control de aplicaciones se validan anualmente o con más frecuencia. |

| ISM-1659 | 3 | Se implementa la lista de bloqueos de controladores vulnerables de Microsoft. |

| ISM-1660 | 2, 3 | Los eventos de control de aplicaciones permitidos y bloqueados se registran de forma centralizada. |

| ISM-1815 | 2, 3 | Los registros de eventos están protegidos contra modificaciones y eliminaciones no autorizadas. |

| ISM-1819 | 2, 3 | Después de la identificación de un incidente de ciberseguridad, se establece el plan de respuesta a incidentes de ciberseguridad. |

| ISM-1870 | 1, 2, 3 | El control de la aplicación se aplica a los perfiles de usuario y las carpetas temporales que usan los sistemas operativos, los exploradores web y los clientes de correo electrónico. |

| ISM-1871 | 2, 3 | El control de aplicaciones se aplica a todas las ubicaciones distintas de los perfiles de usuario y las carpetas temporales que usan los sistemas operativos, los exploradores web y los clientes de correo electrónico. |

| ISM-1228 | 2, 3 | Los eventos de ciberseguridad se analizan oportunamente para identificar incidentes de ciberseguridad. |

| ISM-1906 | 2, 3 | Los registros de eventos de servidores accesibles desde Internet se analizan oportunamente para detectar eventos de ciberseguridad. |

| ISM-1907 | 3 | Los registros de eventos de servidores que no están accesibles desde Internet se analizan de forma oportuna para detectar eventos de ciberseguridad. |

| Control ISM Sep 2024 | Nivel de madurez | Control | Measure |

|---|---|---|---|

| ISM-0109 | 3 | Los registros de eventos de las estaciones de trabajo se analizan oportunamente para detectar eventos de ciberseguridad. | Use Defender para punto de conexión P2. Los registros de eventos de Windows se capturan dentro de Microsoft Sentinel y Microsoft Defender XDR mediante eventos de Seguridad de Windows a través de soluciones ama o eventos reenviados de Windows. |

| ISM-0140 | 2, 3 | Los incidentes de ciberseguridad se notifican a ASD lo antes posible después de que se produzcan o se descubran. | No está en el ámbito de este documento. Consulte la nota después de esta tabla. 3 |

| ISM-0123 | 2, 3 | Los incidentes de ciberseguridad se notifican al director de seguridad de la información, o a uno de sus delegados, lo antes posible después de que se produzcan o se descubran. | No está en el ámbito de este documento. Consulte la nota después de esta tabla. 3 |

| ISM-0843 | 1, 2, 3 | El control de aplicaciones se implementa en estaciones de trabajo. | Configure y use el Control de aplicaciones de Windows Defender o AppLocker en función de los requisitos de nivel de madurez de la organización. |

| ISM-1490 | 2, 3 | El control de aplicaciones se implementa en servidores accesibles desde Internet. | Configuración y uso del control de aplicaciones de Windows Defender |

| ISM-1656 | 3 | El control de aplicaciones se implementa en servidores que no tienen conexión a Internet. | Configuración y uso del control de aplicaciones de Windows Defender |

| ISM-1544 | 2, 3 | Se implementa la lista de bloqueos de aplicaciones recomendada de Microsoft. | Se implementan las "reglas de bloque recomendadas" de Microsoft |

| ISM-1657 | 1, 2, 3 | El control de aplicaciones restringe la ejecución de ejecutables, bibliotecas de software, scripts, instaladores, HTML compilado, aplicaciones HTML y applets de panel de control a un conjunto aprobado por la organización. | Microsoft recomienda que se cree una lista definida de reglas del publicador de archivos o hashes de archivo dentro de una directiva de control de aplicaciones. 1 |

| ISM-1658 | 3 | El control de aplicación restringe la ejecución de controladores a un conjunto aprobado por la organización. | La integridad del código protegido por hipervisor está habilitada y es predeterminada para Windows 11 2022+ |

| ISM-1582 | 2, 3 | Los conjuntos de reglas de control de aplicaciones se validan anualmente o con más frecuencia. | No está en el ámbito de este documento. Vea la nota debajo de esta tabla. 3 |

| ISM-1659 | 3 | Se implementa la lista de bloqueos de controladores vulnerables de Microsoft. | Se implementan las "reglas de bloque de controladores recomendadas" de Microsoft |

| ISM-1660 | 2, 3 | Los eventos de control de aplicaciones permitidos y bloqueados se registran de forma centralizada. | Use Defender para punto de conexión P2. Los registros de eventos de Windows se capturan dentro de Microsoft Sentinel y Microsoft Defender XDR mediante "eventos de Seguridad de Windows" a través de las soluciones AMA o "Eventos reenviados de Windows". |

| ISM-1815 | 2, 3 | Los registros de eventos están protegidos contra modificaciones y eliminaciones no autorizadas. | se aplica Role-Based Access Control para Microsoft Defender XDR y Microsoft Sentinel. |

| ISM-1819 | 2, 3 | Después de la identificación de un incidente de ciberseguridad, se establece el plan de respuesta a incidentes de ciberseguridad. | No está en el ámbito de este documento. Vea la nota debajo de esta tabla. 3 |

| ISM-1870 | 1, 2, 3 | El control de la aplicación se aplica a los perfiles de usuario y las carpetas temporales que usan los sistemas operativos, los exploradores web y los clientes de correo electrónico. | Microsoft recomienda que se cree una lista definida de reglas del publicador de archivos o hashes de archivo dentro de una directiva de control de aplicaciones. El nivel de madurez 1 se puede lograr con Microsoft AppLocker. Los niveles de madurez 2 y 3 requieren el control de aplicaciones de Windows Defender. 2 |

| ISM-1871 | 2, 3 | El control de aplicaciones se aplica a todas las ubicaciones distintas de los perfiles de usuario y las carpetas temporales que usan los sistemas operativos, los exploradores web y los clientes de correo electrónico. | Implementación y configuración del control de aplicaciones de Windows Defender |

| ISM-1228 | 2, 3 | Los eventos de ciberseguridad se analizan oportunamente para identificar incidentes de ciberseguridad. | No está en el ámbito de este documento. Consulte la nota después de esta tabla. 3 |

| ISM-1906 | 2, 3 | Los registros de eventos de servidores accesibles desde Internet se analizan oportunamente para detectar eventos de ciberseguridad. | Use Defender para punto de conexión P2. Los registros de eventos de Windows se capturan dentro de Microsoft Sentinel y Microsoft Defender XDR mediante eventos de Seguridad de Windows a través de soluciones ama o eventos reenviados de Windows. |

| ISM-1907 | 3 | Los registros de eventos de servidores que no están accesibles desde Internet se analizan de forma oportuna para detectar eventos de ciberseguridad. | Use Defender para punto de conexión P2. Los registros de eventos de Windows se capturan dentro de Microsoft Sentinel y Microsoft Defender XDR mediante eventos de Seguridad de Windows a través de soluciones ama o eventos reenviados de Windows. |

Importante

1 Para cumplir con ISM-1657, Microsoft recomienda que se haya creado una lista definida de reglas del publicador de archivos o hashes de archivo dentro de una directiva de control de aplicaciones. Si también se aprovechan las reglas de ruta de acceso de archivo, una organización debe asegurarse de que se impide al usuario la modificación no autorizada de los permisos de carpeta y archivo, el contenido de la carpeta y los archivos individuales. Por ejemplo, el usuario no debe tener acceso de escritura en NTFS a la ubicación de la regla de ruta de acceso de archivo.

2 Para cumplir con ISM-1870, Microsoft recomienda que se haya creado una lista definida de reglas del publicador de archivos o hashes de archivo dentro de una directiva de control de aplicaciones. El nivel de madurez 1 se puede lograr con Microsoft AppLocker. Los niveles de madurez 2 y 3 tienen un requisito para el control de aplicaciones de Windows Defender debido a los requisitos adicionales de ISM. Las reglas de ruta de acceso de archivo no se recomiendan para ISM-1870 debido a que el usuario tiene permiso del sistema de archivos dentro del perfil del usuario y las carpetas temporales.

3 Los controles ISM-0140, 0123, 1582, 1819 y 1228 son personas primarias explícitamente y controles de proceso. Microsoft recomienda que las personas y los procesos estén documentados y almacenados como artefactos en el Administrador de cumplimiento de Purview, como parte de la evidencia de tecnología automatizada para las revisiones de cumplimiento de Essential 8.

Microsoft recomienda que los clientes implementen el Control de aplicaciones de Windows Defender (WDAC) en lugar de AppLocker. El Control de aplicaciones de Windows Defender está experimentando mejoras continuas. Aunque AppLocker sigue recibiendo correcciones de seguridad, no recibe mejoras de características.

Sin embargo, AppLocker también se puede implementar como complemento al Control de aplicaciones de Windows Defender para escenarios como dispositivos compartidos, donde es importante evitar que algunos usuarios ejecuten una aplicación específica. Microsoft recomienda que su organización aplique el Control de aplicaciones de Windows Defender como el nivel más restrictivo posible para su organización y que use AppLocker para ajustar aún más las restricciones del modo de usuario, si es necesario.

Sugerencia

Aunque se prefiere WDAC, puede ser más sencillo y fácil para la mayoría de las organizaciones lograr ML1 usando solo AppLocker como punto de partida, ambas soluciones son gratuitas.

AppLocker se introdujo con Windows 7 y permite a la organización controlar qué procesos de modo de usuario (aplicaciones) pueden ejecutarse en sus sistemas operativos Windows. Las directivas de AppLocker se pueden aplicar a todos los usuarios de un sistema o a usuarios y grupos individuales con reglas que se pueden definir en función de:

- Reglas hash criptográficas

- Reglas de certificación del publicador

- Reglas de ruta

Las directivas de AppLocker se pueden crear en las versiones y adiciones compatibles del sistema operativo Windows y se pueden implementar mediante directiva de grupo, PowerShell o una solución de mobile Administración de dispositivos.

El Control de aplicaciones de Windows Defender (WDAC) se introdujo con Windows 10. Permite a las organizaciones controlar qué procesos de modo de usuario (aplicaciones) y modo kernel (controladores) se pueden ejecutar en sus sistemas operativos Windows. Las directivas WDAC se aplican al sistema administrado en su conjunto y afectan a todos los usuarios del dispositivo con reglas que se pueden definir en función de:

- Reglas hash criptográficas

- Reglas de certificación del publicador

- Reglas de ruta de acceso

- Reputación de la aplicación determinada por El gráfico de seguridad inteligente de Microsoft

- Identidad del proceso que inició la instalación de la aplicación mediante el instalador administrado

Las directivas WDAC se pueden crear en cualquier edición de cliente compatible de Windows 10, Windows 11 o en Windows Server 2016 y versiones posteriores. Las directivas WDAC se pueden implementar mediante directiva de grupo, una solución mobile Administración de dispositivos, Configuration Manager o PowerShell.

Debido a windows como servicio de Microsoft para permitir el desarrollo y la implementación de nuevas características para nuestros clientes, algunas funcionalidades de WDAC solo están disponibles en versiones específicas de Windows.

Para obtener información detallada sobre el Control de aplicaciones de Windows Defender y Applocker, consulta Control de aplicaciones de Windows Defender y Disponibilidad de características de AppLocker.

Cuando el administrador implementa una directiva de AppLocker para el control de aplicaciones basado en el usuario, se pueden usar las reglas siguientes como una implementación basada en ruta de acceso de ejemplo. Esto incluye las reglas, la aplicación de reglas y el inicio automático del servicio Application Identity.

La sugerencia es bloquear (como mínimo) las siguientes rutas de acceso:

- C:\Windows\Temp\*.*

- %USERPROFILE%\AppData\Local\*.*

- Agregar excepción para %USERPROFILE%\AppData\Local\Microsoft\WindowsApps

- %USERPROFILE%\AppData\Roaming\*.*

Para obtener información sobre AppLocker en ML1, consulte los artículos siguientes:

Las directivas de Microsoft AppLocker se pueden crear mediante varios métodos. Microsoft recomienda usar el proyecto de código abierto de Microsoft AaronLocker para ayudar a crear directivas de AppLocker. AaronLocker permite la creación y el mantenimiento de un control de aplicación sólido y estricto para AppLocker lo más fácil y práctico posible como el uso del servicio de scripts de PowerShell. AaronLocker está diseñado para restringir la ejecución de programas y scripts por parte de usuarios no administrativos.

Para obtener información detallada sobre Aaronlocker, consulta AaronLocker: control de aplicaciones sólido y práctico para Windows.

Microsoft AppLocker se puede implementar mediante Microsoft Intune, directiva de grupo o PowerShell. El método de implementación dependería de la solución de administración actual de la organización.

Para obtener información detallada sobre la implementación de App Locker, consulte los artículos siguientes:

Los eventos relacionados con Microsoft AppLocker se supervisan mediante una solución de administración de eventos e información de seguridad, como el Sentinel de Microsoft. Los eventos también se supervisan mediante la información de búsqueda avanzada de Microsoft Defender para punto de conexión.

Microsoft Defender para punto de conexión: Referencia de AppLocker

Microsoft Defender para punto de conexión captura los siguientes eventos en relación con Microsoft AppLocker.

| Nombre de ActionType | Identificador de origen del evento |

|---|---|

| AppControlExecutableAudited | 8003 |

| AppControlExecutableBlocked | 8004 |

| AppControlPackagedAppAudited | 8021 |

| AppControlPackagedAppBlocked | 8022 |

| AppControlPackagedAppBlocked | 8006 |

| AppControlScriptBlocked | 8007 |

| AppControlCIScriptAudited | 8001 |

Para obtener información detallada sobre Visor de eventos y la búsqueda avanzada, consulte los artículos siguientes:

- Uso de Visor de eventos con AppLocker

- Consulta de eventos de Application Control de forma centralizada mediante la búsqueda avanzada

Microsoft está esquematizando el proceso de diseño, la administración del ciclo de vida, la implementación y las instrucciones operativas para cumplir con el control de aplicaciones Essential Eight ML2 y ML3 mediante WDAC.

Los clientes con el requisito de Essential Eight Application Control ML1 se pueden lograr mediante Microsoft AppLocker.

Los requisitos previos para usar esta guía son necesarios:

- Windows 11 22H2 Enterprise

- Uso de Intune para la solución de administración

- Defender para punto de conexión, para la solución de seguridad de puntos de conexión

- Microsoft Sentinel para la administración de eventos e información de seguridad; y

- Permisos adecuados por parte de los administradores en las soluciones utilizadas en este documento

WDAC en sistemas operativos Windows Server no en el ámbito de esta guía. Se proporcionarán instrucciones para Windows Server en una versión futura.

El servicio relacionado con M365 se puede encontrar en Microsoft 365 y Office 365 descripciones de servicio para comprender los servicios necesarios, las propuestas de valor y los requisitos de licencia:

Descripciones del servicio de Microsoft 365 y Office 365

Para obtener información sobre los productos asociados a WDAC, consulte los artículos siguientes:

Cuando una organización comienza a planear WDAC, la consideración de las decisiones de diseño forma cómo afecta a la implementación de directivas y al mantenimiento de directivas de control de aplicaciones.

WDAC debe usarse como parte de las directivas de control de aplicaciones de la organización si se cumplen las siguientes condiciones:

- Ha implementado o tiene previsto implementar las versiones compatibles de Windows en su organización.

- Necesita un control mejorado sobre el acceso a las aplicaciones de su organización y los datos a los que accede el usuario.

- Su organización tiene un proceso bien definido para la administración e implementación de aplicaciones.

- Tiene recursos para probar las directivas en función de los requisitos de la organización.

- Tiene recursos para implicar al Departamento de soporte técnico o para crear un proceso de autoayuda para problemas de acceso a aplicaciones de usuario final

- Los requisitos del grupo para la productividad, la capacidad de administración y la seguridad se pueden controlar mediante directivas restrictivas

WDAC incorpora un concepto de "círculo de confianza". Cada organización tiene una definición diferente de "círculo de confianza" única para sus requisitos empresariales. La definición relacionada con ACSC Essential 8 es el control ISM 1657: "El control de aplicaciones restringe la ejecución de ejecutables, bibliotecas de software, scripts, instaladores, HTML compilado, aplicaciones HTML y applets de panel de control a un conjunto aprobado por la organización".

Microsoft proporciona varias directivas de ejemplo en formato XML ubicadas en Windows en %OSDrive%\Windows\schemas\CodeIntegrity\ExamplePolicies. Las directivas de ejemplo de Microsoft pueden permitir que su organización comience desde una directiva base existente y agregue o quite reglas para compilar directivas personalizadas, si es necesario.

Para obtener más información sobre el diseño de directivas, consulte los artículos siguientes:

- Documentación de Microsoft Intune

- Directivas base de ejemplo de Control de aplicaciones de Windows Defender

WDAC admite dos formatos de directiva:

Formato de directiva única: el formato de directiva original que se publicó con Windows 10 RTM y Windows Server 2016. El formato de directiva única solo admite una sola directiva activa en un sistema en un momento dado.

Formato de directiva múltiple (recomendado): este formato de directiva se admite en Windows 10 1903+, Windows 11 y Windows Server 2022. Un formato de directiva múltiple permite más flexibilidad para implementar el control de aplicaciones de Windows Defender y admite hasta 32 directivas activas en un dispositivo. Además, permite los siguientes escenarios:

- Aplicar y auditar en paralelo: para validar los cambios de directiva antes de implementar la aplicación. Los usuarios pueden implementar una directiva base en modo de auditoría en paralelo con una directiva basada en modo de cumplimiento existente.

- Varias directivas base: los usuarios pueden aplicar dos o más directivas base simultáneamente

- Directivas complementarias: los usuarios pueden implementar una o varias directivas complementarias para expandir una directiva base. Puede usar directivas complementarias para diferentes personas dentro de la organización, por ejemplo, RR. HH. y TI.

Microsoft recomienda el uso de varios formatos de directiva y solo el uso de un formato de directiva único para escenarios bien definidos o en los que no es posible usar varios formatos de directiva, como Windows Server 2016 y Windows Server 2019.

Para obtener información detallada sobre las directivas de control WDAC, consulta Usar varias directivas de control de aplicaciones de Windows Defender.

WDAC contiene dos conceptos que son:

- Reglas de directiva WDAC: las reglas de directiva WDAC especifican configuraciones como el modo de auditoría, el instalador administrado, la aplicación de scripts, las directivas de complemento (formato de directiva múltiple), Reputation-Based inteligencia (isg authorization/smart app control) y quizás otras. Las reglas de directiva también determinan si WDAC para los archivos binarios del modo kernel y del modo de usuario

- Reglas de archivo WDAC: las reglas de archivo WDAC especifican autorización y reautorización para ejecutarse en Windows. Las reglas de archivo admiten reglas hash, nombre de archivo, ruta de acceso de archivo y publicador para que un cliente defina un conjunto aprobado por la organización de aplicaciones permitidas. La regla procesa primero todas las reglas de denegación explícitas que encuentra y, a continuación, procesa todas las reglas de permiso explícitas. Si no existe ninguna regla de denegación o de permiso, WDAC comprueba si hay un instalador administrado. Por último, si no existe ninguno de estos conjuntos, WDAC recurre a Reputation-Based inteligencia

Para obtener información detallada sobre las reglas de directiva y las reglas de archivo, consulte el artículo siguiente:

Hay dos maneras principales de crear una directiva WDAC mediante PowerShell o el Asistente para WDAC:

- PowerShell: las directivas WDAC se crean mediante cmdlets de integridad de código configurables en PowerShell. PowerShell permite que un profesional de TI automatice el examen del sistema de directivas WDAC, que genera un XML de directiva. PowerShell se puede usar para combinar archivos XML de directivas, establecer reglas de directiva y agregar otras reglas de archivo de directiva si es necesario. Los cmdlets de integridad de código configurables también se pueden usar para modificar las directivas de ejemplo WDAC para satisfacer los requisitos de su organización.

- Asistente para el control de aplicaciones de Windows Defender (recomendado): el Asistente para directivas WDAC es una aplicación de escritorio de Windows de código abierto escrita en C# y agrupada como un paquete MSIX. Se creó para proporcionar a los arquitectos de seguridad seguridad y administradores del sistema un medio más fácil de usar para crear, editar y combinar directivas de Control de aplicaciones. Esta herramienta usa los cmdlets de PowerShell de Config CI en el back-end, por lo que la directiva de salida de la herramienta y los cmdlets de PowerShell es idéntica.

Para obtener información detallada sobre la creación de directivas, consulte los artículos siguientes:

- Creación de una directiva WDAC mediante un equipo de referencia

- Asistente para el control de aplicaciones de Windows Defender

- ConfigCI

- Asistente para directivas WDAC

Microsoft recomienda el uso del Asistente para control de aplicaciones de Windows Defender para implementar Essential Eight for Application Control. Como alternativa, las organizaciones con requisitos avanzados pueden usar PowerShell en un modelo operativo de DevOps mediante las directivas de ejemplo como base o que deseen crear una directiva para escenarios bien definidos a partir de un sistema de referencia.

Antes de que una organización empiece a implementar una solución de control de aplicaciones, debe tener en cuenta cómo se administran y mantienen las directivas a lo largo del tiempo. La mayoría de las directivas WDAC evolucionan con el tiempo y continúan a través de un conjunto de fases identificables durante su duración. Estas fases incluyen:

- Defina la directiva y cree una versión en modo de auditoría del XML de directiva. En el modo de auditoría, se generan eventos de bloque, pero no se impide que los archivos se ejecuten.

- Implementación de la directiva de modo de auditoría en los sistemas previstos

- Supervisión de eventos de bloque de auditoría desde los sistemas previstos y refinar las reglas según sea necesario para abordar bloques inesperados o no deseados

- Repita estos pasos hasta que los eventos de bloque restantes cumplan sus expectativas mientras están dentro de la auditoría.

- Genere la versión del modo aplicado de la directiva. En el modo de aplicación, los archivos que no están definidos como permitidos por la directiva no se pueden ejecutar y se generan los eventos de bloque correspondientes.

- Implementación de la directiva de modo de aplicación en los sistemas previstos

- Repita todos estos pasos continuamente para abordar las acciones de bloque inesperadas o no deseadas.

Para administrar eficazmente las directivas WDAC, debe almacenar y mantener los documentos XML de directiva en un repositorio central. Microsoft recomienda una solución de control de código fuente como GitHub o una solución de administración de documentos como SharePoint, que proporciona control de versiones.

Esta sección está pensada para proporcionar las instrucciones del cliente sobre los requisitos de configuración del instalador administrado WDAC mediante PowerShell y Microsoft Intune.

- Revisar protección contra amenazas de Windows permite automáticamente las aplicaciones implementadas por un instalador administrado con el control de aplicaciones de Windows Defender (/windows/security/threat-protection/windows-defender-application-control/configure-authorized-apps-deployed-with-a-managed-installer)

Nota

Este script de ejemplo no usa AppLocker, por lo que las reglas DENY benignas no están presentes en el paso 1. Esta configuración de AppLocker se crearía para todos los dispositivos que requieren instalador administrado.

- Cree un script de PowerShell que complete lo siguiente:

- Almacenar el XML de AppLocker

- Exportación del XML de AppLocker

- Establecer directiva de AppLocker

- Inicio del servicio AppLocker

A continuación se muestra un ejemplo de un script que se puede implementar mediante Intune extensión de administración: scripts de PowerShell:

$ScriptDir = Split-Path $script:MyInvocation.MyCommand.Path

$AppLockerMIPolicy =

@"

<AppLockerPolicy Version="1">

<RuleCollection Type="ManagedInstaller" EnforcementMode="Enabled">

<FilePublisherRule Id="55932f09-04b8-44ec-8e2d-3fc736500c56" Name="MICROSOFT.MANAGEMENT.SERVICES.INTUNEWINDOWSAGENT.EXE version 1.39.200.2 or greater in MICROSOFT® INTUNE™ from O=MICROSOFT CORPORATION, L=REDMOND, S=WASHINGTON, C=US" Description="" UserOrGroupSid="S-1-1-0" Action="Allow">

<Conditions>

<FilePublisherCondition PublisherName="O=MICROSOFT CORPORATION, L=REDMOND, S=WASHINGTON, C=US" ProductName="*" BinaryName="MICROSOFT.MANAGEMENT.SERVICES.INTUNEWINDOWSAGENT.EXE">

<BinaryVersionRange LowSection="1.39.200.2" HighSection="*" />

</FilePublisherCondition>

</Conditions>

</FilePublisherRule>

<FilePublisherRule Id="6ead5a35-5bac-4fe4-a0a4-be8885012f87" Name="CMM - CCMEXEC.EXE, 5.0.0.0+, Microsoft signed" Description="" UserOrGroupSid="S-1-1-0" Action="Allow">

<Conditions>

<FilePublisherCondition PublisherName="O=MICROSOFT CORPORATION, L=REDMOND, S=WASHINGTON, C=US" ProductName="*" BinaryName="CCMEXEC.EXE">

<BinaryVersionRange LowSection="5.0.0.0" HighSection="*" />

</FilePublisherCondition>

</Conditions>

</FilePublisherRule>

<FilePublisherRule Id="8e23170d-e0b7-4711-b6d0-d208c960f30e" Name="CCM - CCMSETUP.EXE, 5.0.0.0+, Microsoft signed" Description="" UserOrGroupSid="S-1-1-0" Action="Allow">

<Conditions>

<FilePublisherCondition PublisherName="O=MICROSOFT CORPORATION, L=REDMOND, S=WASHINGTON, C=US" ProductName="*" BinaryName="CCMSETUP.EXE">

<BinaryVersionRange LowSection="5.0.0.0" HighSection="*" />

</FilePublisherCondition>

</Conditions>

</FilePublisherRule>

</RuleCollection>

</AppLockerPolicy>

"@

$AppLockerMIPolicy | Out-File -FilePath $ScriptDir\AppLockerMIPolixy.xml

Set-AppLockerPolicy -XmlPolicy $ScriptDir\AppLockerMIPolixy.xml -Merge -ErrorAction SilentlyContinue

Start-Process -FilePath "$env:windir\System32\appidtel.exe" -ArgumentList "start -mionly" | Wait-Process

Remove-Item -Path $ScriptDir\AppLockerMIPolixy.xml

Importante

El administrador debe agregar el script de configuración a la directiva de regla de archivo WDAC a través de Hash o Publisher.

La característica de WDAC denominada instalador administrado permite que una organización equilibre la seguridad y la capacidad de administración al aplicar directivas de control de aplicaciones. Esto permite que las aplicaciones se instalen mediante una solución de distribución de software, como Microsoft Configuration Manager o Intune.

Una idea errónea común es configurar la regla de "instalador administrado" dentro de la directiva de WDAC son los únicos pasos necesarios. Esto es incorrecto y se requiere otra configuración de AppLocker para que esta característica funcione.

El instalador administrado usa una colección de reglas dentro de AppLocker para designar archivos binarios de confianza para la instalación de aplicaciones en su organización. Windows supervisa el proceso del binario configurado y los procesos secundarios que inicia mientras supervisa los archivos asociados que se escriben en el disco. Estos archivos se etiquetan como originados desde un instalador administrado, por lo que pueden ejecutarse.

La creación de directivas de AppLocker en la edición de GPO y los cmdlets de PowerShell de AppLocker no se pueden usar directamente para crear reglas para la colección de instaladores administrados. Tiene que usar VS Code u otra herramienta de editor para crear una colección rule del instalador administrado.

El proveedor de servicios de configuración de AppLocker (CSP) no admite actualmente el tipo de colección de reglas del instalador administrado, por lo que la directiva de AppLocker debe ser de entrada mediante PowerShell para Microsoft Intune.

Dado que la característica "Aplicación de scripts" del control de aplicaciones de Windows Defender es necesaria para cumplir con ISM-1657, se necesita la aplicación de scripts para controlar PowerShell, VBscript, cscript, cscript, HSMTA y MSXML. El script de PowerShell para configurar el "instalador administrado" debe estar dentro de la regla de directiva de archivos WDAC mediante hash o publicador.

Microsoft recomienda la configuración del instalador administrado para Microsoft Intune. Intune permite una administración sólida de las aplicaciones empaquetadas mediante Microsoft Intune sin el requisito de actualizar con frecuencia una directiva de Control de aplicaciones de Windows Defender.

La implementación de este script de configuración para el instalador administrado se puede lograr de dos maneras mediante Microsoft Intune en función del escenario:

- Hash: el hash del script tendría que conocerse dentro de la directiva de archivo WDAC, empaquetar e implementarse mediante la herramienta de preparación de contenido de Microsoft Win32 o la característica de script de PowerShell dentro de Microsoft Intune.

- Firmado por código (publicador): el script de PowerShell ha sido firmado por una entidad de confianza y conocido con la directiva de archivos WDAC, empaquetada e implementada mediante la herramienta de preparación de contenido de Microsoft Win32 o la característica de script de PowerShell dentro de Microsoft Intune.

Para obtener información detallada sobre la implementación de scripts de PowerShell, consulte los artículos siguientes:

- Permitir automáticamente aplicaciones implementadas por un instalador administrado con el control de aplicaciones de Windows Defender

- CSP de AppLocker

- Aplicación de scripts con el control de aplicaciones de Windows Defender (WDAC)

- Administración de aplicaciones Win32 en Microsoft Intune

- Use scripts de PowerShell para dispositivos Windows 10/11 en Intune

Con las opciones entendidas y las decisiones de diseño tomadas, la organización puede crear la primera directiva de auditoría mediante el Asistente para control de aplicaciones de Windows Defender:

Abra el Asistente para control de aplicaciones de Windows Defender y seleccione "Creador de directivas".

En Creador de directivas, seleccione Formato de directiva múltiple y Directiva base y, a continuación, seleccione Siguiente.

Dentro de la plantilla de directiva, se le presentan tres opciones:

- El modo predeterminado de Windows incluye el sistema operativo Windows, aplicaciones de la Tienda, Aplicaciones Microsoft 365 para empresas (Office 365 Pro Plus) y controladores de kernel firmados por WHQL.

- Permitir el modo Microsoft incluye todas las secciones del Modo predeterminado de Windows y Todas las aplicaciones firmadas por Microsoft.

- El modo firmado y de confianza incluye todas las secciones anteriores y Reputation-Based inteligencia.

Importante

Reputation-Based Intelligence for Application Control no cumple con el Control de aplicaciones de ocho esenciales debido al requisito "Conjunto aprobado por la organización" (ISM 1657) y "Los conjuntos de reglas de control de aplicaciones se validan anualmente o con más frecuencia" (ISM 1582). Esta característica dentro de WDAC no cumplirá los requisitos de ML2 o ML3. Microsoft recomienda el uso de Reputation-Based Intelligence para la adopción de WDAC por la organización fuera del contexto del control de aplicaciones essential eight.

- Seleccione Modo predeterminado de Windows o Permitir modo microsoft en función de los requisitos de su organización. Para este documento, Microsoft usa permitir el modo Microsoft.

- Modifique el nombre y la ubicación de la directiva en el nombre de directiva y la ubicación del archivo de directiva deseados para almacenar el archivo y seleccione Siguiente.

Nota

Puede encontrar información detallada del WDAC : reglas de directiva aquí.

- Deshabilitar el cumplimiento de scripts establecido en "Deshabilitado" es necesario para que ISM 1657 y 1658 controlen scripts, HTML cumplido y aplicaciones HTML.

- El grafo de seguridad inteligente establecido en "Deshabilitado" es necesario para ISM 1657, 1658 y 1582.

- Se recomienda que el instalador administrado esté "habilitado" para ayudar a una organización con el ciclo de vida de la directiva WDAC.

- La integridad del código en modo de usuario es necesaria para que las directivas WDAC se apliquen tanto para el modo kernel como para los archivos binarios en modo de usuario.

- Permitir directivas de complemento es necesario para usar el formato de directivas múltiples para ayudar a una organización con el ciclo de vida de la directiva WDAC.

Nota

Todas las demás reglas de directiva WDAC dependen de los requisitos de una organización.

- En Reglas de firma, el administrador puede ver todos los certificados de Microsoft que se han agregado como Permitir reglas de publicador. Más adelante en este artículo se describe Agregar regla personalizada .

- Seleccione Siguiente.

El Asistente para el control de aplicaciones de Windows Defender genera lo siguiente:

- XML de directiva

- {GUID}. CIP

Puede encontrar información detallada del WDAC : reglas de directiva aquí.

Nota

Cada directiva que se genera mediante el Asistente para control de aplicaciones de Windows Defender obtiene un nuevo identificador único global (GUID).

La directiva WDAC se ha creado correctamente.

A medida que la organización ha creado la directiva WDAC mediante el Asistente para WDAC, la organización puede ver el contexto de este archivo en un editor de texto. El XML se divide en varias secciones diferentes, para el contexto de Essential Eight, tome nota de PolicyID y BasePolicyID.

Nota

Aunque es posible editar directamente el XML de directiva. Microsoft recomienda que todos los cambios adicionales en las reglas de directiva o los archivos de firma se realicen mediante el Asistente para control de aplicaciones de Windows Defender o los cmdlets de integridad de código configurables en PowerShell.

Ahora que la organización ha creado una directiva de auditoría, es el momento de implementarla mediante Intune administración de dispositivos.

- Inicie sesión en Intune centro de administración.

- En Intune centro de administración, vaya a Dispositivos y, a continuación, Perfiles de configuración.

- A continuación, cree una plataforma de perfiles>: Windows 10 o posterior, Plantillas de tipo de perfil y Personalizado.

- Cree un nombre para la directiva (por ejemplo, "Control de aplicaciones - Microsoft Allow – Audit") y seleccione Siguiente.

- En Configuración de OMA-URI, seleccione Agregar.

Nota

Esta información depende del identificador de directiva generado desde el Asistente para el control de aplicaciones de Windows >Defender para el XML de directiva creado a partir de "Crear directiva de auditoría" de la sección anterior:

- Nombre = Microsoft Allow Audit

- OMA-URL = ./Vendor/MSFT/ApplicationControl/Policies/CB46B243-C19C-4870-B098-A2080923755C/Policy

- Tipo de datos = Base64 (archivo)

- Cuando el Asistente para control de aplicaciones de Windows Defender generó el XML de directiva, también creó un (GUID). Archivo CIP. El archivo CIP debe copiarse y cambiar el nombre de la extensión de archivo a . BIN, por ejemplo, {CB46B243-C19C-4870-B098-A2080923755C}.bin.

- Cargue bin en Base64 (archivo).

- Haga clic en Guardar.

- Siga las indicaciones para crear el perfil de configuración.

- Implemente la directiva que creó, por ejemplo, "Control de aplicaciones - Microsoft Allow – Audit", Perfil de configuración en el sistema previsto.

Después del ciclo de vida de la directiva WDAC, la organización debe revisar los eventos generados a partir de la directiva "Permitir auditoría de Microsoft". La supervisión de directivas de auditoría WDAC se puede lograr con dos métodos:

- Identificadores de eventos de Control de aplicaciones: los identificadores de evento de control de aplicaciones son el método tradicional de revisión de eventos auditados en un sistema operativo Windows. Estos identificadores de evento se pueden reenviar a una ubicación centralizada mediante el reenvío de registros de eventos de Windows o la administración de eventos e información de seguridad de terceros.

Para obtener información sobre los identificadores de evento, consulte Descripción de los identificadores de eventos de Control de aplicaciones: seguridad de Windows.

- Microsoft Defender para punto de conexión (recomendado): los eventos relacionados con Windows Defender para punto de conexión y AppLocker se capturan en Búsqueda avanzada para Microsoft Defender para punto de conexión. La información incluida en los eventos es Device, FileName, FolderPath, InitiatingProcessFileName, File Hashes y mucho más. Consulte: Consulta de eventos de control de aplicaciones con búsqueda avanzada (Windows): seguridad de Windows

Microsoft recomienda usar la integración de Microsoft Defender XDR (MDE) para Microsoft Sentinel. MDE y Sentinel permiten almacenar los datos de telemetría de búsqueda avanzada durante más de 30 días en comparación con el Microsoft Defender para punto de conexión.

Para obtener información detallada sobre las conexiones y la supervisión, consulte los artículos siguientes:

- Conexión de datos de Microsoft Defender XDR a Microsoft Sentinel

- Agente de Azure Monitor en dispositivos cliente Windows

- Recopilación de eventos y contadores de rendimiento de máquinas virtuales con el agente de Azure Monitor

En el ejemplo siguiente se muestra que un usuario tiene varias aplicaciones usadas para las tareas diarias de una organización. El ejemplo contiene aplicaciones de Microsoft y varias aplicaciones de código abierto.

Como el ejemplo está en modo de auditoría de cumplimiento, el administrador puede ver (pero no afectar al usuario) que los eventos desencadenados para WinSCP, VLC, Putty y FileZilla, ya que estas aplicaciones no forman parte de la directiva de auditoría inicial.

Ahora que usa el portal de Microsoft Defender, escriba Búsqueda avanzada para restringir los eventos de auditoría para comprender qué bloques inesperados o no deseados se producirían si el modo de auditoría está deshabilitado y, por tanto, se convierte en modo de aplicación en este ejemplo.

Con el esquema de referencia de la página anterior, busque todos los eventos de auditoría de directivas desencadenados por WDAC de los últimos siete días y presenta información relevante mediante la consulta del lenguaje de consulta de teclado (KQL) de ejemplo:

DeviceEvents

| where ActionType startswith "AppControlCodeIntegrityPolicyAudited"

| where Timestamp > ago(7d)

| project DeviceId, // The device ID where the audit block happened

FileName, // The audit blocked app's filename

FolderPath, // The audit blocked app's system path without the FileName

InitiatingProcessFileName, // The file name of the parent process loading the executable

InitiatingProcessVersionInfoCompanyName, // The company name of the parent process loading the executable

InitiatingProcessVersionInfoOriginalFileName, // The original file name of the parent process loading the executable

InitiatingProcessVersionInfoProductName, // The product name of the parent process loading the executable

InitiatingProcessSHA256, // The SHA256 flat hash of the parent process loading the executable

Timestamp, // The event creation timestamp

ReportId, // The report ID - randomly generated by MDE AH

InitiatingProcessVersionInfoProductVersion, // The product version of the parent process loading the executable

InitiatingProcessVersionInfoFileDescription, // The file description of the parent process loading the executable

AdditionalFields // Additional fields contains FQBN for signed binaries. These contain the CN of the leaf certificate, product name, original filename and version of the audited binary

Este es un ejemplo de una salida mediante la consulta KQL anterior.

Dentro de los registros, hay un informe detallado de información como el árbol de procesos, la ruta de acceso de archivo, la información de SHA, el firmante y la información del emisor.

El siguiente paso es restringir los resultados.

Con la misma consulta KQL, agregue otro campo en el que el nombre del archivo de proceso de inicio sea el Explorador de Windows. La consulta KQL muestra las aplicaciones ejecutadas por los usuarios dentro de la GUI.

DeviceEvents

| where ActionType startswith "AppControlCodeIntegrityPolicyAudited"

| where Timestamp > ago(7d)

| where InitiatingProcessFileName startswith "explorer.exe" // Users starting an Application via File Explorer / GUI

| project DeviceId, // The device ID where the audit block happened

FileName, // The audit blocked app's filename

FolderPath, // The audit blocked app's system path without the FileName

InitiatingProcessFileName, // The file name of the parent process loading the executable

InitiatingProcessVersionInfoCompanyName, // The company name of the parent process loading the executable

InitiatingProcessVersionInfoOriginalFileName, // The original file name of the parent process loading the executable

InitiatingProcessVersionInfoProductName, // The product name of the parent process loading the executable

InitiatingProcessSHA256, // The SHA256 flat hash of the parent process loading the executable

Timestamp, // The event creation timestamp

ReportId, // The report ID - randomly generated by MDE AH

InitiatingProcessVersionInfoProductVersion, // The product version of the parent process loading the executable

InitiatingProcessVersionInfoFileDescription, // The file description of the parent process loading the executable

AdditionalFields // Additional fields contains FQBN for signed binaries. These contain the CN of the leaf certificate, product name, original filename and version of the audited binary

Este es un ejemplo de una salida mediante la consulta KQL anterior.

La acción de consulta KQL ahora ha reducido la información a un conjunto de datos de administración más. Lo que se puede ver son las aplicaciones que usan los sistemas previstos. Estas aplicaciones deben agregarse a la directiva de la organización o considerarse que se agregan a través del control de cambios de la organización.

Nota

KQL es una herramienta eficaz para mostrar conjuntos de datos estructurados y no estructurados. Este es solo un ejemplo del uso de KQL y Microsoft recomienda revisar la siguiente documentación: Obtenga información sobre el lenguaje de consulta de búsqueda avanzada en Microsoft Defender XDR

Actualización de la directiva de auditoría mediante Microsoft Defender para punto de conexión y el Asistente para WDAC

Con una reducción de los resultados de la búsqueda mediante KQL, el siguiente paso es actualizar la directiva base WDAC o usar una directiva de complemento. En el ejemplo siguiente se usan directivas de complemento.

Abra el Asistente para control de aplicaciones de Windows Defender y seleccione Creador de directivas.

En Creador de directivas, seleccione Formato de directiva múltiple y Directiva complementaria, vaya a la directiva base, actualice la ubicación para guardar la directiva complementaria y seleccione Siguiente.

Seleccione Siguiente en Reglas de directiva.

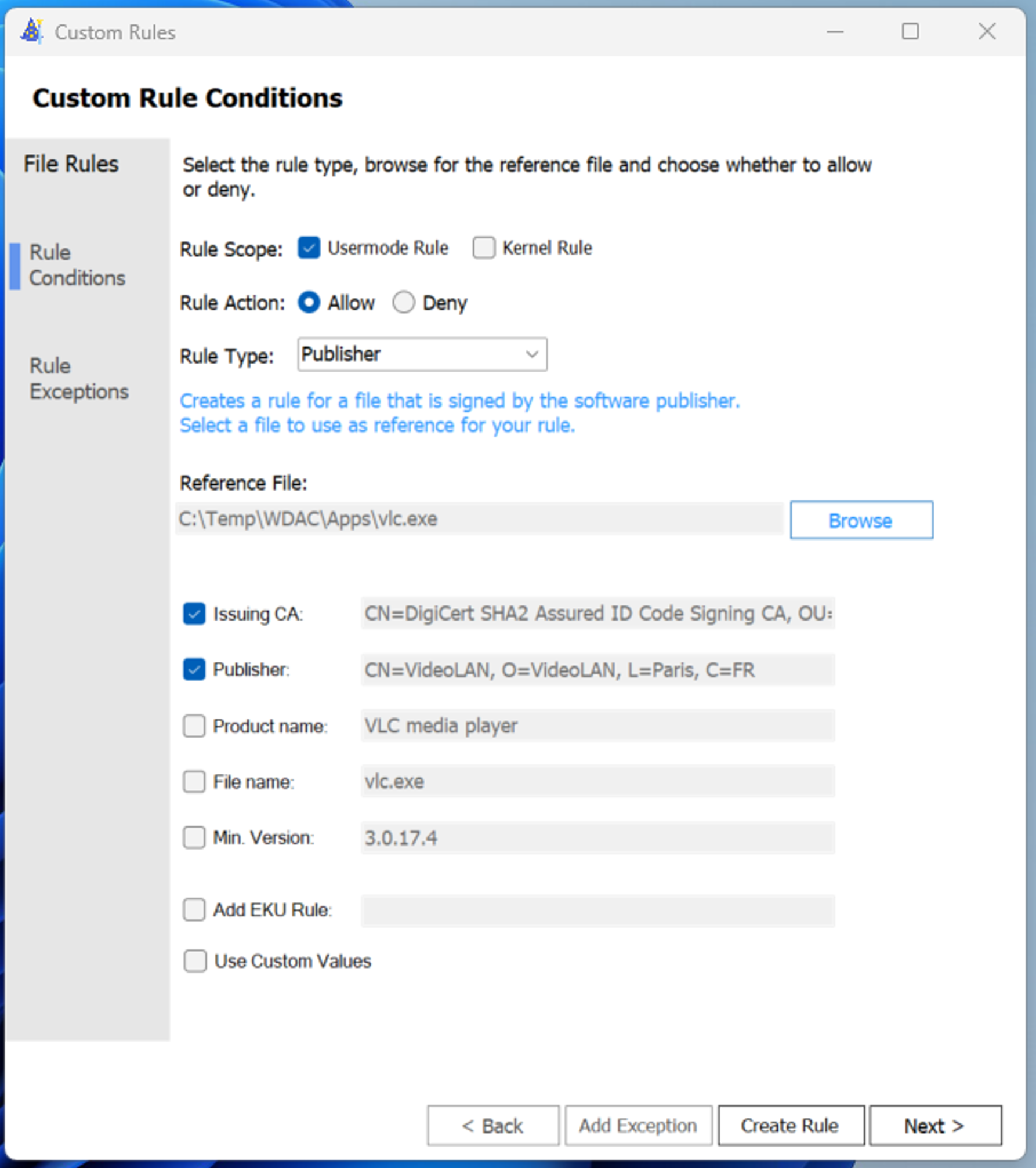

En Reglas de firma de directivas, seleccione Regla personalizada.

Dentro de las condiciones de regla personalizadas, hay muchas opciones disponibles:

- Regla de modo de usuario de ámbito de regla/regla de modo kernel

- Acción de regla: Permitir o denegar

- Tipo de regla

- Publicador (recomendado)

- Archivo

- File Attribute

- Aplicación empaquetada

- Picadillo

- Archivo de referencia

Nota

Microsoft recomienda usar reglas basadas en publicador cuando corresponda y revertir a las reglas basadas en hash para los archivos de referencia sin firmar para implementar el control de aplicación Essential Eight.

Uso de Microsoft Defender para punto de conexión

- Buscar nombre de archivo en Buscar , vaya a información del archivo y descargue el archivo.

- Inspeccione el registro directamente desde Búsqueda avanzada y descargue el archivo que, a continuación, descargue los archivos binarios necesarios.

- Con los archivos binarios necesarios, continúe creando otra directiva para las aplicaciones ISV de su organización.

- En el Asistente para control de aplicaciones de Windows Defender, seleccione el tipo de regla deseado y vaya a los archivos binarios de referencia del paso anterior. En el ejemplo siguiente se muestra que VLC cumple la información necesaria del publicador.

Nota

Microsoft recomienda que la entidad de certificación emisora y publisher sean selectivas como mínimo para crear una regla basada en el publicador. El nombre del producto se puede incluir y acsc recomienda para las reglas basadas en el publicador.

- Presione Siguiente y Crear.

- Implemente esta directiva de complemento siguiendo los pasos descritos anteriormente en la sección "Implementar directiva de auditoría de control de aplicaciones de Windows Defender a través de Microsoft Intune".

Para cambiar a aplicar la directiva:

Abra el Asistente para control de aplicaciones de Windows Defender y seleccione Directiva Editor.

Vaya al XML de directiva que se va a cambiar para que se aplique.

Deshabilite el conmutador Modo de auditoría dentro de reglas de directiva.

Seleccione Siguiente en Reglas de directiva.

Se crea una directiva de actualización con un número de versión modificado y se ha creado un nuevo archivo CIP.

En el Centro de Administración de Microsoft Endpoint Manager, vaya a Dispositivos y, a continuación, Perfiles de configuración.

A continuación, cree un perfil, plataforma: Windows 10 o posterior, plantillas de tipo de perfil y personalizado.

Cree un nombre para la directiva, por ejemplo, Control de aplicaciones: Aplicar directiva y seleccione Siguiente.

En Configuración de OMA-URI, seleccione Agregar.

Nota

Esta información depende del identificador de directiva generado desde el Asistente para el control de aplicaciones de Windows Defender para el XML de directiva creado a partir de la sección de creación de auditoría anterior.

- Name = Microsoft Allow Enforce

- OMA-URL = ./Vendor/MSFT/ApplicationControl/Policies/CB46B243-C19C-4870-B098-A2080923755C/Policy

- Tipo de datos = Base64 (archivo)Cuando el Asistente para control de aplicaciones de Windows Defender generó el XML de directiva, también creó un (GUID). Archivo CIP. El siguiente paso consiste en copiar este archivo CIP y cambiar el nombre de la extensión de archivo a . BIN, por ejemplo, {CB46B243-C19C-4870-B098-A2080923755C}.bin.

Cargue bin en Base64 (archivo).

Haga clic en Guardar.

Siga las indicaciones para crear el perfil de configuración.

Implementar control de aplicaciones: aplique el perfil de configuración de directiva al sistema previsto.

Nota

El administrador debe excluir la directiva de auditoría y aplicación creada anteriormente del sistema previsto que se está cambiando para aplicar