Guía de evaluación de riesgos para Microsoft Cloud

El objetivo de una evaluación de riesgos en la nube es asegurarse de que el sistema y los datos que existen en o se consideran para la migración a la nube no introducen ningún riesgo nuevo o no identificado en la organización. El objetivo es garantizar la confidencialidad, integridad, disponibilidad y privacidad del procesamiento de información y mantener los riesgos identificados por debajo del umbral de riesgo interno aceptado.

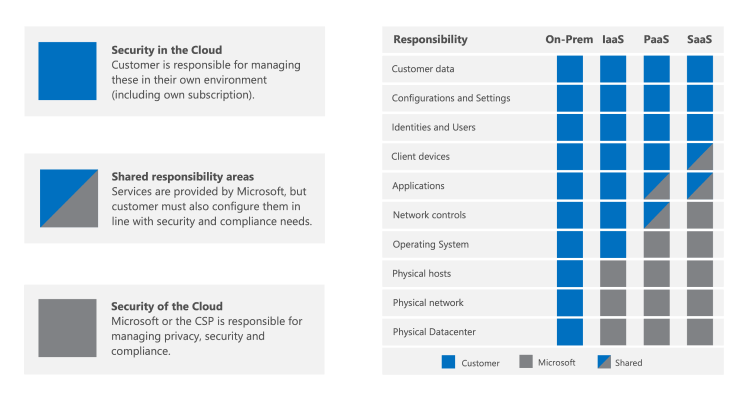

En un modelo de responsabilidad compartida, el proveedor de servicios en la nube (CSP) es responsable de administrar la seguridad y el cumplimiento de la nube como proveedor. El cliente sigue siendo responsable de administrar y configurar la seguridad y el cumplimiento en la nube de acuerdo con sus necesidades y tolerancia al riesgo.

En esta guía, se comparten los procedimientos recomendados sobre cómo evaluar eficazmente los riesgos del proveedor y cómo usar los recursos y herramientas que Microsoft pone a disposición.

Descripción de la responsabilidad compartida en la nube

Las implementaciones en la nube se pueden clasificar como Infraestructura como servicio (IaaS), Plataforma como servicio (PaaS) o Software como servicio (SaaS). En función del modelo de servicio en la nube aplicable, el nivel de responsabilidad sobre los controles de seguridad de la solución cambia entre el CSP y el cliente. En un modelo local tradicional, el cliente es responsable de toda la pila. Al migrar a la nube, todas las responsabilidades de seguridad física se transfieren al CSP. En función del modelo de servicio en la nube de su organización, las responsabilidades adicionales se trasladan al CSP. Sin embargo, en la mayoría de los modelos de servicio en la nube, su organización sigue siendo responsable de los dispositivos que se usan para acceder a la nube, la conectividad de red, las cuentas e identidades y los datos. Microsoft invierte mucho en la creación de servicios que permiten a los clientes mantener el control de sus datos durante todo el ciclo de vida.

Microsoft Cloud funciona a hiperescala, basándose en una combinación de DevSecOps y automatización para estandarizar los modelos operativos. El modelo operativo de Microsoft cambia la forma en que se aborda el riesgo en comparación con los modelos operativos locales tradicionales, lo que conduce a la implementación de controles diferentes y a veces desconocidos para administrar los riesgos. Al llevar a cabo la evaluación de riesgos en la nube, tenga en cuenta que el objetivo de Microsoft es garantizar que se aborden todos los riesgos, pero no necesariamente implementar los mismos controles que hace su organización. Microsoft puede abordar los mismos riesgos con un conjunto diferente de controles y eso debe reflejarse en la evaluación de riesgos en la nube. Además, algunos riesgos en un diseño local tradicional son de menor gravedad en un entorno de nube y viceversa. Diseñar e implementar controles preventivos sólidos puede reducir gran parte del trabajo requerido por los controles de detectives y correctivos. Un ejemplo de esto es la implementación de Acceso permanente cero (ZSA) de Microsoft.

Adopción de un marco

Microsoft recomienda que los clientes asignen su marco de riesgos y controles internos a un marco independiente que aborde los riesgos en la nube de forma estandarizada. Si los modelos de evaluación de riesgos internos existentes no abordan los desafíos específicos que conlleva la informática en la nube, se beneficiará de estos marcos ampliamente adoptados y estandarizados. Es posible que el marco de control interno ya sea un conglomerado de varios marcos estandarizados, el hecho de que estos controles estén asignados a sus marcos correspondientes le ayudará durante la evaluación.

Una ventaja secundaria es que Microsoft proporciona asignaciones en estos marcos de trabajo en documentación y herramientas que acelerarán las evaluaciones de riesgos. Algunos ejemplos de estos marcos son el estándar de seguridad de la información ISO 27001, CIS Benchmark y NIST SP 800-53. Microsoft ofrece el conjunto más completo de ofertas de cumplimiento de cualquier CSP. Para obtener más información, consulte Ofertas de cumplimiento de Microsoft.

Use el Administrador de cumplimiento de Microsoft Purview para crear sus propias evaluaciones que evalúen el cumplimiento con las regulaciones regionales y del sector que se aplican a su organización. Las evaluaciones se basan en el marco de las plantillas de evaluación, que contienen los controles necesarios, las acciones de mejora y, en su caso, las acciones de Microsoft para completar la evaluación. Para las acciones de Microsoft, se proporcionan planes de implementación detallados y resultados de auditoría recientes. De este modo, se puede ahorrar tiempo en la búsqueda de hechos, la asignación y la investigación de cómo microsoft implementa controles específicos. Para obtener más información, consulte el artículo Administrador de cumplimiento de Microsoft Purview.

Comprender cómo funciona Microsoft para proteger los datos

Aunque el cliente es responsable de administrar y configurar la seguridad y el cumplimiento en la nube, el CSP es responsable de administrar la seguridad y el cumplimiento de la nube. Una manera de validar que el CSP está abordando eficazmente sus responsabilidades y cumpliendo sus promesas es revisar sus informes de auditoría externos, como ISO y SOC. Microsoft pone a disposición de las audiencias autenticadas informes de auditoría externos en el Portal de confianza de servicios (STP).

Además de los informes de auditoría externo, Microsoft recomienda encarecidamente a los clientes que aprovechen los siguientes recursos para ayudar a comprender en profundidad cómo funciona Microsoft:

Ruta de aprendizaje a petición: Microsoft Learn ofrece cientos de rutas de aprendizaje y módulos sobre diferentes temas. Entre ellos, tome Información sobre cómo Microsoft protege los datos de los clientes para comprender las prácticas fundamentales de seguridad y privacidad de Microsoft.

Service Assurance en cumplimiento de Microsoft: los artículos sobre las prácticas de Microsoft se clasifican en 14 dominios para facilitar la revisión. Cada dominio incluye información general que aborda escenarios de riesgo comunes para cada área. Se proporcionan tablas de auditoría que contienen vínculos a los informes más recientes almacenados en STP, secciones relacionadas y la fecha en que se realizó el informe de auditoría para Microsoft servicios en línea. Si está disponible, se proporcionan vínculos a artefactos que muestran la implementación del control, como evaluaciones de vulnerabilidades de terceros e informes de comprobación del plan de continuidad empresarial. Al igual que los informes de auditoría, estos artefactos se hospedan en STP y requieren autenticación para acceder.

| Dominio | Descripción |

|---|---|

| Arquitectura | El diseño de Microsoft servicios en línea y los principios de seguridad que actúan como base. |

| Registro y supervisión de auditoría | Cómo Captura, procesa, almacena, protege y analiza los registros de Microsoft para detectar actividades no autorizadas y supervisar el rendimiento. hacer posible la supervisión de la seguridad y el rendimiento. |

| Seguridad del centro de datos | Cómo Microsoft opera de forma segura los centros de datos que proporcionan los medios para operar Microsoft servicios en línea en todo el mundo. |

| Cifrado y administración de claves | Protección criptográfica de las comunicaciones del cliente y los datos almacenados y procesados en la nube. |

| Gobernanza, riesgos y cumplimiento | Cómo Microsoft aplica las directivas de seguridad que crea y administra el riesgo para cumplir las promesas de los clientes y los requisitos de cumplimiento. |

| Administración de identidades y acceso | La protección de los datos de microsoft servicios en línea y de los clientes frente a accesos no autorizados o malintencionados. |

| Administración de incidentes de seguridad | Los procesos que Usa Microsoft para preparar, detectar, responder y comunicar todos los incidentes de seguridad. |

| Seguridad de red | Cómo Microsoft protege sus límites de red frente a ataques externos y administra su red interna para limitar su propagación. |

| Administración del personal | Los procesos de detección, el entrenamiento y la administración segura del personal a lo largo de su tiempo en Microsoft. |

| Privacidad y administración de datos | Cómo Microsoft controla y protege los datos de los clientes para conservar sus derechos de datos. |

| Resiliencia y continuidad | Procesos y tecnologías que se usan para mantener la disponibilidad del servicio y garantizar la continuidad y recuperación empresariales. |

| Operación y desarrollo de seguridad | Cómo Microsoft garantiza que sus servicios se diseñen, ejecuten y administren de forma segura a lo largo de su ciclo de vida. |

| Administración de suministros | Cómo Microsoft muestra y administra empresas de terceros que ayudan con Microsoft servicios en línea. |

| Administración de amenazas y vulnerabilidades | Los procesos que Usa Microsoft para buscar, detectar y abordar vulnerabilidades y malware. |

Programa de cumplimiento de Microsoft Cloud (CPMC)

Microsoft realiza un esfuerzo conjunto para publicar información, como los artículos de este sitio, para ayudar a los clientes a comprender cómo mantenemos sus datos seguros y satisfacen sus requisitos de cumplimiento. Sin embargo, puede ser difícil mantenerse informado sobre el panorama normativo global, navegar por escenarios complicados de cumplimiento y riesgo y alcanzar un nivel aceptable de garantía. Para superar estos desafíos, Microsoft lanzó el Programa de cumplimiento de Microsoft Cloud (CPMC). El CPMC es un programa premium basado en tarifas que ofrece oportunidades personalizadas de cumplimiento normativo y específico del sector, educación y redes. Para obtener más información sobre las ofertas específicas de CPMC, consulte el sitio web de CPMC.

Recursos

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de