Amenazas de centro de datos, vulnerabilidad y evaluación de riesgos

Microsoft ofrece más de 200 servicios en la nube a los clientes de forma ininterrumpida. Algunos ejemplos son servicios empresariales como Microsoft Azure, Microsoft 365, Microsoft Dynamics y servicios de consumidor como Bing, MSN, Outlook.com, Skype y Xbox Live. Estos servicios se hospedan en la infraestructura en la nube de Microsoft: centros de datos distribuidos globalmente, nodos de informática perimetral y centros de operaciones de servicio, y una de las redes globales más grandes del mundo; con una extensa huella de fibra que los conecta a todos. Desde que abrimos el primer centro de datos en 1989, Microsoft ha invertido millones de dólares en nuestra infraestructura y sigue centrándonse en ofrecer servicios en línea confiables, escalables y con seguridad mejorada, al tiempo que administra eficazmente las operaciones y los costos a medida que crecen los servicios.

Los servicios en la nube de Microsoft se basan en unos cimientos de confianza y seguridad, dando prioridad a la protección de los datos y aplicaciones de clientes en la nube mediante tecnología, procesos y cifrado de última generación. Los datos del cliente se almacenan en centros de datos de Microsoft distribuidos de manera geográfica y protegidos por capas de fuertes medidas de seguridad físicas y lógicas. Los centros de datos de Microsoft funcionan y se diseñan para proteger los datos y servicios del daño por amenazas ambientales, desastres naturales o acceso no autorizado.

Metodología de evaluación de amenazas, vulnerabilidades y riesgos

El programa Detección de amenazas, vulnerabilidades y riesgos (TVRA) le ayuda a comprender cómo Microsoft identifica y mitiga el impacto de las amenazas físicas y ambientales en los centros de datos de Microsoft. Microsoft se compromete a actualizar continuamente sus evaluaciones y metodologías de riesgo para mejorar y a medida que cambian las condiciones. Como resultado, los análisis y conclusiones de TVRA están sujetos a cambios y los informes se consideran puntuales.

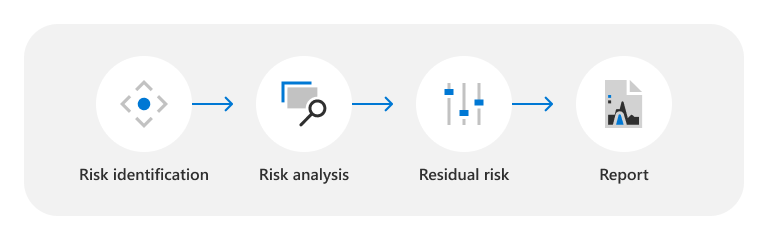

Microsoft facilita el proceso de TVRA siguiendo estos pasos:

Identificación de riesgos

Las TVRA consideran una amplia gama de escenarios de amenazas derivados de peligros naturales y creados por el ser humano (incluidos los accidentales). Los resultados variarán en función de la ubicación del centro de datos, el diseño, el ámbito de los servicios y otros factores. TvRA selecciona los escenarios de amenazas que se resaltan en el documento de TVRA en función de los requisitos del cliente, un país independiente, una ciudad y una evaluación de nivel de sitio del entorno de riesgo proporcionado por la información de riesgo de terceros y de primera parte. Para las ubicaciones que tienen varios centros de datos, se agregan clasificaciones de las TVRA para garantizar una vista integral de las amenazas físicas y del entorno, vulnerabilidades y riesgos para las ubicaciones que se evaluarán.

Los tipos de escenarios de amenazas evaluados por las TVRA de centros de datos incluyen:

- Amenazas externas: incidentes resultantes de actividades humanas intencionadas o accidentales externas. Por ejemplo, desorden civil, violencia, actividad delictiva, robo externo, dispositivos informáticos mejorados, ataques de armas, ataques involuntarios, entrada no autorizada y bloqueos de avión.

- Amenazas internas: incidentes resultantes de actividades humanas intencionadas o accidentales internas. Por ejemplo, robo interno y sabotaje.

- Peligros naturales: un proceso natural o fenómeno que podría afectar negativamente a los centros de datos. Por ejemplo, tormentas tropicales, tormentas, desbordamientos, desbordamientos, deslizamientos de tierra, incendios, incendios, terremotos, actividad de tormentas y tormentas graves con rayo, tormentas, vientos fuertes o lluvia intensa.

- Amenazas ambientales: condiciones ambientales que podrían afectar negativamente a los centros de datos. Por ejemplo, el estrés del agua, el estrés térmico y las pandemias.

Análisis de riesgos

Las amenazas se evalúan en función de una evaluación de su riesgo inherente; el riesgo inherente se calcula como una función de impacto inherente de una amenaza y una probabilidad inherente de que se produzca la amenaza en ausencia de medidas y controles de administración. Estas evaluaciones están informadas tanto de los comentarios internos de expertos en la materia (SME) como del uso de índices de riesgo externos.

Riesgo residual

El riesgo residual se determina como una medida de los niveles de riesgo restantes después de considerar la eficacia del control. La eficacia del control se evalúa como una medida de las acciones de administración actuales y los controles diseñados para evitar o detectar amenazas, a la vez que se evalúa la probabilidad de que los controles tengan el efecto deseado según lo diseñado e implementado. Estas evaluaciones se informan a través de una agregación de los comentarios de SME internos sobre la eficacia del control para las ubicaciones de los centros de datos indicados en las TVRA.

Informe

Una vez completada la evaluación, se genera un informe de TVRA para la aprobación de la administración y para respaldar nuestros esfuerzos generales relacionados con la gestión de riesgos.

Recursos

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de