Cifrado de datos en reposo de Defender para Cloud Apps con su propia clave (BYOK)

En este artículo se describe cómo configurar Defender for Cloud Apps para que use su propia clave para cifrar los datos que recopila, mientras que está en reposo. Si busca documentación sobre cómo aplicar el cifrado a los datos almacenados en aplicaciones en la nube, consulte Integración de Microsoft Purview.

Defender for Cloud Apps se toma tu seguridad y privacidad en serio. Por lo tanto, una vez que Defender for Cloud Apps comienza a recopilar datos, usa sus propias claves administradas para proteger sus datos de acuerdo con nuestra directiva de privacidad y seguridad de datos. Además, Defender for Cloud Apps le permite proteger aún más los datos en reposo mediante el cifrado con su propia clave de Azure Key Vault.

Importante

Si hay un problema para acceder a la clave de Azure Key Vault, Defender for Cloud Apps no cifrará los datos y el inquilino se bloqueará en el plazo de una hora. Cuando el inquilino está bloqueado, todo el acceso al mismo se bloqueará hasta que se haya resuelto la causa. Una vez que se vuelva a acceder a la clave, se restaurará el acceso completo al inquilino.

Este procedimiento solo está disponible en el portal de Microsoft Defender y no se puede realizar en el portal clásico de Microsoft Defender for Cloud Apps.

Requisitos previos

Debe registrar la aplicación Microsoft Defender for Cloud Apps - BYOK en Microsoft Entra ID del inquilino asociado al inquilino de Defender for Cloud Apps.

Para registrar la aplicación

Instale Microsoft Graph PowerShell.

Abra un terminal de PowerShell y ejecute los comandos siguientes:

Connect-MgGraph -Scopes "Application.ReadWrite.All" # Create a new service principal New-MgServicePrincipal -AppId 6a12de16-95c8-4e42-a451-7dbbc34634cd # Update Service Principal $servicePrincipalId = Get-MgServicePrincipal -Filter "AppId eq '6a12de16-95c8-4e42-a451-7dbbc34634cd'" | Select Id $params = @{ accountEnabled = $true } Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId.Id -BodyParameter $paramsDonde ServicePrincipalId es el identificador devuelto por el comando anterior (

New-MgServicePrincipal).

Nota:

- Defender for Cloud Apps cifra los datos en reposo para todos los nuevos inquilinos.

- Los datos que residan en Defender for Cloud Apps durante más de 48 horas se cifrarán.

Implementación de su clave de Azure Key Vault

Cee un nuevo almacén de claves con las opciones de eliminación temporal y protección de purga habilitadas.

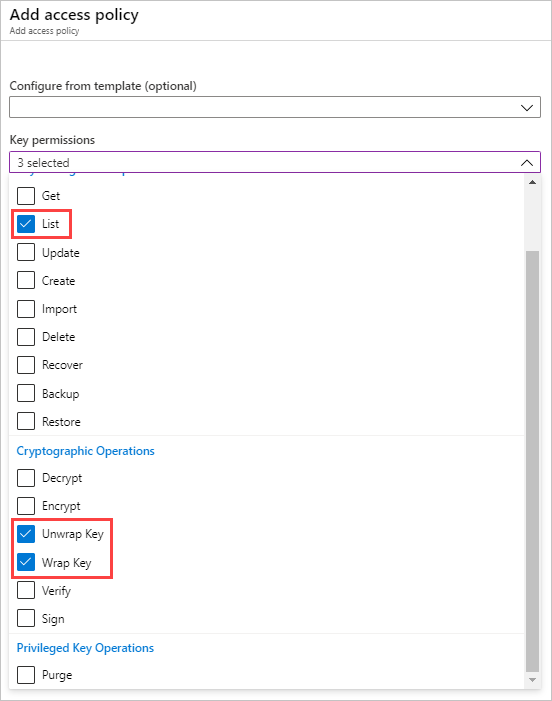

En el nuevo almacén de claves generado, abra el panel Directivas de acceso y seleccione +Agregar directiva de acceso.

Seleccione Permisos de clave y elija los siguientes permisos en el menú desplegable:

Sección Permisos necesarios Operaciones de administración de claves - Lista Operaciones criptográficas - Encapsular clave

- Desencapsular clave

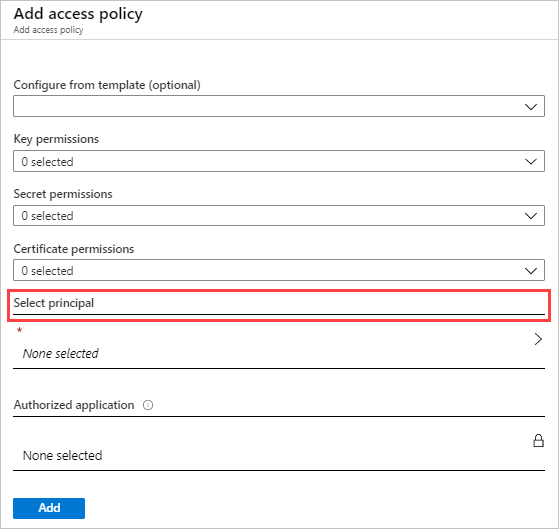

En Seleccionar entidad de seguridad, elija Microsoft Defender for Cloud Apps - BYOK o Microsoft Cloud App Security - BYOK.

Seleccione Guardar.

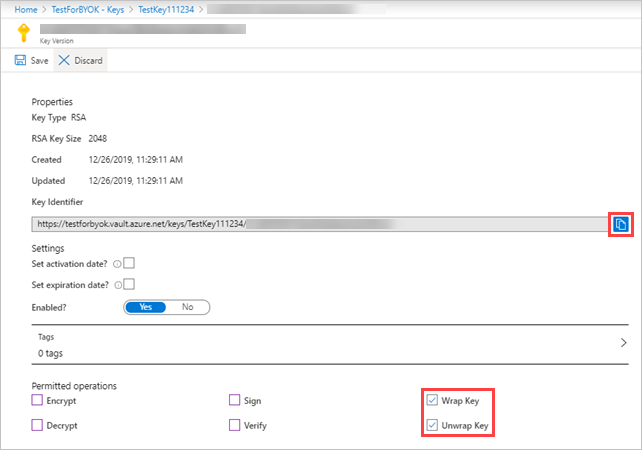

Cree una nueva clave RSA y haga lo siguiente:

Nota:

Solo se admiten claves RSA.

Después de crearla, seleccione la nueva clave generada, seleccione la versión actual y, a continuación, verá Operaciones permitidas.

En Operaciones permitidas, asegúrese de que las siguientes opciones están habilitadas:

- Encapsular clave

- Desencapsular clave

Copie el URI del identificador de clave. Lo necesitará más adelante.

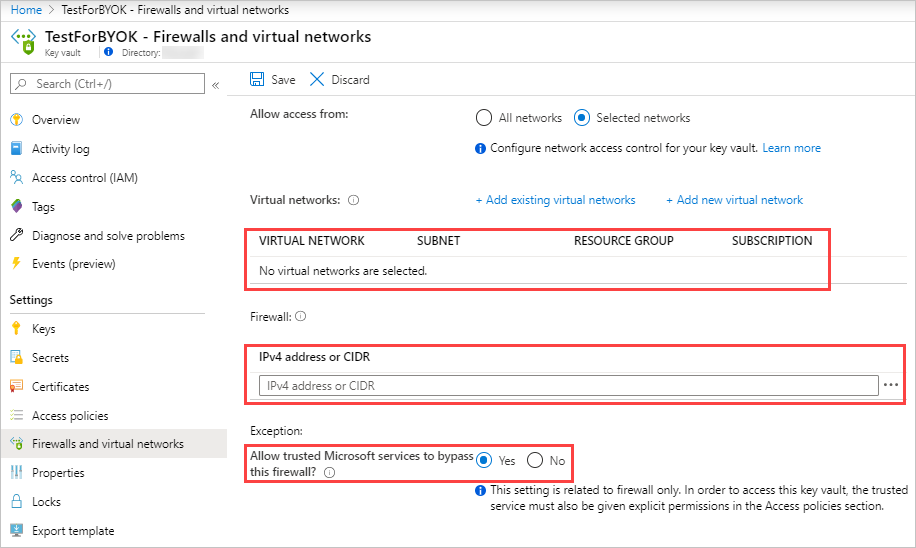

Opcionalmente, si usa un firewall para una red seleccionada, configure las siguientes opciones de firewall para conceder a Defender for Cloud Apps acceso a la clave especificada y, a continuación, haga clic en Guardar:

- Asegúrese de que no se ha seleccionado ninguna red virtual.

- Agregue las direcciones IP siguientes:

- 13.66.200.132

- 23.100.71.251

- 40.78.82.214

- 51.105.4.145

- 52.166.166.111

- 13.72.32.204

- 52.244.79.38

- 52.227.8.45

- Seleccione ¿Quiere permitir que los servicios de confianza de Microsoft puedan omitir este firewall?

Habilitación del cifrado de datos en Defender for Cloud Apps

Al habilitar el cifrado de datos, Defender for Cloud Apps usa inmediatamente la clave de Azure Key Vault para cifrar los datos en reposo. Dado que la clave es esencial para el proceso de cifrado, es importante asegurarse de que el almacén de claves y la clave designados sean accesibles en todo momento.

Para habilitar el cifrado de datos

En el portal de Microosft Defender, seleccione Configuración > Cloud Apps > Cifrado de datos > Habilitar cifrado de datos.

En el cuadro URI de clave de Azure Key Vault, pegue el valor URI del identificador de clave que copió anteriormente. Defender for Cloud Apps siempre usa la versión de clave más reciente, independientemente de la especificada en el URI.

Una vez completada la validación del URI, seleccione Habilitar.

Nota:

Al deshabilitar el cifrado de datos, Defender for Cloud Apps quita el cifrado con su propia clave de los datos en reposo. Sin embargo, los datos permanecen cifrados con las claves administradas de Defender for Cloud Apps.

Para deshabilitar el cifrado de datos: vaya a la pestaña Cifrado de datos y haga clic en Deshabilitar cifrado de datos.

Control de implementación de claves

Cada vez que cree nuevas versiones de la clave configurada para el cifrado de datos, Defender for Cloud Apps implementa automáticamente la versión más reciente de la clave.

Cómo gestionar los errores de cifrado de datos

Si hay un problema para acceder a la clave de Azure Key Vault, Defender for Cloud Apps no cifrará los datos y el inquilino se bloqueará en el plazo de una hora. Cuando el inquilino está bloqueado, todo el acceso al mismo se bloqueará hasta que se haya resuelto la causa. Una vez que se vuelva a acceder a la clave, se restaurará el acceso completo al inquilino. Para obtener información sobre cómo controlar errores de cifrado de datos, consulte Solución de problemas de cifrado de datos con su propia clave.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de