Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Defender for Cloud Apps los usuarios que usan Microsoft Edge para negocios y están sujetos a directivas de sesión se protegen directamente desde el explorador. La protección en el explorador reduce la necesidad de servidores proxy, lo que mejora la seguridad y la productividad.

Los usuarios protegidos experimentan una experiencia fluida con sus aplicaciones en la nube, sin problemas de latencia o compatibilidad de aplicaciones y con un mayor nivel de protección de seguridad.

Requisitos de protección en el explorador

Para usar la protección en el explorador, los usuarios deben estar en el perfil de trabajo de su explorador.

Los perfiles de Microsoft Edge permiten a los usuarios dividir los datos de exploración en perfiles independientes, donde los datos que pertenecen a cada perfil se mantienen separados de los demás perfiles. Por ejemplo, cuando los usuarios tienen perfiles diferentes para la exploración personal y el trabajo, sus favoritos personales y el historial no se sincronizan con su perfil de trabajo.

Cuando los usuarios tienen perfiles independientes, su explorador de trabajo (Microsoft Edge para negocios) y el explorador personal (Microsoft Edge) tienen cachés y ubicaciones de almacenamiento independientes, y la información permanece independiente.

Para usar la protección en el explorador, los usuarios también deben tener los siguientes requisitos ambientales:

| Requisito | Descripción |

|---|---|

| Sistemas operativos | Windows 10 o 11, macOS |

| Plataforma de identidad | Microsoft Entra ID |

| versiones de Microsoft Edge para negocios | Las dos últimas versiones estables. Por ejemplo, si la versión más reciente de Microsoft Edge es 126, la protección en el explorador funciona para v126 y v125. Para obtener más información, consulte Versiones de Microsoft Edge. |

| Directivas de sesión admitidas |

Los usuarios a los que atienden varias directivas, incluida al menos una directiva que no es compatible con Microsoft Edge para negocios, el proxy inverso siempre atiende sus sesiones. Las directivas definidas en el portal de Microsoft Entra ID también se proporcionan siempre mediante el proxy inverso. *Los archivos confidenciales identificados por el examen DLP integrado no se admiten para la protección perimetral en el explorador |

Todos los demás escenarios se proporcionan automáticamente con la tecnología de proxy inverso estándar, incluidas las sesiones de usuario de exploradores que no admiten la protección en el explorador o para las directivas no admitidas por la protección en el explorador.

Por ejemplo, el proxy inverso atiende estos escenarios:

- Usuarios de Google Chrome.

- Usuarios de Microsoft Edge que tienen como ámbito una directiva de descarga de archivos de protección.

- Usuarios de Microsoft Edge en dispositivos Android.

- Usuarios de aplicaciones que usan el método de autenticación OKTA.

- Usuarios de Microsoft Edge en modo InPrivate.

- Usuarios de Microsoft Edge con versiones anteriores del explorador.

- Usuarios invitados B2B.

- La sesión se limita a una directiva de acceso condicional definida en Microsoft Entra ID portal.

Experiencia del usuario con protección en el explorador

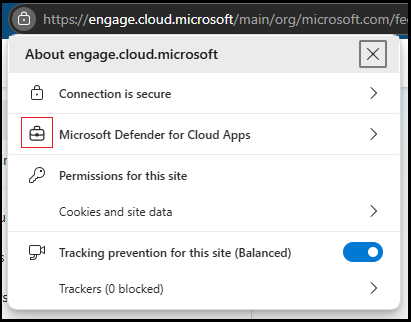

Para confirmar que la protección en el explorador está activa, los usuarios deben seleccionar el icono de "bloqueo" en la barra de direcciones del explorador y buscar el símbolo "maleta" en el formulario que aparece. El símbolo indica que la sesión está protegida por Defender for Cloud Apps. Por ejemplo:

Además, el .mcas.ms sufijo no aparece en la barra de direcciones del explorador con protección en el explorador, como lo hace con el control de aplicación de acceso condicional estándar, y las herramientas para desarrolladores se desactivan con la protección en el explorador.

Cumplimiento de perfiles de trabajo para la protección en el explorador

Para acceder a un recurso de trabajo en contoso.com con protección en el explorador, los usuarios deben iniciar sesión con su username@contoso.com perfil. Si los usuarios intentan acceder al recurso de trabajo desde fuera del perfil de trabajo, se les pedirá que cambien al perfil de trabajo o que creen uno si no existe. Los usuarios también pueden optar por continuar con su perfil actual, en cuyo caso la arquitectura del proxy inverso los atiende.

Si el usuario decide crear un nuevo perfil de trabajo, se le pedirá la opción Permitir que mi organización administre mi dispositivo . En tales casos, los usuarios no necesitan seleccionar esta opción para crear el perfil de trabajo o beneficiarse de la protección en el explorador.

Para obtener más información, vea Microsoft Edge para negocios y Cómo agregar nuevos perfiles a Microsoft Edge.

Configuración de la protección en el explorador

La protección en el explorador con Microsoft Edge para negocios está activada de forma predeterminada. Los administradores pueden desactivar y activar la integración, y pueden configurar un mensaje para que los usuarios que no son de Microsoft Edge cambien a Microsoft Edge para mejorar el rendimiento y la seguridad.

En el portal de Microsoft Defender en https://security.microsoft.com, vaya a configuración del sistema>Aplicaciones> en lanube>, sección >Control de aplicaciones de acceso condicionalEdge for Business Protection. O bien, para ir directamente a la página de protección de Edge para empresas , use https://security.microsoft.com/cloudapps/settings?tabid=edgeIntegration.

En la página Protección de Edge para empresas , configure los siguientes valores según sea necesario:

Activar la protección del explorador edge para empresas: el valor predeterminado es Activado, pero puede alternar la configuración a Desactivado.

Notifique a los usuarios de exploradores que no son de Edge que usen Microsoft Edge para negocios para mejorar el rendimiento y la seguridad: si activa la casilla, seleccione uno de los siguientes valores que aparecen:

- Usar mensaje predeterminado (valor predeterminado)

- Personalizar mensaje: escriba el texto personalizado en el cuadro que aparece.

Use el vínculo Vista previa para ver la notificación.

Cuando haya terminado en la página de protección de Edge for Business , seleccione Guardar.

Trabajar con Microsoft Purview y la prevención de pérdida de datos de punto de conexión

Si se configuran el mismo contexto y acción exactos para las directivas de Defender for Cloud Apps y una directiva de prevención de pérdida de datos (DLP) del punto de conexión de Microsoft Purview, se aplica la directiva DLP de punto de conexión.

Por ejemplo, tiene una directiva DLP de punto de conexión que bloquea una carga de archivos en Salesforce y también tiene una directiva de Defender for Cloud Apps que supervisa las cargas de archivos en Salesforce. En este escenario, se aplica la directiva DLP de punto de conexión.

Para obtener más información, consulte Más información sobre la prevención de pérdida de datos.

Aplicación de la protección del explorador Microsoft Edge al acceder a aplicaciones empresariales

Los administradores que comprenden la eficacia de la protección del explorador Microsoft Edge pueden requerir que los usuarios usen Microsoft Edge al acceder a los recursos corporativos. Una razón principal es la seguridad, ya que la barrera para eludir los controles de sesión mediante Microsoft Edge es mucho mayor que con la tecnología de proxy inverso.

En el portal de Microsoft Defender en https://security.microsoft.com, vaya a configuración del sistema>Aplicaciones> en lanube>, sección >Control de aplicaciones de acceso condicionalEdge for Business Protection. O bien, para ir directamente a la página de protección de Edge para empresas , use https://security.microsoft.com/cloudapps/settings?tabid=edgeIntegration.

En la página Protección de Edge para empresas , siempre que activar la protección del explorador De Edge para empresas esté activado, el uso de La aplicación de Edge para empresas está disponible con los siguientes valores:

No aplicar (valor predeterminado)

Permitir el acceso solo desde Edge: el acceso a la aplicación empresarial (con ámbito a las directivas de sesión) solo está disponible a través del explorador Microsoft Edge.

Exigir el acceso desde Edge siempre que sea posible: los usuarios deben usar Microsoft Edge para acceder a la aplicación si su contexto lo permite. De lo contrario, podrían usar un explorador diferente para acceder a la aplicación protegida.

Por ejemplo, un usuario está sujeto a una directiva que no se alinea con las funcionalidades de protección en el explorador (por ejemplo, Proteger archivo al descargar) o el sistema operativo es incompatible (por ejemplo, Android).

En este escenario, dado que el usuario no tiene control sobre el contexto, puede optar por usar un explorador diferente.

Si las directivas aplicables lo permiten y el sistema operativo es compatible (Windows 10, 11, macOS), el usuario debe usar Microsoft Edge.

Si selecciona Permitir el acceso solo desde Microsoft Edge o Exigir acceso desde Microsoft Edge cuando sea posible, la opción ¿Aplicar para qué dispositivos está disponible con los siguientes valores:

- Todos los dispositivos (valor predeterminado)

- Solo dispositivos no administrados

Cuando haya terminado en la página de protección de Edge for Business , seleccione Guardar.

Contenido relacionado

Para obtener más información, consulte Microsoft Defender for Cloud Apps control de aplicaciones de acceso condicional.