Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En función de los productos de seguridad de Microsoft que use, es posible que haya algunas características avanzadas disponibles para integrar Defender para punto de conexión con .

Habilitación de características avanzadas

Vaya al portal de Microsoft Defender e inicie sesión.

En el panel de navegación, seleccione Configuración>Puntos de conexiónCaracterísticas avanzadas>.

Seleccione la característica avanzada que desea configurar y cambie la configuración entre Activado y Desactivado.

Seleccione Guardar preferencias.

Use las siguientes características avanzadas para protegerse mejor frente a archivos potencialmente malintencionados y obtener una mejor información durante las investigaciones de seguridad.

Restricción de la correlación a dentro de grupos de dispositivos con ámbito

Esta configuración se puede usar para escenarios en los que las operaciones soc locales desean limitar las correlaciones de alertas solo a los grupos de dispositivos a los que pueden acceder. Cuando esta configuración está activada, un incidente compuesto por alertas de que los grupos entre dispositivos ya no se consideran un único incidente. A continuación, el SOC local puede tomar medidas sobre el incidente porque tienen acceso a uno de los grupos de dispositivos implicados. Sin embargo, soc global ve varios incidentes diferentes por grupo de dispositivos en lugar de un incidente. No se recomienda activar esta configuración a menos que hacerlo supere las ventajas de la correlación de incidentes en toda la organización.

Nota:

Cambiar esta configuración afecta solo a las correlaciones de alertas futuras.

La creación de grupos de dispositivos se admite en El plan 1 y el plan 2 de Defender para punto de conexión.

Habilitación de EDR en modo de bloque

La detección y respuesta de puntos de conexión (EDR) en modo de bloque proporciona protección contra artefactos malintencionados, incluso cuando Microsoft Defender Antivirus se ejecuta en modo pasivo. Cuando está activado, EDR en modo de bloque bloquea los artefactos malintencionados o los comportamientos detectados en un dispositivo. EDR en modo de bloque funciona en segundo plano para corregir artefactos malintencionados que se detectan después de la infracción.

Resolución automática de alertas

Active esta configuración para resolver automáticamente las alertas en las que no se encontraron amenazas o donde se corrigieron las amenazas detectadas. Si no desea que las alertas se resuelvan automáticamente, deberá desactivar manualmente la característica.

Nota:

- El resultado de la acción de resolución automática puede influir en el cálculo del nivel de riesgo del dispositivo, que se basa en las alertas activas que se encuentran en un dispositivo.

- Si un analista de operaciones de seguridad establece manualmente el estado de una alerta en "En curso" o "Resuelto", la funcionalidad de resolución automática no la sobrescribirá.

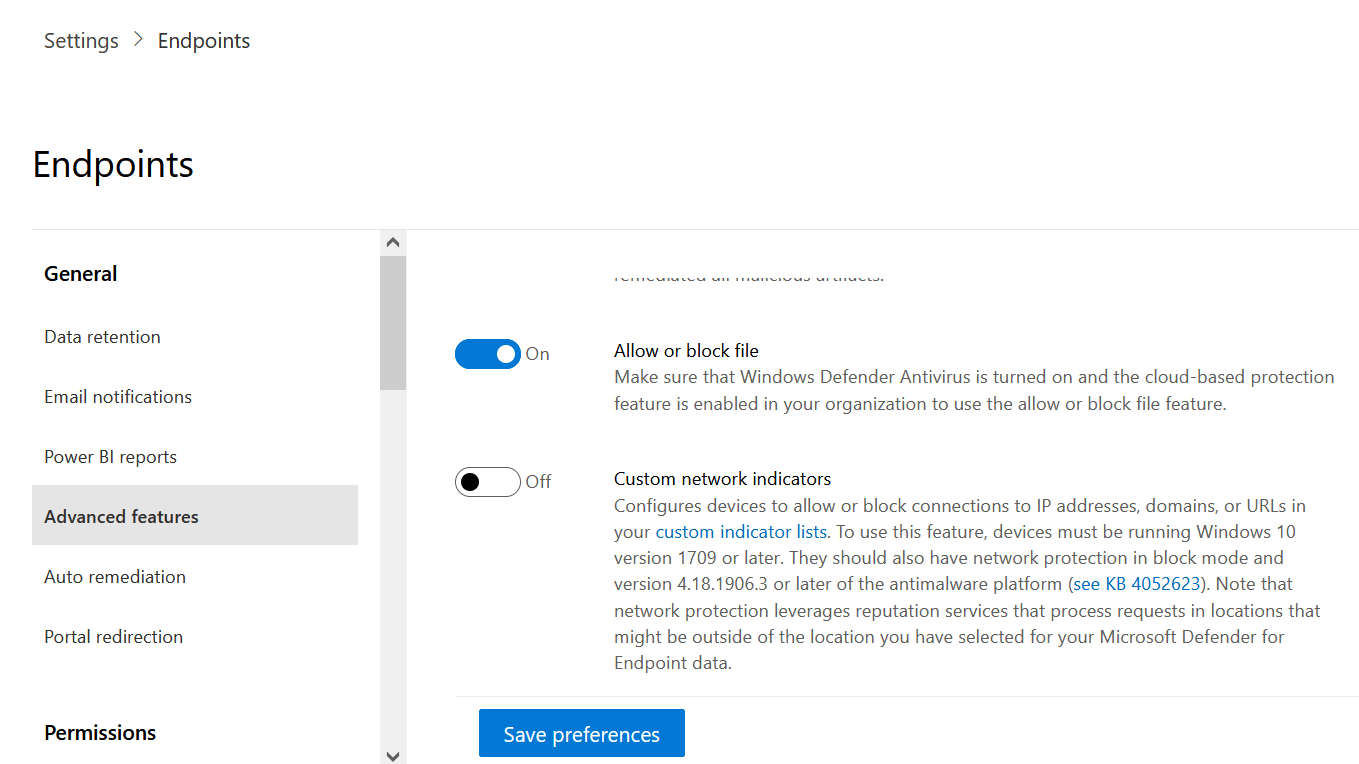

Permitir o bloquear el archivo

El bloqueo solo está disponible si su organización cumple estos requisitos:

- Usa Microsoft Defender Antivirus como solución antimalware activa y,

- La característica de protección basada en la nube está habilitada

Esta característica le permite bloquear archivos potencialmente malintencionados en la red. El bloqueo de un archivo impedirá que se lea, escriba o ejecute en dispositivos de su organización.

Para activar Permitir o bloquear archivos:

En el portal de Microsoft Defender, en el panel de navegación, seleccione Configuración>Puntos de conexiónCaracterísticas> avanzadas >generales>Permitir o bloquear el archivo.

Cambie la configuración entre Activado y Desactivado.

Seleccione Guardar preferencias en la parte inferior de la página.

Después de activar esta característica, puede bloquear archivos a través de la pestaña Agregar indicador de la página de perfil de un archivo.

Ocultar posibles registros de dispositivos duplicados

Al habilitar esta característica, puede asegurarse de que ve la información más precisa sobre los dispositivos ocultando posibles registros de dispositivos duplicados. Hay diferentes razones por las que se pueden producir registros de dispositivos duplicados, por ejemplo, la funcionalidad de detección de dispositivos en Microsoft Defender para punto de conexión podría examinar la red y detectar un dispositivo que ya esté incorporado o que se haya quitado recientemente.

Esta característica identificará los posibles dispositivos duplicados en función de su nombre de host y la hora que se ha visto por última vez. Los dispositivos duplicados se ocultarán de varias experiencias en el portal, como el inventario de dispositivos, las páginas Administración de vulnerabilidades de Microsoft Defender y las API públicas para los datos de la máquina, dejando visible el registro de dispositivo más preciso. Sin embargo, los duplicados seguirán siendo visibles en las páginas de búsqueda global, búsqueda avanzada, alertas e incidentes.

Esta configuración está activada de forma predeterminada y se aplica en todo el inquilino. Si no desea ocultar posibles registros de dispositivos duplicados, deberá desactivar manualmente la característica.

Indicadores de red personalizados

Activar esta característica le permite crear indicadores para direcciones IP, dominios o direcciones URL, que determinan si se permitirán o bloquearán en función de la lista de indicadores personalizados.

Para usar esta característica, los dispositivos deben ejecutar Windows 10 versión 1709 o posterior, o Windows 11.

Para obtener más información, consulte Introducción a los indicadores.

Nota:

La protección de red aprovecha los servicios de reputación que procesan solicitudes en ubicaciones que podrían estar fuera de la ubicación que ha seleccionado para los datos de Defender para punto de conexión.

Protección contra alteraciones

Durante algunos tipos de ciberataques, los actores malintencionados intentan deshabilitar las características de seguridad, como la protección antivirus, en las máquinas. A los actores incorrectos les gusta deshabilitar las características de seguridad para obtener un acceso más fácil a los datos, para instalar malware o para aprovechar los datos, la identidad y los dispositivos. La protección contra alteraciones básicamente bloquea Microsoft Defender Antivirus e impide que la configuración de seguridad se cambie a través de aplicaciones y métodos.

Para obtener más información, incluido cómo configurar la protección contra alteraciones, consulte Protección de la configuración de seguridad con protección contra alteraciones.

Mostrar los detalles del usuario

Active esta característica para que pueda ver los detalles del usuario almacenados en Microsoft Entra ID. Los detalles incluyen la información de imagen, nombre, título y departamento de un usuario al investigar entidades de cuenta de usuario. Puede encontrar información de la cuenta de usuario en las vistas siguientes:

- Cola de alertas

- Página de detalles del dispositivo

Para obtener más información, vea Investigar una cuenta de usuario.

integración Skype Empresarial

La habilitación de la integración Skype Empresarial le permite comunicarse con los usuarios mediante Skype Empresarial, correo electrónico o teléfono. Esta activación puede ser útil cuando necesite comunicarse con el usuario y mitigar los riesgos.

Nota:

Cuando un dispositivo se aísla de la red, hay un elemento emergente en el que puede optar por habilitar las comunicaciones de Outlook y Skype que permiten las comunicaciones con el usuario mientras están desconectados de la red. Esta configuración se aplica a la comunicación de Skype y Outlook cuando los dispositivos están en modo de aislamiento.

Microsoft Defender for Cloud Apps

Al habilitar esta configuración se reenvía las señales de Defender para punto de conexión a Microsoft Defender for Cloud Apps para proporcionar una visibilidad más profunda del uso de aplicaciones en la nube. Los datos reenviados se almacenan y procesan en la misma ubicación que los datos de Defender for Cloud Apps.

Para obtener más información, consulte Microsoft Defender for Cloud Apps información general.

Filtrado de contenido web

Bloquear el acceso a sitios web que contienen contenido no deseado y realizar un seguimiento de la actividad web en todos los dominios. Para especificar las categorías de contenido web que desea bloquear, cree una directiva de filtrado de contenido web. Asegúrese de que tiene protección de red en modo de bloque al implementar la línea base de seguridad Microsoft Defender para punto de conexión.

Registro de auditoría unificado

La búsqueda en Microsoft Purview permite al equipo de seguridad y cumplimiento ver los datos críticos de eventos de registro de auditoría para obtener información e investigar las actividades del usuario. Cada vez que un usuario o un administrador realizan una actividad auditada, se genera y almacena un registro de auditoría en el registro de auditoría de Microsoft 365 para su organización. Para obtener más información, vea Buscar en el registro de auditoría.

Detección de dispositivo

Ayuda a encontrar dispositivos no administrados conectados a la red corporativa sin necesidad de dispositivos adicionales ni cambios en los procesos engorrosos. Con los dispositivos incorporados, puede encontrar dispositivos no administrados en la red y evaluar vulnerabilidades y riesgos. Para obtener más información, consulte Detección de dispositivos.

Nota:

Siempre puede aplicar filtros para excluir dispositivos no administrados de la lista de inventario de dispositivos. También puede usar la columna de estado de incorporación en las consultas de API para filtrar los dispositivos no administrados.

Descarga de archivos en cuarentena

Haga una copia de seguridad de los archivos en cuarentena en una ubicación segura y compatible para que se puedan descargar directamente desde la cuarentena. El botón Descargar archivo siempre estará disponible en la página de archivos. Esta configuración está activada de forma predeterminada. Más información sobre los requisitos

Conectividad simplificada predeterminada al incorporar dispositivos en el portal de Defender

Esta configuración establecerá el paquete de incorporación predeterminado en conectividad simplificada para los sistemas operativos aplicables. Todavía tiene la opción de usar el paquete de incorporación estándar dentro de la página de incorporación, pero debe seleccionarlo específicamente en la lista desplegable.

Respuesta inmediata

Active esta característica para que los usuarios con los permisos adecuados puedan iniciar una sesión de respuesta en vivo en los dispositivos.

Para obtener más información sobre las asignaciones de roles, consulte Creación y administración de roles.

Respuesta dinámica para servidores

Active esta característica para que los usuarios con los permisos adecuados puedan iniciar una sesión de respuesta activa en los servidores.

Para obtener más información sobre las asignaciones de roles, consulte Creación y administración de roles.

Ejecución de script sin signo de respuesta dinámica

La habilitación de esta característica permite ejecutar scripts sin firmar en una sesión de respuesta en directo.

Interrupción automática de ataques

La interrupción automática de ataques interrumpe los ataques al contener automáticamente recursos en peligro que el atacante está usando. Limita el movimiento lateral al principio, lo que reduce el impacto general de un ataque, tanto en los costos asociados como en la pérdida de productividad. Al mismo tiempo, deja a los equipos de operaciones de seguridad en el control total de la investigación, corrección y puesta en línea de los recursos. Para obtener más información, consulte Interrupción automática de ataques en Microsoft Defender XDR.

Compartir alertas de punto de conexión con el Centro de cumplimiento de Microsoft

Reenvía las alertas de seguridad del punto de conexión y su estado de evaluación de prioridades al portal de Microsoft Purview, lo que le permite mejorar las directivas de administración de riesgos internos con alertas y corregir los riesgos internos antes de que causen daños. Los datos reenviados se procesan y almacenan en la misma ubicación que los datos de Office 365.

Después de configurar los indicadores de infracción de directivas de seguridad en la configuración de administración de riesgos internos, las alertas de Defender para punto de conexión se compartirán con la administración de riesgos internos para los usuarios aplicables.

conexión Microsoft Intune

Defender for Endpoint se puede integrar con Microsoft Intune para habilitar el acceso condicional basado en riesgos del dispositivo. Al activar esta característica, podrá compartir la información del dispositivo de Defender para punto de conexión con Intune, lo que mejora la aplicación de directivas.

Importante

Tendrá que habilitar la integración en Intune y Defender para punto de conexión para usar esta característica. Para obtener más información sobre pasos específicos, vea Configurar el acceso condicional en Defender para punto de conexión.

Esta característica solo está disponible si tiene los siguientes requisitos previos:

- Un inquilino con licencia para Enterprise Mobility + Security E3 y Windows E5 (o Microsoft 365 Enterprise E5)

- Un entorno de Microsoft Intune activo, con dispositivos Windows administrados por Intune Microsoft Entra unidos.

Telemetría autenticada

Puede activar la telemetría autenticada para evitar la suplantación de telemetría en el panel.

Vista previa de las características

Obtenga información sobre las nuevas características en la versión preliminar de Defender para punto de conexión.

Pruebe las próximas características activando la experiencia de vista previa. Tendrá acceso a las próximas características, en las que puede proporcionar comentarios para ayudar a mejorar la experiencia general antes de que las características estén disponibles con carácter general.

Si ya tiene activadas las características de vista previa, administre la configuración desde la configuración principal de Defender XDR.

Para obtener más información, consulte Microsoft Defender XDR características en versión preliminar.

Notificaciones de ataque de punto de conexión

Las notificaciones de ataque de punto de conexión permiten a Microsoft buscar activamente amenazas críticas que se prioricen en función de la urgencia y el impacto sobre los datos del punto de conexión.

Para la búsqueda proactiva en todo el ámbito de Microsoft Defender XDR, incluidas las amenazas que abarcan el correo electrónico, la colaboración, la identidad, las aplicaciones en la nube y los puntos de conexión, obtenga más información sobre Microsoft Defender Experts.