Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

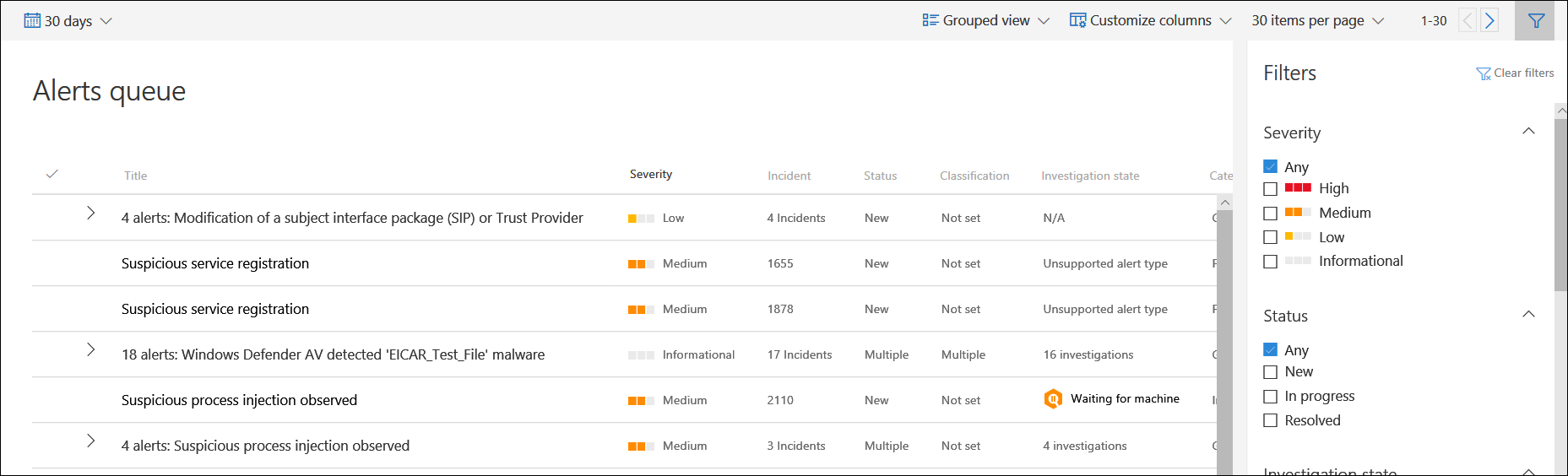

La cola Alertas muestra una lista de alertas marcadas desde dispositivos de la red. De forma predeterminada, la cola muestra las alertas que se han visto en los últimos 7 días en una vista agrupada. Las alertas más recientes se muestran en la parte superior de la lista, lo que le ayuda a ver primero las alertas más recientes.

Nota:

Las alertas se reducen significativamente con la investigación y corrección automatizadas, lo que permite a los expertos en operaciones de seguridad centrarse en amenazas más sofisticadas y otras iniciativas de alto valor. Cuando una alerta contiene una entidad admitida para la investigación automatizada (por ejemplo, un archivo) en un dispositivo que tiene un sistema operativo compatible, se puede iniciar una investigación y corrección automatizadas. Para obtener más información sobre las investigaciones automatizadas, consulte Introducción a las investigaciones automatizadas.

Hay varias opciones entre las que puede elegir para personalizar la vista de alertas.

En la navegación superior, puede hacer lo siguiente:

- Personalización de columnas para agregar o quitar columnas

- Aplicar filtros

- Mostrar las alertas durante una duración determinada, como 1 día, 3 días, 1 semana, 30 días y 6 meses

- Exportación de la lista de alertas a Excel

- Administrar alertas

Ordenar y filtrar alertas

Puede aplicar los siguientes filtros para limitar la lista de alertas y obtener una vista más centrada de las alertas.

Severity

| Gravedad de la alerta | Description |

|---|---|

| Alto (Rojo) |

Alertas que se suelen ver asociadas a amenazas persistentes avanzadas (APT). Estas alertas indican un alto riesgo debido a la gravedad de los daños que pueden infligir en los dispositivos. Algunos ejemplos son: actividades de herramientas de robo de credenciales, actividades de ransomware no asociadas a ningún grupo, manipulación de sensores de seguridad o cualquier actividad malintencionada que indica un adversario humano. |

| Mediano (Naranja) |

Alertas de comportamientos posteriores a la vulneración y de detección de puntos de conexión que podrían formar parte de una amenaza persistente avanzada (APT). Estos comportamientos incluyen comportamientos observados típicos de las fases de ataque, cambio anómalo del Registro, ejecución de archivos sospechosos, etc. Aunque algunas podrían formar parte de pruebas de seguridad internas, requiere investigación, ya que también podría formar parte de un ataque avanzado. |

| Bajo (Amarillo) |

Alertas sobre amenazas asociadas a malware frecuente. Por ejemplo, herramientas de piratería, herramientas de piratería que no son de malware, como ejecutar comandos de exploración, borrar registros, etc., que a menudo no indican una amenaza avanzada dirigida a la organización. También podría proceder de una prueba de herramientas de seguridad aisladas por parte de un usuario de su organización. |

| Informativo (Gris) |

Alertas que podrían no considerarse perjudiciales para la red, pero que pueden impulsar el reconocimiento de la seguridad de la organización sobre posibles problemas de seguridad. |

Descripción de la gravedad de la alerta

Microsoft Defender gravedad de las alertas de Antivirus y Defender para punto de conexión son diferentes porque representan ámbitos diferentes.

La gravedad de la amenaza Microsoft Defender Antivirus representa la gravedad absoluta de la amenaza detectada (malware) y se asigna en función del riesgo potencial para el dispositivo individual, si está infectado.

La gravedad de la alerta de Defender para punto de conexión representa la gravedad del comportamiento detectado, el riesgo real para el dispositivo pero, lo que es más importante, el riesgo potencial para la organización.

Por ejemplo:

- La gravedad de una alerta de Defender para punto de conexión sobre una amenaza detectada por Microsoft Defender Antivirus que se impidió y no infectó el dispositivo se clasifica como "Informativo" porque no se produjo ningún daño real.

- Una alerta sobre un malware comercial se detectó durante la ejecución, pero bloqueada y corregida por Microsoft Defender Antivirus, se clasifica como "Baja" porque puede haber causado algún daño al dispositivo individual pero no supone ninguna amenaza organizativa.

- Una alerta sobre malware detectado durante la ejecución que puede suponer una amenaza no solo para el dispositivo individual, sino también para la organización, independientemente de si finalmente se bloqueó, puede clasificarse como "Medio" o "Alto".

- Las alertas de comportamiento sospechosas, que no se bloquearon ni corregiron, se clasificarán como "Baja", "Media" o "Alta" siguiendo las mismas consideraciones de amenazas de la organización.

Estado

Puede elegir filtrar la lista de alertas en función de su estado.

Nota:

Si ve un estado de alerta de tipo de alerta no compatible , significa que las funcionalidades de investigación automatizada no pueden recoger esa alerta para ejecutar una investigación automatizada. Sin embargo, puede investigar estas alertas manualmente.

Categories

Hemos redefinido las categorías de alertas para que se alineen con las tácticas de ataque empresariales en la matriz de MITRE ATT&CK. Los nuevos nombres de categoría se aplican a todas las alertas nuevas. Las alertas existentes conservarán los nombres de categoría anteriores.

Orígenes del servicio

Puede filtrar las alertas en función de los siguientes orígenes de servicio:

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps

- Microsoft Defender para punto de conexión

- Microsoft Defender XDR

- Microsoft Defender para Office 365

- Gobernanza de aplicaciones

- Protección de Microsoft Entra ID

Los clientes de notificaciones de punto de conexión de Microsoft ahora pueden filtrar y ver las detecciones del servicio mediante el filtrado por Microsoft Defender Expertos anidados en el origen del servicio Microsoft Defender para punto de conexión.

Nota:

El filtro Antivirus solo aparecerá si los dispositivos usan Microsoft Defender Antivirus como producto antimalware de protección en tiempo real predeterminado.

Etiquetas

Puede filtrar las alertas en función de las etiquetas asignadas a las alertas.

Policy

Puede filtrar las alertas en función de las siguientes directivas:

| Origen de detección | Valor de API |

|---|---|

| Sensores de terceros | ThirdPartySensors |

| Antivirus | WindowsDefenderAv |

| Investigación automatizada | AutomatedInvestigation |

| Detección personalizada | CustomDetection |

| TI personalizado | CustomerTI |

| EDR | WindowsDefenderAtp |

| Microsoft Defender XDR | MTP |

| Microsoft Defender para Office 365 | OfficeATP |

| Expertos de Microsoft Defender | ThreatExperts |

| SmartScreen | WindowsDefenderSmartScreen |

Entidades

Puede filtrar las alertas en función del nombre o el identificador de entidad.

Estado de investigación automatizada

Puede elegir filtrar las alertas en función de su estado de investigación automatizado.

Temas relacionados

- Administrar alertas de Microsoft Defender para punto de conexión

- Investigar alertas de Microsoft Defender para punto de conexión

- Investigación de un archivo asociado a una alerta de Microsoft Defender para punto de conexión

- Investigación de dispositivos en la lista de dispositivos Microsoft Defender para punto de conexión

- Investigación de una dirección IP asociada a una alerta de Microsoft Defender para punto de conexión

- Investigación de un dominio asociado a una alerta de Microsoft Defender para punto de conexión

- Investigación de una cuenta de usuario en Microsoft Defender para punto de conexión