Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender para Empresas

Si usa Intune para administrar la configuración de Defender para punto de conexión, puede usarla para implementar y administrar las funcionalidades de control de dispositivos. Los distintos aspectos del control de dispositivos se administran de forma diferente en Intune, como se describe en las secciones siguientes.

Configuración y administración del control de dispositivos en Intune

Vaya al centro de administración de Intune e inicie sesión.

Vaya a Seguridad de punto de conexión>Reducción de la superficie expuesta a ataques.

En Directivas de reducción de superficie expuesta a ataques, seleccione una directiva existente o seleccione + Crear directiva para configurar una nueva directiva, con esta configuración:

- En la lista Plataforma, seleccione Windows 10, Windows 11 y Windows Server. (El control de dispositivo no se admite actualmente en Windows Server, aunque seleccione este perfil para las directivas de control de dispositivos).

- En la lista Perfil , seleccione Control de dispositivo.

En la pestaña Aspectos básicos , especifique un nombre y una descripción para la directiva.

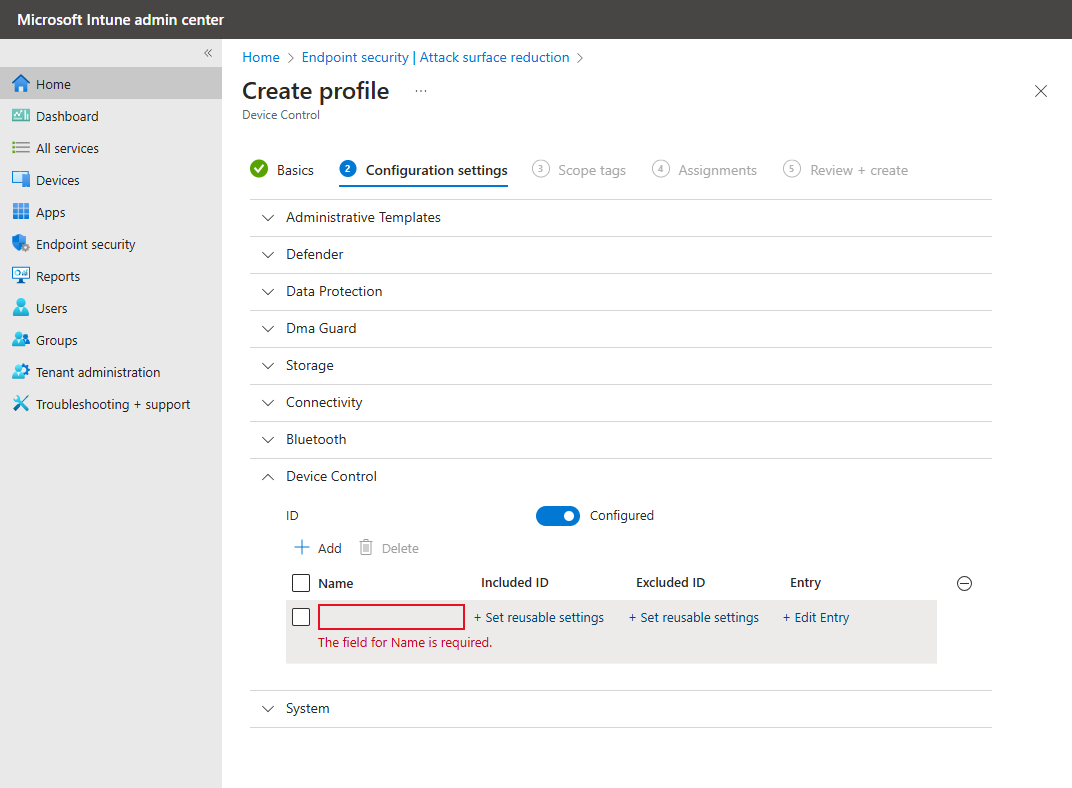

En la pestaña Configuración , verá una lista de opciones. No es necesario configurar todos estos valores a la vez. Considere la posibilidad de empezar con El control de dispositivos.

- En Plantillas administrativas, tiene la configuración Instalación de dispositivos y Acceso de almacenamiento extraíble .

- En Defender, consulte Permitir la configuración de examen de unidad extraíble de examen completo .

- En Protección de datos, consulte Permitir la configuración de acceso directo a memoria .

- En Dma Guard, consulte Configuración de directivas de enumeración de dispositivos .

- En Almacenamiento, consulte Configuración de acceso de escritura de denegación de escritura de disco extraíble .

- En Conectividad, consulte Permitir conexión USB** y Permitir configuración de Bluetooth .

- En Bluetooth, consulte una lista de configuraciones que pertenecen a conexiones y servicios Bluetooth. Para obtener más información, consulte CSP de directiva: Bluetooth.

- En Control de dispositivos, puede configurar directivas personalizadas con opciones reutilizables. Para obtener más información, consulte Información general sobre el control de dispositivos: reglas.

- En Sistema, consulte Permitir la configuración de la tarjeta de almacenamiento .

Después de configurar la configuración, vaya a la pestaña Etiquetas de ámbito , donde puede especificar etiquetas de ámbito para la directiva.

En la pestaña Asignaciones , especifique grupos de usuarios o dispositivos para recibir la directiva. Para obtener más información, consulte Asignación de directivas en Intune.

En la pestaña Revisar y crear , revise la configuración y realice los cambios necesarios.

Cuando esté listo, seleccione Crear para crear la directiva de control de dispositivos.

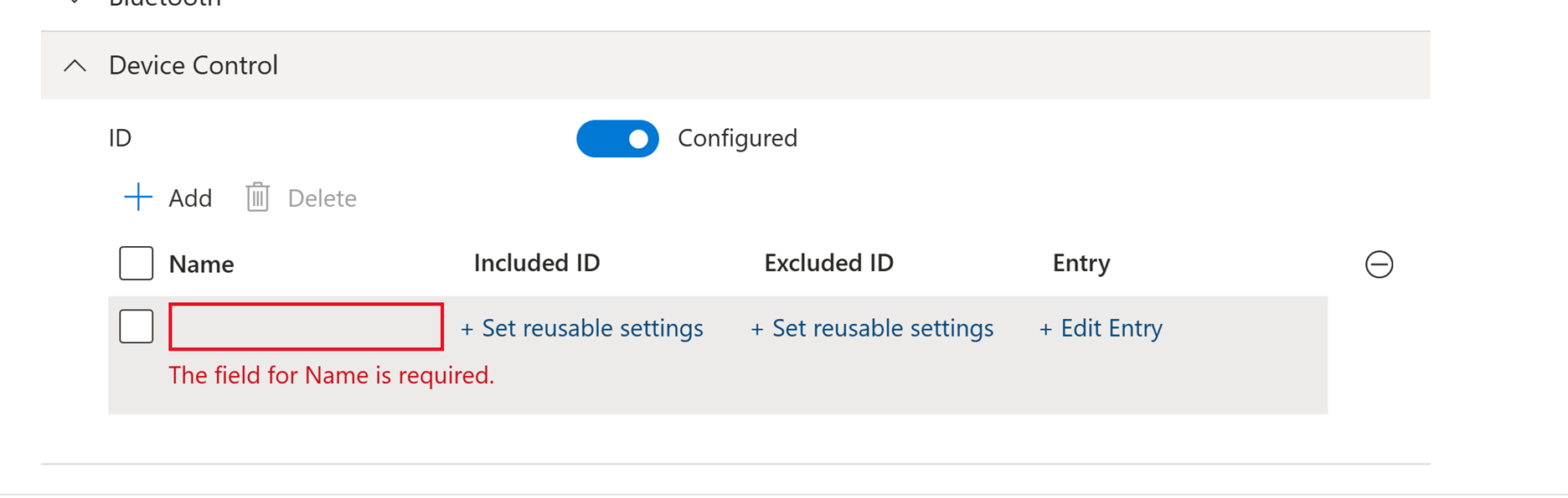

Perfiles de control de dispositivo

En Intune, cada fila representa una directiva de control de dispositivo. El identificador incluido es la configuración reutilizable a la que se aplica la directiva. El identificador excluido es la configuración reutilizable que se excluye de la directiva. La entrada de la directiva contiene los permisos permitidos y el comportamiento del control de dispositivo que entra en vigor cuando se aplica la directiva.

Para obtener información sobre cómo agregar los grupos reutilizables de configuración que se incluyen en la fila de cada directiva de control de dispositivos, vea la sección Agregar grupos reutilizables a un perfil de Control de dispositivos en Usar grupos reutilizables de configuración con directivas de Intune.

Las directivas se pueden agregar y quitar mediante los + iconos y – . El nombre de la directiva aparece en la advertencia a los usuarios y en la búsqueda e informes avanzados.

Puede agregar directivas de auditoría y puede agregar directivas de permitir o denegar. Se recomienda agregar siempre una directiva Permitir o Denegar al agregar una directiva de auditoría para que no experimente resultados inesperados.

Importante

Si solo configura directivas de auditoría, los permisos se heredan de la configuración de cumplimiento predeterminada.

Nota:

- El orden en el que se enumeran las directivas en la interfaz de usuario no se conserva para la aplicación de directivas. El procedimiento recomendado consiste en usar directivas Allow/Deny. Asegúrese de que la opción Permitir o denegar directivas no sea intersecante agregando explícitamente los dispositivos que se van a excluir. Con la interfaz gráfica de Intune, no se puede cambiar la aplicación predeterminada. Si cambia la aplicación predeterminada a

Denyy crea unaAllowdirectiva para que se aplique dispositivos específicos, todos los dispositivos se bloquean excepto los dispositivos que se establecen en laAllowdirectiva.

Definición de la configuración con OMA-URI

Importante

El uso de Intune OMA-URI para configurar el control del dispositivo requiere que Intune administre la carga de trabajo Configuración del dispositivo, si el dispositivo se administra conjuntamente con Configuration Manager. Para obtener más información, consulte Cómo cambiar las cargas de trabajo de Configuration Manager a Intune.

En la tabla siguiente, identifique la configuración que desea configurar y, a continuación, use la información en las columnas OMA-URI y tipo de datos & valores. La configuración se muestra en orden alfabético.

| Configuración | OMA-URI, tipo de datos, valores de & |

|---|---|

|

Aplicación predeterminada del control de dispositivos La aplicación predeterminada establece qué decisiones se toman durante las comprobaciones de acceso del control de dispositivo cuando ninguna de las reglas de directiva coincide. |

./Vendor/MSFT/Defender/Configuration/DefaultEnforcementEntero: - DefaultEnforcementAllow = 1- DefaultEnforcementDeny = 2 |

|

Tipos de dispositivo Tipos de dispositivos, identificados por sus identificadores principales, con la protección de control de dispositivos activada. Debe especificar los identificadores de la familia de productos, separados por una canalización. Al seleccionar varios tipos de dispositivos, debe asegurarse de que la cadena sea una sola palabra sin espacios. Una configuración que no siga esta sintaxis provocará un comportamiento inesperado. |

./Vendor/MSFT/Defender/Configuration/SecuredDevicesConfigurationCuerda: - RemovableMediaDevices- CdRomDevices- WpdDevices- PrinterDevices |

|

Habilitación del control de dispositivo Habilitación o deshabilitación del control de dispositivo en el dispositivo |

./Vendor/MSFT/Defender/Configuration/DeviceControlEnabledEntero: - Disable = 0- Enable = 1 |

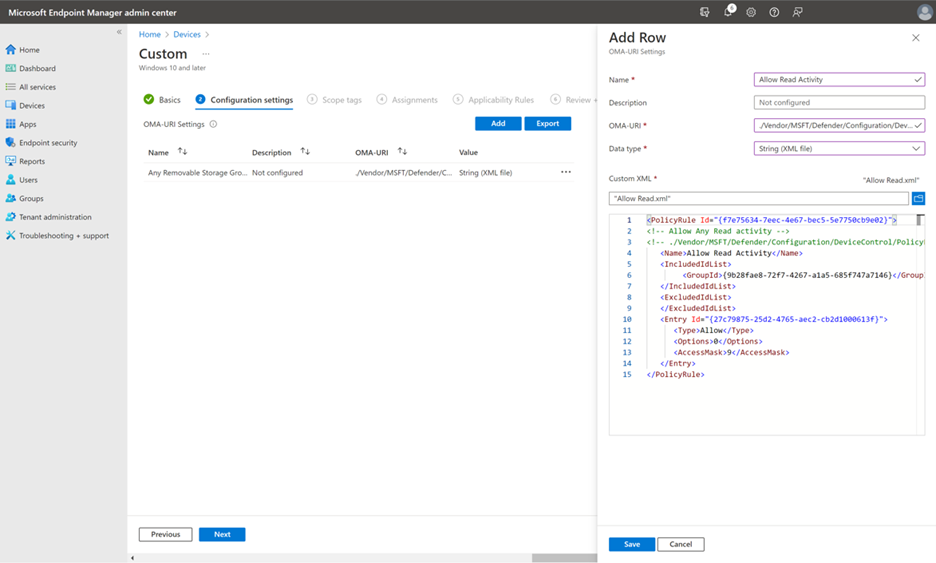

Creación de directivas con OMA-URI

Al crear directivas con OMA-URI en Intune, cree un archivo XML para cada directiva. Como procedimiento recomendado, use el perfil de control de dispositivos o el perfil de reglas de control de dispositivos para crear directivas personalizadas.

En el panel Agregar fila , especifique la siguiente configuración:

- En el campo Nombre , escriba

Allow Read Activity. - En el campo OMA-URI , escriba

./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyRules/%7b[PolicyRule Id]%7d/RuleData. (Podría usar el comandoNew-Guidde PowerShell para generar un nuevo Guid y reemplazar[PolicyRule Id].) - En el campo Tipo de datos , seleccione Cadena (archivo XML) y use XML personalizado.

Puede usar parámetros para establecer condiciones para entradas específicas. Este es un archivo XML de ejemplo de grupo para Permitir el acceso de lectura para cada almacenamiento extraíble.

Nota:

Los comentarios que usan la notación de <!-- COMMENT --> comentarios XML se pueden usar en los archivos XML de regla y grupo, pero deben estar dentro de la primera etiqueta XML, no en la primera línea del archivo XML.

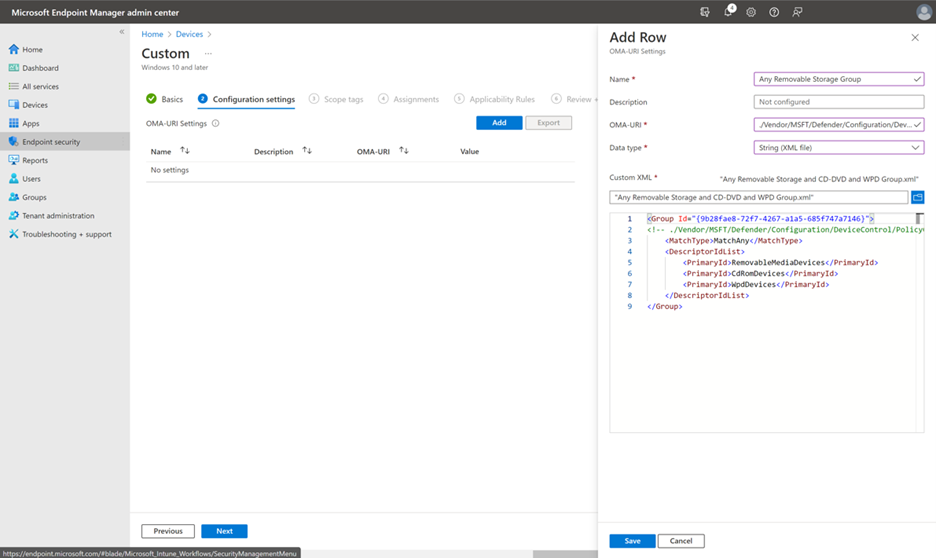

Creación de grupos con OMA-URI

Al crear grupos con OMA-URI en Intune, cree un archivo XML para cada grupo. Como procedimiento recomendado, use la configuración reutilizable para definir grupos.

En el panel Agregar fila , especifique la siguiente configuración:

- En el campo Nombre , escriba

Any Removable Storage Group. - En el campo OMA-URI , escriba

./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyGroups/%7b[GroupId]%7d/GroupData. (Para obtener el GroupID, en el centro de administración de Intune, vaya a Grupos y, a continuación, seleccione Copiar el identificador de objeto. O bien, podría usar el comandoNew-Guidde PowerShell para generar un nuevo Guid y reemplazar[GroupId].) - En el campo Tipo de datos , seleccione Cadena (archivo XML) y use XML personalizado.

Nota:

Los comentarios que usan la notación de <!-- COMMENT -- > comentarios XML se pueden usar en los archivos XML de regla y grupo, pero deben estar dentro de la primera etiqueta XML, no en la primera línea del archivo XML.

Configuración del control de acceso de almacenamiento extraíble mediante OMA-URI

Vaya al centro de administración de Microsoft Intune e inicie sesión.

Elija Perfilesde configuración de dispositivos>. Aparece la página Perfiles de configuración .

En la pestaña Directivas (seleccionada de forma predeterminada), seleccione + Crear y elija + Nueva directiva en la lista desplegable que aparece. Aparece la página Crear un perfil .

En la lista Plataforma, seleccione Windows 10, Windows 11 y Windows Server en la lista desplegable Plataforma y elija Plantillas en la lista desplegable Tipo de perfil.

Una vez que elija Plantillas en la lista desplegable Tipo de perfil, se mostrará el panel Nombre de plantilla, junto con un cuadro de búsqueda (para buscar el nombre del perfil).

Seleccione Personalizado en el panel Nombre de plantilla y seleccione Crear.

Cree una fila para cada configuración, grupo o directiva implementando los pasos 1 a 5.

Ver grupos de control de dispositivos (configuración reutilizable)

En Intune, los grupos de control de dispositivos aparecen como configuración reutilizable.

Vaya al centro de administración de Microsoft Intune e inicie sesión.

Vaya aReducción de la superficie expuesta a ataques de seguridad > del punto de conexión.

Seleccione la pestaña Configuración reutilizable .