Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Requisitos previos

- Los dispositivos cliente de Windows deben ejecutar Windows 11, Windows 10 versión 1709 compilación 16273 o posterior, Windows 8.1 o Windows 7 SP1.

- Los dispositivos windows server deben ejecutar Windows Server 2008 R2 SP1, Windows Server 2012 R2 y versiones posteriores, o Azure stack HCI OS, versión 23H2 y posteriores.

- Los servidores Linux deben ejecutar una versión compatible (consulte Requisitos previos para Microsoft Defender para punto de conexión en Linux).

- Los dispositivos deben incorporarse a Defender para punto de conexión

La detección y respuesta de puntos de conexión para punto de conexión proporcionan detecciones avanzadas de ataques casi en tiempo real y accionables. Los analistas de seguridad pueden asignar prioridades a las alertas de forma eficaz, obtener visibilidad para todo el ámbito de la vulneración y llevar a cabo acciones de respuesta para corregir las amenazas. Puede ejecutar una prueba de detección de EDR para comprobar que el dispositivo está incorporado correctamente e informar al servicio. En este artículo se describe cómo ejecutar una prueba de detección de EDR en un dispositivo recién incorporado.

Cliente de Windows

En PowerShell, ejecute los siguientes comandos:

Set-Content -Path "$env:TEMP\eicar.txt" -Value "X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*"

Rename-Item "$env:TEMP\eicar.txt" "eicar.com"

Si se ejecuta correctamente, aparecerá una nueva alerta en unos minutos.

Windows Server

Sugerencia

El servidor debe estar escuchando las solicitudes en el puerto TCP 80 para que funcionen los siguientes comandos. Para comprobarlo, ejecute el siguiente comando de PowerShell: Test-NetConnection 127.0.0.1 -Port 80.

En una ventana del símbolo del sistema, ejecute los comandos siguientes:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference='silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-WDATP-test\\invoice.exe');Start-Process 'C:\\test-WDATP-test\\invoice.exe'

Si se realiza correctamente, la prueba de detección se marca como completada y aparece una nueva alerta en unos minutos.

Linux

Descargue el archivo de script en un servidor Linux incorporado.

curl -o ~/Downloads/MDE-Linux-EDR-DIY.zip -L https://aka.ms/MDE-Linux-EDR-DIYExtraiga la carpeta comprimida.

unzip ~/Downloads/MDE-Linux-EDR-DIY.zipEjecute el siguiente comando para conceder al script permiso ejecutable:

chmod +x ./mde_linux_edr_diy.shEjecute el siguiente comando para ejecutar el script:

./mde_linux_edr_diy.shDespués de unos minutos, se debe generar una detección en el portal de Microsoft Defender. Examine los detalles de la alerta, la escala de tiempo de la máquina y realice los pasos de investigación típicos.

macOS

En el explorador, Microsoft Edge para Mac o Safari, descargue MDATP macOS DIY.zip de https://aka.ms/mdatpmacosdiy y extraiga la carpeta comprimida.

Aparece el mensaje siguiente:

¿Desea permitir descargas en "mdatpclientanalyzer.blob.core.windows.net"?

Puede cambiar qué sitios web pueden descargar archivos en Preferencias de sitios web.Seleccione Permitir.

Abra Descargas.

Debe poder ver MDATP MacOS DIY.

Sugerencia

Si hace doble clic en MDATP MacOS DIY, recibirá el siguiente mensaje:

No se puede abrir "MDATP MacOS DIY" porque no se puede comprobar al desarrollador.

macOS no puede comprobar que esta aplicación está libre de malware.

[Mover a la papelera][Listo]Haga clic en Listo.

Haga clic con el botón derecho en MDATP MacOS DIYy, a continuación, haga clic en Abrir.

El sistema muestra el siguiente mensaje:

macOS no puede comprobar el desarrollador de MDATP MacOS DIY. ¿Está seguro de que desea abrirlo?

Al abrir esta aplicación, se reemplazará la seguridad del sistema que puede exponer su equipo y la información personal a malware que puede dañar su Mac o poner en peligro su privacidad.Haga clic en Open (Abrir).

El sistema muestra el siguiente mensaje:

Microsoft Defender para punto de conexión: archivo de prueba de bricolaje de macOS EDR

La alerta correspondiente estará disponible en el portal de MDATP.Haga clic en Open (Abrir).

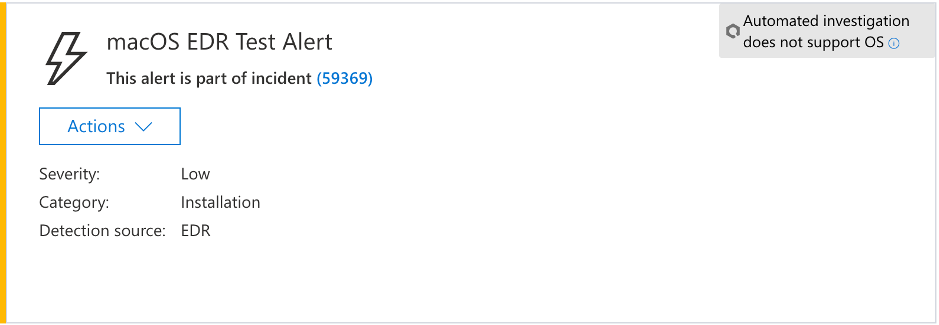

En pocos minutos, se genera una alerta de prueba de macOS EDR .

Vaya a Microsoft Defender portal (https://security.microsoft.com/).

Vaya a la cola de alertas .

La alerta de prueba de EDR de macOS muestra la gravedad, la categoría, el origen de detección y un menú contraído de acciones. Examine los detalles de la alerta y la escala de tiempo del dispositivo y realice los pasos de investigación normales.

Pasos siguientes

Si tiene problemas con la compatibilidad o el rendimiento de las aplicaciones, puede considerar la posibilidad de agregar exclusiones. Consulte los artículos siguientes para obtener más información:

- Configuración y validación de exclusiones para Microsoft Defender para punto de conexión en macOS

- Abordar falsos positivos/negativos en Microsoft Defender para punto de conexión

- Administrar reglas de supresión

- Creación de indicadores de riesgo (IoC)

- Creación y administración de reglas de detecciones personalizadas

Consulte también la Guía de operaciones de seguridad de Microsoft Defender para punto de conexión.