Implementación de Microsoft Defender para punto de conexión en iOS con Mobile Application Management

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Nota:

Defender para punto de conexión en iOS usa una VPN para proporcionar la característica de protección web. No es una VPN normal y es una VPN local o de bucle automático que no toma tráfico fuera del dispositivo.

Configuración de señales de riesgo Microsoft Defender para punto de conexión en la directiva de protección de aplicaciones (MAM)

Microsoft Defender para punto de conexión en iOS, que ya protege a los usuarios empresariales en escenarios de Mobile Administración de dispositivos (MDM), ahora amplía la compatibilidad con Mobile App Management (MAM) para los dispositivos que no están inscritos mediante Intune administración de dispositivos móviles (MDM). También amplía esta compatibilidad a los clientes que usan otras soluciones de administración de movilidad empresarial, mientras siguen usando Intune para la administración de aplicaciones móviles (MAM). Esta funcionalidad le permite administrar y proteger los datos de su organización dentro de una aplicación.

Microsoft Defender para punto de conexión en la información de amenazas de iOS se aprovecha Intune directivas de Protección de aplicaciones para proteger estas aplicaciones. Las directivas de protección de aplicaciones (APP) que garantizan los datos de la organización siguen siendo seguras o se encuentran en una aplicación administrada. Una aplicación administrada tiene directivas de protección de aplicaciones aplicadas y se puede administrar mediante Intune.

Microsoft Defender para punto de conexión en iOS admite ambas configuraciones de MAM

- Intune MDM + MAM: los administradores de TI solo pueden administrar aplicaciones mediante directivas de Protección de aplicaciones en dispositivos inscritos con Intune administración de dispositivos móviles (MDM).

- MAM sin inscripción de dispositivos: MAM sin inscripción de dispositivos, o MAM-WE, permite a los administradores de TI administrar aplicaciones mediante directivas de protección de aplicaciones en dispositivos no inscritos con Intune MDM. Esto significa que las aplicaciones pueden administrarse mediante Intune en dispositivos inscritos con proveedores de EMM de terceros. Para administrar aplicaciones mediante ambas configuraciones anteriores, los clientes deben usar Intune en el centro de administración de Microsoft Intune

Para habilitar esta funcionalidad, un administrador debe configurar la conexión entre Microsoft Defender para punto de conexión y Intune, crear la directiva de protección de aplicaciones y aplicar la directiva en aplicaciones y dispositivos de destino.

Los usuarios finales también deben realizar pasos para instalar Microsoft Defender para punto de conexión en su dispositivo y activar el flujo de incorporación.

Requisitos previos

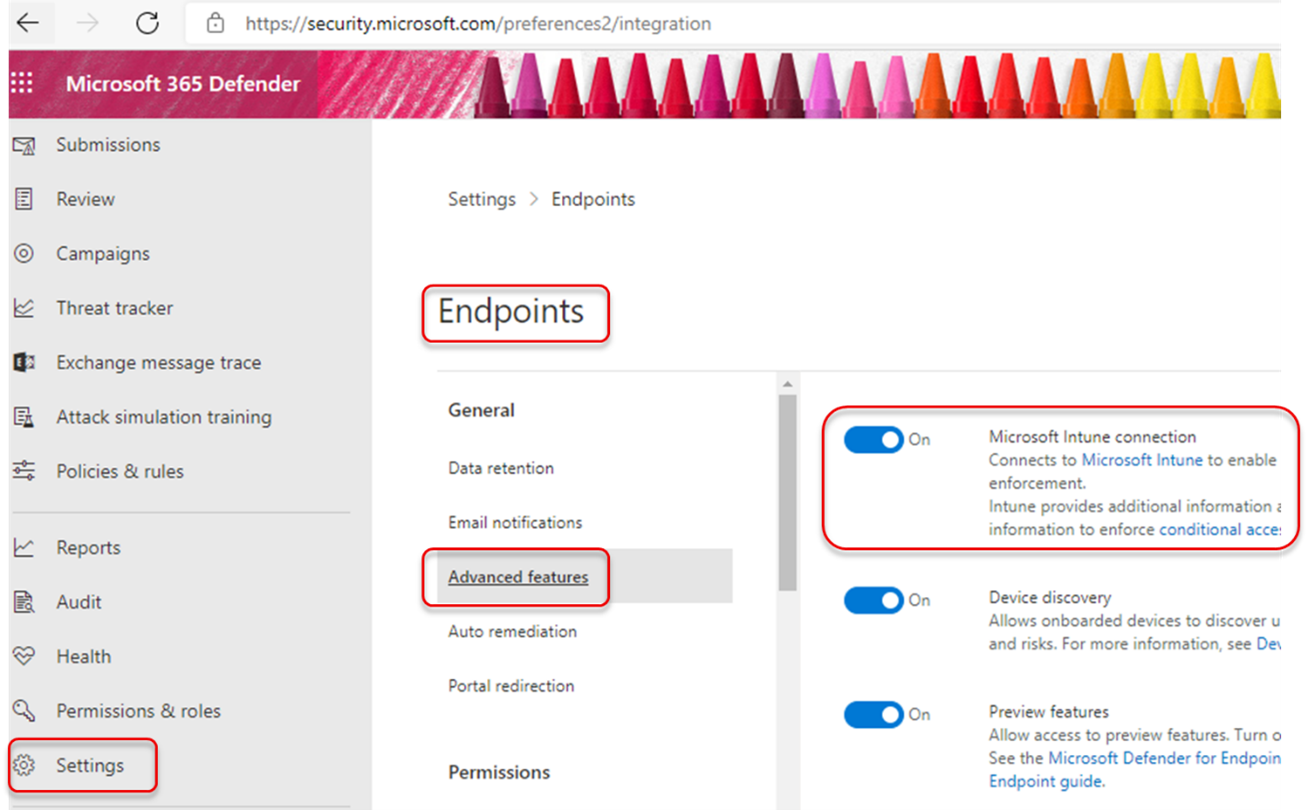

- Compruebe que el conector de Intune está habilitado en el portal de seguridad.

En la consola de seguridad unificada, vaya a Configuración>Puntos de conexiónCaracterísticas avanzadas> y asegúrese de que Microsoft Intune conexión está habilitada.

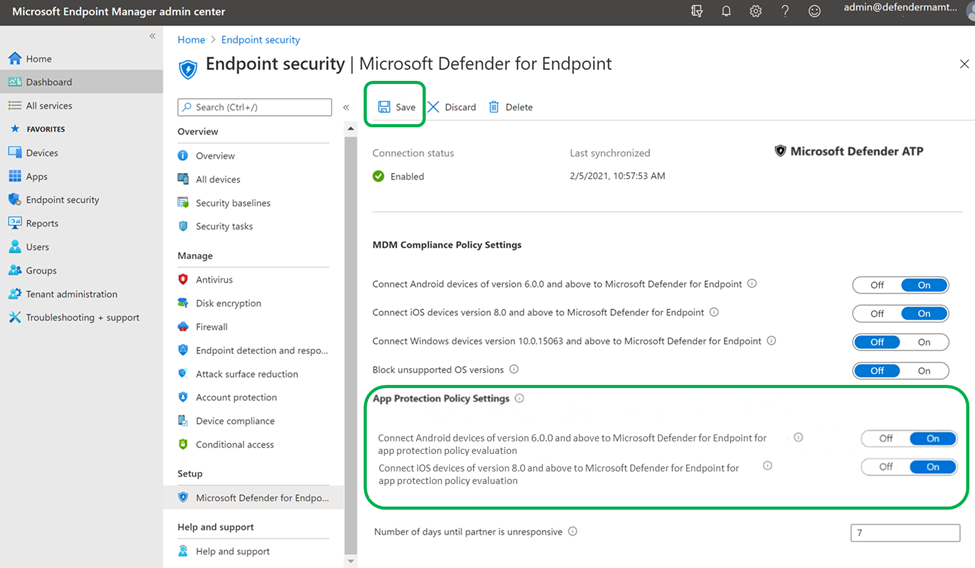

- Compruebe que el conector de APP está habilitado en Intune portal.

En el centro de administración de Microsoft Intune, vaya a Seguridad> de punto de conexión Microsoft Defender para punto de conexión y asegúrese de que el estado de conexión está habilitado.

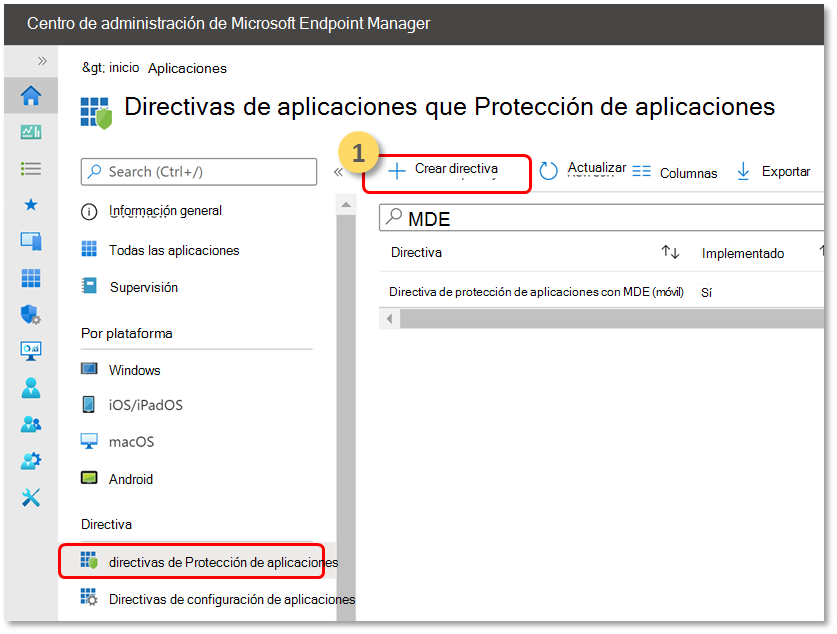

Crear una directiva de protección de aplicaciones

Bloquee el acceso o borre los datos de una aplicación administrada en función de Microsoft Defender para punto de conexión señales de riesgo mediante la creación de una directiva de protección de aplicaciones. Microsoft Defender para punto de conexión se puede configurar para enviar señales de amenaza que se usarán en las directivas de protección de aplicaciones (APP, también conocidas como MAM). Con esta funcionalidad, puede usar Microsoft Defender para punto de conexión para proteger las aplicaciones administradas.

- Crear una directiva

Las directivas de protección de aplicaciones (APP) que garantizan los datos de la organización siguen siendo seguras o se encuentran en una aplicación administrada. Una directiva puede ser una regla que se aplica cuando el usuario intenta acceder o mover datos "corporativos", o un conjunto de acciones que se prohíben o supervisan cuando el usuario está dentro de la aplicación.

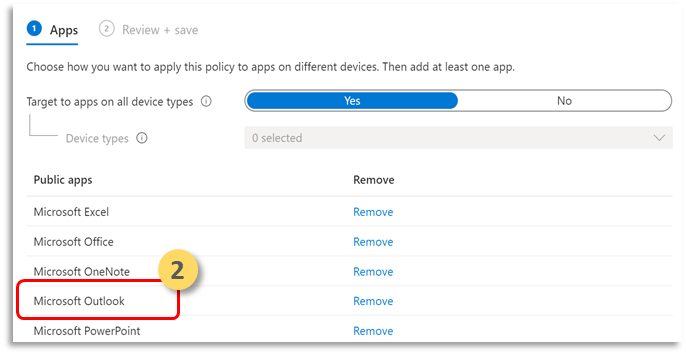

Agregar aplicaciones

a. Elija cómo desea aplicar esta directiva a las aplicaciones de distintos dispositivos. A continuación, agregue al menos una aplicación.

Use esta opción para especificar si esta directiva se aplica a dispositivos no administrados. También puede elegir dirigir la directiva a aplicaciones en dispositivos de cualquier estado de administración. Debido a que la administración de aplicaciones móviles no requiere la administración de dispositivos, puede proteger los datos de la empresa en dispositivos administrados y no administrados. La administración se centra en la identidad del usuario, lo que elimina la necesidad de administrar dispositivos. Las empresas pueden usar directivas de protección de aplicaciones con o sin MDM al mismo tiempo. Por ejemplo, piense el caso de un empleado que utiliza tanto un teléfono proporcionado por la empresa como su propia tableta personal. El teléfono de la empresa está inscrito en MDM y protegido por directivas de protección de aplicaciones, mientras que el dispositivo personal está protegido únicamente por directivas de protección de aplicaciones.b. Seleccionar aplicaciones

Una aplicación administrada es aquella que tiene las directivas de protección de aplicaciones aplicadas y puede administrarse mediante Intune. Cualquier aplicación que se haya integrado con el SDK de Intune o encapsulado por el Intune App Wrapping Tool se puede administrar mediante Intune directivas de protección de aplicaciones. Consulte la lista oficial de aplicaciones protegidas de Microsoft Intune que se han creado con estas herramientas y están disponibles para uso público.Ejemplo: Outlook como una aplicación administrada

Seleccione la configuración Plataforma, Aplicaciones, Protección de datos, Requisitos de acceso que su organización requiere para la directiva.

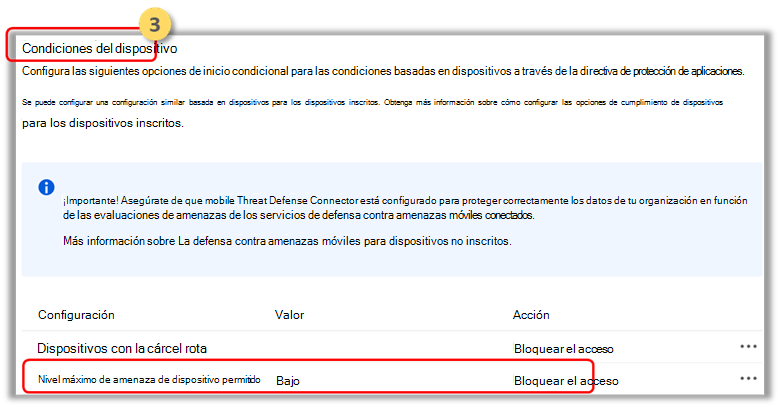

3.Establezca los requisitos de seguridad de inicio de sesión para la directiva de protección.

Seleccione Establecer > el nivel máximo de amenaza de dispositivo permitido en Condiciones de dispositivo de inicio > condicional y escriba un valor. Esto tendrá que configurarse en Baja, Media, Alta o Protegida. Las acciones disponibles serán Bloquear el acceso o Borrar datos. Seleccione Acción: "Bloquear acceso". Microsoft Defender para punto de conexión en iOS comparte este nivel de amenaza de dispositivo.

4.Asigne grupos de usuarios a los que se debe aplicar la directiva.

Seleccione Grupos incluidos. A continuación, agregue los grupos pertinentes.

Para obtener más información sobre mam o directiva de protección de aplicaciones, consulte configuración de directivas de protección de aplicaciones de iOS.

Implementación de Microsoft Defender para punto de conexión para MAM o en dispositivos no inscritos

Microsoft Defender para punto de conexión en iOS habilita el escenario de directiva de protección de aplicaciones y está disponible en la tienda de aplicaciones de Apple.

Cuando las directivas de protección de aplicaciones están configuradas para que las aplicaciones incluyan señales de riesgo de dispositivo de Microsoft Defender para punto de conexión, se redirigirá a los usuarios para instalar Microsoft Defender para punto de conexión al usar dichas aplicaciones. Como alternativa, los usuarios también pueden instalar la versión más reciente de la aplicación directamente desde la tienda de aplicaciones de Apple.

Asegúrese de que el dispositivo está registrado en Authenticator con la misma cuenta que se usa para incorporarse a Defender para el registro de MAM correcto.

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de