Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

La herramienta de implementación de Defender proporciona un proceso de incorporación eficaz y fácil de usar para Microsoft Defender para punto de conexión en dispositivos Linux. Permite a los usuarios instalar e incorporar Microsoft Defender para punto de conexión mediante un único paquete que se puede descargar desde el portal de Microsoft Defender. Esto elimina la necesidad de instalar Defender mediante comandos de script o cli del instalador y, después, por separado, para incorporar el dispositivo mediante el paquete de incorporación desde el portal.

La herramienta de implementación de defender admite la incorporación manual y masiva a través de herramientas de terceros como Chef, Ansible, Puppet y SaltStack. La herramienta admite varios parámetros que puede usar para personalizar implementaciones a gran escala, lo que permite tener instalaciones adaptadas en diversos entornos.

Requisitos previos y requisitos del sistema

Antes de empezar, consulte Requisitos previos para Microsoft Defender para punto de conexión en Linux para obtener una descripción de los requisitos previos y los requisitos del sistema. Además, también es necesario cumplir los siguientes requisitos:

- Permitir conexión a la dirección URL:

msdefender.download.prss.microsoft.com. Antes de comenzar la implementación, asegúrese de ejecutar la prueba de conectividad, que comprueba si las direcciones URL que usa Defender para punto de conexión son accesibles o no. - El punto de conexión debe tener instalado wget o curl .

La herramienta de implementación de Defender aplica el siguiente conjunto de comprobaciones de requisitos previos, que, si no se cumplen, anularán el proceso de implementación:

- Memoria del dispositivo: mayor que 1 GB

- Espacio en disco disponible en el dispositivo: mayor que 2 GB

- Versión de la biblioteca de Glibc en el dispositivo: más reciente que la 2.17

- Versión de mdatp en el dispositivo: debe ser una versión compatible y no ha expirado. Para comprobar la fecha de expiración del producto, ejecute el comando

-mdatp health.

Implementación: guía paso a paso

Descargue la herramienta de implementación de Defender desde el portal de Defender mediante los pasos siguientes.

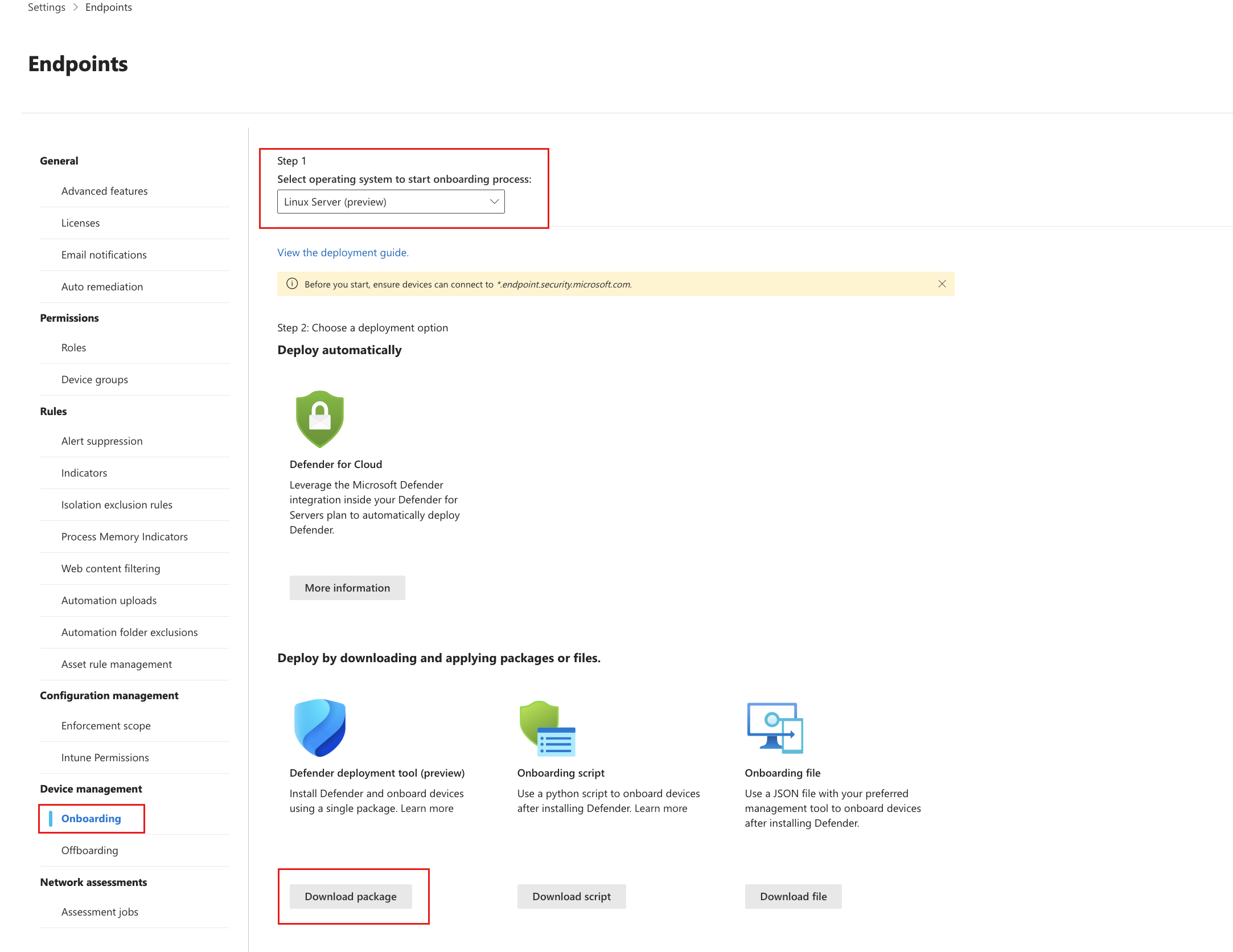

Vaya a Configuración>Puntos de conexión> Administraciónde>dispositivos Incorporación.

En el menú desplegable Paso 1, seleccione Servidor Linux (versión preliminar) como sistema operativo.

En Descargar y aplicar paquetes o archivos de incorporación, seleccione el botón Descargar paquete .

Nota:

Dado que este paquete instala e incorpora el agente, es un paquete específico del inquilino y no se debe usar entre inquilinos.

En un símbolo del sistema, extraiga el contenido del archivo:

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: defender_deployment_tool.shConceda permisos ejecutables al script.

chmod +x defender_deployment_tool.shEjecute el script con el siguiente comando para instalar e incorporar Microsoft Defender para punto de conexión en el punto de conexión.

sudo bash defender_deployment_tool.shEste comando instala la versión más reciente del agente desde el canal de producción e incorpora el dispositivo al portal de Defender. El dispositivo puede tardar entre 5 y 20 minutos en aparecer en el inventario de dispositivos.

Nota:

Si ha configurado un proxy en todo el sistema para redirigir el tráfico de Defender para punto de conexión, asegúrese de configurar el proxy también mediante la herramienta de implementación de Defender. Consulte la ayuda de la línea de comandos (--help) para ver las opciones de proxy disponibles.

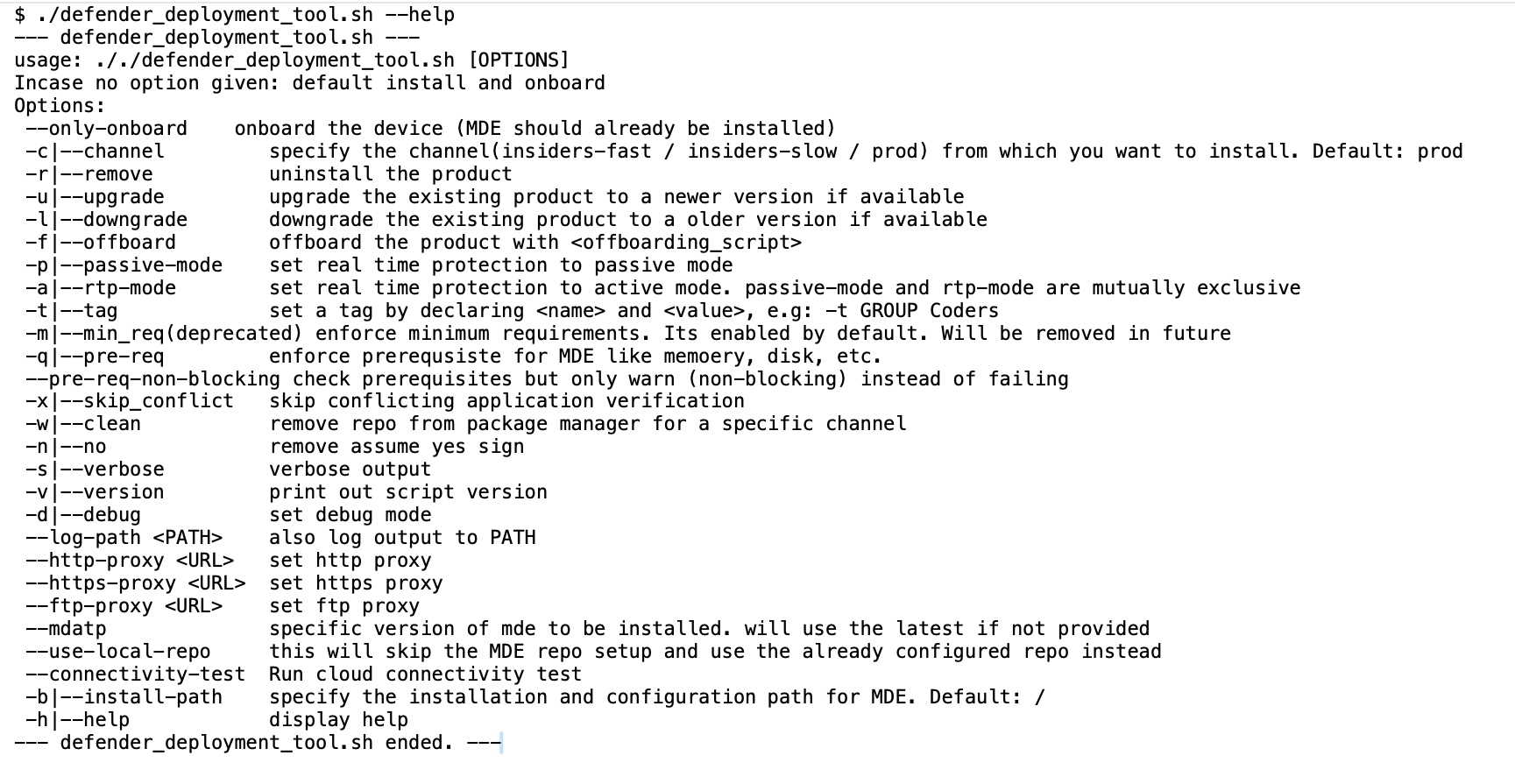

Puede personalizar aún más la implementación pasando parámetros a la herramienta en función de sus requisitos. Use la opción

--helppara ver todas las opciones disponibles:./defender_deployment_tool.sh --helpEn la tabla siguiente se proporcionan ejemplos de comandos para escenarios útiles.

Escenario Command Comprobación de requisitos previos no de bloqueo no cumplidos sudo ./defender_deployment_tool.sh --pre-req-non-blockingEjecución de la prueba de conectividad sudo ./defender_deployment_tool.sh --connectivity-testImplementación en una ubicación personalizada sudo ./defender_deployment_tool.sh --install-path /usr/microsoft/Implementación desde el canal de insider-slow sudo ./defender_deployment_tool.sh --channel insiders-slowImplementación mediante un proxy sudo ./defender_deployment_tool.sh --http-proxy <http://username:password@proxy_host:proxy_port>Implementación de una versión específica del agente sudo ./defender_deployment_tool.sh --mdatp 101.25042.0003 --channel prodActualización a una versión específica del agente sudo ./defender_deployment_tool.sh --upgrade --mdatp 101.24082.0004Degradación a una versión específica del agente sudo ./defender_deployment_tool.sh --downgrade --mdatp 101.24082.0004Desinstalación de Defender sudo ./defender_deployment_tool.sh --removeSolo se incorpora si Defender ya está instalado sudo ./defender_deployment_tool.sh --only-onboardOffboard Defender sudo ./defender_deployment_tool.sh --offboard MicrosoftDefenderATPOffboardingLinuxServer.py

(Nota: El archivo de eliminación más reciente se puede descargar desde el portal de Microsoft Defender)

Comprobación del estado de la implementación

En el portal de Microsoft Defender, abra el inventario de dispositivos. El dispositivo puede tardar entre 5 y 20 minutos en aparecer en el portal.

Ejecute una prueba de detección de antivirus para comprobar que el dispositivo está incorporado correctamente e informar al servicio. Realice los pasos siguientes en el dispositivo recién incorporado:

Asegúrese de que la protección en tiempo real está habilitada (indicada por un resultado de true al ejecutar el siguiente comando):

mdatp health --field real_time_protection_enabledSi no está habilitado, ejecute el siguiente comando:

mdatp config real-time-protection --value enabledAbra una ventana terminal y ejecute el siguiente comando para ejecutar una prueba de detección:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtPuede ejecutar más pruebas de detección en archivos ZIP mediante cualquiera de los siguientes comandos:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipDefender para punto de conexión en Linux debe poner en cuarentena los archivos. Use el siguiente comando para enumerar todas las amenazas detectadas:

mdatp threat list

Ejecute una prueba de detección de EDR y simule una detección para comprobar que el dispositivo está incorporado correctamente e informar al servicio. Realice los pasos siguientes en el dispositivo recién incorporado:

Descargue y extraiga el archivo de script en un servidor Linux incorporado.

Conceda permisos ejecutables al script:

chmod +x mde_linux_edr_diy.shEjecute el siguiente comando:

./mde_linux_edr_diy.shDespués de unos minutos, se debe generar una detección en el Microsoft Defender XDR.

Compruebe los detalles de la alerta, la escala de tiempo de la máquina y realice los pasos de investigación típicos.

Comprobación de problemas de conectividad

Si tiene problemas de conectividad, ejecute este comando para realizar una prueba de conectividad:

sudo ./defender_deployment_tool.sh --connectivity-test

Esta prueba puede tardar algún tiempo en ejecutarse, ya que realiza comprobaciones de todas las direcciones URL necesarias para mdatp y encuentra cualquier problema si está presente. Si el problema persiste, consulte la guía de solución de problemas.

Solución de problemas de la instalación

Cada vez que ejecute la herramienta de implementación de Defender, la actividad se registra en este archivo:

/tmp/defender_deployment_tool.log

Si experimenta algún problema de instalación, compruebe primero el archivo de registro. Si eso no le ayuda a resolver el problema, intente seguir estos pasos:

Para obtener información sobre cómo buscar el registro que se genera automáticamente cuando se produce un error de instalación, consulte Problemas de instalación de registros.

Para obtener información sobre problemas comunes de instalación, consulte Problemas de instalación.

Si el estado del dispositivo es false, consulte Problemas de estado del agente de Defender para punto de conexión.

Para ver los problemas de rendimiento del producto, consulte Solución de problemas de rendimiento.

Para ver los problemas de proxy y conectividad, consulte Solución de problemas de conectividad en la nube.

Cómo cambiar entre canales después de implementar desde un canal

Defender para punto de conexión en Linux se puede implementar desde uno de los canales siguientes:

- insiders-fast

- insiders-slow

- prod (producción)

Cada uno de estos canales corresponde a un repositorio de software linux. El canal determina el tipo y la frecuencia de las actualizaciones que se ofrecen al dispositivo. Los dispositivos de insiders-fast son los primeros en recibir actualizaciones y nuevas características, seguidos más adelante de usuarios internos lentos y, por último, de producción.

De forma predeterminada, la herramienta de implementación configura el dispositivo para que use el canal de producción. Puede usar las opciones de configuración descritas en este documento para implementar desde un canal diferente.

Para obtener una vista previa de las nuevas características y proporcionar comentarios anticipados, se recomienda configurar algunos dispositivos de la empresa para usar insiders-fast o insiders-slow. Si ya ha implementado Defender para punto de conexión en Linux desde un canal y quiere cambiar a otro canal (de prod a insiders-fast, por ejemplo), primero debe quitar el canal actual, eliminar el repositorio de canales actual y, por último, instalar Defender desde el nuevo canal, como se muestra en el ejemplo siguiente, donde el canal cambia de insiders-fast a prod:

Quite la versión de canal rápida de insiders de Defender para punto de conexión en Linux.

sudo ./defender_deployment_tool.sh --remove --channel insiders-fastElimine defender para punto de conexión en el repositorio rápido de insiders de Linux.

sudo ./defender_deployment_tool.sh --clean --channel insiders-fastInstale Microsoft Defender para punto de conexión en Linux mediante el canal de producción.

sudo ./defender_deployment_tool.sh --channel prod

Contenido relacionado

- Requisitos previos para Microsoft Defender para punto de conexión en Linux

- Habilitación de la implementación de Microsoft Defender para punto de conexión en una ubicación personalizada

- Uso de la implementación basada en scripts del instalador para implementar Microsoft Defender para punto de conexión en Linux

- Implementación de Microsoft Defender para punto de conexión en Linux con Ansible

- Implementar Defender para punto de conexión en Linux con Chef

- Implementación de Microsoft Defender para punto de conexión en Linux con Puppet

- Implementación de Microsoft Defender para punto de conexión en Linux con Saltstack

- Implementación manual de Microsoft Defender para punto de conexión en Linux

- Implementación de Microsoft Defender para punto de conexión en Linux mediante imágenes doradas

- Conexión de las máquinas que no son de Azure a Microsoft Defender for Cloud con Defender for Endpoint (incorporación directa mediante Defender for Cloud)

- Guía de implementación para Microsoft Defender para punto de conexión en Linux para SAP