Configuración de la actualización de Inteligencia de seguridad sin conexión para Microsoft Defender para punto de conexión en Linux

Se aplica a:

- Microsoft Defender para punto de conexión en Linux

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

En este documento se describe la característica de actualización de inteligencia de seguridad sin conexión de Microsoft Defender para punto de conexión en Linux.

Importante

La información de este artículo se refiere a un producto de versión preliminar que puede modificarse sustancialmente antes de su lanzamiento comercial. Microsoft no otorga garantías, expresas o implícitas, con respecto a la información que aquí se proporciona.

Esta característica permite a una organización actualizar la inteligencia de seguridad (también conocida como definiciones o firmas en este documento) en puntos de conexión de Linux con una exposición limitada o no a Internet mediante un servidor de hospedaje local (denominado servidor reflejado en este documento).

Servidor reflejado es cualquier servidor del entorno del cliente que pueda conectarse a la nube de Microsoft para descargar las firmas. Otros puntos de conexión de Linux extraen las firmas del servidor reflejado en un intervalo predefinido.

Entre las principales ventajas se encuentran:

- Capacidad de controlar y administrar la frecuencia de las descargas de firmas en el servidor local & la frecuencia con la que los puntos de conexión extraen las firmas del servidor local.

- Agrega una capa adicional de protección & control, ya que las firmas descargadas se pueden probar en un dispositivo de prueba antes de propagarse a toda la flota.

- Reduce el ancho de banda de red, ya que ahora solo un servidor local sondeará la nube de MS para obtener las firmas más recientes en nombre de toda la flota.

- El servidor local puede ejecutar cualquiera de los tres sistemas operativos: Windows, Mac, Linux y no es necesario para instalar Defender para punto de conexión.

- Proporciona la protección antivirus más actualizada, ya que las firmas siempre se descargan junto con el motor antivirus compatible más reciente.

- En cada iteración, la firma con la versión n-1 se mueve a una carpeta de copia de seguridad en el servidor local. Si hay algún problema con la firma más reciente, puede extraer la versión de firma n-1 de la carpeta de copia de seguridad a los puntos de conexión.

- En raras ocasiones, se produce un error en la actualización sin conexión, también puede optar por recurrir a actualizaciones en línea desde la nube de Microsoft (método tradicional).

Funcionamiento de la actualización de inteligencia de seguridad sin conexión

- Las organizaciones deben configurar un servidor reflejado, que es un servidor web o NFS local al que puede acceder la nube de Microsoft.

- Las firmas se descargan de Microsoft Cloud en este servidor reflejado mediante la ejecución de un script mediante el programador de tareas o trabajos cron en el servidor local.

- Los puntos de conexión de Linux que ejecutan Defender para punto de conexión extraen las firmas descargadas de este servidor reflejado en un intervalo de tiempo definido por el usuario.

- Las firmas extraídas en los puntos de conexión de Linux del servidor local se comprueban primero antes de cargarla en el motor de AV.

- Para desencadenar y configurar el proceso de actualización, actualice el archivo json de configuración administrada en los puntos de conexión de Linux.

- El estado de la actualización se puede ver en la CLI de mdatp.

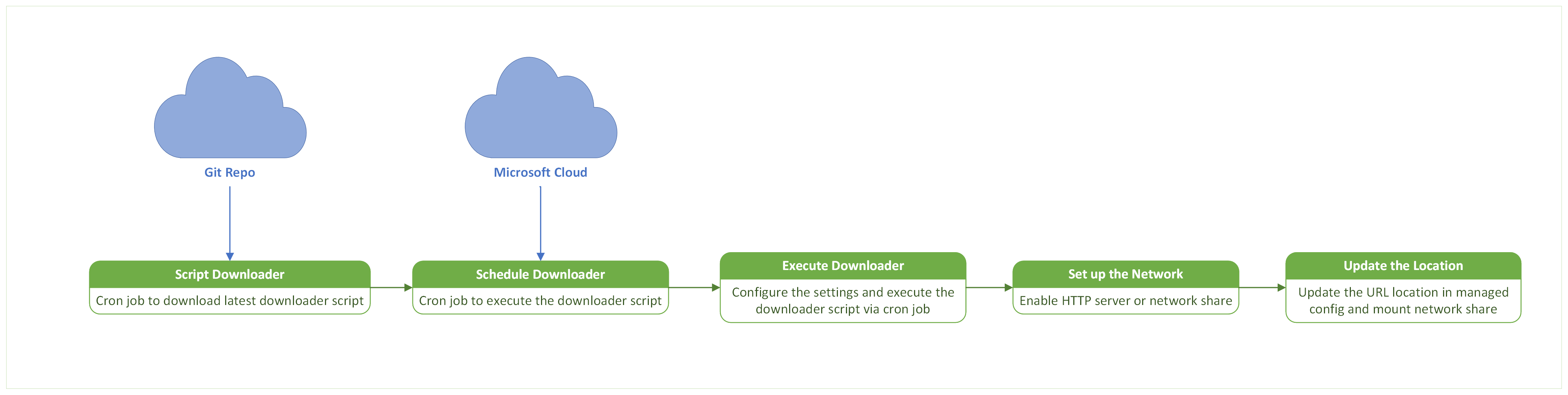

Fig. 1: Diagrama de flujo de proceso en el servidor reflejado para descargar las actualizaciones de inteligencia de seguridad

Fig. 1: Diagrama de flujo de proceso en el servidor reflejado para descargar las actualizaciones de inteligencia de seguridad

Fig. 2: Diagrama de flujo de procesos en el punto de conexión de Linux para las actualizaciones de inteligencia de seguridad

Requisitos previos

La versión de Defender para punto de conexión "101.24022.0001" o posterior debe instalarse en los puntos de conexión de Linux.

Los puntos de conexión de Linux deben tener conectividad con el servidor reflejado.

El punto de conexión de Linux debe ejecutar cualquiera de las distribuciones admitidas de Defender para punto de conexión.

El servidor reflejado puede ser un servidor HTTP/HTTPS o un servidor compartido de red. Por ejemplo, un servidor NFS.

El servidor reflejado debe tener acceso a las siguientes direcciones URL:

https://github.com/microsoft/mdatp-xplat.githttps://go.microsoft.com/fwlink/?linkid=2144709

Se admiten los siguientes sistemas operativos en el servidor reflejado:

- Linux (cualquier tipo)

- Windows (cualquier versión)

- Mac (cualquier versión)

El servidor reflejado debe admitir Bash o PowerShell.

Las siguientes especificaciones mínimas del sistema son necesarias para el servidor reflejado:

Núcleo de CPU RAM Disco libre Intercambio 2 núcleos (4 núcleos preferidos) 1 GB min (4 GB preferidos) 2 GB Dependiente del sistema Nota:

Esta configuración puede variar en función del número de solicitudes que se atienden y la carga que debe procesar cada servidor.

Configuración del servidor reflejado

Nota:

La administración y propiedad del servidor reflejado se encuentra únicamente con el cliente, ya que reside en el entorno privado del cliente.

Nota:

El servidor reflejado no necesita tener Instalado Defender para punto de conexión.

Obtención del script de descargador de inteligencia de seguridad sin conexión

Microsoft hospeda un script de descargador de inteligencia de seguridad sin conexión en este repositorio de GitHub.

Siga estos pasos para obtener el script del descargador:

Opción 1: Clonar el repositorio (preferido)

- Instale Giten el servidor reflejado.

- Vaya al directorio donde desea clonar el repositorio.

- Ejecute el comando:

git clone https://github.com/microsoft/mdatp-xplat.git

Opción 2: Descargar el archivo ZIP

Descargue el archivo ZIP del repositorio desde aquí.

Copie el archivo zip en la carpeta donde desea conservar el script.

Extracción del archivo ZIP

Nota:

Programe un trabajo cron para mantener el archivo ZIP descargado o del repositorio actualizado a la versión más reciente a intervalos regulares.

Después de clonar el repositorio o el archivo zip descargado, la estructura de directorios local debe ser la siguiente:

user@vm:~/mdatp-xplat$ tree linux/definition_downloader/

linux/definition_downloader/

├── README.md

├── settings.json

├── settings.ps1

├── xplat_offline_updates_download.ps1

└── xplat_offline_updates_download.sh

0 directories, 5 files

Nota:

Consulte el archivo README.md para comprender con detalle cómo usar el script.

El settings.json archivo consta de algunas variables que el usuario puede configurar para determinar la salida de la ejecución del script.

| Nombre del campo | Valor | Descripción |

|---|---|---|

downloadFolder |

string | Se asigna a la ubicación en la que el script descarga los archivos. |

downloadLinuxUpdates |

bool | Cuando se establece en true, el script descarga las actualizaciones específicas de Linux en . downloadFolder |

logFilePath |

string | Configura los registros de diagnóstico en una carpeta determinada. Este archivo se puede compartir con Microsoft para depurar el script si hay algún problema |

downloadMacUpdates |

bool | El script descarga las actualizaciones específicas de Mac en downloadFolder |

downloadPreviewUpdates |

bool | Descarga la versión preliminar de las actualizaciones disponibles para el sistema operativo específico. |

backupPreviousUpdates |

bool | Permite que el script copie la actualización anterior en la carpeta _back y se descarguen nuevas actualizaciones en downloadFolder |

Ejecución del script de descargador de inteligencia de seguridad sin conexión

Para ejecutar manualmente el script de descarga, configure los parámetros del settings.json archivo según la descripción de la sección anterior y use uno de los siguientes comandos basados en el sistema operativo del servidor reflejado:

Bash:

./xplat_offline_updates_download.shPowershell:

./xplat_offline_updates_download.ps1

Nota:

Programe un trabajo de cron para ejecutar este script para descargar las últimas actualizaciones de inteligencia de seguridad en el servidor reflejado a intervalos regulares.

Hospedar las actualizaciones de inteligencia de seguridad sin conexión en el servidor reflejado

Una vez que se ejecuta el script, las firmas más recientes se descargan en la carpeta configurada en el settings.json archivo (updates.zip).

Una vez descargado el archivo ZIP de firmas, se puede usar el servidor reflejado para hospedarlo. El servidor reflejado se puede hospedar mediante cualquier servidor http, HTTPS o recurso compartido de red.

Una vez hospedado, copie la ruta de acceso absoluta del servidor hospedado (hasta y sin incluir el arch_* directorio).

Por ejemplo, si el script se ejecuta con downloadFolder=/tmp/wdav-updatey el servidor HTTP (www.example.server.com:8000) hospeda la /tmp/wdav-update ruta de acceso, el URI correspondiente es: www.example.server.com:8000/linux/production/

Una vez configurado el servidor reflejado, es necesario propagar esta dirección URL a los puntos de conexión de Linux mediante la configuración administrada, tal como se describe en la sección siguiente.

Configuración de los puntos de conexión

- Use el ejemplo

mdatp_managed.jsonsiguiente y actualice los parámetros según la configuración y copie el archivo en la ubicación/etc/opt/microsoft/mdatp/managed/mdatp_managed.json.

{

"cloudService": {

"automaticDefinitionUpdateEnabled": true,

"definitionUpdatesInterval": 1202

},

"antivirusEngine": {

"offlineDefinitionUpdateUrl": "http://172.22.199.67:8000/linux/production/",

"offlineDefintionUpdateFallbackToCloud":false,

"offlineDefinitionUpdate": "enabled"

},

"features": {

"offlineDefinitionUpdateVerifySig": "enabled"

}

}

| Nombre del campo | Valores | Comentarios |

|---|---|---|

automaticDefinitionUpdateEnabled |

True / False |

Determina el comportamiento de Defender para punto de conexión que intenta realizar actualizaciones automáticamente, está activado o desactivado, respectivamente. |

definitionUpdatesInterval |

Numérico | Tiempo de intervalo entre cada actualización automática de firmas (en segundos). |

offlineDefinitionUpdateUrl |

Cadena | Valor de dirección URL generado como parte de la configuración del servidor reflejado. |

offlineDefinitionUpdate |

enabled / disabled |

Cuando se establece en enabled, la característica de actualización de inteligencia de seguridad sin conexión está habilitada y viceversa. |

offlineDefinitionUpdateFallbackToCloud |

True / False |

Determine el enfoque de actualización de inteligencia de seguridad de Defender para punto de conexión cuando el servidor reflejado sin conexión no puede atender la solicitud de actualización. Si se establece en true, la actualización se vuelve a intentar a través de la nube de Microsoft cuando se produjo un error en la actualización de inteligencia de seguridad sin conexión; de lo contrario, viceversa. |

offlineDefinitionUpdateVerifySig |

enabled / disabled |

Cuando se establece en enabled, las definiciones descargadas se comprueban en los puntos de conexión, de lo contrario, viceversa. |

Nota:

A partir de hoy, la característica de actualización de inteligencia de seguridad sin conexión se puede configurar en puntos de conexión de Linux solo a través de json administrado. La integración con la administración de la configuración de seguridad en el portal de seguridad está en nuestra hoja de ruta.

Comprobación de la configuración

Para probar si la configuración se aplica correctamente en los puntos de conexión de Linux, ejecute el siguiente comando:

mdatp health --details definitions

Una salida de ejemplo tendría un aspecto similar al siguiente fragmento de código:

user@vm:~$ mdatp health --details definitions

automatic_definition_update_enabled : true [managed]

definitions_updated : Mar 14, 2024 at 12:13:17 PM

definitions_updated_minutes_ago : 2

definitions_version : "1.407.417.0"

definitions_status : "up_to_date"

definitions_update_source_uri : "https://go.microsoft.com/fwlink/?linkid=2144709"

definitions_update_fail_reason : ""

offline_definition_url_configured : "http://172.XX.XXX.XX:8000/linux/production/" [managed]

offline_definition_update : "enabled" [managed]

offline_definition_update_verify_sig : "enabled"

offline_definition_update_fallback_to_cloud : false[managed]

Desencadenar el Novedades de inteligencia de seguridad sin conexión

Actualización automática

- Si los campos

automaticDefinitionUpdateEnabledy "offline_definition_update" del json administrado se establecen en true, las actualizaciones de inteligencia de seguridad sin conexión se desencadenan automáticamente a intervalos periódicos. - De forma predeterminada, este intervalo periódico es de 8 horas. Pero se puede configurar estableciendo en el

definitionUpdatesIntervaljson administrado.

Actualización manual

Para desencadenar manualmente la actualización de inteligencia de seguridad sin conexión para descargar las firmas del servidor reflejado en los puntos de conexión de Linux, ejecute el comando:

mdatp definitions update

Comprobación del estado de la actualización

Después de desencadenar la actualización de inteligencia de seguridad sin conexión mediante el método automático o manual, compruebe que la actualización se realizó correctamente mediante la ejecución del comando :

mdatp health --details --definitions.Compruebe los campos siguientes:

user@vm:~$ mdatp health --details definitions ... definitions_status : "up_to_date" ... definitions_update_fail_reason : "" ...

Solución de problemas y diagnósticos

Problemas: Error de actualización de MDATP

- La actualización se bloqueó o la actualización no se desencadenó.

- Error en la actualización.

Pasos comunes de solución de problemas

Compruebe el estado de la característica de actualización de inteligencia de seguridad sin conexión mediante el comando :

mdatp health --details definitions- Este comando debe proporcionarnos algún mensaje descriptivo en la

definitions_update_fail_reasonsección . - Compruebe si

offline_definition_updateyoffline_definition_update_verify_sigestá habilitado. - Compruebe si

definitions_update_source_uries igual aoffline_definition_url_configured-

definitions_update_source_uries el origen desde el que se descargaron las firmas. -

offline_definition_url_configuredes el origen desde el que se deben descargar las firmas, la que se menciona en el archivo de configuración administrado.

-

- Este comando debe proporcionarnos algún mensaje descriptivo en la

Intente realizar la prueba de conectividad para comprobar si el servidor reflejado es accesible desde el host:

mdatp connectivity testIntente desencadenar la actualización manual mediante el comando :

mdatp definitions update

Problemas conocidos:

Es posible que se produzca un error en la actualización de firma sin conexión en el siguiente escenario:

Ha habilitado la característica, ha aplicado las actualizaciones de firma y, a continuación, ha deshabilitado la característica para aplicar más actualizaciones de firmas desde la nube y, posteriormente, ha vuelto a habilitar la característica para actualizaciones de firmas adicionales.

Pasos de mitigación:

Está previsto que pronto se publique una corrección para este problema.

Vínculos útiles

Script del descargador

Programación de un trabajo cron

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de