Nuevos perfiles de configuración para macOS Big Sur y versiones más recientes de macOS

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

¿Quiere experimentar Microsoft Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Si ha implementado Microsoft Defender para punto de conexión en macOS en un entorno administrado (a través de JAMF, Intune u otra solución MDM), debe implementar nuevos perfiles de configuración. Si no se realizan estos pasos, los usuarios recibirán solicitudes de aprobación para ejecutar estos nuevos componentes.

JAMF

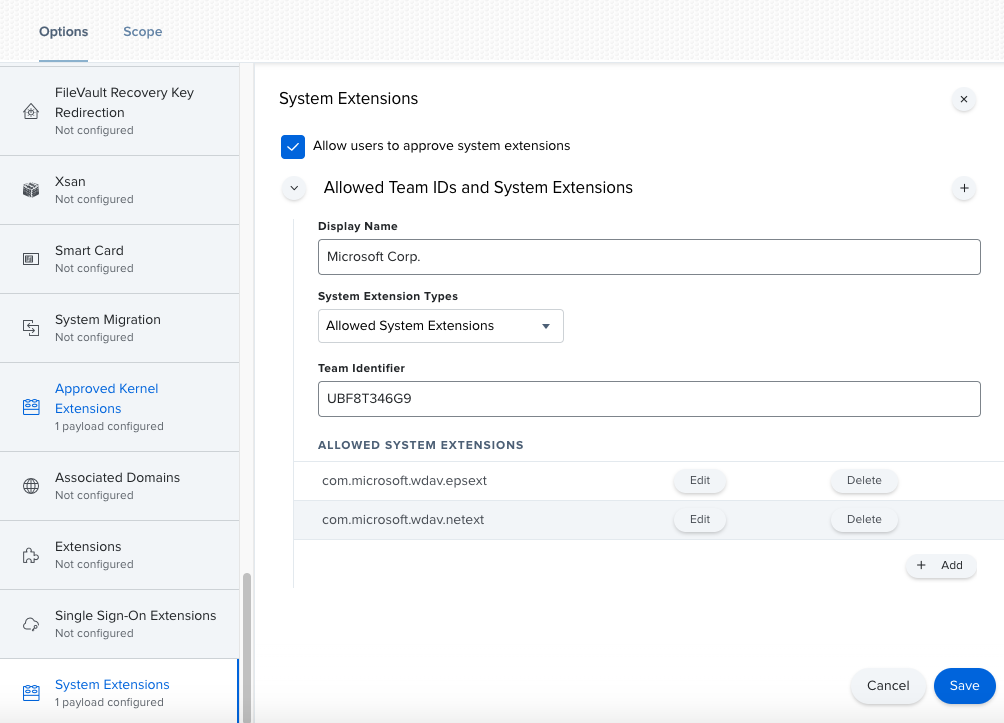

Directiva de extensiones del sistema JAMF

Para aprobar las extensiones del sistema, cree la siguiente carga:

En Perfiles de configuración de equipos>, seleccione Opciones > Extensiones del sistema.

Seleccione Extensiones de sistema permitidas en la lista desplegable Tipos de extensión del sistema .

Use UBF8T346G9 para el identificador de equipo.

Agregue los siguientes identificadores de agrupación a la lista Extensiones de sistema permitidas :

- com.microsoft.wdav.epsext

- com.microsoft.wdav.netext

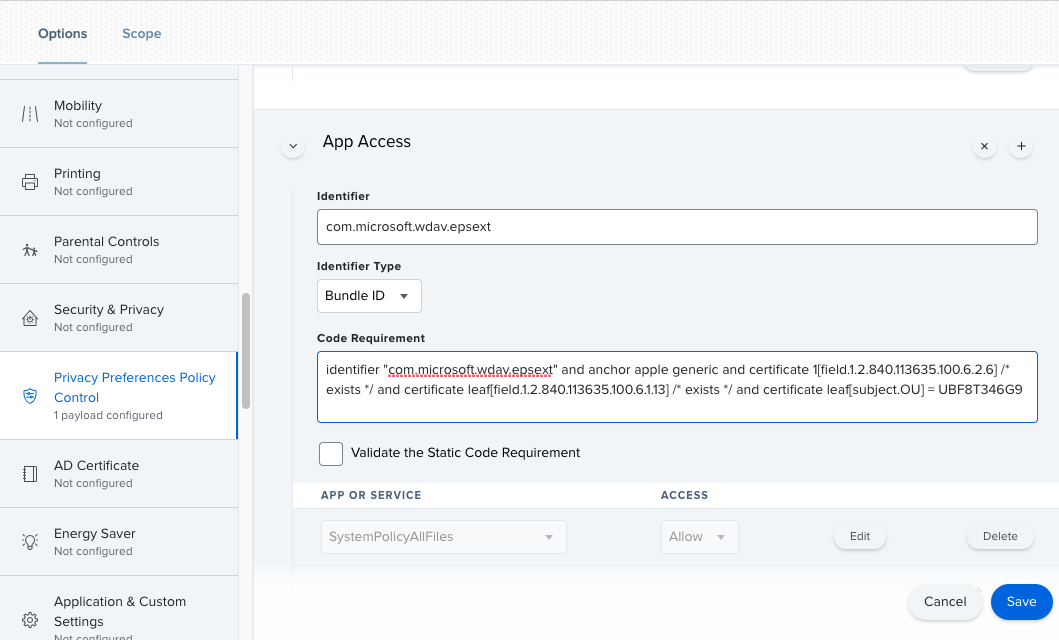

Control de directivas de preferencias de privacidad

Agregue la siguiente carga de JAMF para conceder acceso completo al disco a la extensión de seguridad de punto de conexión de Microsoft Defender para punto de conexión. Esta directiva es un requisito previo para ejecutar la extensión en el dispositivo.

Seleccione Opciones>Control de directivas de preferencias de privacidad.

Use

com.microsoft.wdav.epsextcomo identificador yBundle IDcomo tipo de agrupación.Establecer requisito de código en

identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9Establezca Aplicación o servicio en SystemPolicyAllFiles y acceso a Permitir.

Directiva de extensión de red

Como parte de las funcionalidades de detección y respuesta de puntos de conexión, Microsoft Defender para punto de conexión en macOS inspecciona el tráfico de socket e informa de esta información al portal de Microsoft Defender. La siguiente directiva permite que la extensión de red realice esta funcionalidad.

Nota:

JAMF no tiene compatibilidad integrada con las directivas de filtrado de contenido, que son un requisito previo para habilitar las extensiones de red que Microsoft Defender para punto de conexión en macOS se instala en el dispositivo. Además, JAMF a veces cambia el contenido de las directivas que se implementan. Por lo tanto, los pasos siguientes proporcionan una solución alternativa que implica firmar el perfil de configuración.

Guarde el siguiente contenido en el dispositivo como

com.microsoft.network-extension.mobileconfigmediante un editor de texto:<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>DA2CC794-488B-4AFF-89F7-6686A7E7B8AB</string> <key>PayloadDisplayName</key> <string>Microsoft Defender Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string> <key>PayloadType</key> <string>com.apple.webcontent-filter</string> <key>PayloadOrganization</key> <string>Microsoft Corporation</string> <key>PayloadIdentifier</key> <string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string> <key>PayloadDisplayName</key> <string>Approved Network Extension</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>FilterType</key> <string>Plugin</string> <key>UserDefinedName</key> <string>Microsoft Defender Network Extension</string> <key>PluginBundleID</key> <string>com.microsoft.wdav</string> <key>FilterSockets</key> <true/> <key>FilterDataProviderBundleIdentifier</key> <string>com.microsoft.wdav.netext</string> <key>FilterDataProviderDesignatedRequirement</key> <string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string> </dict> </array> </dict> </plist>Compruebe que el archivo anterior se copió correctamente ejecutando la

plutilutilidad en el terminal:$ plutil -lint <PathToFile>/com.microsoft.network-extension.mobileconfigPor ejemplo, si el archivo se almacenó en Documentos:

$ plutil -lint ~/Documents/com.microsoft.network-extension.mobileconfigCompruebe que el comando genera

OK.<PathToFile>/com.microsoft.network-extension.mobileconfig: OKSiga las instrucciones de esta página para crear un certificado de firma mediante la entidad de certificación integrada de JAMF.

Una vez creado e instalado el certificado en el dispositivo, ejecute el siguiente comando desde terminal para firmar el archivo:

$ security cms -S -N "<CertificateName>" -i <PathToFile>/com.microsoft.network-extension.mobileconfig -o <PathToSignedFile>/com.microsoft.network-extension.signed.mobileconfigPor ejemplo, si el nombre del certificado es SigningCertificate y el archivo firmado se va a almacenar en Documentos:

$ security cms -S -N "SigningCertificate" -i ~/Documents/com.microsoft.network-extension.mobileconfig -o ~/Documents/com.microsoft.network-extension.signed.mobileconfigEn el portal de JAMF, vaya a Perfiles de configuración y haga clic en el botón Cargar . Seleccione

com.microsoft.network-extension.signed.mobileconfigcuando se le solicite el archivo.

Intune

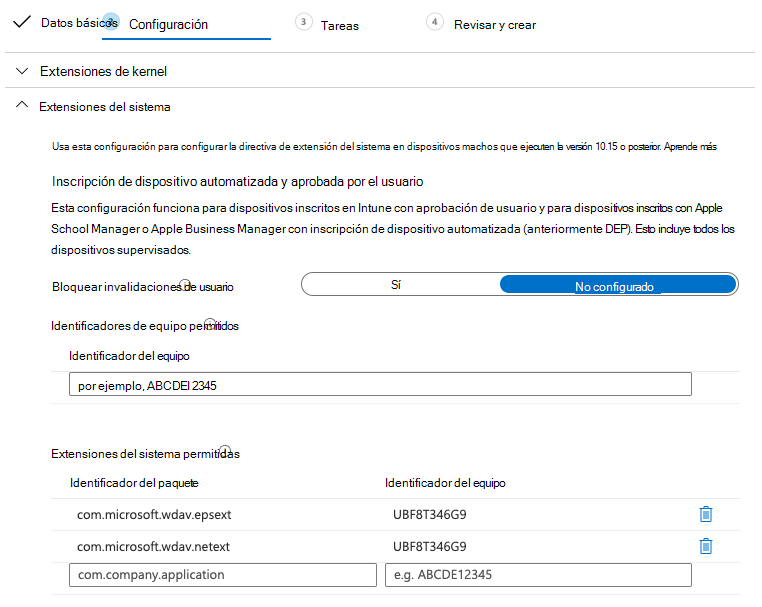

Directiva de extensiones del sistema de Intune

Para aprobar las extensiones del sistema:

En Intune, abra Administrar>configuración del dispositivo. Seleccione Administrar>perfiles>Create perfil.

Elija un nombre para el perfil. Cambie Platform=macOS a Profile type=Extensions. Seleccione Crear.

En la

Basicspestaña , asigne un nombre a este nuevo perfil.En la

Configuration settingspestaña , agregue las siguientes entradas en laAllowed system extensionssección :

| Identificador de agrupación | Identificador de equipo |

|---|---|

| com.microsoft.wdav.epsext | UBF8T346G9 |

| com.microsoft.wdav.netext | UBF8T346G9 |

- En la

Assignmentspestaña , asigne este perfil a Todos los usuarios & Todos los dispositivos. - Revise y cree este perfil de configuración.

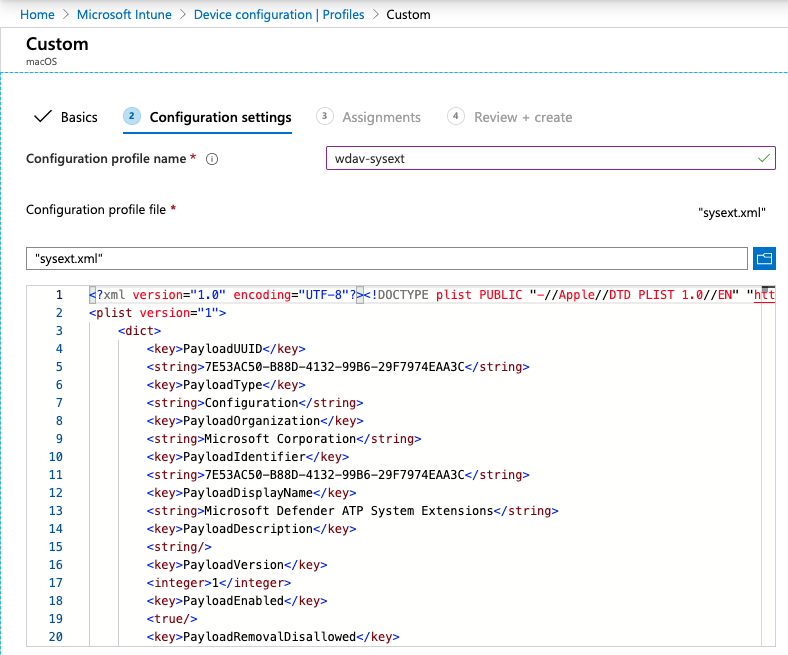

Create e implemente el perfil de configuración personalizado

El siguiente perfil de configuración habilita la extensión de red y concede acceso en disco completo a la extensión del sistema Endpoint Security.

Guarde el siguiente contenido en un archivo denominado sysext.xml:

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender System Extensions</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string>

<key>PayloadType</key>

<string>com.apple.webcontent-filter</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string>

<key>PayloadDisplayName</key>

<string>Approved Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>FilterType</key>

<string>Plugin</string>

<key>UserDefinedName</key>

<string>Microsoft Defender Network Extension</string>

<key>PluginBundleID</key>

<string>com.microsoft.wdav</string>

<key>FilterSockets</key>

<true/>

<key>FilterDataProviderBundleIdentifier</key>

<string>com.microsoft.wdav.netext</string>

<key>FilterDataProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

</dict>

<dict>

<key>PayloadUUID</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadType</key>

<string>com.apple.TCC.configuration-profile-policy</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadDisplayName</key>

<string>Privacy Preferences Policy Control</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>Services</key>

<dict>

<key>SystemPolicyAllFiles</key>

<array>

<dict>

<key>Identifier</key>

<string>com.microsoft.wdav.epsext</string>

<key>CodeRequirement</key>

<string>identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

<key>IdentifierType</key>

<string>bundleID</string>

<key>StaticCode</key>

<integer>0</integer>

<key>Allowed</key>

<integer>1</integer>

</dict>

</array>

</dict>

</dict>

</array>

</dict>

</plist>

Compruebe que el archivo anterior se copió correctamente. Desde terminal, ejecute el siguiente comando y compruebe que genera OK:

$ plutil -lint sysext.xml

sysext.xml: OK

Para implementar este perfil de configuración personalizado:

En Intune, abra Administrar>configuración del dispositivo. Seleccione Administrar>perfiles>Create perfil.

Elija un nombre para el perfil. Cambie Platform=macOS y Profile type=Custom. Seleccione Configurar.

Abra el perfil de configuración y cargue sysext.xml. Este archivo se creó en el paso anterior.

Seleccione Aceptar.

En la

Assignmentspestaña , asigne este perfil a Todos los usuarios & Todos los dispositivos.Revise y cree este perfil de configuración.

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de