Administración de perfiles y aprobación de extensiones mediante Intune

En este artículo se describen los procedimientos que se deben seguir para administrar los perfiles correctamente mediante la herramienta de administración de Intune.

Intune

Directiva de extensiones del sistema de Intune

Para aprobar las extensiones del sistema:

En Intune, seleccione Administrar > configuración de dispositivo y, a continuación, seleccione Administrar > perfiles > Create perfil.

Elija un nombre para el perfil. Cambie Platform=macOS a Profile type=Extensions y, a continuación, seleccione Create.

En la pestaña Aspectos básicos , asigne un nombre a este nuevo perfil.

En la pestaña Configuración , agregue las siguientes entradas en la sección Extensiones de sistema permitidas :

Identificador de agrupación Identificador de equipo com.microsoft.wdav.epsext UBF8T346G9 com.microsoft.wdav.netext UBF8T346G9 En la pestaña Asignaciones , asigne este perfil a Todos los usuarios & Todos los dispositivos.

Revise y cree este perfil de configuración.

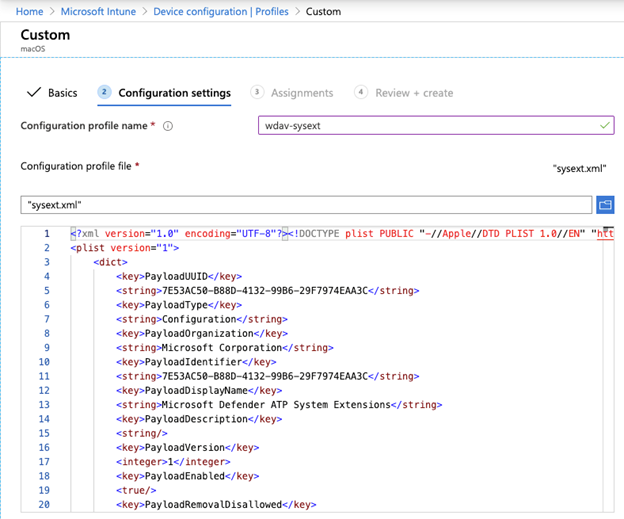

Create el perfil de configuración personalizado

El perfil de configuración personalizado habilita la extensión de red y concede acceso en disco completo a la extensión del sistema Endpoint Security.

- Guarde el siguiente contenido en un archivo denominado sysext.xml:

<?xml version="1.0" encoding="UTF-8"?><!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>7E53AC50-B88D-4132-99B6-29F7974EAA3C</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender System Extensions</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>2BA070D9-2233-4827-AFC1-1F44C8C8E527</string>

<key>PayloadType</key>

<string>com.apple.webcontent-filter</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>CEBF7A71-D9A1-48BD-8CCF-BD9D18EC155A</string>

<key>PayloadDisplayName</key>

<string>Approved Network Extension</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>FilterType</key>

<string>Plugin</string>

<key>UserDefinedName</key>

<string>Microsoft Defender Network Extension</string>

<key>PluginBundleID</key>

<string>com.microsoft.wdav</string>

<key>FilterSockets</key>

<true/>

<key>FilterDataProviderBundleIdentifier</key>

<string>com.microsoft.wdav.netext</string>

<key>FilterDataProviderDesignatedRequirement</key>

<string>identifier "com.microsoft.wdav.netext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

</dict>

<dict>

<key>PayloadUUID</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadType</key>

<string>com.apple.TCC.configuration-profile-policy</string>

<key>PayloadOrganization</key>

<string>Microsoft Corporation</string>

<key>PayloadIdentifier</key>

<string>56105E89-C7C8-4A95-AEE6-E11B8BEA0366</string>

<key>PayloadDisplayName</key>

<string>Privacy Preferences Policy Control</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>Services</key>

<dict>

<key>SystemPolicyAllFiles</key>

<array>

<dict>

<key>Identifier</key>

<string>com.microsoft.wdav.epsext</string>

<key>CodeRequirement</key>

<string>identifier "com.microsoft.wdav.epsext" and anchor apple generic and certificate 1[field.1.2.840.113635.100.6.2.6] /* exists */ and certificate leaf[field.1.2.840.113635.100.6.1.13] /* exists */ and certificate leaf[subject.OU] = UBF8T346G9</string>

<key>IdentifierType</key>

<string>bundleID</string>

<key>StaticCode</key>

<integer>0</integer>

<key>Allowed</key>

<integer>1</integer>

</dict>

</array>

</dict>

</dict>

</array>

</dict>

</plist>

Compruebe que el contenido anterior se copió correctamente en el archivo. Desde el terminal, ejecute el siguiente comando y compruebe que genera el resultado como se muestra en el ejemplo siguiente:

$ plutil -lint sysext.xml

sysext.xml: OK

Implementación de este perfil de configuración personalizado

- En Intune, seleccione Administrar > configuración del dispositivo y, a continuación, seleccione Administrar > perfiles > Create perfil.

- Elija un nombre para el perfil. Para el atributo Platform , establezca el valor como macOS y para el atributo De tipo de perfil , establezca el valor como Personalizado y, a continuación, seleccione Configurar. Se crea elsysext.xml de archivo.

- Abra el perfil de configuración y cargue el archivo sysext.xml .

- Seleccione Aceptar.

- En la pestaña Asignaciones , asigne este perfil a Todos los usuarios & Todos los dispositivos.

- Revise y cree este perfil de configuración.