Implementación del anillo de producción del Antivirus de Microsoft Defender mediante la directiva de grupo y el recurso compartido de red

Se aplica a:

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

- Antivirus de Microsoft Defender

Plataformas

- Windows

- Windows Server

¿Quiere experimentar Microsoft Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Microsoft Defender para punto de conexión es una plataforma empresarial para la seguridad de puntos de conexión concebida para ayudar a impedir, detectar e investigar las amenazas avanzadas, y responder a ellas.

Sugerencia

Microsoft Defender para punto de conexión está disponible en dos planes: Defender para punto de conexión Plan 1 y Plan 2. Ahora hay un complemento nuevo de Administración de vulnerabilidades de Microsoft Defender disponible para el Plan 2.

Introducción

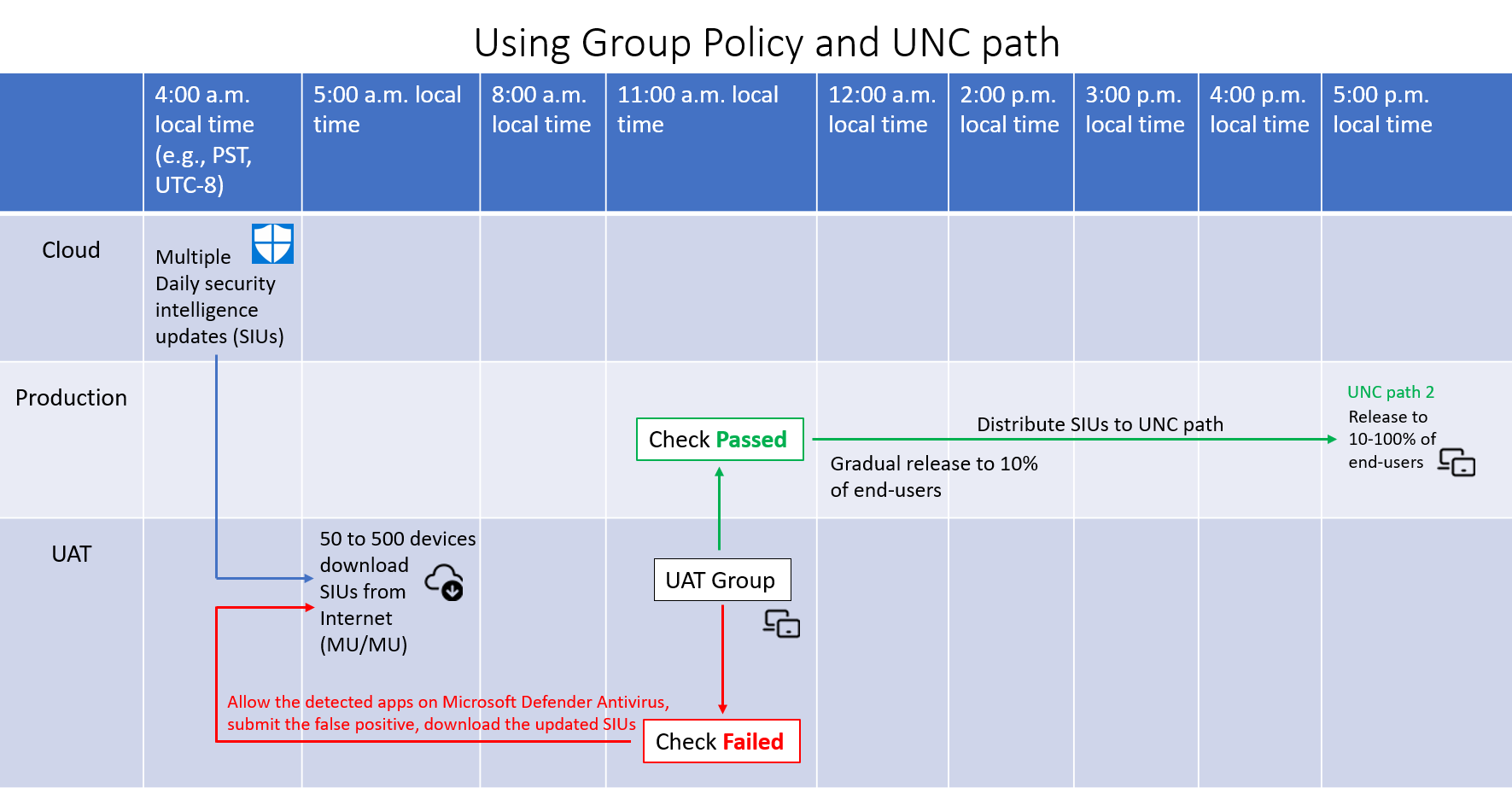

En este artículo se describe cómo implementar antivirus de Microsoft Defender en anillos mediante la directiva de grupo y el recurso compartido de red (también conocido como ruta de acceso UNC, SMB, CIFS).

Requisitos previos

Revise el artículo Léame en Léame.

Descargue los archivos .admx y .adml de Windows Defender más recientes.

Copie los archivos .admx y .adml más recientes en el Almacén central del controlador de dominio.

Configuración del entorno piloto

En esta sección se describe el proceso para configurar el entorno piloto de UAT, prueba y control de calidad. En aproximadamente 10-500* sistemas Windows o Windows Server, dependiendo del número total de sistemas que tengas.

Nota:

La actualización de inteligencia de seguridad (SIU) es equivalente a las actualizaciones de firma, que es lo mismo que las actualizaciones de definiciones.

Creación de un recurso compartido unc para la inteligencia de seguridad

Configure un recurso compartido de archivos de red (unidad UNC/asignada) para descargar la inteligencia de seguridad del sitio MMPC mediante una tarea programada.

En el sistema en el que desea aprovisionar el recurso compartido y descargar las actualizaciones, cree una carpeta en la que guardará el script.

Start, CMD (Run as admin) MD C:\Tool\PS-Scripts\Cree la carpeta en la que guardará las actualizaciones de firma.

MD C:\Temp\TempSigs\x64 MD C:\Temp\TempSigs\x86Configurar un script de PowerShell,

CopySignatures.ps1Copy-Item -Path "\SourceServer\Sourcefolder" -Destination "\TargetServer\Targetfolder"

Use la línea de comandos para configurar la tarea programada.

Nota:

Hay dos tipos de actualizaciones: full y delta.

Para x64 delta:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $true -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Para x64 completo:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $false -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Para x86 delta:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $true -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Para x86 completo:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $false -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"

Nota:

Cuando se crean las tareas programadas, puede encontrarlas en el Programador de tareas en

Microsoft\Windows\Windows Defender.Ejecute cada tarea manualmente y compruebe que tiene datos (

mpam-d.exe,mpam-fe.exeynis_full.exe) en las carpetas siguientes (es posible que haya elegido ubicaciones diferentes):C:\Temp\TempSigs\x86C:\Temp\TempSigs\x64

Si se produce un error en la tarea programada, ejecute los siguientes comandos:

C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $False -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $True -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $False -destDir C:\Temp\TempSigs\x86" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $True -destDir C:\Temp\TempSigs\x86"Nota:

Los problemas también pueden deberse a la directiva de ejecución.

Cree un recurso compartido que apunte a

C:\Temp\TempSigs(por ejemplo,\\server\updates).Nota:

Como mínimo, los usuarios autenticados deben tener acceso de "Lectura". Este requisito también se aplica a los equipos de dominio, el recurso compartido y NTFS (seguridad).

Establezca la ubicación del recurso compartido de la directiva en el recurso compartido.

Nota:

No agregue la carpeta x64 (o x86) en la ruta de acceso. El proceso de mpcmdrun.exe lo agrega automáticamente.

Configuración del entorno piloto (UAT/Test/QA)

En esta sección se describe el proceso de configuración del entorno piloto de UAT, prueba o control de calidad, en aproximadamente 10-500 sistemas Windows o Windows Server, en función del número total de sistemas que tengan.

Nota:

Si tiene un entorno de Citrix, incluya al menos 1 máquina virtual citrix (no persistente) o (persistente)

En la Consola de administración de directivas de grupo (GPMC, GPMC.msc), cree o anexe a la directiva antivirus de Microsoft Defender.

Edite la directiva del Antivirus de Microsoft Defender. Por ejemplo, edite MDAV_Settings_Pilot. Vaya aDirectivas>de configuración> del equipoPlantillas> administrativasComponentes de> WindowsAntivirus de Microsoft Defender. Hay tres opciones relacionadas:

Característica Recomendación para los sistemas piloto Seleccione el canal para las actualizaciones diarias de Inteligencia de seguridad de Microsoft Defender. Canal actual (preconfigurado) Seleccione el canal para las actualizaciones mensuales del motor de Microsoft Defender. Canal beta Seleccione el canal para las actualizaciones mensuales de la plataforma de Microsoft Defender. Canal beta Las tres opciones se muestran en la ilustración siguiente.

Para obtener más información, consulte Administrar el proceso de implementación gradual para las actualizaciones de Microsoft Defender.

Vaya aDirectivas>de configuración> del equipoPlantillas> administrativasComponentes de> WindowsAntivirus de Microsoft Defender.

En el caso de las actualizaciones de inteligencia , haga doble clic en Seleccionar el canal para las actualizaciones mensuales de inteligencia de Microsoft Defender.

En la página Seleccionar el canal para las actualizaciones mensuales de inteligencia de Microsoft Defender, seleccione Habilitado y, en Opciones, seleccione Canal actual (preconfigurado).

Seleccione Aplicar y luego Aceptar.

Vaya aDirectivas>de configuración> del equipoPlantillas> administrativasComponentes de> WindowsAntivirus de Microsoft Defender.

En el caso de las actualizaciones del motor , haga doble clic en Seleccionar el canal para las actualizaciones mensuales del motor de Microsoft Defender.

En la página Seleccionar el canal para las actualizaciones mensuales de la plataforma de Microsoft Defender , seleccione Habilitado y, en Opciones, seleccione Canal beta.

Seleccione Aplicar y luego Aceptar.

En el caso de las actualizaciones de plataforma , haga doble clic en Seleccionar el canal para las actualizaciones mensuales de la plataforma de Microsoft Defender.

En la página Seleccionar el canal para las actualizaciones mensuales de la plataforma de Microsoft Defender , seleccione Habilitado y, en Opciones, seleccione Canal beta. Estas dos opciones de configuración se muestran en la ilustración siguiente:

Seleccione Aplicar y luego Aceptar.

Artículos relacionados

- Perfiles antivirus: dispositivos administrados por Microsoft Intune

- Uso de la directiva antivirus de seguridad de puntos de conexión para administrar el comportamiento de actualización de Microsoft Defender (versión preliminar)

- Administrar el proceso de implementación gradual para las actualizaciones de Microsoft Defender

Configuración del entorno de producción

En la Consola de administración de directivas de grupo (GPMC, GPMC.msc), vaya aDirectivas> de configuración> del equipoPlantillas> administrativasComponentes> de WindowsAntivirus de Microsoft Defender.

Establezca las tres directivas como se indica a continuación:

Característica Recomendación para los sistemas de producción Comentarios Seleccione el canal para las actualizaciones diarias de Inteligencia de seguridad de Microsoft Defender. Canal actual (amplio) Esta configuración proporciona 3 horas de tiempo para buscar una FP e impedir que los sistemas de producción obtengan una actualización de firma incompatible. Seleccione el canal para las actualizaciones mensuales del motor de Microsoft Defender. Crítico: retraso de tiempo Las actualizaciones se retrasan dos días. Seleccione el canal para las actualizaciones mensuales de la plataforma de Microsoft Defender. Crítico: retraso de tiempo Las actualizaciones se retrasan dos días. En el caso de las actualizaciones de inteligencia , haga doble clic en Seleccionar el canal para las actualizaciones mensuales de inteligencia de Microsoft Defender.

En la página Seleccionar el canal para las actualizaciones mensuales de inteligencia de Microsoft Defender, seleccione Habilitado y, en Opciones, seleccione Canal actual (amplio).

Seleccione Aplicar y luego Aceptar.

En el caso de las actualizaciones del motor , haga doble clic en Seleccionar el canal para las actualizaciones mensuales del motor de Microsoft Defender.

En la página Seleccionar el canal para las actualizaciones mensuales de la plataforma de Microsoft Defender , seleccione Habilitado y, en Opciones, seleccione Crítico: retraso de tiempo.

Seleccione Aplicar y luego Aceptar.

En el caso de las actualizaciones de plataforma , haga doble clic en Seleccionar el canal para las actualizaciones mensuales de la plataforma de Microsoft Defender.

En la página Seleccionar el canal para las actualizaciones mensuales de la plataforma de Microsoft Defender , seleccione Habilitado y, en Opciones, seleccione Crítico: retraso de tiempo.

Seleccione Aplicar y luego Aceptar.

Si tiene problemas

Si tiene problemas con la implementación, cree o anexe la directiva del Antivirus de Microsoft Defender:

En la Consola de administración de directivas de grupo (GPMC, GPMC.msc), cree o anexe a la directiva del Antivirus de Microsoft Defender con la siguiente configuración:

Vaya aDirectivas>de configuración> del equipoPlantillas> administrativasComponentes> de Windows Antivirus > deMicrosoft Defender (definido por el administrador) PolicySettingName. Por ejemplo, MDAV_Settings_Production, haga clic con el botón derecho y, a continuación, seleccione Editar. La edición de MDAV_Settings_Production se muestra en la ilustración siguiente:

Seleccione Definir el orden de los orígenes para descargar las actualizaciones de inteligencia de seguridad.

Seleccione el botón de radio habilitado.

En Opciones:, cambie la entrada a FileShares, seleccione Aplicar y, a continuación, seleccione Aceptar. Este cambio se muestra en la ilustración siguiente:

Seleccione Definir el orden de los orígenes para descargar las actualizaciones de inteligencia de seguridad.

Seleccione el botón de radio denominado Deshabilitado, seleccione Aplicar y, a continuación, seleccione Aceptar. La opción deshabilitada se muestra en la ilustración siguiente:

El cambio está activo cuando se actualiza la directiva de grupo. Hay dos métodos para actualizar la directiva de grupo:

- Desde la línea de comandos, ejecute el comando de actualización de directiva de grupo. Por ejemplo, ejecute

gpupdate / force. Para obtener más información, consulte gpupdate - Espere a que la directiva de grupo se actualice automáticamente. La directiva de grupo se actualiza cada 90 minutos +/- 30 minutos.

Si tiene varios bosques o dominios, fuerce la replicación o espere entre 10 y 15 minutos. A continuación, fuerce una actualización de directiva de grupo desde la consola de administración de directivas de grupo.

Haga clic con el botón derecho en una unidad organizativa (OU) que contenga las máquinas (por ejemplo, Escritorios), seleccione Actualización de directiva de grupo. Este comando de interfaz de usuario es el equivalente de realizar una gpupdate.exe /force en cada máquina de esa unidad organizativa. La característica para forzar la actualización de la directiva de grupo se muestra en la ilustración siguiente:

- Desde la línea de comandos, ejecute el comando de actualización de directiva de grupo. Por ejemplo, ejecute

Una vez resuelto el problema, vuelva a establecer el pedido de reserva de actualización de firma en la configuración original.

InternalDefinitionUpdateServder|MicrosoftUpdateServer|MMPC|FileShare.

Vea también

Introducción a la implementación en anillo del Antivirus de Microsoft Defender

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de