Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Se aplica a:

- Microsoft Defender para punto de conexión para servidores

- Microsoft Defender para el plan 1 o el plan 2 de servidores

- Antivirus de Microsoft Defender

Para ejecutar un examen de Microsoft Defender Antivirus para Linux, consulte Comandos admitidos.

Requisitos del sistema

Consulte los siguientes requisitos del sistema necesarios para programar Microsoft Defender examen antivirus en Microsoft Defender punto de conexión en Linux.

- Distribuciones y versiones de Linux: Red Hat Enterprise Linux 7.2 o posterior.

- La opción FANOTIFY del kernel debe estar habilitada.

Consulte también Requisitos previos para Microsoft Defender para punto de conexión en Linux.

Programación del examen Microsoft Defender Antivirus en Red Hat Linux

Puede programar trabajos de cron para iniciar Microsoft Defender exámenes antivirus según una programación. Este proceso funciona bien si el dispositivo siempre está en funcionamiento.

Pero si los dispositivos Linux se apagan o desconectan durante la programación de cron, los exámenes no se ejecutan. En estas situaciones, puede usar anacron para leer la marca de tiempo y buscar el último trabajo ejecutado. Si el dispositivo se cerró durante el trabajo cron programado, debe esperar hasta la próxima hora programada. Mediante anacron, el sistema detectará la última vez que se ejecutó el examen. Si el dispositivo no ejecutó el trabajo cron, lo iniciará automáticamente.

Programación de exámenes Microsoft Defender Antivirus en Red Hat Linux

Siga estos pasos para programar exámenes:

Conéctese al servidor RedHat mediante PuTTY.

Edite el archivo anacron de la siguiente manera:

vi /etc/anacronRevise y edite el archivo Anacron, que contiene la siguiente información:

# /etc/anacrontab: configuration file for anacron # See anacron (8) and anacrontab (5) for details. SHELL=/bin/sh PATH=/sbin:/bin:/usr/sbin:/usr/bin RANDOM_DELAY=45 # Anacron jobs will start between 8pm and 11pm. START_HOURS_RANGE=20-23 # delay will be 5 minutes + RANDOM_DELAY for cron.dailyObserve los siguientes elementos en el archivo:

-

El shell se conoce como

/bin/shy no como/bin/bash. Recuerde esto al configurar trabajos. - RANDOM_DELAY describe el tiempo máximo en minutos para el trabajo. Este valor se usa para desplazar los trabajos, de modo que no se ejecuten demasiados trabajos al mismo tiempo. El uso de este retraso es ideal para las soluciones de VDI.

- START_HOURS_RANGE describe el intervalo de tiempo para ejecutar el trabajo.

-

cron.daily describe

1como el período de días necesario para la frecuencia de ejecuciones de trabajos. '5 es el retraso en minutos que anacron espera después de que se reinicie el dispositivo.

-

El shell se conoce como

Revise los trabajos de anacron mediante el siguiente comando:

ls -lh /etc/cron*Debería ver información similar a la que se muestra en la captura de pantalla siguiente:

En el ejemplo de código siguiente se proporciona una vista más detallada:

[root@redhat7 /] # ls -lh /etc/cron* - rw - - - - - - -. 1 root root 0 Nov 30 2021 /etc/cron.deny - rw - r - - r - -. 1 root root 451 Dec 27 2013 /etc/crontab /etc/cron.d: total 28k - rw - r - - r - -. 1 root root 128 Nov 30 2021 0hourly - rw - r - - r - -. 1 root root 121 Feb 25 18:11 omilogotate - rw - r - - r - -. 1 root root 118 Feb 25 18:14 omsagent - rw - r - - r - -. 1 root root 79 Feb 25 18:15 OMSConsistencyInvoker - rw - r - - r - -. 1 root root 108 Nov 9 2021 raid-check - rw - r - - r - -. 1 root root 135 Jun 1 22:35 scxagent - rw - - - - - - -. 1 root root 235 Jan 20 2020 sysstat /etc/cron.daily: total 24k - rwxr - xr - x. 1 root root 127 Jun 14 16:49 avscandaily - rwx - - - - - -. 1 root root 219 Aug 7 2019 logrotate - rwxr - xr - x. 1 root root 618 Jul 10 2018 man-db.cron - rwx - - - - - -. 1 root root 208 Nov 9 2017 mlocate - rwx - - - - - -. 1 root root 558 Apr 18 19:03 rhsmd - rwxr - xr - x. 1 root root 114 Apr 8 2021 rhui-update-client /etc/cron.hourly: total 8.0k - rwxr - xr - x. 1 root root 392 Nov 30 2021 0anacron - rwxr - xr - x. 1 root root 131 Jun 14 17:05 update /etc/cron.monthly: total 0 - rwxr - xr - x. 1 root root 0 Jun 14 17:47 mdatpupdate /etc/cron.weekly: total 0Omita el

/etc/cron.ddirectorio; en su lugar, revise/etc/cron.daily, hourly, monthly, and weekly.Para programar un examen antivirus semanal, puede crear un archivo (trabajo) en el

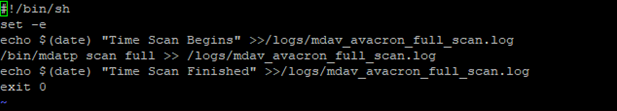

/etc/cron.weeklydirectorio.cd /etc/cron.weekly vi mdavfullscan Press Insert

#!/bin/sh set -e echo $(date) "Time Scan Begins" >>/logs/mdav_avacron_full_scan.log /usr/bin/mdatp scan full >> /logs/mdav_avacron_full_scan.log echo $(date) "Time Scan Finished" >>/logs/mdav_avacron_full_scan.log exit 0 ~ Press Esc Type: wq!Cambie los permisos de archivo para permitir que el archivo se ejecute mediante este comando:

Chmod 755 mdavfullscan ls -la

[root@redhat7 cron.weekly]# ls -la total 16 drwxr - xr - x. 2 root root 26 Jun 14 19:19 . drwxr - xr - x. 85 root root 8192 Jun 14 19:01 .. - rw - r - - r - -. 1 root root 128 Jun 14 19:19 mdavfullscan [root@redhat7 cron.weekly] # chmod 755 mdavfullscan [root@redhat7 cron.weekly] # ls -lh total 4. 0k - rwxr - xr - x. 1 root root 128 Jun 14 19:19 mdavfullscan [root@redhat7 cron.weekly] #Use el siguiente comando para probar el trabajo de anacron semanal:

./mdavfullscanUse el siguiente comando para comprobar que el trabajo se ejecutó correctamente:

cat /logs/mdav_avacron_full_scan.log

[root@redhat7 cron.weekly] # cat /logs/mdav_avacron_full_scan.log Tue Jun 14 20:20:44 UTC 2022 Time Scan Begins Scan has finished 66547 file(s) scanned 0 threat(s) detected Tue Jun 14 20:20:50 UTC 2022 Time Scan Finished [root@redhat7 cron.weekly] #

Vea también

- Microsoft Defender para punto de conexión en Linux

- Requisitos previos para Microsoft Defender para punto de conexión en Linux

- Configuración de directivas y opciones de seguridad para Microsoft Defender para punto de conexión en Linux

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.