Recopilación de registros de soporte técnico en Microsoft Defender para punto de conexión mediante respuesta dinámica

Se aplica a:

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Al ponerse en contacto con el soporte técnico, es posible que se le pida que proporcione el paquete de salida de la herramienta Analizador de cliente de Microsoft Defender para punto de conexión.

En este artículo se proporcionan instrucciones sobre cómo ejecutar la herramienta a través de Live Response en máquinas Windows y Linux.

Windows

Descargue y capture los scripts necesarios disponibles desde el subdirectorio Herramientas del Analizador de cliente de Microsoft Defender para punto de conexión.

Por ejemplo, para obtener los registros básicos de estado del dispositivo y del sensor, capture

..\Tools\MDELiveAnalyzer.ps1.Si también necesita registros de soporte técnico del Antivirus de Microsoft Defender (

MpSupportFiles.cab), capture..\Tools\MDELiveAnalyzerAV.ps1.Inicie una sesión de live response en la máquina que necesita investigar.

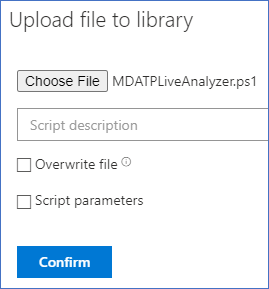

Seleccione Cargar archivo en la biblioteca.

Seleccione Elegir archivo.

Seleccione el archivo descargado denominado

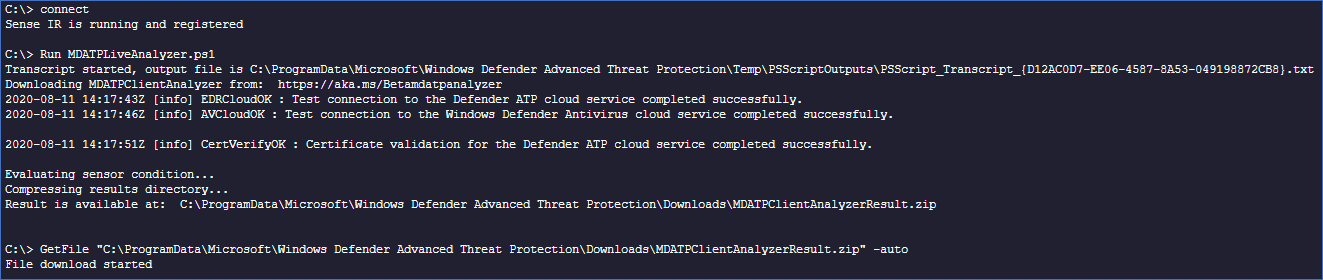

MDELiveAnalyzer.ps1y, a continuación, seleccione Confirmar.Mientras sigue en la sesión de LiveResponse, use los siguientes comandos para ejecutar el analizador y recopilar el archivo resultante.

Run MDELiveAnalyzer.ps1 GetFile "C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Downloads\MDEClientAnalyzerResult.zip"

Información adicional

La versión preliminar más reciente de MDEClientAnalyzer se puede descargar aquí: https://aka.ms/Betamdeanalyzer.

El script LiveAnalyzer descarga el paquete de solución de problemas en la máquina de destino desde:

https://mdatpclientanalyzer.blob.core.windows.net.Si no puede permitir que la máquina alcance la dirección URL anterior, cargue

MDEClientAnalyzerPreview.zipel archivo en la biblioteca antes de ejecutar el script LiveAnalyzer:PutFile MDEClientAnalyzerPreview.zip -overwrite Run MDELiveAnalyzer.ps1 GetFile "C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Downloads\MDEClientAnalyzerResult.zip"Para obtener más información sobre cómo recopilar datos localmente en una máquina en caso de que la máquina no se comunique con los servicios en la nube de Microsoft Defender para punto de conexión o no aparezca en el portal de Microsoft Defender para punto de conexión según lo previsto, consulte Comprobación de la conectividad de cliente con las direcciones URL del servicio Microsoft Defender para punto de conexión.

Como se describe en Ejemplos de comandos de respuesta dinámica, es posible que desee usar el

&símbolo al final del comando para recopilar registros como una acción en segundo plano:Run MDELiveAnalyzer.ps1&

Linux

La herramienta XMDE Client Analyzer se puede descargar como un paquete binario o de Python que se puede extraer y ejecutar en máquinas Linux. Ambas versiones del analizador de cliente XMDE se pueden ejecutar durante una sesión de respuesta dinámica.

Requisitos previos

Para la instalación, se requiere el

unzippaquete.Para la ejecución, se requiere el

aclpaquete.

Importante

La ventana usa los caracteres invisibles Retorno de carro y Fuente de línea para representar el final de una línea y el principio de una nueva línea en un archivo, pero los sistemas Linux solo usan el carácter invisible Fuente de línea al final de sus líneas de archivo. Cuando se usan los siguientes scripts, si se hace en Windows, esta diferencia puede dar lugar a errores y errores de los scripts que se van a ejecutar. Una posible solución a esto es usar el Subsistema de Windows para Linux y el dos2unix paquete para volver a formatear el script para que se alinee con el estándar de formato Unix y Linux.

Instalación del analizador de cliente XMDE

Ambas versiones de XMDE Client Analyzer, binary y Python, un paquete autocontenido que se debe descargar y extraer antes de ejecutarse, y se puede encontrar el conjunto completo de pasos para este proceso:

Debido a los comandos limitados disponibles en Live Response, los pasos detallados deben ejecutarse en un script de Bash y, al dividir la parte de instalación y ejecución de estos comandos, es posible ejecutar el script de instalación una vez, mientras se ejecuta el script de ejecución varias veces.

Importante

Los scripts de ejemplo suponen que la máquina tiene acceso directo a Internet y puede recuperar el analizador de cliente XMDE de Microsoft. Si la máquina no tiene acceso directo a Internet, los scripts de instalación deberán actualizarse para capturar el analizador de cliente XMDE desde una ubicación a la que las máquinas puedan acceder correctamente.

Script de instalación del Analizador de cliente binario

El siguiente script realiza los seis primeros pasos de la versión En ejecución de la versión binaria del Analizador de cliente. Una vez completado, el binario xmde client analyzer está disponible en el /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer directorio.

Cree un archivo

InstallXMDEClientAnalyzer.shbash y pegue el siguiente contenido en él.#! /usr/bin/bash echo "Starting Client Analyzer Script. Running As:" whoami echo "Getting XMDEClientAnalyzerBinary" wget --quiet -O /tmp/XMDEClientAnalyzerBinary.zip https://aka.ms/XMDEClientAnalyzerBinary echo '9D0552DBBD1693D2E2ED55F36147019CFECFDC009E76BAC4186CF03CD691B469 /tmp/XMDEClientAnalyzerBinary.zip' | sha256sum -c echo "Unzipping XMDEClientAnalyzerBinary.zip" unzip -q /tmp/XMDEClientAnalyzerBinary.zip -d /tmp/XMDEClientAnalyzerBinary echo "Unzipping SupportToolLinuxBinary.zip" unzip -q /tmp/XMDEClientAnalyzerBinary/SupportToolLinuxBinary.zip -d /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer echo "MDESupportTool installed at /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer"

Script de instalación del Analizador de cliente de Python

El siguiente script realiza los seis primeros pasos de la versión de Ejecución de la versión de Python del Analizador de cliente. Una vez completado, los scripts de Python del Analizador de cliente XMDE están disponibles en el /tmp/XMDEClientAnalyzer directorio.

Cree un archivo

InstallXMDEClientAnalyzer.shbash y pegue el siguiente contenido en él.#! /usr/bin/bash echo "Starting Client Analyzer Install Script. Running As:" whoami echo "Getting XMDEClientAnalyzer.zip" wget --quiet -O XMDEClientAnalyzer.zip https://aka.ms/XMDEClientAnalyzer echo '36C2B13AE657456119F3DC2A898FD9D354499A33F65015670CE2CD8A937F3C66 XMDEClientAnalyzer.zip' | sha256sum -c echo "Unzipping XMDEClientAnalyzer.zip" unzip -q XMDEClientAnalyzer.zip -d /tmp/XMDEClientAnalyzer echo "Setting execute permissions on mde_support_tool.sh script" cd /tmp/XMDEClientAnalyzer chmod a+x mde_support_tool.sh echo "Performing final support tool setup" ./mde_support_tool.sh

Ejecución de los scripts de instalación del analizador de cliente

Inicie una sesión de live response en la máquina que necesita investigar.

Seleccione Cargar archivo en la biblioteca.

Seleccione Elegir archivo.

Seleccione el archivo descargado denominado

InstallXMDEClientAnalyzer.shy, a continuación, seleccione Confirmar.Mientras sigue en la sesión de LiveResponse, use los siguientes comandos para instalar el analizador:

run InstallXMDEClientAnalyzer.sh

Ejecución del analizador de cliente XMDE

Live Response no admite la ejecución directa del Analizador de cliente XMDE o Python, por lo que es necesario un script de ejecución.

Importante

En los scripts siguientes se supone que el Analizador de cliente XMDE se instaló con las mismas ubicaciones de los scripts mencionados anteriormente. Si su organización ha elegido instalar los scripts en una ubicación diferente, los siguientes scripts deben actualizarse para alinearse con la ubicación de instalación elegida por la organización.

Script de ejecución del Analizador de cliente binario

El Analizador de cliente binario acepta parámetros de línea de comandos para realizar diferentes pruebas de análisis. Para proporcionar funcionalidades similares durante live response, el script de ejecución aprovecha la $@ variable bash para pasar todos los parámetros de entrada proporcionados al script al analizador de cliente XMDE.

Cree un archivo

MDESupportTool.shbash y pegue el siguiente contenido en él.#! /usr/bin/bash echo "cd /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer" cd /tmp/XMDEClientAnalyzerBinary/ClientAnalyzer echo "Running MDESupportTool" ./MDESupportTool $@

Script de ejecución del Analizador de cliente de Python

El Analizador de cliente de Python acepta parámetros de línea de comandos para realizar distintas pruebas de análisis. Para proporcionar funcionalidades similares durante live response, el script de ejecución aprovecha la $@ variable bash para pasar todos los parámetros de entrada proporcionados al script al analizador de cliente XMDE.

Cree un archivo

MDESupportTool.shbash y pegue el siguiente contenido en él.#! /usr/bin/bash echo "cd /tmp/XMDEClientAnalyzer" cd /tmp/XMDEClientAnalyzer echo "Running mde_support_tool" ./mde_support_tool.sh $@

Ejecución del script del analizador de cliente

Nota:

Si tiene una sesión activa de Live Response, puede omitir el paso 1.

Inicie una sesión de live response en la máquina que necesita investigar.

Seleccione Cargar archivo en la biblioteca.

Seleccione Elegir archivo.

Seleccione el archivo descargado denominado

MDESupportTool.shy, a continuación, seleccione Confirmar.Mientras sigue en la sesión de respuesta dinámica, use los siguientes comandos para ejecutar el analizador y recopilar el archivo resultante.

run MDESupportTool.sh -parameters "--bypass-disclaimer -d" GetFile "/tmp/your_archive_file_name_here.zip"

Consulte también

- Información general del Analizador de clientes

- Descargar y ejecutar el Analizador de clientes

- Ejecutar el Analizador de clientes en Windows

- Ejecutar el Analizador de clientes en macOS o Linux

- Recopilación de datos para solucionar problemas avanzados en Windows

- Comprender el informe HTML del analizador

Sugerencia

¿Desea obtener más información? Interactúe con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.