Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Para mejorar las detecciones y recopilar más información sobre las acciones del usuario, como los inicios de sesión NTLM y los cambios en los grupos de seguridad, Microsoft Defender for Identity se basa en entradas específicas en los registros de eventos de Windows. La configuración adecuada de la directiva de auditoría avanzada en los controladores de dominio es fundamental para evitar brechas en los registros de eventos y cobertura incompleta de Defender for Identity.

En este artículo se describe cómo configurar la directiva de auditoría avanzada según sea necesario para un sensor de Defender for Identity. También describe otras configuraciones para tipos de eventos específicos.

Defender for Identity genera problemas de mantenimiento para cada uno de estos escenarios si se detectan. Para obtener más información, consulte Microsoft Defender for Identity problemas de mantenimiento.

Requisitos previos

- Antes de ejecutar comandos de PowerShell de Defender for Identity, asegúrese de que descargó el módulo de PowerShell de Defender for Identity.

Generación de un informe de las configuraciones actuales a través de PowerShell

Antes de empezar a crear nuevas directivas de eventos y auditoría, se recomienda ejecutar el siguiente comando de PowerShell para generar un informe de las configuraciones de dominio actuales:

New-MDIConfigurationReport [-Path] <String> [-Mode] <String> [-OpenHtmlReport]

En el comando anterior:

-

Pathespecifica la ruta de acceso en la que se guardarán los informes. -

Modeespecifica si desea usarDomainoLocalMachinemodo. EnDomainel modo , la configuración se recopila de los objetos directiva de grupo (GPO). EnLocalMachineel modo , la configuración se recopila de la máquina local. -

OpenHtmlReportabre el informe HTML después de generar el informe.

Por ejemplo, para generar un informe y abrirlo en el explorador predeterminado, ejecute el siguiente comando:

New-MDIConfigurationReport -Path "C:\Reports" -Mode Domain -OpenHtmlReport

Para obtener más información, consulte la referencia de PowerShell DefenderforIdentity.

Sugerencia

El Domain informe de modo solo incluye configuraciones establecidas como directivas de grupo en el dominio. Si tiene la configuración definida localmente en los controladores de dominio, se recomienda ejecutar también el script deTest-MdiReadiness.ps1 .

Configuración de la auditoría para controladores de dominio

Actualice la configuración de directiva de auditoría avanzada y las configuraciones adicionales para eventos y tipos de eventos específicos, como usuarios, grupos, equipos, etc. Las configuraciones de auditoría de los controladores de dominio incluyen:

- Configuración avanzada de directivas de auditoría

- Auditoría NTLM

- Auditoría de objetos de dominio

Para obtener más información, consulte Preguntas más frecuentes sobre auditoría de seguridad avanzada.

Use los procedimientos siguientes para configurar la auditoría en los controladores de dominio que usa con Defender for Identity.

Configuración de la directiva de auditoría avanzada desde la interfaz de usuario

En este procedimiento se describe cómo modificar la configuración de directiva de auditoría avanzada del controlador de dominio según sea necesario para Defender for Identity a través de la interfaz de usuario.

Problema de mantenimiento relacionado:la auditoría avanzada de Servicios de directorio no está habilitada según sea necesario

Para configurar la directiva de auditoría avanzada:

Inicie sesión en el servidor como administrador de dominio.

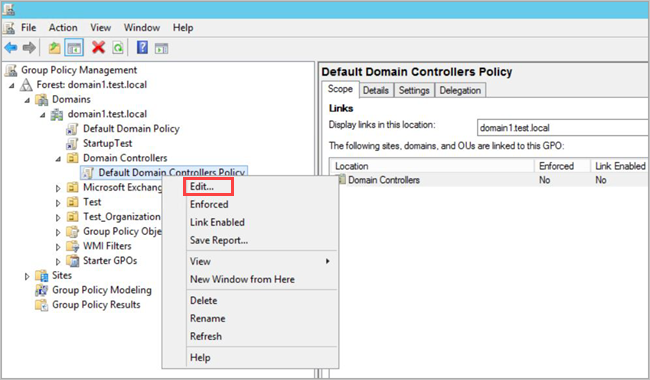

Abra el Editor de administración de directiva de grupo desde Administrador del servidor>Tools>directiva de grupo Management.

Expanda Controladores de dominio Unidades organizativas, haga clic con el botón derecho en Directiva predeterminada de controladores de dominio y, a continuación, seleccione Editar.

Nota:

Use la directiva Controladores de dominio predeterminados o un GPO dedicado para establecer estas directivas.

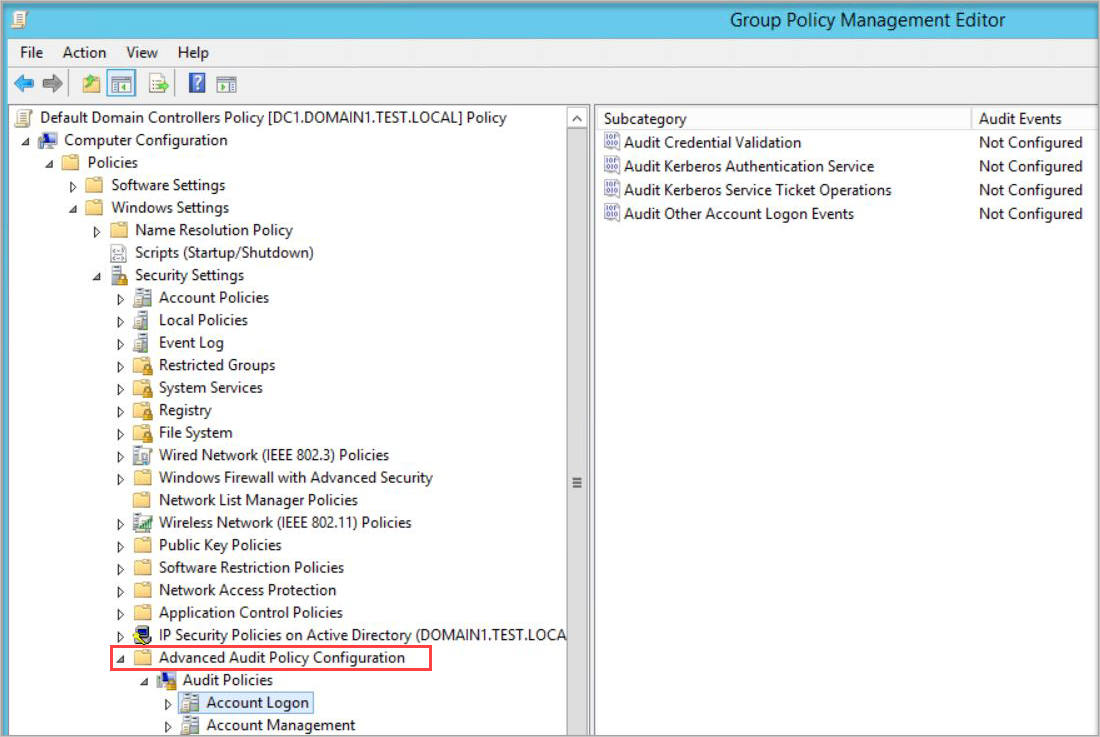

En la ventana que se abre, vaya aDirectivas>de configuración> del equipoConfiguración de Windows Configuración>de seguridad. En función de la directiva que quiera habilitar, haga lo siguiente:

Vaya a Directivas de auditoría avanzada directivas de auditoría>Directivas de auditoría.

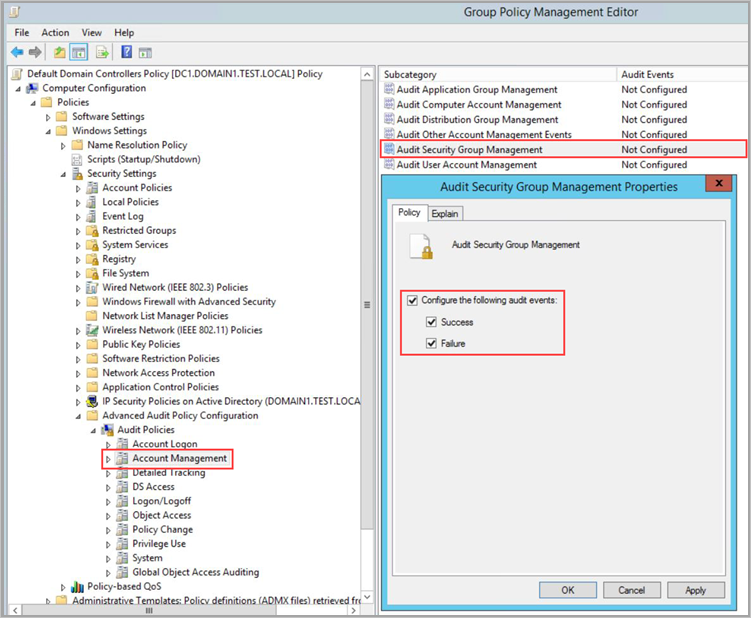

En Directivas de auditoría, edite cada una de las directivas siguientes y seleccione Configurar los siguientes eventos de auditoría para eventos correctos y incorrectos .

Directiva de auditoría Subcategoría Identificadores de evento de desencadenadores Inicio de sesión de la cuenta Auditar validación de credenciales 4776 Administración de cuentas Auditoría de la administración de cuentas de equipo* 4741, 4743 Administración de cuentas Auditoría de la administración de grupos de distribución* 4753, 4763 Administración de cuentas Auditoría de la administración de grupos de seguridad* 4728, 4729, 4730, 4732, 4733, 4756, 4757, 4758 Administración de cuentas Auditoría de la administración de cuentas de usuario 4726 Acceso DS Auditar los cambios del servicio de directorio* 5136 System Auditar la extensión del sistema de seguridad* 7045 Acceso DS Auditar el acceso al servicio de directorio 4662: para este evento, también debe configurar la auditoría de objetos de dominio. Nota:

* Las subcategorías indicadas no admiten eventos de error. Sin embargo, se recomienda agregarlos con fines de auditoría en caso de que se implementen en el futuro. Para obtener más información, vea Auditar la administración de cuentas de equipo, auditar la administración de grupos de seguridad y auditar la extensión del sistema de seguridad.

Por ejemplo, para configurar auditar la administración de grupos de seguridad, en Administración de cuentas, haga doble clic en Auditar administración de grupos de seguridad y, a continuación, seleccione Configurar los siguientes eventos de auditoría para eventos correctos y incorrectos .

En un símbolo del sistema con privilegios elevados, escriba

gpupdate.Después de aplicar la directiva a través de GPO, cumpla que los nuevos eventos aparecen en el Visor de eventos, en Seguridad de registros>de Windows.

Para probar las directivas de auditoría desde la línea de comandos, ejecute el siguiente comando:

auditpol.exe /get /category:*

Para obtener más información, consulte la documentación de referencia de auditpol.

Configuración de la directiva de auditoría avanzada mediante PowerShell

Las siguientes acciones describen cómo modificar la configuración de directiva de auditoría avanzada del controlador de dominio según sea necesario para Defender for Identity mediante PowerShell.

Problema de mantenimiento relacionado:la auditoría avanzada de Servicios de directorio no está habilitada según sea necesario

Para configurar los valores, ejecute:

Set-MDIConfiguration [-Mode] <String> [-Configuration] <String[]> [-CreateGpoDisabled] [-SkipGpoLink] [-Force]

En el comando anterior:

-

Modeespecifica si desea usarDomainoLocalMachinemodo. EnDomainel modo , la configuración se recopila de los objetos directiva de grupo. EnLocalMachineel modo , la configuración se recopila de la máquina local. -

Configurationespecifica qué configuración se va a establecer. UseAllpara establecer todas las configuraciones. -

CreateGpoDisabledespecifica si los GPO se crean y se mantienen como deshabilitados. -

SkipGpoLinkespecifica que no se crean vínculos de GPO. -

Forceespecifica que se establece la configuración o que se crean GPO sin validar el estado actual.

Para ver las directivas de auditoría, use el Get-MDIConfiguration comando para mostrar los valores actuales:

Get-MDIConfiguration [-Mode] <String> [-Configuration] <String[]>

En el comando anterior:

-

Modeespecifica si desea usarDomainoLocalMachinemodo. EnDomainel modo , la configuración se recopila de los objetos directiva de grupo. EnLocalMachineel modo , la configuración se recopila de la máquina local. -

Configurationespecifica qué configuración se va a obtener. UseAllpara obtener todas las configuraciones.

Para probar las directivas de auditoría, use el Test-MDIConfiguration comando para obtener una true respuesta o false sobre si los valores están configurados correctamente:

Test-MDIConfiguration [-Mode] <String> [-Configuration] <String[]>

En el comando anterior:

-

Modeespecifica si desea usarDomainoLocalMachinemodo. EnDomainel modo , la configuración se recopila de los objetos directiva de grupo. EnLocalMachineel modo , la configuración se recopila de la máquina local. -

Configurationespecifica qué configuración se va a probar. UseAllpara probar todas las configuraciones.

Para obtener más información, vea las siguientes referencias de PowerShell de DefenderForIdentity:

Configuración de la auditoría NTLM

En esta sección se describen los pasos de configuración adicionales que necesita para auditar el evento de Windows 8004.

Nota:

- Las directivas de grupo de dominios para recopilar el evento de Windows 8004 solo se deben aplicar a los controladores de dominio.

- Cuando un sensor de Defender for Identity analiza el evento de Windows 8004, las actividades de autenticación NTLM de Defender for Identity se enriquecen con los datos a los que se accede al servidor.

Problema de mantenimiento relacionado:la auditoría NTLM no está habilitada

Para configurar la auditoría NTLM:

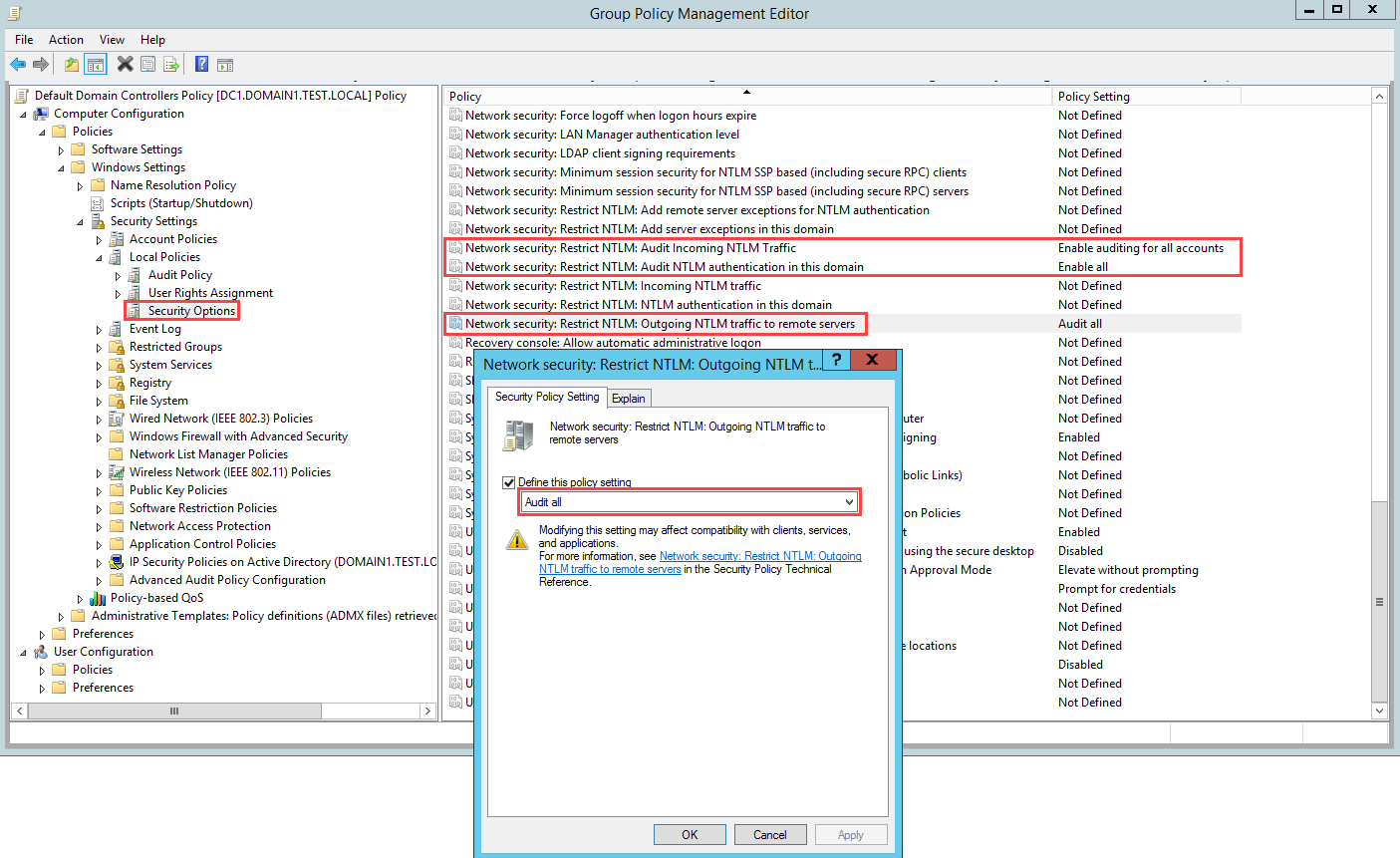

Después de configurar la directiva de auditoría avanzada inicial (a través de la interfaz de usuario o PowerShell), abra directiva de grupo Management. A continuación, vaya a Opciones de seguridad dedirectivas localesde directivas de >controladores> de dominiopredeterminadas.

Configure las directivas de seguridad especificadas de la siguiente manera:

Configuración de directiva de seguridad Valor Seguridad de red: Restricción de NTLM: tráfico NTLM saliente a servidores remotos Auditar todo Seguridad de red: Restricción de NTLM: Auditar la autenticación NTLM en este dominio Habilitar todo Seguridad de red: Restringir NTLM: Auditar el tráfico NTLM entrante Habilitación de la auditoría para todas las cuentas

Por ejemplo, para configurar el tráfico NTLM saliente a servidores remotos, en Opciones de seguridad, haga doble clic en Seguridad de red: Restringir NTLM: tráfico NTLM saliente a servidores remotos y, a continuación, seleccione Auditar todo.

Configuración de la auditoría de objetos de dominio

Para recopilar eventos de cambios de objetos, como para el evento 4662, también debe configurar la auditoría de objetos en el usuario, grupo, equipo y otros objetos. En el procedimiento siguiente se describe cómo habilitar la auditoría en el dominio de Active Directory.

Importante

Revise y audite las directivas (a través de la interfaz de usuario o PowerShell) antes de habilitar la recopilación de eventos para asegurarse de que los controladores de dominio están configurados correctamente para registrar los eventos necesarios. Si esta auditoría está configurada correctamente, debería tener un efecto mínimo en el rendimiento del servidor.

Problema de mantenimiento relacionado:la auditoría de objetos de Servicios de directorio no está habilitada según sea necesario

Para configurar la auditoría de objetos de dominio:

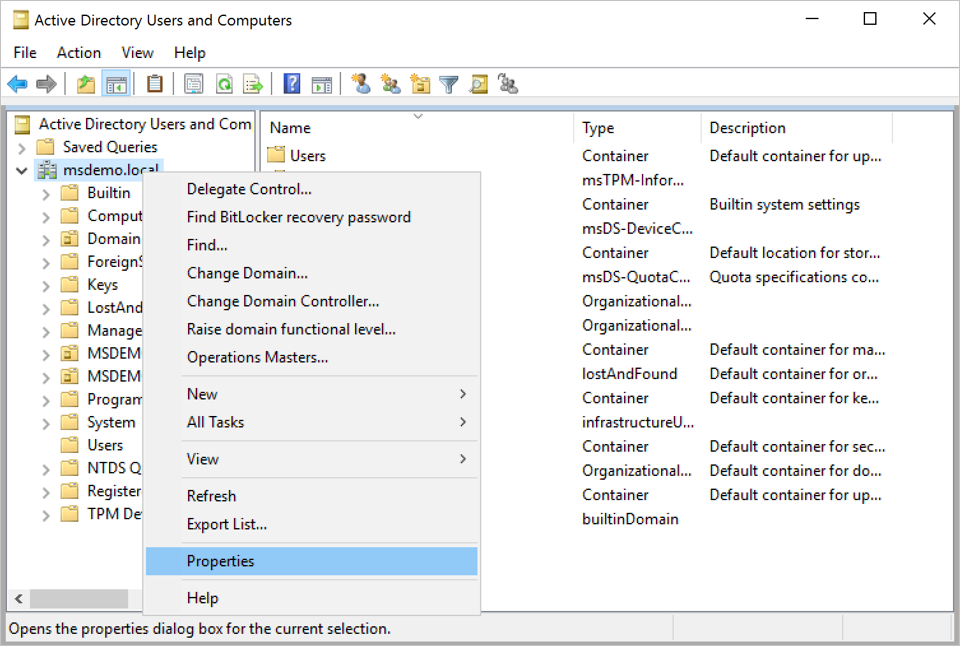

Vaya a la consola de Usuarios y equipos de Active Directory.

Seleccione el dominio que desea auditar.

Seleccione el menú Ver y, a continuación, seleccione Características avanzadas.

Haga clic con el botón derecho en el dominio y seleccione Propiedades.

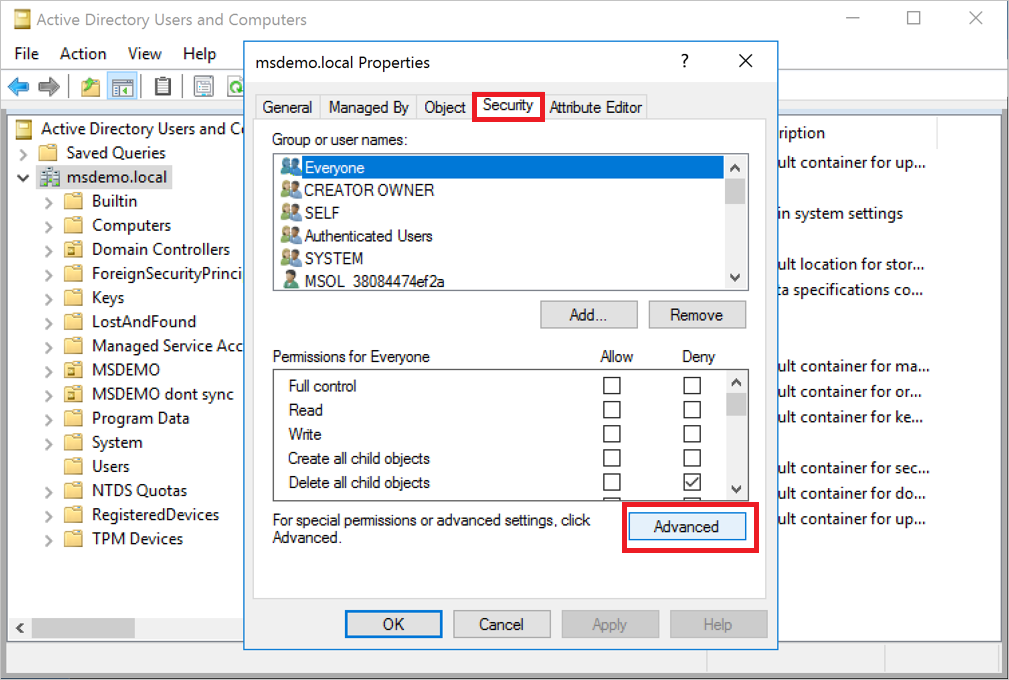

Vaya a la pestaña Seguridad y seleccione Avanzadas.

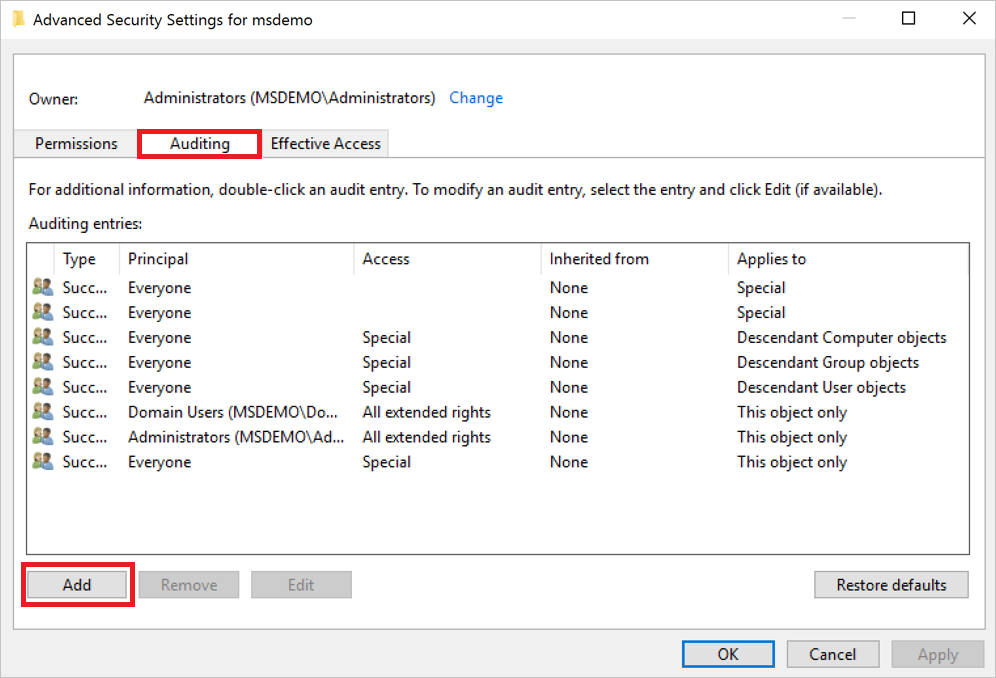

En Configuración de seguridad avanzada, seleccione la pestaña Auditoría y, a continuación, seleccione Agregar.

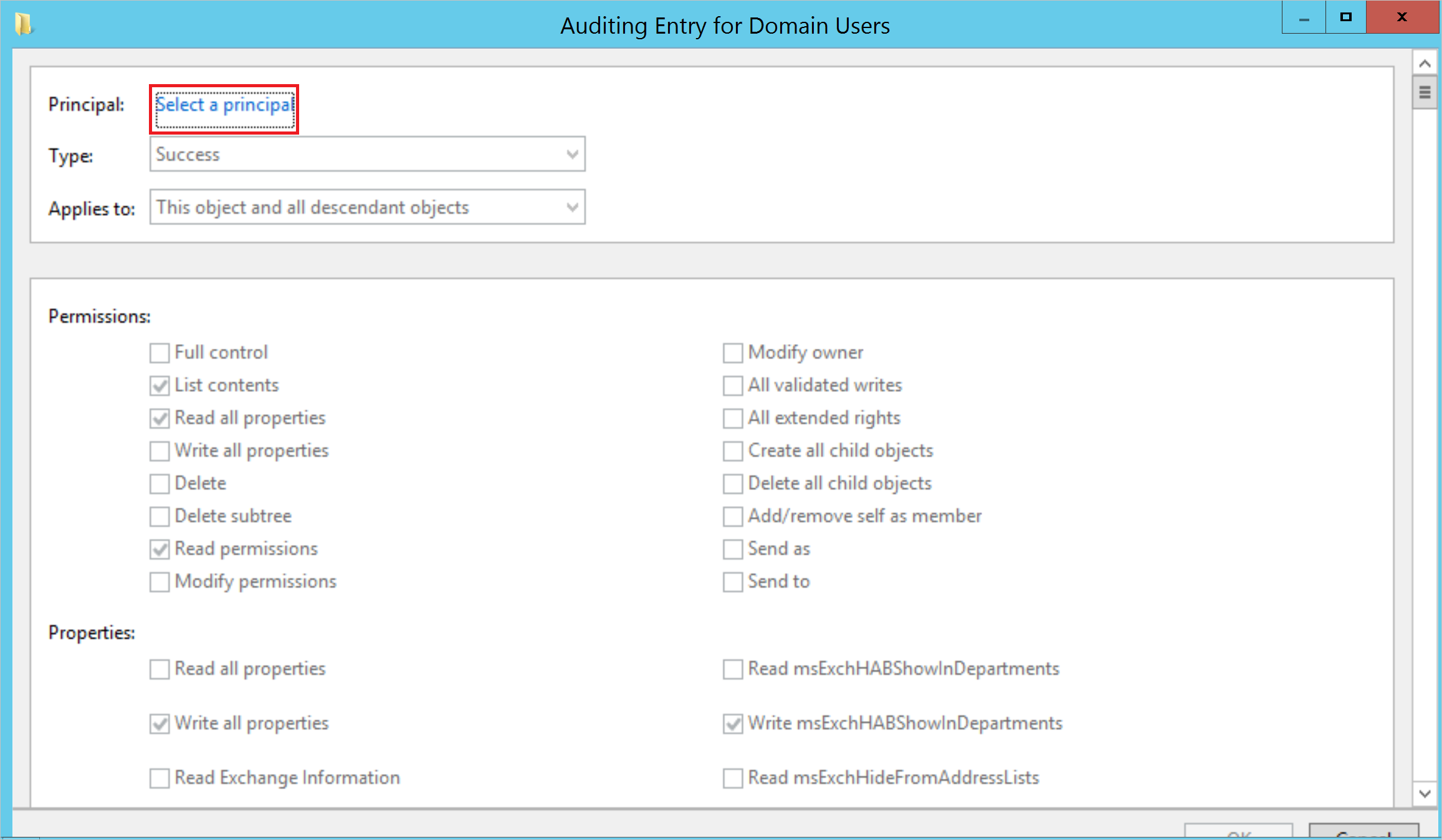

Elija Seleccionar una entidad de seguridad.

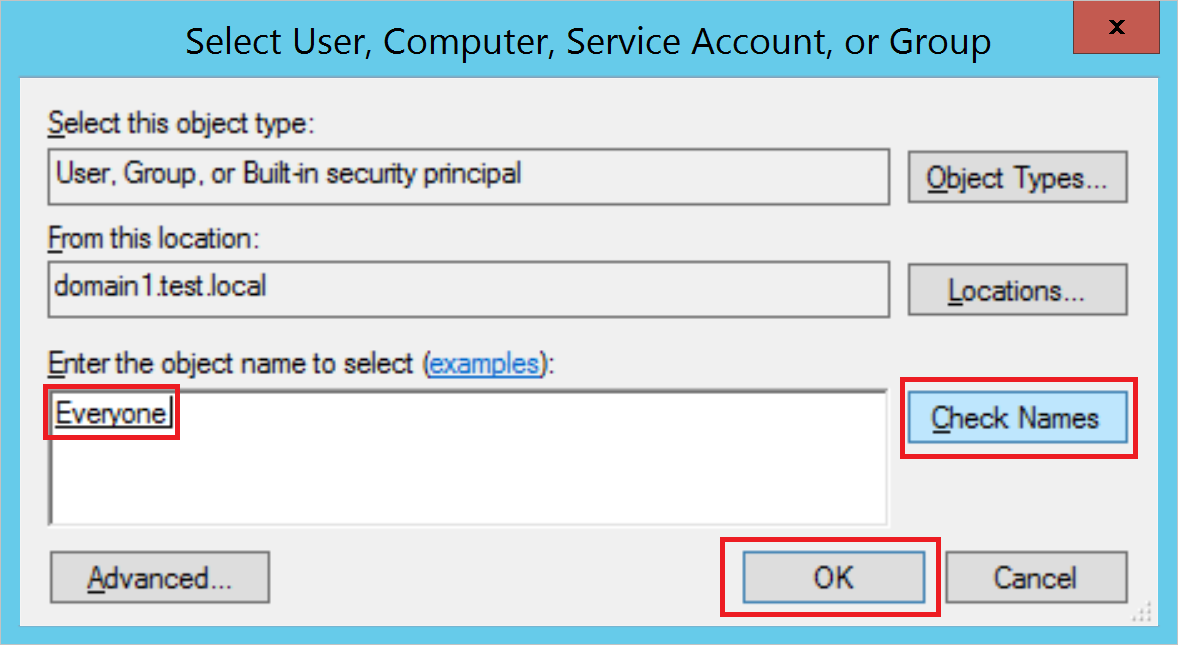

En Escriba el nombre del objeto que desea seleccionar, escriba Todos. A continuación, seleccione Comprobar nombres>aceptar.

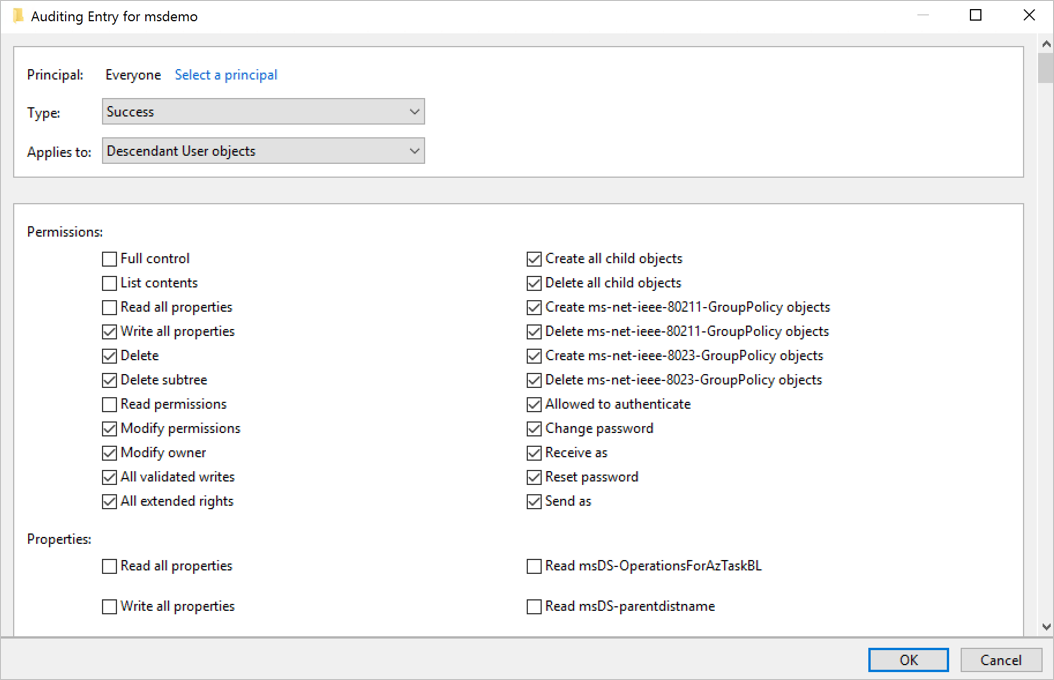

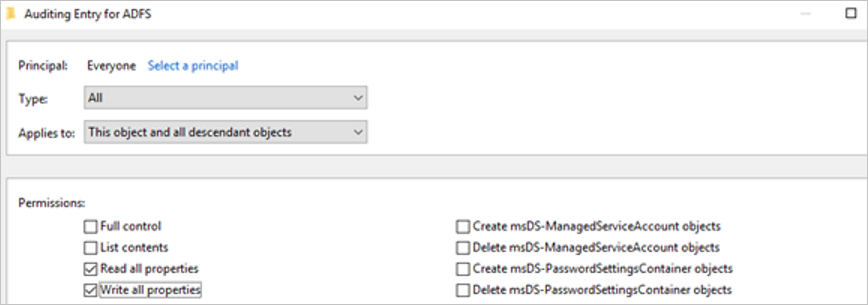

A continuación, vuelva a La entrada de auditoría. Realice las siguientes selecciones:

En Tipo, seleccione Correcto.

En Se aplica a, seleccione Objetos de usuario descendiente.

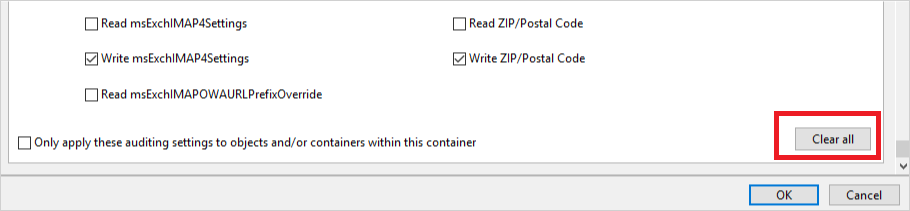

En Permisos, desplácese hacia abajo y seleccione el botón Borrar todo .

Desplácese hacia arriba y seleccione Control total. Se seleccionan todos los permisos.

Borre la selección de los permisos Contenido de lista, Leer todas las propiedades y Permisos de lectura y, a continuación, seleccione Aceptar. En este paso se establece toda la configuración de Propiedades en Escritura.

Ahora, todos los cambios pertinentes en los servicios de directorio aparecen como eventos 4662 cuando se desencadenan.

Repita los pasos de este procedimiento, pero en Se aplica a, seleccione los siguientes tipos de objeto 1.

- Objetos de grupo descendientes

- Objetos de equipo descendientes

- Objetos msDS-GroupManagedServiceAccount descendientes

- Objetos msDS-ManagedServiceAccount descendientes

- Objetos msDS-DelegatedManagedServiceAccount descendientes2

Nota:

- La asignación de los permisos de auditoría en Todos los objetos descendientes también funcionaría, pero solo se necesitan los tipos de objeto detallados en el último paso.

- La clase msDS-DelegatedManagedServiceAccount solo es relevante para los dominios que ejecutan al menos un controlador de dominio Windows Server 2025.

Configuración de la auditoría en AD FS

Problema de mantenimiento relacionado:la auditoría en el contenedor de AD FS no está habilitada según sea necesario

Para configurar la auditoría en Servicios de federación de Active Directory (AD FS) (AD FS):

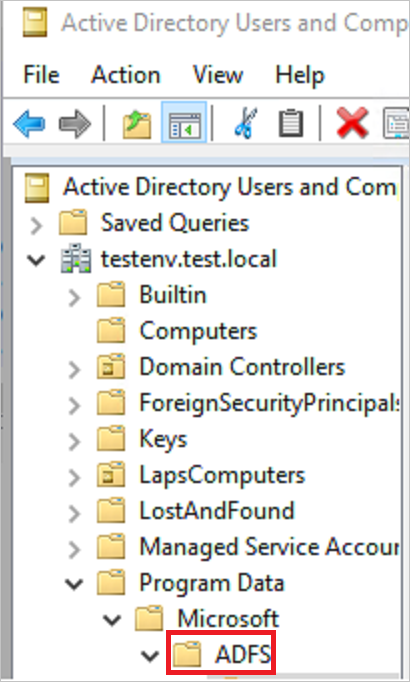

Vaya a la consola de Usuarios y equipos de Active Directory y seleccione el dominio donde desea habilitar los registros.

Vaya a Datos> de programade Microsoft>ADFS.

Haga clic con el botón derecho en ADFS y seleccione Propiedades.

Vaya a la pestaña Seguridad y seleccione Configuración>avanzada de seguridad. A continuación, vaya a la pestaña Auditoría y seleccione Agregar>Seleccione una entidad de seguridad.

En Escriba el nombre del objeto que desea seleccionar, escriba Todos. A continuación, seleccione Comprobar nombres>aceptar.

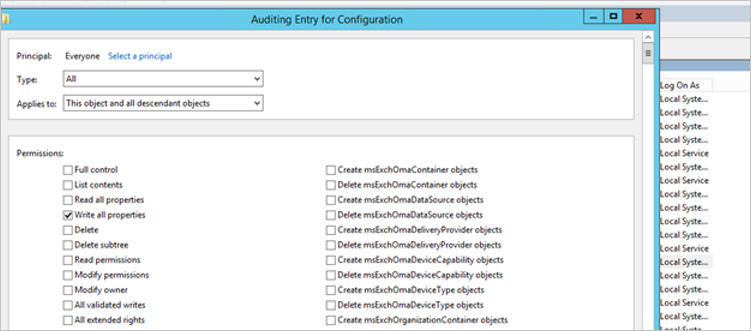

A continuación, vuelva a La entrada de auditoría. Realice las siguientes selecciones:

- En Tipo, seleccione Todo.

- En Se aplica a, seleccione Este objeto y todos los objetos descendientes.

- En Permisos, desplácese hacia abajo y seleccione Borrar todo. Desplácese hacia arriba y seleccione Leer todas las propiedades y Escribir todas las propiedades.

Seleccione Aceptar.

Configuración del registro detallado para eventos de AD FS

Los sensores que se ejecutan en servidores de AD FS deben tener el nivel de auditoría establecido en Verbose para los eventos pertinentes. Por ejemplo, use el siguiente comando para configurar el nivel de auditoría en Detallado:

Set-AdfsProperties -AuditLevel Verbose

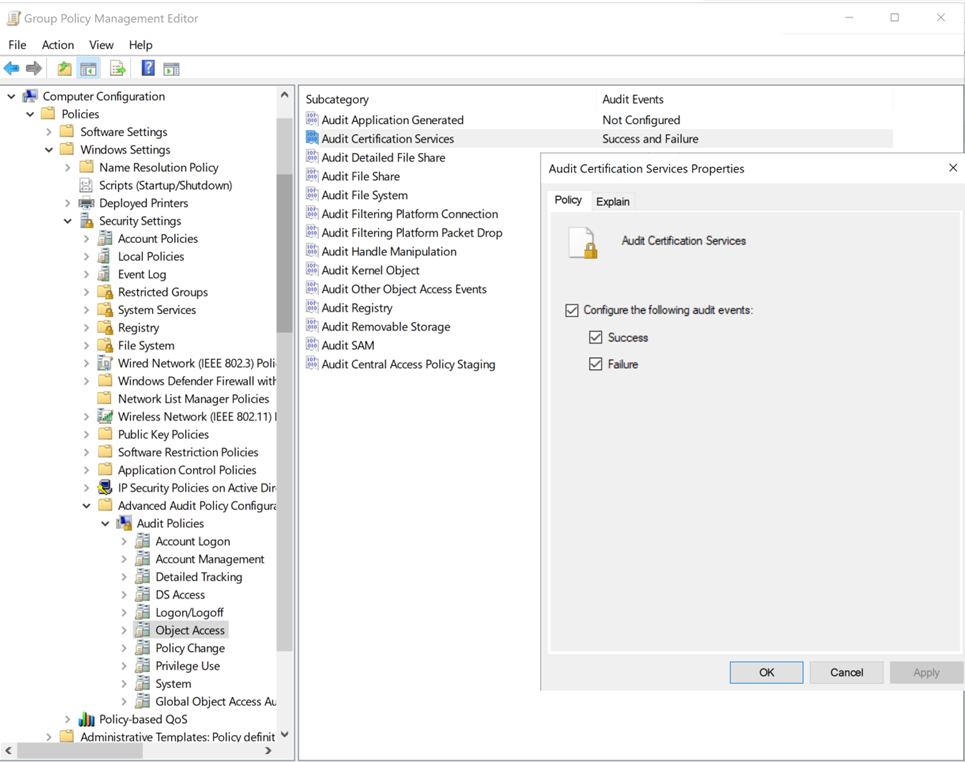

Configuración de la auditoría en AD CS

Si está trabajando con un servidor dedicado que tiene active Directory Certificate Services (AD CS) configurado, configure la auditoría de la siguiente manera para ver alertas dedicadas e informes de puntuación segura:

Cree una directiva de grupo para aplicarla al servidor de AD CS. Edítelo y configure las siguientes opciones de auditoría:

Vaya a Configuración del equipo\Directivas\Configuración de Windows\Configuración de seguridad\Configuración de directiva de auditoría avanzada\Directivas de auditoría\Acceso a objetos\Auditar servicios de certificación.

Seleccione las casillas para configurar eventos de auditoría para correcto y error.

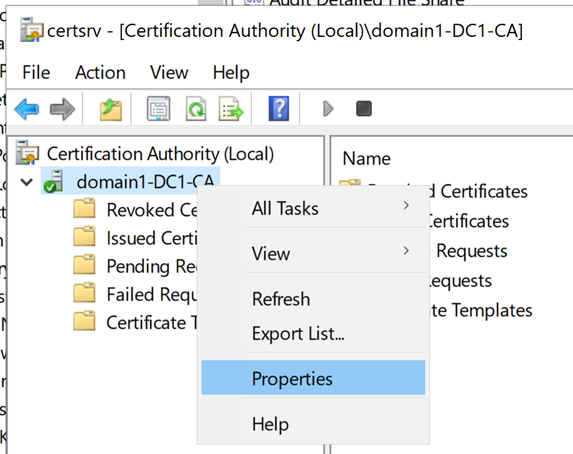

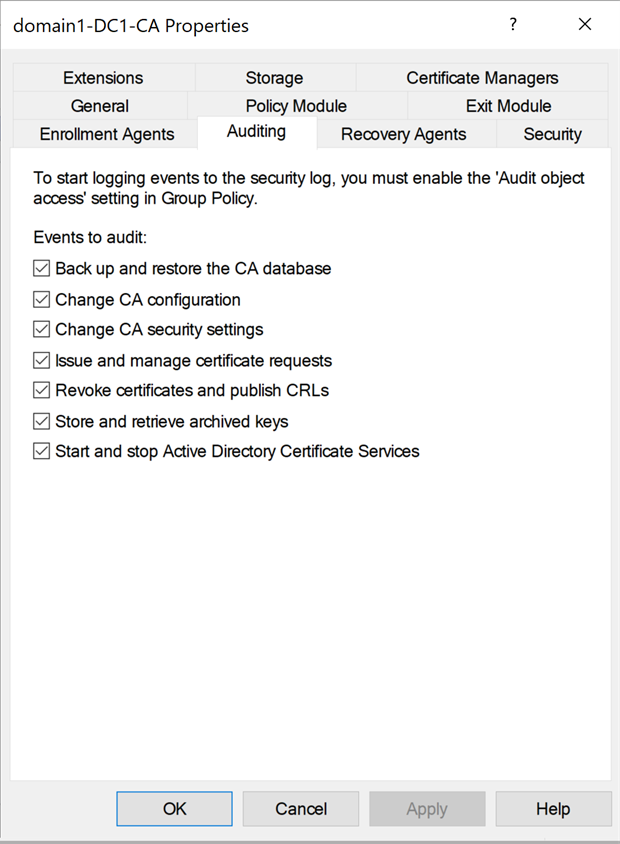

Configure la auditoría en la entidad de certificación (CA) mediante uno de los métodos siguientes:

Para configurar la auditoría de ca mediante la línea de comandos, ejecute:

certutil –setreg CA\AuditFilter 127 net stop certsvc && net start certsvcPara configurar la auditoría de ca mediante la GUI:

Seleccione Iniciar>entidad de certificación (aplicación de escritorio MMC). Haga clic con el botón derecho en el nombre de la entidad de certificación y seleccione Propiedades.

Seleccione la pestaña Auditoría , seleccione todos los eventos que desea auditar y, a continuación, seleccione Aplicar.

Nota:

La configuración de iniciar y detener la auditoría de eventos de Servicios de certificados de Active Directory puede provocar retrasos en el reinicio cuando se trabaja con una base de datos de AD CS grande. Considere la posibilidad de quitar entradas irrelevantes de la base de datos. Como alternativa, evite habilitar este tipo específico de evento.

Configuración de la auditoría en Microsoft Entra Connect

Para configurar la auditoría en servidores de Microsoft Entra Connect:

Cree una directiva de grupo para aplicarla a los servidores de Microsoft Entra Connect. Edítelo y configure las siguientes opciones de auditoría:

Vaya a Configuración del equipo\Directivas\Configuración de Windows\Configuración de seguridad\Configuración de directiva de auditoría avanzada\Directivas de auditoría\Inicio de sesión/cierre de sesión\Inicio de sesión de auditoría.

Seleccione las casillas para configurar eventos de auditoría para correcto y error.

Configuración de la auditoría en el contenedor de configuración

Nota:

La auditoría del contenedor de configuración solo es necesaria para entornos que actualmente tienen o tenían Microsoft Exchange, ya que estos entornos tienen un contenedor de Exchange ubicado dentro de la sección Configuración del dominio.

Problema de mantenimiento relacionado:la auditoría en el contenedor de configuración no está habilitada según sea necesario

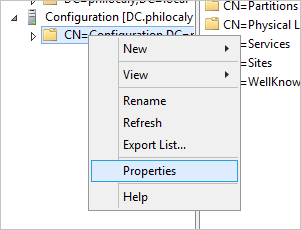

Abra la herramienta De edición de ADSI. Seleccione Iniciar>ejecución, escriba

ADSIEdit.mscy, a continuación, seleccione Aceptar.En el menú Acción , seleccione Conectar con.

En el cuadro de diálogo Configuración de conexión, en Seleccionar un contexto de nomenclatura conocido, seleccione Aceptar configuración>.

Expanda el contenedor De configuración para mostrar el nodo Configuración , que comienza con "CN=Configuration,DC=...".

Haga clic con el botón derecho en el nodo Configuración y seleccione Propiedades.

Seleccione la pestaña Seguridad y, a continuación, seleccione Opciones avanzadas.

En Configuración de seguridad avanzada, seleccione la pestaña Auditoría y, a continuación, seleccione Agregar.

Elija Seleccionar una entidad de seguridad.

En Escriba el nombre del objeto que desea seleccionar, escriba Todos. A continuación, seleccione Comprobar nombres>aceptar.

A continuación, vuelva a La entrada de auditoría. Realice las siguientes selecciones:

- En Tipo, seleccione Todo.

- En Se aplica a, seleccione Este objeto y todos los objetos descendientes.

- En Permisos, desplácese hacia abajo y seleccione Borrar todo. Desplácese hacia arriba y seleccione Escribir todas las propiedades.

Seleccione Aceptar.

Actualización de configuraciones heredadas

Defender for Identity ya no requiere el registro de 1644 eventos. Si tiene alguna de las siguientes opciones habilitadas, puede quitarlas del Registro.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Diagnostics]

"15 Field Engineering"=dword:00000005

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters]

"Expensive Search Results Threshold"=dword:00000001

"Inefficient Search Results Threshold"=dword:00000001

"Search Time Threshold (msecs)"=dword:00000001

Contenido relacionado

Para más información, vea:

- Colección de eventos con Microsoft Defender for Identity

- Auditoría de seguridad de Windows

- Directivas de auditoría de seguridad avanzada